2048bit SSL ∣ ホワイトペーパー

2048bit SSLの実装に関する

総論

セキュアソケットレイヤ(SSL)は、Web にとって不可欠な技術であり続けています。衰 えることのない e コマーストラフィック量の増加と、インターネットを通じた個人情報の 送信量の継続的な増加により、SSL はもはや「実装することが望ましい」機能ではな く、完全な必須機能となっています。情報を保護するための要件は、誰でも簡単に 使えるハッキングツール(Firesheep など)の世界的な普及により更に強化されていま す。これにより、アプリケーションのオーナーは、SSL Everywhere (すべてに SSL) や Always-On SSL (常に SSL) のような方針を採用し、機密性の高いアプリケー ションのコンポーネント(ログインページなど)だけでなく、アプリケーション全体を暗 号化することを検討する必要があります。 また、単に SSL を使用することに加えて、暗号の強度も重要です。実際、セキュリ ティコミュニティは、SSL を使用するあらゆるアプリケーションは、これまでの事実上の 標準である 1024bit の SSL 鍵長から、2048bit (またはそれ以上)の鍵長へと移行す る必要があるとのコンセンサスに達しています。1024bit から 2048bit へと鍵長を倍増 することにより、暗号強度は飛躍的に向上します。一方、インフラストラクチャの観点 からは、2048bit 鍵長は、1024bit 鍵長の 5~30 倍の処理能力が必要となります。 図 1:2048bit 鍵長がもたらす影響 つまり、アプリケーションの性能を維持するためには、企業は自社のアプリケーション デリバリコントローラ(ADC)および SSL インフラストラクチャをアップグレードする必要 性が生じます。具体的には、2048bit 鍵長用に性能が最適化された、マルチテナント 環境においてテナントごとに専用の SSL 処理リソースを提供できる Citrix® NetScaler®のような ADC を選択することを検討する必要があります。これらの要因を きちんと検討せずに ADC を選択すると、エンドユーザーエクスペリエンスの务化を 引き起こすことになりかねません。また、その結果として、2048bit 鍵長が性能に与え る影響を解決するために、インフラストラクチャのアップグレードを行うことになり、予 期せぬ高額なコストをかけることになりかねません。 要約 SSL の利用は広く浸透しつ つある 業界は 2048bit SSL へと移 行しつつある 2048bit SSL を採用すると性 能が 5 分の 1 に低下する図 2:2048bitSSL 向けに最適化された ADC を選択すること

SSL Everywhere(Always-On SSL)

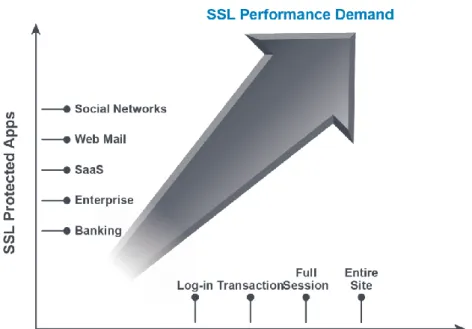

企業は、顧客への連絡や顧客をつなぎとめるために、ますます Web を多用するよう になっています。同時に、Firesheep のような誰にでも使えるハッキングツールがオン ライン操作に対して重大な脅威となっています。これらの脅威と戦うために、組織は SSL Everywhere を方針として採用する必要があります。もはやログインページや チェックアウトページを暗号化するだけでは十分ではありません。企業は、自分自身 および自社の顧客をセキュリティ上の脅威からより適切に保護するために、SSL の使 用をすべてのユーザーセッションをカバーするまでに拡張する必要があります。例え ば 、 Google® Gmail®は 現 時 点 で 完 全 に SSL で 暗 号 化 さ れ て い ま す 。 ま た 、 Facebook®は SSL を使ってあらゆるページを暗号化できるオプションをユーザーに 提供しています。 より多くの SSL 保護アプリケーションが実務環境で利用されるようになり、各アプリ ケーションでの SSL フットプリントが拡張されると、典型的な企業の総合的な SSL 処 理要件は、データセンターインフラストラクチャのその他の側面よりも非常に高速に 増加します。 要約 セキュリティの脅威は増して いる より広範な SSL 採用を強制 すること図 3:SSL 保護アプリケーションおよび SSL がカバーする分野の増加

より強力な SSL の登場

Web アプリケーションのトラフィックを単に暗号化するだけでは、道半ばです。暗号 自体の強度が攻撃に耐えうるほど十分に高くない場合、その暗号は意味をなしませ ん。漏洩した秘密鍵を使ってハッカーが行うこと

秘密鍵の漏洩がビジネスに与える影響は極めて深刻なものとなります。何者かが 1024bit 長の鍵解読に成功し、続いてデータの暗号化/復号化に使用される対応す るセッション鍵を割り出した場合、その攻撃者はすべての通信を傍受できるようになり ます。例えば、悪意のある人物が秘密鍵を入手した場合、この攻撃者は任意のユー ザーが自分の銀行口座やパスワードで保護されたアカウントにログインするのをひそ かに観察し、そのユーザーのクレデンシャルを取得すると、それを使用して当該ユー ザーになりすまします。この結果、アプリケーションのセキュリティは完全に破られ、あ らゆるユーザーが危険にさらされることになります。その攻撃者は、いわゆる「城の中 へ入るための鍵」を手に入れたことになります。業界全体が 1024bit 鍵長から 2048bit 鍵長へと移行

暗号強度は 鍵長に直接結び付けられます。鍵長はビット数で表されます(例: 1024bit 鍵長など)。鍵長が大きいほど、攻撃者がブルートフォース手法を使って公 開鍵/秘密鍵を解読する場合の演算コストが高くなります。 10 年前までは、512bit 鍵長で十分安全であると考えられていました。しかし、512bit 鍵長が解読可能であると実証されたことが広く報じられたため、IT 組織は急遽 1024bit 鍵長へのアップグレードを行いました。今や安価で高速な演算リソースがま すます利用可能となっているため、1024bitSSL 鍵長もハッカーの射程内に入ってい ます。 要約 暗号化は最初のステップ に過ぎない 鍵長が強度を決定する 鍵長が小さいほどセキュリ ティレベルは甘くなる~2013 年までの間に 1024bit 鍵長の使用を廃止することを組織に推奨するセキュリ ティ通知(NIST Special Publication 800-131B)を発行しています。また、NIST は、 2014 年以降の 1024bit 鍵長の使用に対して明示的な警告を行っています。 更に、Mozilla®(Firefox®)や Microsoft®(Internet Explorer®)などの主要なブラウザ

ベンダは、近い将来、ブラウザユーザーを保護するために 2048bit 鍵長を使用する ことを Web サイトに要請する予定です。これらのブラウザベンダは、2048bit より短い 鍵長で発行された証明書が 2013 年 12 月 31 日までに期限切れとなるように保証す ることを認証局に要請しています。これらの理由により、すべての組織は、自社のア プリケーションやアプリケーションデータを保護するために、および自社のインフラス トラクチャがより大きな鍵長をサポート可能であることを保証するために、最低でも 2048bit 鍵長の使用を開始する必要があります。

2048bit SSL を使用する場合のアプリケーション

性能の維持

2048bit 鍵長はセキュリティを大幅に強化しますが、その一方で、1024bit 鍵長よりも 遥かに多くの処理能力を必要とします。これは、アプリケーションの性能と可用性を 維持するために、組織は強化された SSL 向けに対応した新しい SSL インフラストラ クチャを採用する必要があることを意味します。長い鍵長がアプリケーションやインフラストラクチャの性能に与える影

響

2048bit 鍵長の要求を満たすような SSL インフラストラクチャを選択する場合、SSL の 動作原理や、SSL 性能に影響する要因を理解することが重要です。各 SSL セッショ ンは、1)セッションナビゲーションフェーズおよび 2)バルクデータ暗号化/復号化 フェーズという 2 つのフェーズに分けられます。 セッションナビゲーションフェーズ(SSL ハンドシェークフェーズとも呼ばれる)におい て、初期接続が確立され、暗号スイート(すなわち、どのような暗号化および認証ア ルゴリズムを使用するか)がネゴシエートされると、セッション ID が割り当てられ、セッ ション鍵が生成され交換されます。いったんセッションが実際に確立されると、暗号 化/復号化データを含むバルクデータ転送がクライアントとサーバー間で発生します。 このバルクデータ転送フェーズは、先の SSL ハンドシェークフェーズよりも演算コスト が低いことに注意する必要があります。 「 2011 年 ~ 2013 年 ま で に 1024bit の RSA 鍵を使用した デジタル署名の生成は廃止さ れ、2014 年初頭からは禁止さ れます」NIST Special Publication 800-131B(2011 年 2 月発行)より抜 粋 要約 1024bit 鍵長はセキュリティ上 の危険にさらされている NIST は 2048bit 鍵長の使用 を推奨している 鍵長が大きくなると性能に影 響する

SSL セッションの数が重要な数値指標となります。この指標は、通常 SSL TPS(1 秒 当たりの SSL トランザクション数)を単位として測定されます。 SSL TPS で表される性能は、SSL 鍵長により直接的な影響を受けます。鍵長を 1024bit から 2048bit へと倍増すると、解読に必要となる数値演算量が格段に増加す るため、保護強度が飛躍的に向上します。この結果としてセキュリティは向上します が、その一方で、2048bit の証明書の処理に必要となる演算能力は、1024bit の 5~ 20 倍になります。 図 5:2048bit 鍵長が性能に与える影響 例えば、1024bit の証明書で 5,000 TPS を処理できる ADC アプライアンスの場合、 2048bit の証明書で処理可能な TPS は約 1,000 になります。これは、ある Web サイト で 1024bit の証明書を使用していた場合と同じ SSL 処理キャパシティを 2048bit 証 明書の場合にも提供するためには、同 Web サイトの事業者は 5 倍の台数の ADC アプライアンスを追加しなければならないことを意味します。 すなわち、企業は 1024bit から 2048bit への証明書の移行を行うための計画を正しく作成する必要があ ります。これを行わない場合、自社の運用に対する大幅な性能务化やビジネスへの 影響を引き起こす危険性があります。 特に、企業は、SSL 処理用のインフラストラクチャが、SSL セッションネゴシエート時 に高性能を維持できる(すなわち、有意なレイテンシを生じさせない)だけでなく、予 想されるアプリケーションの数やアプリケーショントラフィック量に対処できる十分な余 地を持たなければならないことを考慮する必要があります。SSL スループットも考慮 に入れる必要がありますが、SSL 性能に関する最も重要な数値指標は SSL トランザ クション率、すなわち SSL TPS です。

2048bit SSL 処理インフラストラクチャを計画す

る場合のベストプラクティス

適切なレベルの SSL TPS を提供するには、スケーラブルで効率的な SSL ネットワー 要約 SSL ハンドシェークは多くのリ ソースを消費する 1 秒当たりの SSL トランザク ション数は重要な性能因子と なる 2048bit 鍵 長 を 使 用 す る と TPS 性能が 80%ダウンするのであり、このメリットの多くは SSL ハンドシェークフェーズで最初に発生する演算 オーバーヘッドにより打ち消されてしまいます。サーバーが SSL 処理の負荷をサ ポートできる場合であっても、それを行うことにより利用可能な CPU やメモリなどのリ ソースが消費されるため、アプリケーション実行という本来の役目を遂行するサー バーの能力に影響を与えることになります。 この問題を解決するために、メーカーは、SSL 処理に必要となる再帰的タスクや演算 能力を多用するタスクの両者を非常に効率的に実行する特殊な SSL プロセッサを 開発しています。このような特殊プロセッサは、Web サーバーやアプリケーション サーバーのフロントに配備される ADC(クライアントとサーバー間の通信でプロキシ として動作するもの)に搭載されます。SSL 処理を特定の ADC へとオフローディング することにより、サーバーを負荷から解放してサーバー本来の機能を実行できるよう にすると同時に、データセンター内の SSL 処理に関する論理的な統合ポイントを提 供できます。 ADC により SSL 処理を統合することのもう 1 つの利点として、SSL 接続のパーシス テンス管理が挙げられます。これは、セッションまたはトランザクションが完了するまで ユーザーが同一のサーバーに接続されていることを必要とする e コマースの場合に 重要となります。SSL v3 では、クライアント/サーバー接続の持続性を確立するため に新しい SSL セッション ID が使用されます。このセッション ID は、ある新しいブラウ ザでは 2 分ごとに変更されます。ADC を使用することで、このような頻繁なセッション ID のネゴシエーションをオフローディングすると共に、データを適切に解釈すること により接続の持続性を保証できます。

ベストプラクティス

2048bit SSL 証明書に対応したインフラストラクチャの準備 1. SSL セッションハンドシェークおよびバルクデータ暗号化の処理を、2048bit SSL 処理用に最適化された ADC へとオフローディングします。高性能の ADC はハードウェアベースの SSL 高速化機能を搭載しており、汎用サー バーよりも多くの SSL TPS を処理できます。先進的な ADC は、クライアント 要求やアプリケーション応答を、平文形式の HTTP から SSL で保護された HTTPS へとオンザフライで書き換えます。これにより、あるアプリケーションが SSL 向けに設計されていない場合であっても、そのアプリケーション全体を 強制的に SSL 保護することが可能となります。 2. SSL トラフィックを受信する各インフラストラクチャ要素をリストアップします。 各要素が、レイテンシの追加やパケット破棄を発生させることなく、より強力 なレベルの暗号化をサポートできるだけの処理キャパシティを持っていること を確認します。 3. 現在使用している SSL 証明書の監査を実施します。期限切れが近い証明 書を最初に更新する必要があります。その際、利用している認証局が、その 証明書の更新を 2048bit 鍵長で行うよう命令します。 4. 自社のネットワークおよびアプリケーションに関する現在の SSL 性能要件を 評価します。現在のトラフィックキャパシティを測定するだけでなく、少なくと も今後 3 年間の成長率を推定します。現在および将来の要件を満たすよう なインフラストラクチャを設計することを目標とします。 5. SSL スループット指標だけではなく、1 秒当たりの SSL トランザクション数 (TPS)にも注目してください。後者は適切なインフラストラクチャのサイジング に最も関連する指標です。各コンポーネントが 2048bit 鍵長向けに最適化さ 要約 2048bit へ の 移 行 に は 計 画が必要 サーバーは SSL 向けに最 適化されていない ADC を使用して SSL を高 速化する7. まず 2048bit 証明書に移行します。4096bit 以上の SSL 鍵は、例外的な環 境でのみ必要となります。 8. 機密性の高いアプリケーションの場合、ADC とバックエンドサーバーインフ ラストラクチャ間の通信を再暗号化します。これにより、一部の環境で必要と なるエンドツーエンドの暗号化を実現できます。すべての一般的な ADC ソ リューションは、SSL 再暗号化をサポートしています。 9. 2048bit SSL への移行の前と後で、エンドユーザーアプリケーション性能をそ れぞれ測定します。特に、各種の負荷状況における SSL セッションのネゴシ エート時に注目します。詳細な性能計測を提供する商用サービスが数多く 存在しますが、それらのサービスを使用する場合、同サービスが SSL 保護 HTTPS アプリケーションのエンドツーエンド性能を測定できることを確認して ください。また、多くの ADC も、全体的な影響の評価に使用できるアプリ ケーション性能監視ツールを提供しています。

適切な ADC の選択

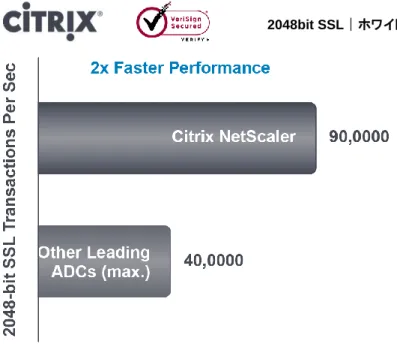

SSL 処理を ADC に対してオフローディングすることを決定した場合、2048bitSSL ト ラフィックを高いトランザクションレートとスループットレベルで処理できるように最適 化された ADC を選択する必要があります。ADC の SSL 性能を評価する場合、SSL 処理能力が 1)搭載されている SSL 処理ハードウェアの能力とキャパシティ、および 2)搭載された SSL チップや SSL 高速化カードの性能を最大化するよう細かく調整さ れたソフトウェア最適化という 2 つの要因に大きく依存することに注意してください。 最初の要因について理解することは簡単です。データセンター管理者がベンダの提 供する最新の製品を評価することにより、この要因を明らかにすることを推奨します。 多くの場合、これらのプラットフォームは、2048bit~4096bit の鍵長を処理できるよう に設計された最新の SSL プロセッサにより構築されているため、1024bit 鍵長用に設 計された旧式のプロセッサよりも遥かに高い性能を発揮します。2 番目の要因である ソフトウェア最適化は、適切な ADC を特定するためにより詳しい調査を必要とします。 多くの ADC ベンダは、実際には同じ SSL プロセッサを使用しています。このためス ピードやチップの数を別にすれば、SSL 性能は、これらのチップから最大の性能と利 用率を引き出すために当該ソフトウェアが以下に緊密に結合されインテリジェントに 設計されているかに依存します。シトリックスをはじめとする主要な ADC ベンダは、 2048bit 鍵長向けに SSL 性能を最適化する先進的なテクノロジを開発しています。こ れには以下の機能が含まれます。 複数の SSL チップ間でのインテリジェントな負荷分散 – SSL セッションを複数 の SSL チップ間で負荷分散することにより、最良の処理性能を提供すると共に レイテンシを低下させます。 SSL チップごとに複数の SSL 操作をキューイング – 1 つのチップ当たり複数 の SSL 操作をキューイングすることにより、1 つのチップの処理能力の使用率 を最適化します。 SSL リソースの分離 – マルチテナント型の ADC 配備において、各テナントに 専用の SSL リソースに割り当てます。これにより、1 つの ADC インスタンスによ る過度の処理キャパシティ消費や、他のテナントの性能の低下を防ぐことがで きます。 最後に検討すべきは、ハードウェアベースの ADC とソフトウェアベースの ADC 仮想 アプライアンスのどちらを選択するかという問題です。ASIC による SSL 専用プロセッ 要約 2048bit に対応したインフ ラストラクチャを用意するこ と アプリケーション性能の測 定 インフラストラクチャの適切 なスケーリング図 6:Citrix NetScaler は 2048bit SSL の性能に関して他の ADC を遥かに凌い でいる