高度な標的型攻撃:

包括的な保護

McAfee Security Connected Platform

における適応型の情報分析と

目次

エグゼクティブサマリー

. . . .3

収集した情報の調整

. . . .3

適応型脅威防御の構成要素

. . . .4

エンドツーエンドの保護と適応

. . . .4

Data Exchange Layer

:リアルタイムの統合. . . .5

McAfee Threat Intelligence Exchange

:情報力の活用. . . .5

既存のエンドポイント保護の大幅な強化

. . . .6

迅速な対応のための豊富なデータの分析

. . . .6

場所を問わない瞬時の情報共有

. . . .7

シナリオ

1

:収集した情報をカスタマイズ. . . .8

シナリオ

2

:McAfee Advanced Threat Defense

による詳細な分析. . . .9

シナリオ

3

:McAfee Enterprise Security Manager

による状況認識. . . .9

高度な標的型攻撃:包括的な保護 3 エグゼクティブサマリー マカフィーは「

Black Hat 2013

」で参加者に対してアンケートを実施し、広範囲に感染を広めるのではなく、特定のター ゲットへの感染を狙った感染普及率の低い標的型攻撃に使用される高度なマルウェアへの対策について調査をしました。 その結果、検出には多くの課題が存在し、特に攻撃に対する誤検出、保護、即時対応、修正に関して大きな不満を感じる だけでなく、高額なコストの原因にもなっていることが分かりました。 このような課題の原因は、従来の統合されていない徹底防御の構造にあります。それぞれの脅威に対して複数のウイル ス対策エンジンや保護対策があっても、これらの製品は多くの場合、機能がサイロ化されています。このような状況では、 リスクとコストの2

点が問題になります。 セキュリティの運用を統合しないと事後対応になり、運用の複雑化が進み自動化も最適化もできません。このような非効 率性によってセキュリティ運用コストが上昇するだけでなく、データとネットワークが高度な攻撃の標的になります。また、 セキュリティ製品とその運用を統合しないことで、高度な攻撃者に対して組織内への侵入を許し、そのまま攻撃者が潜伏 する余地やホワイトノイズを与えることになります。 検出 0 7 14 21 28 35 SN比 (誤検出の追跡) (リアルタイム保護 または 即時のブロック) 即時の対応 (セキュリティ侵害 の通知) 被害の修復 (マルウェアの除去) その他 回答者 図1:「Black Hat 2013」の参加者によって報告された高度なマルウェアに対する課題 収集した情報の調整しかし現在、セキュリティ専門家は

McAfee® Threat Intelligence Exchange

とMcAfee Security Connected

Platform

を導入し、ワークフローとデータを統合する高パフォーマンスのシステムによって運用のサイロ化を解消して、 機敏でインテリジェントな脅威保護のモデルへの移行を進めています。攻撃の侵入の可能性のあるすべてのポイントで収 集した疑わしいファイルにグローバル、ローカル、サードパーティの脅威情報および手動で入力された脅威情報を加えて 総合的に分析することにより、高度な標的型攻撃の検出、抑制、修正を完璧に実行できます。マカフィーの既存のセキュ リティソリューションをベースにリアルタイムのコミュニケーションを統合すると、優れたコスト効果で攻撃を防止して、検 出から抑制までにかかる時間を短縮できます。 このホワイトペーパーでは、以下の3

つの最先端のアプローチによる保護とコスト削減の使用事例について説明します。 ■ エンドポイント環境で適切に収集された脅威情報に従って対応し、全方位的な防御を改善および自動化し、 エンドポイントの効果を向上させる。■

McAfee Advanced Threat Defense

で動的なサンドボックスと静的な分析を実施し、ネットワークコン ポーネントに接続して検出、分析、可視性を向上させる。■

McAfee Enterprise Security Manager

のセキュリティ情報イベント管理(SIEM

)システムを使用し て、過去と現在の攻撃に関する脅威情報をまとめ、攻撃を受けた形跡があるか、あるいは現在も攻撃を受 けているかを確認する。適応型脅威防御の構成要素

McAfee Threat Intelligence Exchange

は、複数のマカフィー製品で情報を共有するための仕組みであるMcAfee Data Exchange Layer

を使用した最初のソリューションです。双方向の構造を持つこの層では製品の統合 が簡略化され情報を共有できるため、高度なセキュリティと適応型セキュリティを実現することができます。また、フォレン ジックに相当する情報を収集できるため、リアルタイムで保護の意思決定が行えます。McAfee Security Connected

の戦略には自動化と統合が必ず含まれています。

McAfee Threat Intelligence Exchange

ではData Exchange

Layer

を活用して、収集された情報の適切なコンテキスト化と環境全体のリアルタイムの統合を通して脅威保護を劇的 に変えます。エンドツーエンドの保護と適応

セキュリティコンポーネントによってそのサンプルの分析が即座に共有され、その対策が更新されるため、企業のセキュリ ティチームは潜在的なマルウェアと脅威の分類をローカルで制御することができます。

McAfee Security Connected

Platform

に含まれる、他の包括的な脅威保護製品にMcAfee Threat Intelligence Exchange

を追加すると、Data Exchange Layer

を利用して、エンドポイント、ゲートウェイおよびその他のセキュリティコンポーネントを成熟し た高度な標的型攻撃の防御システムに統合できます。これにより、リスクが低減され、保護を最適化して将来の攻撃にも 備えることができます。また、高度な標的型攻撃に対する保護のサイロ化が解消されるため、運用コストと作業負荷が最 小化されます。ハードウェア強化型セキュリティ

コンテキスト化と統合

セキュリティ管理

対策

脅威情報

分析

図2: McAfee Threat Intelligence ExchangeとData Exchange Layerによって、McAfee Security Connected Platformにおける実用的 な情報を構築する動的なフレームワークが実現します。

McAfee Threat Intelligence Exchange

のコンポーネントにより運用を統合することで、必要な情報がネットワー ク、エンドポイント、データ、アプリケーションおよびその他のセキュリティソリューション間で即座に共有されます。また、McAfee Threat Intelligence Exchange

は、これまで数日、数週間、数か月単位だった高度な標的型攻撃の検出か ら抑制までの時間をミリ秒単位に短縮します。高度な標的型攻撃:包括的な保護 5

Data Exchange Layer

:リアルタイムの統合Data Exchange Layer

によって統合が簡略化されるため、導入コストと運用コストが削減されます。Data Exchange

Layer

の通信構造では1

対1

のAPI

で統合するのではなく、パブリッシュ/

サブスクライブ、プッシュ通知、クエリ/

応答 など、多様な通信方法をサポートする単一のAPI

を通して統合できます。この機能によって、Data Exchange Layer

では製品の自動設定がサポートされ、ミスや労力を削減できます。

Data Exchange Layer

では、接続するコンポーネントが常時稼動した状態での双方向の通信構造がリアルタイムで提 供されます。抽象化レイヤーを通してエンドポイント、ゲートウェイおよびその他のセキュリティコンポーネント間の接続 が維持されるため、場所を問わずに情報がリアルタイムに共有されます。このモデルでは、オンプレミスのセキュリティコン トロールからセキュリティの操作と制御を、他の遠隔地のオフィスに存在するノードに適用できますが、これには使用され るファイアウォールやホームゲートウェイなどのリモートのNAT

対応デバイスの背後で動作するノードも含まれます。 通信のセキュリティを確保するため、TLS

(Transport Layer Security

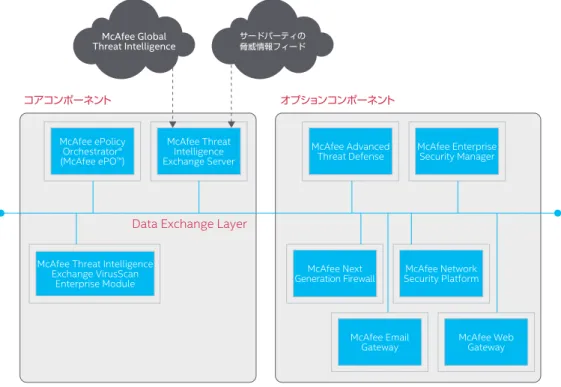

)ですべてのトラフィックが暗号化されます。 証明書ベースの強力な相互認証はすべてのコンポーネントに必要とされ、構造的に認証が適用されます。このような設計 によってペイロードの安全が確保され、構造自体も外部の攻撃や不正使用から保護されます。 McAfee ePolicy Orchestrator® (McAfee ePO™) McAfee Threat Intelligence Exchange Server McAfee AdvancedThreat Defense McAfee EnterpriseSecurity Manager

McAfee Next

Generation Firewall Security PlatformMcAfee Network

McAfee Email

Gateway McAfee WebGateway McAfee Threat Intelligence

Exchange VirusScan Enterprise Module

McAfee Global Threat Intelligence

Data Exchange Layer

サードパーティの 脅威情報フィード

コアコンポーネント オプションコンポーネント

図3: Data Exchange Layerで提供されるリアルタイムのコミュニケーションフレームワークによってセキュリティコンポーネントを統合できます。

McAfee Threat Intelligence Exchange

:情報力の活用McAfee Threat Intelligence Exchange

を使用すると、管理者はMcAfee Global Threat Intelligence

(

McAfee GTI

)やサードパーティの提供するフィードなどのグローバルな情報ソースのデータに、エンドポイント、ゲート ウェイおよびその他のセキュリティコンポーネントのリアルタイムおよび過去のイベントデータを組み合わせて、カスタム の包括的な脅威情報を簡単に作成および活用できます。また、情報ソースからのデータを組み合わせて、無効化、補足 および調整して、環境内での対策に使用できます。「スマートリスト」では、ファイルや証明書、組織が割り当てた証明書 などについてユーザー独自のブラックリストとホワイトリストを実装できます。また、McAfeeGlobal Threat

Intelligence

の証明書レピュテーション機能にカスタムの優先順位を追加できます。ローカルの脅威情報を統合して管理することによって、

McAfee Threat Intelligence Exchange

ではそれぞれの脅 威に合わせて対策と各組織の運用環境を調整できます。エンドポイント、ゲートウェイおよびセキュリティコンポーネントか ら収集されたメタデータを組み合わせて可視化し、組織の脅威の状況に合わせてプロアクティブな対策を実行できます。既存のエンドポイント保護の大幅な強化

従来の高度なフォレンジックでは専用のツールとトレーニングに加え、多くの手作業が必要とされます。

McAfee

Threat Intelligence Exchange

では、IT

の設定したルールによって、高度な情報をベースに保護が自動化されます。 また、Threat Intelligence Exchange

は、VirusScan Enterprise Threat Intelligence Exchange

モジュー ルを使用してファイルの実行可否を正確に判断し、エンドポイントの保護を大幅に強化します。ルールエンジンは、ローカ ルのエンドポイントの情報(ファイル、プロセスおよび環境属性)と最新の総合的な脅威情報(組織内の感染普及率、経年 情報、レピュテーションなど)を組み合わせた情報をベースに、さまざまなリスク許容度を柔軟に設定できます。このよう に、エンドポイントの防御について、豊富なセキュリティ情報にアクセスして、検出と保護の意思決定に利用できます。 ファイルを実行する場合■

McAfee Threat Intelligence Exchange

モジュールからThreat Intelligence Exchange Server

に対してファイルに関するメタデータのクエリが送信されます。■

McAfee Threat Intelligence Exchange Server

でそのファイルの情報が検出されない場合、クラ ウドベースのMcAfee GTI

ネットワークにクエリが送信され、その結果としてクエリを送信したホストにグ ローバルレピュテーション情報が返されます。■

McAfee Threat Intelligence Exchange Server

では、そのファイルに関してすでに保存されている メタデータを使用してクエリが処理されます。クエリの返信には企業固有の値(レピュテーション、感染普 及率、経年情報など)が含まれます。■

McAfee Threat Intelligence Exchange

モジュールでは設定可能なルールエンジンを使用して、ロー カルの情報(ファイル、プロセスおよび環境属性)と最新の総合的な脅威情報を組み合わせてファイルの実 行を決定します。 ルールを使用すると、エンドポイントのリスク許容度をカスタマイズして、多様な実行条件を定義できます。たとえば、未 知または危険度が「グレー」のファイルを完全に禁止するような厳格なルールを設定できます。このルールではポリシーを 設定して、レピュテーションによって許可される既知のファイル以外へのアクセスを禁止します。 ファイルの許可、隔離または削除の基準になるリスクの許容範囲は企業によって異なります。このような許容範囲は通常、 それぞれのシステムのクラスとビジネス上の重要性に基づいて決定されます。後になって管理者がファイルが安全である と判断した場合、ブロックしたアプリケーションをホワイトリストに追加して使用を許可することができます。また、管理者 はエンドユーザーにプロンプトに従ってファイルを許可させることもできます。 迅速な対応のための豊富なデータの分析包括的な脅威情報(グローバル、ローカル、サードパーティ、手動作成)は

McAfee Threat Intelligence Exchange

Server

によって保存され、重要な問題に対する実用的な情報が分かりやすく表示されます。この分かりやすい表示に よって決定的な証拠が迅速に提供されるため、リスクのある状態のままサードパーティの確認を待つことなく、すぐに保 護対策を実施できます。 たとえば、企業内の感染普及データでは、特定のファイルについてそのファイルの影響のあるすべてのマシン情報を確 認できます。影響のあるシステムのリストからは攻撃者の戦術と意図が分かるため、攻撃を阻止することができます。攻 撃者が狙っている機密データがありそうな財務部門やソフトウェア開発部門などで1

つのワークグループを作り、すべて のマシンを所属させていませんか。システム間でゼロデイ脆弱性を示すアプリケーションプロファイルを共有していま せんか。高度な標的型攻撃:包括的な保護 7

どのような情報が必要でしょうか?

クラウドやローカルの情報ソースまたは内部の調査によって、未知のファイルが不正なファイルであることが確認さ れた場合、

McAfee Threat Intelligence Exchange Server

から攻撃の挙動に関する以下のような実用的な 情報が提供されるため、実際の状況を把握してインシデントに対応できます。 –エンドポイントに該当の不正なファイルはあるか。(感染普及率) –そのファイルは実行されたか。(感染および未感染のエンドポイントを識別) –最初に感染したシステムはどれか。(最初の発生) –マルウェアが実行された時間帯で変更されたその他のファイルはどれか。 –不正と確認されたファイルが実行された感染の可能性のあるマシンはどれか。 –マルウェアはどのように環境に拡散しているか。(ファイルの経路) –自社環境内で特定のファイルを実行するために選ばれたエンドポイントはいくつあるか。 –他のセキュリティ製品でブロックされていないファイルはどこにあるか。 –疑わしい(グレー)ファイルで、脅威の可否(白黒)を判断できるものはあるか。 –最新の脅威情報に一致する挙動を示すホストはどれか。 –特定のファイルに対するグローバルレピュテーションと社内のローカルレピュテーションの評価はどうか。 –この数時間で有害と特定されたファイルはいくつあるか。 –環境内で白、黒、グレーに分類されるファイルはそれぞれいくつあるか。 –すべてのファイルのうち、白、黒、グレーはそれぞれどのくらいの割合を占めているか。 –すべてのファイルのうち、自社環境内のMicrosoft Windows

オペレーティングシステムのバージョン別 に白、黒、グレーはそれぞれどのくらいの割合を占めているか。 –特に攻撃の標的にされているMicrosoft Windows OS

はあるか。 場所を問わない瞬時の情報共有McAfee Threat Intelligence Exchange

を使用すると、その環境に適した防御によって脅威を完全に制御できます。McAfee Threat Intelligence Exchange

クライアントで対象のファイルの実行のブロックまたは許可が決定したら、 その決定に従ってMcAfee Threat Intelligence Exchange Server

のデータが更新されます。それぞれの決定に 関する情報を適用する方法はいくつかあります。McAfee Threat Intelligence Exchange

では、即座に、レピュテー ションと必要なすべての対策に関する決定の詳細情報が作成されます。すべてのセキュリティ製品に対して瞬時に情報を 更新され、互いに情報を共有するため、ベンダーや外部組織よりも迅速に一貫性のあるローカルでカスタマイズされた保 護が提供されます。高度な攻撃は一般的に複数の脆弱なシステムを標的にするため、このように環境内で高度な情報共有を行うことによっ て、特定のホストが特定の攻撃を受けたり標的にされるのを防止できます。また、

McAfee Threat Intelligence

Exchange

では、オプションで新しく収集したローカルの情報をMcAfee GTI

クラウドに転送して、類似の攻撃からシ ステムを保護できます。以下の使用事例では、

McAfee Threat Intelligence Exchange

とData Exchange Layer

による脅威検出の適 応、および検出から制御までの実用的な脅威情報とプロアクティブな保護の強化を示しています。シナリオ

1

:収集した情報をカスタマイズ最初の使用事例では、ローカルで最適化された脅威情報をベースにエンドポイントで脅威から保護します。このカスタマ イズによって、

VISA

ネットワークの小売店は、2013

年のメモリーパーサ攻撃のためにVISA

が作成したハッシュに対す る保護を容易かつ自動的に適用できます。1同社の管理者が報告を受けて、管理者のインターフェイスを使用して、

McAfee Threat Intelligence Exchange

に3

つのハッシュファイルを入力したとします。その後、ホストシステムによってその疑わしいファイルが検出された場合、McAfee Threat Intelligence Exchange Module

では、総合的な脅威情報をベースにカスタマイズされた情報(そ れらのハッシュファイルが不正なファイルであることを示す情報)に基づいて、その実行を防止できます。Data Exchange Layer

McAfee Threat Intelligence Exchange Server

McAfee Threat Intelligence Exchange VirusScan

Enterprise Module McAfee Global

Threat Intelligence VISA

McAfee ePolicy Orchestrator® (McAfee ePO™) コアコンポーネント 図4:サードパーティのデータは脅威情報の宝庫です。 社内のチームが検出したマルウェア(または疑わしいファイル)は、サンプルを提出したり、ベンダーによるウイルス対策 のシグネチャ更新を待つことなく、即座にブロックできます。そのファイルが検出されたという他のエンドポイントでのイン シデント情報は、

McAfee Threat Intelligence Exchange Server

に保存されている感染普及のデータに追加さ れ、管理者はその情報を使用して、エンドポイントが攻撃下にあるかどうかを判断できます。攻撃の兆候(この場合はハッ シュファイル)が蓄積され、その貴重な情報をリアルタイムで共有できるため、組織にとっては大きなメリットがあります。 また、標準のウイルス対策とは異なり、McAfee Threat Intelligence Exchange Module

では単なるファイルの 読み書きの操作だけではなく、ファイルの実行を阻止できます。実行が阻止されるため、異常な挙動から保護することが できます。さらに、McAfee Threat Intelligence Exchange

では、この機能によって重要な侵入の痕跡(IOC:

Indicator-Of-Compromise

)に関する情報を収集し、環境全体で共有することも可能です。高度な標的型攻撃:包括的な保護 9

シナリオ

2

:McAfee Advanced Threat Defense

による詳細な分析企業のデータを狙う攻撃者は、巧妙な難読化プログラミングとゼロデイ攻撃を利用します。その結果、これまでにほとん ど見たことのない未知のマルウェアが作成されます。その希少性から、従来のシグネチャやレピュテーションによる対策 ではこの脅威を正確に検出することはできません。しかし、

McAfee Threat Intelligence Exchange

では、既存の リソースで疑わしいファイルの判断ができない場合、McAfee Advanced Threat Defense

にその疑わしいファイル を転送して徹底的に分析できるため、確実に判断できます。McAfee Advanced Threat Defense

には高度な攻撃を検出するため、革新的なリアルタイムでの構文解析機能を 使用した複数層に渡る攻撃解析のアプローチが追加されています。他のサンドボックスでは単純なマルウェアのコー ディングでさえ、簡単にだまされて検出できないのに対し、McAfee Advanced Threat Defense

では業界初のリア ルタイムでの静的コード解析機能に動的サンドボックスの分析を組み合わせ、攻撃者の難読化の手法も使用して攻撃を 検出します。この組み合わせにより、高度なマルウェアに対する市場で最強の保護が提供され、セキュリティとパフォーマン スのニーズに対して、効果的かつバランスよく対応できます。エンドポイントからネットワーク、ネットワークからエンドポイントの強化

McAfee Threat Intelligence Exchange

とMcAfee Advanced Threat Defense

を統合すると、高度な標的 型攻撃からの保護が強化されます。マカフィーのエンドポイント製品では、対象のファイルのペイロードの実行を遅延し て感染を回避し、その間にMcAfee Advanced Threat Defense

との双方向の統合によって、リアルタイムで対象 のファイルが「有罪」か「無罪」の判定を下すことができます。ファイルが判断されたらレピュテーションが更新され、Data Exchange Layer

を通して 組 織 内 の すべ て の 対 策 製 品に共 有されます。たとえば、McAfee Threat

Intelligence Exchange

を有効化したエンドポイントでは、そのファイルの実行からプロアクティブに保護し、そのファ イルの組織への侵入を防止します。また、

McAfee Advanced Threat Defense

はMcAfee Web Gateway

、McAfee Email Gateway

、McAfee

Network Security Platform

などのマカフィー製品によってネットワークの入り口で収集されたマルウェアのサンプ ルを受信することができます。これらのネットワークコンポーネントも同様に、環境内でこれらのサンプルから収集された 最新の情報をMcAfee Threat Intelligence Exchange

を介して共有できます。このような脅威情報とレピュテー ションの共有は、マカフィー独自のSecurity Connected Platform

におけるエンドポイントからネットワークの強化に よって可能にしています。すべてを接続するマカフィーのセキュリティソリューションでは、新しいマルウェアのリスクが存 在する時間が削減され、修正にかかる時間が短縮されるだけでなく、ネットワークアーキテクチャの再構成の必要性も低 減されます。シナリオ

3

:McAfee Enterprise Security Manager

による状況認識McAfee Enterprise Security Manager

によって提供される可視性と相互関係を活用すると、環境内の脅威の状態 を視覚的に分析できます。また、McAfee Enterprise Security Manager

で特許を取得したハイパフォーマンスの データベースエンジンを使用して、McAfee Threat Intelligence Exchange

やMcAfee Advanced Threat

Defense

をはじめとする数百のデータソースからログとイベントデータを収集して相互に関連付けることができます。McAfee Threat Intelligence Exchange

とセキュリティ情報イベント管理(SIEM

)の検出結果からワークフローと ウォッチリストを作成して、組織の保護とリスク管理の強化に使用できます。過去の再生と未来の変更

McAfee SIEM

では、McAfee Advanced Threat Defense

とMcAfee Threat Intelligence Exchange

のアー チファクトとIOC

の情報を使用して、SIEM

アーカイブのイベントを追跡し、関連するイベントが発生するとアラートを起 動します。それによって時間を ると同時に最新情報を活用して、過去に特定されなかった不正を特定できます。 たとえば、McAfee Threat Intelligence Exchange

またはMcAfee Advanced Threat Defense

によって、ファ イルベースで判断されたファイルのハッシュをSIEM

のウォッチリストに追加したとします。その後、ウォッチリストに保存 されたその情報をSIEM

で使用して、インデックスが付けられた過去のイベントまたは新しいリアルタイムのイベントと 比較します。ファイルのハッシュはMcAfee Advanced Threat Defense

だけでなく、McAfee Change Control

などのファイル変更監視ソリューション、ホスト

/

ネットワーク型侵入防止システム、Web

ゲートウェイのマルウェア対策 エンジンなど、多くの製品で作成できるため、ハッシュファイルの共有によって組織内の不正の検出率が高くなります。McAfee Threat Intelligence Exchange

によってこれらのシステムに対してレピュテーションが作成され、SIEM

に よって各インシデントが統合され、不正な活動の全体像が可視化されます。www.mcafee.com/jp

マカフィー株式会社

ハッシュに加え、

SIEM

ではMcAfee Advanced Threat Defense

とMcAfee Threat Intelligence Exchange

によって作成された他の重要な情報も活用できます。この

2

つのソリューションによってファイル名、IP

情報、ペイロー ドのハッシュ、感染普及率、ホスト名など、その検索結果に関連する情報も提供されます。McAfee Advanced Threat Defense

のレポートには、攻撃に関連するファイルの詳細情報も含まれます。McAfee

Advanced Threat Defense

とSIEM

の両方を導入している場合、McAfee Advanced ThreatDefense

で作成 された不正なファイルの情報に基づいてSIEM

によってフィルタリングが実行され、また、イベントの分析で確認された 様々な特徴に基づいてこれらのファイルが検索されます。ファイルが検出されたら、McAfeeAdvanced Threat

Defense

によって提供されたIP

アドレスとファイル名を用いて、データのサブセットに対して再度フィルタリングが実行 されます。SIEM

では、McAfee Advanced Threat Defense

で作成されたIOC

に固有のすべての過去の結果のレ ポートを作成でき、その後のイベントも監視できます。 対策の力学の変革 これら3

つの事例では完全性、実用性ともに最高レベルの情報を防御対策に活用し、これらの情報を使用してプロアクティ ブな対応を自動的に実行する方法を示しています。検出、分析、データ/

ワークフローレベルの保護を統合すると、情報 を共有して、組織のリアルタイムの保護を強化することができます。また、リアルタイムの情報を活用し、過去のデータ を見直すことで、環境における脅威を効果的に特定、追跡および排除できるだけでなく、将来の保護に役立てることもで きます。このような情報の適応とリアルタイムのコミュニケーションを