平成 30 年度

情報セキュリティハンドブック

近年、情報化社会の発展に伴い、情報セキュリティに関するトラブルや事件・事故等が日 常的に報じられています。このハンドブックは本学構成員の情報セキュリティ意識の向上を図 ることを目的とし、インターネット利用や情報機器を扱う上での注意や様々な脅威への対策等 について、簡潔に説明しています。また、学内情報の取り扱いに関する留意事項や実際に情 報セキュリティインシデントが発生した場合の具体的な対応手順を示しています。 情報セキュリティ対策は、技術的な対応以上に、利用者一人ひとりの意識向上が最も大切 です。本ハンドブックを各部署での情報セキュリティ教育等にぜひご活用ください。目次 情報セキュリティインシデント発生時は ... 2 I. 情報セキュリティ対策の必要性 ... 3 1. 情報セキュリティの理解... 3 2. リスクの認識 ... 3 3. 各自の責任と自覚 ... 4 II. 脅威への対策 ... 5 1. コンピュータウイルス対策ソフト導入とウイルスパターンファイル更新 ... 5 2. OS やソフトウェアのアップデート ... 6 3. パソコンの盗難防止(部屋の施錠、保管管理) ... 7 III. パソコンの管理 ... 7 1. インターネットの脅威への対策 ... 7 2. 電子メール送受信時の対策 ... 8 3. 迷惑メールや標的型攻撃メールへの対策 ... 9 4. データ漏えい・紛失への対策 ... 9 5. ファイルの暗号化対策 ... 10 6. 共有フォルダ機能の対策 ... 11 7. ファイル共有ソフトの使用禁止 ... 11 8. パソコンのパスワード設定 ... 11 9. レガシーOS の危険性 ... 12 IV. データの管理(データの持ち出し) ... 13 1. 情報機器・媒体の保管および廃棄 ... 13 2. 学内情報(公開情報を除く)の学外持ち出し(クラウド利用含む)は原則禁止 ... 13 3. 学内情報の分類 ... 14 4. 学内情報(公開情報を除く)を学外へ持ち出す場合の留意事項 ... 14 V. 情報セキュリティインシデント対応基準 ... 15 1. 取り扱う情報と情報管理責任者 ... 15 2. 情報セキュリティインシデントとは ... 15 3. 情報セキュリティインシデント発生時は ... 15 4. 情報セキュリティインシデントの分類 ... 16 5. 情報セキュリティインシデント発生時の対応手順 ... 16 VI. インシデント発生記録シート ... 18 VII. 情報セキュリティ対策セルフチェック ... 20

情報セキュリティインシデント発生時は

情報セキュリティインシデントが疑われる場合は決して隠さず、また、個人で解決しようとせず に、速やかに情報管理責任者(所属長)へ発生の事実を報告するとともに、情報基盤センター に技術支援等を要請することが必要です。その行動が自身を守ることになります。 (連絡先)利用者受付(3018)、情報戦略室(3032、3033) 情報セキュリティインシデントが疑われる場合は決して隠さず、また、個人で解決しようとせ ずに、速やかに情報管理責任者(所属長)へ発生の事実を報告するとともに、情報基盤センタ ーに技術支援等を要請することが必要です。その行動が自身を守ることになります。 (連絡先)利用者受付(3018)、情報戦略室(3032、3033)I. 情報セキュリティ対策の必要性

1. 情報セキュリティの理解

情報セキュリティインシデントには、「情報の紛失」、「情報の漏えい」、「情報の改ざん」等があ り近年では、標的型攻撃によるインシデントが増えています。標的型攻撃メールは、本学にも送 られていることから注意が必要です。 このハンドブックは、特に注意が必要な情報セキュリティに関する情報を記載していますが、 直近の情報としてIPA(Information-technology Promotion Agency)が公開している学習用 コンテンツもありますので、これらを参考にしながら情報セキュリティに対する理解を日頃から深 めるよう努めてください。 IPA が公開している学習用コンテンツ 情報セキュリティ普及啓発映像コンテンツ (https://www.youtube.com/playlist?list=PLF9FCB56776EBCABB) あなたの組織が狙われている!-標的型攻撃 その脅威と対策- (https://www.youtube.com/watch?v=NTOF4XcI8j0)2. リスクの認識

我々を取り巻く環境は、インターネットの普及や情報機器の発展に伴い便利な世の中になって いますが、その反面、脅威の対象となる範囲が拡大したことにより新たなリスクが発生しています。 図 1 リスクの例 クラウドサービス インターネット ネットワークに接続される 機器が増大 パソコン、タブレット端末 携帯端末 位置情報 個人情報 認証情報 思わぬ情報漏えい 脅威の対象範囲が拡大 新しい価値のある 情報の流出が増加最近ではインターネット等のネットワークに接続していなかった「モノ」が通信機能をもち、ネットワ ークに接続して動作するIoT(Internet of Things)が急速に普及しています。2020 年には家電、 防犯機器、自動車、医療機器、事務機器、産業機器など、200 億を超える様々な IoT が形成され ると言われています。 また、パソコンやタブレット端末が数万円で購入できるようになり、これらの情報機器が所有する 情報がネットワークを介して様々な形で活用されることが見込まれています。インターネットを含む 様々なネットワークと接続すること、プライバシーに関わる情報を外部とやり取りすること、クラウドを 活用すること等を前提とし、適切なセキュリティ対策が行われていることが必須となります。

3. 各自の責任と自覚

情報セキュリティ対策の必要性とリスクを認識した上で、一人ひとりが学内情報の利用に対す る責任を持つ必要があります。情報機器を利用する上での原則を確認し、自覚を持って利用 することが大事です。 情報環境を利用する上での原則 パソコンやインターネット環境が普及し、携帯電話やスマートフォン、タブレット端末等の 利用が増大している現在、安易な情報の取り扱いが、大きな被害を及ぼすことを認識し なければならない。 情報を保有している組織や個人は、どのような情報を、どのように扱わねばならないかを 理解し、もし間違った管理や利用があった時は責任を問われることを認識しなければな らない。 刻々と変化する情報環境であるからこそ、一人ひとりが情報セキュリティを意識し、責任 と自覚を持った行動をとらなければならない。 また、最近では SNS(Facebook、LINE、Twitter、Instagram 等)への安易な書き込みに よる社会からの批判や、携帯電話やスマートフォン、タブレット端末等の紛失に伴う個人情報 の漏えいも多く見受けられます。皆さんが何気なく取り扱う情報の中には、個人情報や機密情 報がたくさん存在します。日頃から情報の重要性を認識し、取り扱いには細心の注意を払って ください。II. 脅威への対策

1. コンピュータウイルス対策ソフト導入とウイルスパターンファイル更新

過去のコンピュータウイルスはパソコンの不具合を引き起こしたり、 データを削除・破壊したりする愉快犯的なものが多くありました。 最近ではランサムウェアによる被害が増加しています。ランサムウェア とは、感染したパソコンをロックしたり、ファイルを暗号化したりすることに よって使用不能にしたのち、元に戻すことと引き換えに「身代金」を要求 する不正プログラムです。身代金要求型不正プログラムとも呼ばれま す。 ランサムウェアの脅威 ・スパムメールや、改ざんされた正規サイトから、脆弱性を攻撃する不正サイトへ誘導さ れ、ランサムウェアに感染する。 ・ランサムウェアが活動開始すると、感染パソコンの特定機能を無効化し操作不能にす る、もしくは、データファイルを暗号化し利用不能にする、などの活動が行われる。 ・感染前の状態に戻すことと引き換えに金銭の支払いを要求する画面が表示される。 ・要求された「身代金」を支払っても元の状態に戻ることはない。 影響と被害 ・感染パソコンの有効な操作ができなくなる ・感染パソコン内のファイルやネットワーク共有上のファイルが暗号化され、利用できなく なる(ランサムウェアの駆除を行ってもファイルは元に戻らない) ・研究・業務に重大な支障をきたす。 パソコンを利用する上においては、必ずコンピュータウイルス対策を行ってください。 コンピュータウイルス対策ソフトを導入する。 定期的にパソコン全体のコンピュータウイルスチェックを実施する。 コンピュータウイルスは、日々新しい種類が発見されているため、ウイルスパターンファ イル(定義ファイル)の更新を確実に行う。 大切なデータは、定期的にバックアップを取る。 また、メールや外部記憶媒体(DVD、CD、USB メモリ、SD カード等)を介して情報をやり取 りする場合は、渡す側も受け取る側もウイルスチェックを行うようにしましょう。 ウイルスパターンファイルの更新は、インターネットを介して更新するのが一般的です。インタ ーネットに接続していないパソコンでは、自動で更新が行われないため注意しましょう。 ウイルスに感染したパソコンは、他のパソコンにウイルスを送りつけるなど利用者が知らない 間に加害者になるような活動を行うこともあります。ウイルス感染の拡大や情報漏えいを引き起 こすことは、個人のミスであっても大学全体の事故として扱われるという認識を持ちましょう。福岡大学が無償で提供しているウイルス対策ソフト 福岡大学では、教職員及び学生の皆さんに、ウイルス対策ソフトウェアを無償で提供 しています。大学資産のパソコンやサーバ、個人所有のパソコンごとに利用条件、申請 方法等が異なりますので、詳細については情報基盤センターのウェブサイト(※1)を参 照してください。 図2 福岡大学ウイルス対策ソフトウェアサービス (※1)https://www.ipc.fukuoka-u.ac.jp/

2. OS やソフトウェアのアップデート

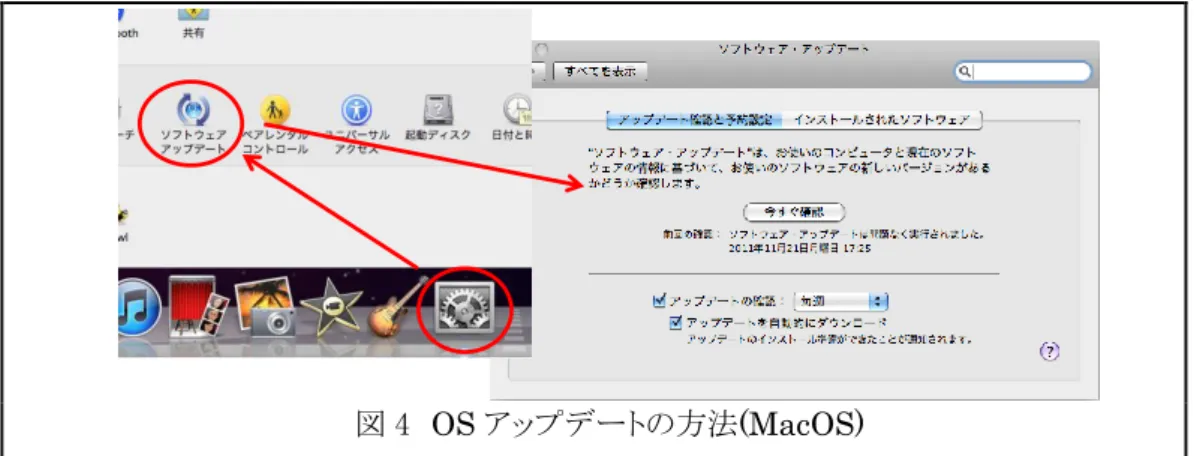

OS やソフトウェアには、設計ミスによって生じたシステム上の脆弱な部分(セキュリティホール) があり、そこを攻撃するコンピュータウイルスにより、情報漏えいやウイルスの感染を招く恐れがあ ります。Microsoft や Apple 等、ソフトウェア会社では、そのようなセキュリティホールを修正する プログラムを配布していますので、定期的に確認しましょう。自動アップデート機能がある場合は 極力設定をON にしてください。 OS のアップデートの利用方法Microsoft Windows や Apple MacOS は図 3~図 4 のように必要なアップデートを確認して 適用することができます。また、自動での設定も可能です。

図 4 OS アップデートの方法(MacOS)

3. パソコンの盗難防止(部屋の施錠、保管管理)

最近では持ち運び可能なノートパソコンやタブレット端末の盗難被害が多数報告されていま す。盗難防止策として、盗難防止用のチェーンをつける、利用しない場合は施錠できるキャビ ネットに保管する、パソコンから離れ部屋を空ける場合は施錠することなどが挙げられます。 また、ノートパソコンを持ち運ぶときには肌身離さず持ち歩くこと、また、自動車内に放置しな いこと等を徹底してください。III. パソコンの管理

1. インターネットの脅威への対策

パソコンでのインターネット利用には多数の脅威が潜んでおり、安易なパソコンの設定が思 わぬセキュリティ事故を起こすことがあります。 インターネットブラウザには、過去に入力したことのあるユーザ名とパスワードを記憶し、 再度入力が必要な際に自動的に入力する自動補完機能(図 5)がある。多数の利用者 で共有するパソコンではこの機能が不正に利用されることがあるのでユーザ名やパスワ ードを記憶させないようにする。 図 5 自動補完(オートコンプリート)機能 ネットカフェやホテルのロビーなどに設置してある不特定多数で利用するパソコンでは、 個人情報の入力を必要とするページにアクセスしたり機密情報を扱ったりしない。特に、 インターネットブラウザには、過去に閲覧したことのあるページの URL を履歴として残 す機能やキャッシュ機能(※2)があるため、公共の場に設置されているものや不特定多 数の人が使うパソコンでは、過去に見たページの内容を他の人に知られる恐れがある。 一度画面から入力した情報は、ブラウザを閉じるまで保持されることがあるので、利用が 終わったブラウザは必ず画面を閉じるようにする。 インターネット利用中、コンピュータウイルスやスパイウェアに注意する。特に、セキュリ ティ対策ソフトを装って、ウイルスやスパイウェアを配布しようとしているサイトが多く見 つかっている。ウイルス対策ソフトを導入していても、新種のウイルスや一部のスパイウェ アに対応できない場合があるので、不審な案内(図 6)をクリックしないようにする。 ランサムウェア対策として、重要な情報は必ずバックアップを取るようにする。 (※2)利用者が求めるページをすみやかに表示するため、過去に閲覧したことのあるページのデータをパソコン内に保存する機能。 図 6 不審な案内の例(ウイルス対策ソフトの警告ではなく、不安をあおる言葉で すぐに対応を迫るような案内) パソコンの動作が極端に遅い、不審な画面が表示される、突然シャットダウンしたり電源が切 れたりする等の現象が発生する場合は、コンピュータウイルスやスパイウェアの感染が疑われま すので、すみやかにそのパソコンの管理者や情報基盤センターに相談してください。

2. 電子メール送受信時の対策

昨今において電子メールは誰もが利用するコミュニケーション手段 であり、気軽に利用しがちですが、その半面で操作間違いが起こりや すくなります。電子メールの特性をよく理解して利用しましょう。 電子メールは、一度送信すると取り戻すことができない。送信 前に、宛先や添付ファイルに間違いがないか必ず見直す。 間違った資料を添付しないよう、日頃からパソコン内の機密情 報と公開情報は別のフォルダに保存する。 特に教員は、複数のメールアドレスを利用することがあるので、メールアドレスを分けて 管理しておくことで、重要な情報を誤ったアドレスへ送信するような危険を軽減することができる。普段から整理を心がけておくこと。 コンピュータウイルス感染のリスクを軽減するために、メールはテキスト形式で送受信す る。ウイルスの中にはメールを開いただけで感染してしまうものがあり、その多くは画像 やプログラムが埋め込まれたHTML 形式で送られている。 ファイルを添付する場合は、暗号化して添付する。これによって誤送信した場合に内容 を見られることを防ぐことができる。暗号化のパスワードは、電話で本人に伝えたり別のメ ールで送信したりする方法が有効である。暗号化の方法については、「ファイルの暗号 化対策」(10 ページ)を参照。 パスワードを設定したり暗号化を行ったりしたファイルはウイルスチェックが行えない場 合があるので、暗号化前に必ずウイルスチェックを行う。

3. 迷惑メールや標的型攻撃メールへの対策

日々大量に送られてくる迷惑メールや標的型攻撃メールにおける被 害は、ある程度未然に防ぐことができます。次の点を注意することで、迷 惑メールや標的型攻撃メールによる被害を回避することができます。 不審な送信者や件名から迷惑メールや標的型攻撃メールであ ることが判断できるメールは、開封せずにそのまま削除する。例 え ば 送 信 元の メー ルアドレスがフリ ー メー ルア ドレス ( @gmail.com 、@yahoo.co.jp 、 @excite.co.jp 等)を使用している場合は迷惑メールや標的型攻撃メールの恐れが高い。 メール受信時にプレビュー画面を表示しない設定とする。メール用ソフトウェアによって は添付ファイルを自動で開封するものもあり、開封と同時にウイルスに感染する可能性 がある(添付ファイルの拡張子が “exe”、“zip”、“lzh”、“lnk” 等は注意)。 迷惑メールや標的型攻撃メールには、認証情報や個人情報を不正に取得しようとする ページへの URL が埋め込まれていたり、不正プログラム等が添付されている場合があ る。メールに記載された不審な URL をクリックしたり、添付ファイルをダウンロードしな い。(最近、宅配業者やショッピングサイト、オンラインバンキング等を装った迷惑メール が届くという事例が増えている)。 文面の日本語が不自然でないか確認する(海外からの標的型攻撃はメール本文の作 成に翻訳システムを使っていることがあり、日本語として不自然な文章の場合が多い)。 知人からのメールであっても、突然送信されてきたメールは確認が必要(知人のパソコ ンがウイルスに感染している可能性があるため)。4. データ漏えい・紛失への対策

データを暗号化して保存しておけば、パスワード入力の操作を行わない限りデータを読み取 ることができないようになります。適切な暗号化を行っておけば、万が一情報が他人に渡ったと しても情報漏えいの危険性は低くなります。詳しくは「ファイルの暗号化対策」(10 ページ)や 「学内情報(公開情報を除く)を持ち出す場合の記憶媒体とセキュリティ確保」(14 ページ)を参5. ファイルの暗号化対策

ノートパソコンの盗難や、ファイルを保存した外部記憶媒体 (USB メモリ等)の紛失事故では、重要な情報が流出する危険 性があります。 そのような場合に備え、重要な情報のファイルは容易に読み 出せないように、ファイルにパスワードを設定する等、暗号化す ることで情報流出の危険性を低くできます。 Microsoft Office(Word, Excel, PowerPoint 等)では、暗号化を設定できる機能が装 備されている。 Windows BitLocker や市販されている暗号化ソフト等をインストールすれば、ファイル 単位ではなくハードディスク全体を暗号化することができる。これを行えばパソコンを分 解してハードディスクを取り出し、別のパソコンに接続してもデータを読み取ることはでき なくなる。 データの暗号化には様々な方法があり、そのためのソフトや機器が多数あります。以下に Word 文章や Excel ワークシートのパスワード設定(暗号化)方法を紹介します。

Microsoft Word, Excel などのパスワード設定(暗号化)方法

Microsoft Office では「名前を付けて保存」の画面で「ツール」のリストボックスの中か ら「全般オプション」を選択します。全般オプションの画面で設定したいパスワードを入力 し、「OK」をクリックします。 図 7 Office2016 でのパスワード設定方法 また、USB メモリに暗号化・認証機能が付加された製品もありますので、(図 8)にて紹介し ます。

暗号化・認証機能付き USB メモリの利用 パスワード認証や指紋認証を行わないと情報を取り出すことができない USB メモリを 利用することにより、一定のセキュリティを確保できます。 図 8 一般的な暗号化・認証機能付き USB メモリの仕組み データ暗号化ソフトの導入については情報基盤センターでも相談をお受けします。

6. 共有フォルダ機能の対策

共有フォルダを悪用するウイルスが増えています。共有フォルダ設定には十分に注意を払い、 共有する必要のないフォルダは共有設定をしないようにしましょう。特に新しく共有フォルダを 作成したときには、その共有設定がどうなっているか確認する必要があります。7. ファイル共有ソフトの使用禁止

ファイル共有ソフト(Share、Winny、WinMX 等)を使用すると、ウイルス感染や設定ミスによ り、公開するつもりのない重要なファイルが知らない間にインターネット上に流出することがあり ます。一度流出してしまった情報は回収・破棄することは非常に困難なため、学内でのファイル 共有ソフトの使用は禁止しています。また、学外のパソコンでもファイル共有ソフトはインストー ルすべきではなく、ファイル共有ソフトをインストールしたパソコンで学内情報を扱うことは禁止 しています。8. パソコンのパスワード設定

物理的な盗難対策やハードディスクの暗号化を行っても、電源を入れ、パスワードの入力な く利用可能となるパソコンではセキュリティ対策を全く行っていないのと同じです。パソコン利用 時のパスワードは必ず設定してください。 個人のみで利用するパソコンであっても、必ずパスワードの設定を行い、勝手にパソコ ンを扱われることがないようにする。 パスワードは英大文字、英小文字、数字、記号等を組み合わせて 9 文字以上で推測で きないものを設定し、適切に管理する。 パソコン利用中に席を離れる場合には、Windows の場合は Windows キー + L キー 読み書き不可 読み書き可能 認証機能付きUSBメ モリスティック パスワード認証 パソコンから取り外すと 再び読み書き不可に 読み書き不可 読み書き可能 認証機能付きUSBメ モリスティック パスワード認証 パソコンから取り外すと 再び読み書き不可ににする。 ロックを忘れた場合のために、スクリーンセーバーやスリープからの復帰時に自動的に パスワードを要求する設定にする。

9. レガシーOS の危険性

既にメーカーのサポート期限が終了した OS を「レガシーOS」と呼びます。レガシーOS では脆 弱性を狙った攻撃を防御することが難しくなります。メーカーのサポート期限が終了する前にパソコ ンを買い替える等の対策が必要となります。Windows7 は 2020 年 1 月 14 日に延長サポートが終 了するので特にご留意ください。 (参考)Windows OS サポート期限IV. データの管理(データの持ち出し)

1. 情報機器・媒体の保管および廃棄

机上の整理とコンピュータのデータ整理は姿形が異なるだけで、整理方法はほぼ同様です。 データの紛失・盗難は書類の紛失・盗難と同じと考えて、データの保管・廃棄・整理の方法を見 直しましょう。 備品のチェックを定期的に行い、利用しなくなったパソコンのハードディスクは物理的に 破壊するか、内部の情報を消去した上で保管または廃棄する。 不要となった CD や DVD はシュレッダー等で粉砕し、読み取りができない状態とした上 で廃棄する。 外部記録媒体はラベル等に記録情報を記入し、適切に保管する。また、利用しない外 部記録媒体は、必ず内部のデータを消去する。 破棄できる情報と破棄してはならない情報を適切に整理し、フォルダ名などで分類する。 また、保存期限についても設定し、放置されることがないように心がける。 情報基盤センターでは、ディスク破壊機を導入していますのでご利用ください。また、外部記 憶媒体のデータ消去方法については、情報基盤センターで相談をお受けします。2. 学内情報(公開情報を除く)の学外持ち出し(クラウド利用含む)は原則禁止

近年、携帯電話やスマートフォン、タブレット端末等の情報機器の進歩により、いつでも、どこ でも情報を取得・記録することが可能となりました。この便利な機能の裏側にはクラウドサービス が存在します。 最近では、クラウドサービスの提供会社が増えており、安全にサービスを提供できるようセキ ュリティ対策が行われています。しかし、システムは安全でもユーザがアカウントのパスワード管 理を怠ったり、クラウドサービスの利用設定ミスや単純な操作ミスにより、情報流出事故(情報 漏えい)を発生させる事例も少なくありません。 学内情報のうち、学生や教職員の個人情報、財務情報や経営情報等の機密情報が流出す ると、大学として対応に多くの時間を要するばかりでなく、社会的信用を失墜することとなります。 一度流出してしまった情報を回収することは困難で、情報流出事故が発生した場合は取り返 しがつかなくなります。そのため、書類・電子データ(DVD、CD、USB メモリ、SD カード等)およ びクラウドサービスの利用による学内の情報の取り扱いは慎重に行うべきであり、クラウドサービ ス利用を含む学外への情報の持ち出しは原則禁止しています。 本法人では、今後大学公認クラウドストレージを導入します。導入後は教育・研究・業務にお いて他のクラウドストレージの利用およびUSB メモリによるデータの受け渡しを原則禁止するこ とを検討しています。3. 学内情報の分類

学内の情報は、重要度から大きく次の4 種類に分けられます。 1. 一般情報(公開情報) 福岡大学の公式ウェブサイト「情報公表ホーム」や学部等 で公開されている情報など。 2. 取扱注意情報(非公開情報) 教職員名簿、規程、内規、申合せ、学報、各種委員会資 料など。 3. 重要情報(機密情報) 人事情報、給与情報、学生(生徒)情報、成績情報、就職 情報、非公開の経営情報、企画情報、財務情報、契約 情報など。 4. 最重要情報(機密情報) マイナンバー、金融機関の口座情報、相談事項(法律、心理、健康など)、懲戒事項、入 試問題など。 これらのうち、4 の最重要情報については、情報漏えい・改ざん・消失時に大学および関係 者に極めて重大な影響がある情報(大学の社会的信用失墜等を招く情報、主に外部起因情報、 代表的な例としてはマイナンバーなどが挙げられる。)となるため、情報の取り扱いには最大限 の注意が必要です。また、3 の重要情報についても同様の取り扱いが必要です。4. 学内情報(公開情報を除く)を学外へ持ち出す場合の留意事項

情報管理責任者からの持ち出し許可の必要性 学内における非公開情報と機密情報は大学の資産であり、これらを持 ち出すことは、責任を伴います。業務担当者が情報を持ち出す場合は、 必ず情報管理責任者の許可が必要です(紙媒体も同様)。また、学内の 他部署や学外の組織等に情報を提供する場合にも、必ず情報管理責任 者の許可を得る必要があります。 学内情報(公開情報を除く)を持ち出す場合の記憶媒体とセキュリティ確保 USB メモリ等の外部記憶媒体を利用して学内情報(公開情報を除く)を持ち出す場合、外部 記憶媒体のパスワード設定とファイルのパスワード設定を行うことが必要です。それぞれ別々 のパスワードを設定することにより、二重のセキュリティ確保が可能です。 また、電子メールでデータ送信をする場合は、暗号化またはパスワードを設定して送信し、 電話または別のメールで設定したパスワードを知らせるようにしてください。V. 情報セキュリティインシデント対応基準

1.

取り扱う情報と情報管理責任者

各自が業務で取り扱う情報(電子・紙を問わず)は、大学における資産であり、部署あるいは研 究室などの単位(組織)で適正に管理するために「情報管理責任者」を規定しています。 ただし、法人内組織は多様であるため、組織ごとに実質的な階層構造をもった情報管理責任 者を定める必要があり、例えば、学部では、研究室、学科、学部といった階層構造での情報管理 責任者を置くこととなり、最終的には最上位の情報管理責任者がその組織の「情報管理責任者」 として位置づけられています。2. 情報セキュリティインシデントとは

情報セキュリティインシデントとは、「情報の紛失」、「情報漏えい」、「情報の改ざん」等のことを 指し、具体的には以下のようなものがあります。 ・情報の入った USB メモリやパソコンを紛失した。 ・パソコンがウイルスに感染し第三者によって情報が外部へ持ち出された。 ・ホームページが第三者によって書き換えられた。3. 情報セキュリティインシデント発生時は

情報セキュリティインシデントが疑われる場合は決して隠さず、また、個人で解決しようとせず に、速やかに情報管理責任者(所属長)へ発生の事実を報告するとともに、情報基盤センター に技術支援等を要請することが必要です。その行動が自身を守ることになります。 (連絡先)利用者受付(3018)、情報戦略室(3032、3033) 情報 研究室 学科 学部 研究室における情報管理責任者 学科における情報管理責任者(学科長) 学部における情報管理責任者(学部長) 各人が扱う情報 学校法人福岡大学情報セキュリティに関する規程 第 11 条(情報管理責任者の 設置)では「学内の情報に対して、所管部署等の適切な単位ごとに情報管理責任 者を置かなければならない」となっている。現状、学部の情報管理責任者は学部 長となっているが、実運用上、さらにその責任分担を細分化することが望ましい。4. 情報セキュリティインシデントの分類

インシデントレベル 0 インシデントとしてとらえないもの 【事例】 ・ウイルス対策ソフトがマルウェア(※3)を検知し、駆除・隔離した。 インシデントレベル 1★ 軽微なインシデント 【事例】 ・単独のパソコンがマルウェアに感染したが情報漏えいはないと判断できた。 また、他のパソコン等への感染はなかった。 ・パソコンが外部サーバへの異常通信を行ったが、セキュリティ対策機器(IPS)等によ り通信が遮断され情報漏えいはなかった。 ・パソコンやUSB メモリの紛失又は盗難にあったが、機密情報(非公開情報)は格納 されていなかった。 インシデントレベル 2★★ 学内での情報共有が必要なインシデント 【事例】 ・研究室内の複数のパソコンがマルウェアに感染、情報漏えいはないと判断できた。 ・メール誤送信により、小範囲で情報漏えいしたが、取り戻しができた。 インシデントレベル 3★★★ 重大なインシデント 【事例】 ・パソコンがマルウェアに感染し情報漏えいが発生した。 ・広範囲のパソコンがマルウェアに感染した。 ・非公開情報を格納しているパソコンやUSB メモリの紛失又は盗難にあった。 ・情報公開用ホストが踏み台として利用され学外へ攻撃を行った。 ・情報公開用ホストの公開情報が第三者によって書き換えられた。 ・メール誤送信により情報漏えいが発生した(広範囲でかつ取り戻しができない)。 ・非公開情報を気付かず公開していた。 ・外部からサーバへの不正侵入が発生した。5.

情報セキュリティインシデント発生時の対応手順

セキュリティインシデント発生時には、次の図に従って報告を行ってください。 なお、CISO(※4)がインシデントレベルを 3 であると判断した場合、情報基盤センターはすみ やかに第 1 報として学長までの報告を行い、学内での情報共有を最優先する。 ※3 マルウェア(Malware)とは、不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードの総称※4 Chief Information Security Officer の略で、日本語では 「最高情報セキュリティ責任者」 と訳される。法人内のコンピュータシステム やネットワークのセキュリティ対策、機密情報等について統括を行う

・報告を受けた「総務部長」は「事務局長」と協議 の上「学長」へ報告する。 ・報告を受けた「学長」は直ちに企画運営会議を 開催し、企画運営会議が必要と判断した場合、 緊急事態対策本部を設置する。 ・学長は、学外関係機関と緊密な連携のもと事務 局長、CISO と共に迅速・的確な対策を講じる。 例)・情報漏えい、個人情報入りの USB メモリ等紛失 ・広範囲でのマルウェア感染 ・不正侵入、情報の書き換え 情報基盤センター 発生者 (発生元) 発見者 CISO 例)ウイルス対策ソフトによりマルウェアを検知し、駆 除・隔離した ・発見者は状況把握、注視する。報告の必要なし。 ※学外から指摘を受けた場合は指摘を受けた者を 発見者とみなす。 ・発見者は速やかに発生者および「情報基盤セ ンター」へ報告する。 ・報告を受けた発生者は「情報管理責任者」に報 告する。 ・報告を受けた情報基盤センターは状況把握し た後、CISO 補佐および CISO にインシデントレ ベルの判断を仰ぎ、情報管理責任者および発 生者に状況とインシデントレベルを通知する。 総務部長 関連部署 事務局長 学長 企画運営会議 緊急事態対策本部 例)パソコン単体でのマルウェア感染(情報漏えいなし) インシデントレベルの自己判断が難しい場合は、情報基盤センターへ協力を要請してください。 (連絡先)利用者受付(3018)、情報戦略室(3032、3033) 学外への対応 ・インシデントレベル 3 については、企画運営会 議において学外への対応が必要と判断された 場合、広報課と連携の上、学外への広報を行 う。 ・報告を受けた情報管理責任者は「総務部長」へ 報告する。 CISO 補佐 【情報管理責任者】 学部長、研究科長、 学科長、主任教授、 事務部長・事務長、 課(室)長 等 情 報 共 有 例)複数のパソコンがマルウェアに感染したが情報漏え いはなし レ ベ ル 0 レ ベ ル 1 レ ベ ル 2 レ ベ ル 3 【情報管理責任者】 学部長、研究科長、 学科長、主任教授、 事務部長・事務長、 課(室)長 等 インシデントレベル判断 インシデントレベル0 インシデントとしてとらえないもの インシデントレベル 1 ★ 軽微なインシデント インシデントレベル 3 ★★★ 重大なインシデント ・情報管理責任者は「情報基盤センター」と連携し、「関 連部署」に対し情報共有を行う。 インシデントレベル 2 ★★ 学内での情報共有が必要なインシデント 情報基盤センター 連 携

VI. インシデント発生記録シート

この記録シートの各項目は重大なインシデント発生した際に記入していただく報告書に必要なも のです。インシデントレベル 1 以上のインシデントが発生した際に記録をしてください。 発生(発見)時の状況 発見の経緯 情報漏えいの有無 起こった後の対応 端末・サーバの状態確認(教育研究ネットワークでウイルス感染の疑いがある場合のみ記入) OS の種類 ウイルス対策ソフトの種類 ソフトウェア名: パターンファイル更新状況: ネットワーク □有線 □無線(□Fu_Wi-fi □Fu_Wi-fi-bgn □CIS-an □CIS-bgn)IP アドレス 認証・検疫実施状況 □実施 □除外 □エージェント 外部機器の接続状況(USB メモリ等) □なし □あり( ) システムの用途・概要 所属 発見者 発見日時 年 月 日 時 分 発見方法 所属 発生者 発生日時 年 月 日 時 分 発生場所

対応メモ

インシデント発生から収束に至るまでの経緯を全て記録してください。 (電話やメール等での報告やネットワークの遮断など)

VII. 情報セキュリティ対策セルフチェック

セキュリティ対策をどのくらい行っているか、チェックしてみましょう。もし対策を行っていない 時はこの手引きを読み返して実施を検討しましょう。 コンピュータウイルス対策ソフトを導入し、パターンファイルは最新の状態になっている。 →「コンピュータウイルス対策ソフト導入とウイルスパターンファイル更新」(5 ページ)参照 室内が無人になるときはこまめに施錠している。 →「パソコンの盗難防止(部屋の施錠、保管管理)」(7 ページ)参照 共用 PC のインターネットブラウザにパスワードを記憶させないようにしている。 →「インターネットの脅威への対策」(7 ページ)参照 電子メールにファイルを添付するときにコンピュータウイルスチェックを実施している。 →「電子メール送受信時の対策」(8 ページ)参照 ファイル共有ソフトをインストールしていない。 →「ファイル共有ソフトの使用禁止」(11 ページ)参照 パソコンにパスワードによるアクセス制限を実施している。 →「パソコンのパスワード設定」(11 ページ)参照 スクリーンセーバーを設定し、パスワードロック機能を併用している。 →「パソコンのパスワード設定」(11 ページ)参照 外部記録媒体は整理して適切に保管されており、室内で放置・散在していない。 →「情報機器・媒体の保管および廃棄」(13 ページ)参照 機密性の高い情報を保存したパソコンや外部記録媒体を学外へ持ち出していない。 →「学内情報(公開情報を除く)の学外持ち出し(クラウド利用含む)は原則禁止」(13 ペ ージ)参照 USB メモリにパスワード保護や暗号化等を実施している。 →「学内情報(公開情報を除く)を学外へ持ち出す場合の留意事項」(14 ページ)参照 プリンタ上に印刷物が長時間放置していない。 大切なデータは、定期的にバックアップを実施している。 発行 学校法人福岡大学 情報セキュリティ委員会 この情報セキュリティハンドブックの内容に関する問い合わせは、情報戦略室へ(内線3032、3033)。Microsoft Windows、Microsoft Office、Microsoft Word、Microsoft Excel および Microsoft Internet Explorer は Microsoft Corporation の米国およびその他の国における登録商標です。

本冊子ではMicrosoft Corporation の使用許諾契約書に従って画像を使用しています。 Apple、MacOS は、Apple Inc.の登録商標または商標です。

Google、Android は、Google Inc.の登録商標または商標です。