2009 年 7 月 21 日 独立行政法人 情報処理推進機構 セキュリティセンター(IPA/ISEC) 独立行政法人 情報処理推進機構(略称 IPA、理事長:西垣 浩司)は、2008 年度におけ る脆弱性を狙った脅威の一例を分析し、対策をまとめました。

1. はじめに

IPA は最近増加している「情報詐取を目的として特定の組織に送られる不審なメール」に 対して、情報を収集し、対策方法を提供するために「不審メール110 番」1を設置していま す。「不審メール110 番」に 2008 年第 4 四半期に届けられたマルウェアの解析を行った結 果、前回、「脆弱性を狙った脅威の分析と対策について Vol.1」で報告した「IPA セキュリ ティセンターを騙ったなりすましメール」および「CSS からの CFP を装ったなりすましメ ール」に使用されていたマルウェアと攻撃に利用している脆弱性、および攻撃に至るまで の処理が共通しており、生成・実行されるマルウェアのみ異なっていることがわかりまし た。また、PDF にマルウェアを埋め込み、自動的に悪意のあるファイルを作成するツール の存在が確認されており、このツールにより、マルウェアが自動的に作成された可能性も 考えられます。さらに、アンダーグラウンドビジネスにおいて、このようなマルウェア作 成ツールが売買されていることも考えられるため、今後、マルウェア作成ツールが流通す ることで、マルウェア開発や攻撃手法に関する知識がなくても、高機能なマルウェアが容 易に作成される脅威が存在しています。被害を最小限に止めるためにも、今回の事例から、 近年の標的型攻撃による脅威と対策を確認しておきましょう。 http://www.ipa.go.jp/security/virus/fushin110.html脆弱性を狙った脅威の分析と対策について

Vol.2

同じ攻撃手法で異なる攻撃内容 攻撃者はマルウェア作成にツールを利用 ~ 「不審メール110 番」に届けられた標的型攻撃の分析・対策について ~2. マルウェアの解析結果

2.1. 概要 2008 年第 4 四半期に解析した「不審メール 110 番」に届け出られた標的型攻撃の詳細に ついて記載します。 本攻撃は、前回報告を行った、IPA を騙った標的型攻撃同様、電子メールに悪意の PDF ファイルが添付されており、当該PDF ファイルを脆弱性の存在するソフトウェアで閲覧す ることで、PDF ファイルに含まれているマルウェアが実行されるという仕組みになってい ます。この攻撃も、IPA および CSS のケースと同様に Adobe Reader の脆弱性が利用され ており、脆弱性の攻略・悪用によるマルウェア実行の仕組みが共通しています。しかし、 実行されるマルウェアが異なっており、後述するPDF マルウェア作成ツールにより生成さ れた可能性が高いと考えられます。以降、マルウェアの動作について記載します。 2.2. マルウェアの全体像 図1 攻撃の全体像 悪意の PDF ファイル内には、Zlib 圧縮された悪意の JavaScript コードが含まれていま す。このZlib 圧縮された悪意の JavaScript コードは、Adobe Reader の実行時に自動的に メモリ上に展開され、Adobe Reader に存在する CVE-2007-5659(JVNDB-2008-001095) の脆弱性を利用し、攻撃コードを実行します。これにより、悪意のPDF ファイル内に含ま れるマルウェアがファイルシステム上に生成され、実行されます。2.3. 本マルウェアの特徴

生成されたマルウェアは、レジストリの値を変更し、ログオン時に自動的に実行される ように設定します。その後、2つのスレッドを作成し、それらは、それぞれキーロガーの

役割、リモートサーバーとの通信を監視する役割を担っています。また、このマルウェア はInternet Explorer 等のプロセスにコードをインジェクトします。このインジェクトされ たコードは、リモートサーバーと通信を行い、受信したコードブロックをメモリ上で実行 することができるバックドア機能をもっています。また、リモートサーバーとの通信にお いて、チャレンジ・レスポンス方式による認証、カメリア暗号方式2を用いた送受信データ の暗号化が行われており、マルウェア検知および、解析に対する対策が施されていると考 えられます。

3. 攻撃者によるツールの利用

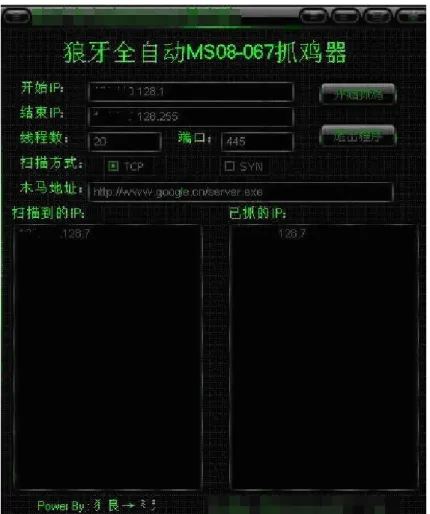

過去に発見されたマルウェア作成ツールを紹介します。これらのツールは洗練されたユ ーザインターフェースにより、プログラミングに精通していない攻撃者であっても、容易 に様々な機能を持つマルウェアを作成することができます。図 2 にツールの利用による前 述の悪意のPDF ファイルの作成イメージを示します。 図2 ツールの利用による悪意の PDF ファイルの作成 アンダーグラウンドビジネスとして、このようなマルウェア作成ツールが売買されてい ることも確認されているため、ツールが犯罪組織などに流通することにより、前回の調査 結果により得られた様なソーシャルエンジニアリングを使った攻撃が早期に可能になると 考えられます。 3.1. PDF マルウェア作成ツール 2008 年 6 月に、フィンランドのセキュリティ企業であるエフ・セキュアから PDF マルウェア作成ツールが発見されています3。このツールは、ダミーとなるPDF ファイルとその ファイルに埋め込む実行形式ファイル、攻撃対象のOS と Adobe Reader のバージョンを指 定するだけで、簡単に攻撃対象の環境に対する悪意のPDF ファイルを作成することができ ます。 図3 PDF マルウェア作成ツール(エフ・セキュアの情報から引用) 3.2. Microsoft Server サービス脆弱性を狙ったツール 米Microsoft 社が「深刻度:緊急」でリリースを行った「MS08-067」の脆弱性を利用した 攻撃ツールが発見されています4。このツールは、脆弱性の存在するコンピュータを検索し、 脆弱性を悪用することで指定したURL からマルウェアをダウンロード・実行させることが 可能です。 3 http://www.f-secure.com/weblog/archives/archive-062008.html#00001450 4 http://blog.trendmicro.co.jp/archives/2115

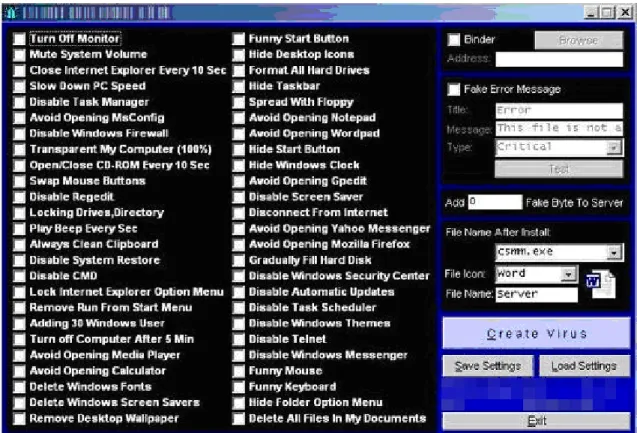

図4 MS08-067 の脆弱性のあるコンピュータに対し、任意プログラムのダウンロード攻撃 を仕掛けるツール 3.3. 複数の機能を持つマルウェア作成ツール 2008 年 12 月にスペインのセキュリティ企業であるパンダセキュリティにより、実装し たい機能を選択するだけで、複数の機能を持ったマルウェアを作成することができるツー ルが発見されています5。 マルウェアに組み込める機能は 50 種類以上存在し、Windows ファイアウォールや自動 更新機能の無効化、特定のソフトウェアの起動防止機能等が用意されています。ツールの 利用者は、マルウェアに実装したい機能にチェックボックスを入れ、CreateVirus ボタンを クリックするだけでマルウェアを作成することが可能です。 5 http://pandalabs.pandasecurity.com/archive/_2200_Constructing_2200_-bad-things_2E002E002 E00_again.aspx

図5 複数の機能を持つマルウェア作成ツール(パンダセキュリティの情報から引用) 発見されているツールは氷山の一角であり、上記のツールより高い機能を持つツールが 存在する可能性は大いに考えられます。 これらのツールは脆弱性に対する攻撃のアプローチを広げ、機能を追加することで、攻撃 の幅を広げます。ツールにより作成されたマルウェアによる被害を最小限にとどめるため にも日々の対策が重要になります。 次に対策方法を紹介します。

4. 事前対策

最新版ソフトウェアの利用 攻撃に利用されているAdobe Reader の脆弱性は、2008 年 2 月に報告されたものであ り、既にベンダーから脆弱性の修正されたバージョンが公開されています。そのため、 ソフトウェアを常に最新版にアップデートし、利用することで脆弱性を利用した攻撃 による脅威を低減することが可能です。最新版のAdobe Reader は、以下の URL より 入手することができます。ハードウェアDEP の利用

Microsoft Windows XP SP2 以降では、ハードウェア DEP と呼ばれるセキュリティ機 構がOS に搭載されており、ハードウェア DEP を利用するためには、OS、およびコン ピュータに搭載されているプロセッサの両方がこれに対応している必要があります。 ハードウェアDEP が利用可能な環境では、これを利用することで、本攻撃において利 用されたメモリ破壊に起因する脆弱性によるコード実行の多くを防止することが可能 です。ハードウェアDEP の詳細については、以下の URL を参照。 http://support.microsoft.com/kb/884515/ja 不要な機能の無効化

本攻撃は、Adobe Reader の JavaScript エンジンに実装されている特定の関数の脆弱 性を利用しており、そのため、Adobe Reader において JavaScript サポートが必要な い場合は、設定からこれを無効化することで攻撃を防止することが可能です(図6)。