1

アンドロイド端末を狙う

Hesperbot

SMS 機能を乗っ取り、遠隔操作で情報窃取

Monthly AFCC NEWS:2015

年

2

月号

(Vol. 91)

フィッシングという言葉が 1996 年に出現して以来、その手口は進化し続けており、被害総額と被害者数は上昇の一 途です。RSA が提供するフィッシングサイト閉鎖サービス「RSA FraudAction」は、フィッシングサイトを検知すると監 視を開始し、ホスティング事業者と協力してフィッシングサイトを閉鎖します。FraudAction の中核である AFCC (

Anti-Fraud Command Center:

不正対策指令センター)では、200 名以上のフロード・アナリストが 24 時間 365 日体制で数カ国語を駆使し、対策に従事しています。AFCC NEWS は、フィッシングやオンライン犯罪関連ニュース からトピックを厳選し統計情報と共に AFCC がまとめたものです。(2015 年 3 月 3 日発行) 今月のトピック 今月は、『Android ユーザーを狙うマルウェア Hesperbot』を紹介する。従来は PC ユーザーを狙っていた Hesperbot だが、近ごろは Android ユーザー向けのモバイル版が広まり始めている。SMS 機能を悪用して個人 情報などを窃取するマルウェアで、ひとたび活動を始めると、アンインストールもままならない。サンプルの解析 結果に加えて、特別なアンインストール方法を含めて具体的な対策について紹介する。 今月の統計 2015 年 1 月のフィッシング攻撃件数は、41,397 件と、12 月の 46,747 件から 24%減少した。これは、前年同 月と比べても約 27%増、1 月の月間記録を 43%上回る高水準であった (「フィッシング攻撃数(月次推移)」参照)。 フィッシング攻撃を受けたブランド数は、ほぼ横ばいであったが、5 回を超える攻撃を受けたブランドの比率は全 体の 7 割近くに及んだ (フィッシング攻撃を受けたブランド数(月次推移)参照)。 ■今月の特集 『Android ユーザーを狙うマルウェア Hesperbot』 はじめに RSAは、Android端末でバンキングサービスを利用する人々を狙ったトロイの 木馬の追跡監視を続けている。このマルウェアは、2013 年 8 月中頃にスパムを 介して広まったことがわかっているが、一部には同年 4 月の日付のボットネットも 確認されている(感染活動がもっと早い時期に行われていたことを示唆している)。 RSAは、このトロイの木馬をHesperbot1 for Androidと呼んでいる。ペイロードを解析した結果、Hesperbot for Android は、経験豊富なマルウェア 開発者が、犯罪者フォーラムでの販売目的ではなく、自ら犯罪組織を形成し犯行 を行うために開発した私的マルウェアと見られることがわかっている。

Hesperbot for Android は、ドロッパー(侵入先でのマルウェアモジュール生成)

1

別名 Win32/Agent.UXO あるいは Win32/Spy.Hesperbot

図-1

やプロセス感染、キーロギング、データ窃取、セッション録画、ウェブ感染、隠密遠隔乗っ取り、モバイル接続など、 基本的なものから高度なものまで様々なプラグインモジュールで構成されており、設定ファイルにはユーザーを 騙すために使う銀行公式サイトの内容を反映した HTML インジェクション用のデータまで含まれている。

Hesperbot は、Android 版とは別に、Windows デスクトップ PC に感染するものが確認されている。Hesperbot for Android を使うにはアクティベーションコードを入力する必要があるが、それにはこの Windows 版が必要にな る。Windows 版が生成するコードを Android 版のアクティベーションコードとして、入力すると、レスポンスコード が表示される。被害者から見ると、このような機能を持ったアプリに見えるように作られているが、このレスポンス コードそのものに意味は無い。しかし、アクティベーションコードを入力することで、Hesperbot for Android は活動 を始める(レスポンスコードを使おうと、被害者が銀行サイトにログインしたりすれば、それだけ情報を早く窃取で きる可能性が出る)。

2 種類の亜種 ”Activation”と”CEPWAP”

RSA は、”Activation”と”CEPWAP”という Hesperbot for Android の亜種 2 種類について、4 つのサンプルを 入手し、調査を行った。 Activation を名乗るタイプは、銀行のサービスをアクティベートしたり、銀行の証明書をインストールしたりする ための汎用アプリケーションを装っている。このアプリケーションは、汎用の Android アイコンを使用している。 CEPWAP と名乗るタイプは、ワンタイムパスワード(OTP)生成アプリを装っており、異なるトルコの銀行の利用者 を狙った二種類の亜種が確認されている。 ”Activation”は、見た目は無印ブランドに見えるが、”CEPWAP”は、このアプリが本当にその銀行から来たもの に見えるように、攻撃対象の銀行の色やロゴを使っている。 図-2: アクティベーションコードの入力とレスポンスコードの表示 ※左は”Activation”、右は”CEPWAP”の画面

機器管理権限を執拗に要求 Android アプリは、GPS やインターネットにアクセスしたり、SMS メッセージの読み書きや通知の表示といった、様々なタスクと操作 を実行できるように、インストール時にユーザーに権限を要求する。 そのこと自体は悪意のないアプリも行うが、悪意のあるアプリは、顧 客向けの通知を隠したり、メッセージを横取りしたり、個人情報を盗 んだりするために権限を悪用しようとする。Hesperbot for Android もインストール時に権限を得ようとするが、その狙いは SMS 機能を 乗っ取り、攻撃者に機密情報を横流しすることにある。

正しいアクティベーションコードを入力すると、マルウェアは機器 管理権限を付与するように要求してくる。そして、付与しない限り、 Hesperbot for Android は繰り返し機器管理権限の付与を要求し続 け、他の機能が制限される。この要求は、スマートフォンを再起動し ても表示される。そして、ひとたび機器管理権限を付与すると、 Hesperbot for Android は通常の方法ではアンインストールできなく なる。

横取りした SMS を使って遠隔コマンド実行

Hesperbot for Androidは、SMSメッセージに関係する他のアプリケーションプロセスやサービスを停止させ、2 つのモジュール2を登録する。こうすることで、SMSでのメッセージのやり取りを本人含め犯人以外の目に触れな

いようにし、SMS機能を乗っ取ってしまうのである。SMSが乗っ取られると、ボットマスターからメッセージが送ら れてくる。そこには遠隔操作用のコマンドが含まれており、それが知らぬ間に実行され、ボットマスターに処理結 果がSMSで送られる。なお、Hesperbot for Androidは、スマートフォンの所有者本人でも通常の方法では削除 できないが、ボットマスターは、SMSコマンドを送信することで削除できる。 対策 感染の予防 エンドユーザー向け対策 Google Play などの正式なサイト以外のサイトやサービスからアプリをダウンロードしない 機密情報や個人情報を携帯電話に保管しない アプリをインストールする際は、要求された権限を許可する前に、内容を注意深く読み、よく理解する OS はできるだけ最新のバージョンにアップデートする 信頼できるアンチウイルスソフトを使用する インストールする前に Google のマルウェアスキャナが実行されるよう設定しておく サービス事業者向け対策 Android マルウェアの攻撃を予防する方法を顧客に案内し続ける 2 com.secapp.services.LogFilterService というサービスは、ユーザーインターフェイスを持たないアプリケーションコンポーネント で、ユーザがアプリケーションを切り替えても実行され続ける。ブロードキャストを受信する。com.secapp.SmsReceiver は、 Hesperbot 本体が起動されていなくとも、システムや他のアプリケーションによってブロードキャストされたインテントを受け取れる ようにするためのものである。 図-3: 執拗な機器管理権限の要求

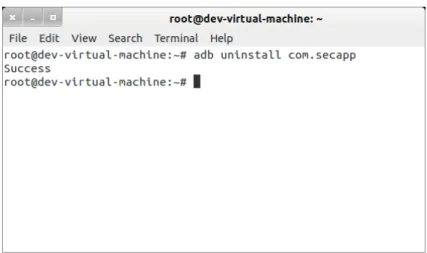

感染の検知 たいていのユーザーが自分のスマートフォンの安全性に注意を払わないため、Android 向けマルウェアの検 知は、ますます難しくなっている。しかし、Android 向けマルウェアの感染検知に役立ついくつかの兆候 (IOC:Indicators of Compromise)がある。以下の兆候が見られたら、要注意である。 電話の料金明細に内容がわからない項目が含まれていた(SMS や通話など) ダウンロードやアップロードのパターンが急激に変わった スマートフォンの処理速度が全般的に低下した バッテリーの持ちが急に悪くなった 通話が突然切れた マルウェアの除去 マルウェアの機器管理権限が無効化されても、マルウェアは削除されない。再び「Activate device administrator?(機器管理権限を有効にしますか?)」というポップアップが表示されるようになり、権限付与以外 の操作が行えないように、端末をロックしてしまう。端末を再起動しても、この表示は再表示される。しかし、感染 した端末をPCにUSB接続し、Android Debug Bridge (adb3

)というSDKツールを使えば、マルウェアを削除でき る。 1. マルウェアをアンインストールできるように、与えてしまった機器管理権限を無効化する。 設定→セキュリティ→機器管理機能を選択し、マルウェアのチェックをはずす。 2. スマートフォンがPCから認識されるように、スマートフォン側でUSBデバッグ4を有効にする。 設定→開発者向けオプションを選択し、USBデバッグをチェックする。 3. Android SDK ツールがインストールされたら、スマートフォンを PC に接続し、マルウェアをスマートフォンか ら削除するための adb コマンドを実行する。その際は、削除するマルウェアのパッケージ名(図-4 の例では "com.secapp")を指定する。マルウェアを削除できたら、完了メッセージが表示される。 最後に

Hesperbot for Android は、SMS 機能を乗っ取ることで、標的の個人情報や銀行情報(銀行から送られた SMS に含まれる情報など)を窃取する。そのために、様々な権限、特に機器管理権限をアプリに与えさせ、SMS にア クセスする可能性のある他のアプリケーションやサービスを停止させ、SMS を介して様々なコマンドを遠隔実行 する。

RSA では、トロイの木馬の私有化傾向(マルウェア開発者は、開発したマルウェアを売るよりも、むしろマル ウェアを運用し収穫を分かち合う犯罪集団を結成しようとしている)が続くと見ているが、Hesperbot for Android はこの見通しを裏付ける事例といえよう。

3 Android Debug Bridge (adb) は、エミュレータ端末や Android 端末とやりとりするための、様々な機能を持ったコマンドライン ツールである。詳しくは、こちらのサイトを参照のこと……http://developer.android.com/tools/help/adb.html

4 Android 4.2.2 以降では、設定メニューに開発者向けオプションメニューを表示するには、まず設定→端末情報で表示されるビル ド番号の欄に 7 回タッチする必要がある。このオプションは、Android 4.2.2 向けのものであり、詳細は Android のバージョンによっ て変わる可能性がある。

今月の統計レポート

フィッシング攻撃数(月次推移) 2015 年 1 月、AFCC が検知した単月のフィッシング攻撃件数は 41,397 件と、昨年 12 月の 46,747 件から 11% 減少した。しかし、これは、前年同月比 43%増にあたると同時に、1 月単月の攻撃件数の過去最多を 37%上 回ったことになる。 フィッシング攻撃を受けたブランド数(月次推移) 1 月にフィッシング攻撃を受けたブランドは 217 件と、12 月の 214 件からほとんど変化がなく、なお低水準、す なわち攻撃対象が絞り込まれた状態が続いている。また、5 回を超える攻撃を受けたブランド数は 149 件(全体 比 69%)と、これまでになく高い比率を示した。 29,034 36,883 42,537 52,557 38,992 55,813 42,571 33,145 24,794 34,787 61,278 46,747 41,397 0 10,000 20,000 30,000 40,000 50,000 60,000 70,000 1月 2月 3月 4月 5月 6月 7月 8月 9月 10月 11月 12月 1月 336 287 333 319 294 239 260 283 249 217 200 214 217 170 148 145 171 151 120 118 142 134 111 117 124 149 0 50 100 150 200 250 300 350 400 1月 2月 3月 4月 5月 6月 7月 8月 9月 10月 11月 12月 1月 攻撃を受けたブランド数 月間5回を超える攻撃を受けたブランド数 フィッシング攻撃を受けた回数(国別シェア) 2015 年も、やはり米国の首位から始まった。占め た比率は 11 月の 74%ほどではないものの、63%と 高い水準で推移している。 ランクインした国の数は変わらず 9 ヵ国で、顔ぶれ もメキシコとコロンビアが入れ替わったのみで、上位 はランキングも同じと、変化に乏しい月であった。 1%以下の比率の国の占める割合も 2%と 12 月 から変化がなかった。 フィッシング攻撃のホスト国別分布(月次) 最も多くのフィッシングをホストした国は、やはり 米国だった。それでも、比率は 44%と、10 月の 50%から漸減が続いている。 上位 4 ヵ国は、若干の順位変動のみだったが、 香港が 2 位に入ったのが目を惹いている。下位の 顔ぶれは今月も激しく、トルコ、ブラジル、チェコ、イ ンドネシアが圏外に去り、代わってハンガリー、オ ランダ、オーストリア、スペイン、イタリアがランクイ ンした。 1 月は、全体の 22%を 1%未満の 56 ヵ国で分け 合っている(12 月は、全体の 22%を 1%未満の 62 ヵ国で分け合っていた)。 ※ いずれもフィッシングサイトをホストした ISP やフィッシングドメインを管理していた登録事業者の所在地別分類である。 米国 63% カナダ 10% 英国 7% スペイン 7% インド 3% 中国 3% オランダ 2% 南アフリカ 2% コロンビア 2% その他15ヵ 国 2% 米国 44% 香港 5% ドイツ 4% 英国 4% フランス 4% ロシア 4% ハンガリー 3% オランダ 3% オーストリア 2% スペイン 2% イタリア 2% その他56ヵ国 22%

日本でホストされたフィッシングサイト(月次推移) 2015 年 1 月、日本でホストされたフィッシングサイト数は 20 件と、12 月の 45 件から半分以下に減った。 フィッシング対策協議会に報告が寄せられた 1 月のフィッシング報告件数は一気に 1,653 件増の 2,156 件と なった。同協議会によれば、1 月は 12 月に比較して、オンラインゲームを騙るフィッシング報告件数の割合が、 前月の 9 割から約 75%に減り、残り約 25%を金融機関を騙るフィッシングが占めたという。 2 月 12 日、警察庁は、インターネットバンキングに係る不正送金事犯の発生状況を発表した。2015 年の年間 発生件数は約 43%増の 1,876 件、被害額はおよそ 2 倍の 29 億 1,000 万円だった。国内のネットバンキング不 正送金被害は、昨年の事案件数が 64 件から 1,315 件、被害額が 4,800 万円から 14 億 600 万円に増えていた が、さらに増加に拍車がかかったことが明らかになった。 1 月 19 日に学内の NAS から、教職員、入学しなかった合格者を含む学生など約 5 万 1,000 人の個人情報 が流出した可能性があると発表した首都大学東京が、2 月 3 日には NAS が踏み台にされ、約 10 万 8,000 通の スパムを不特定多数に送信していたと発表した。 2 月 19 日には、朝日新聞社のグループ会社、朝日トップス株式会社が、不正アクセスによって情報が漏えいし た可能性があると発表した。不正アクセスを受けたシステムの詳細などは明らかにしていないが、就職活動セミ ナーなどのイベントに参加した個人の氏名や住所、郵便番号など約 5 万 3 千件が流出した可能性があるという。

AFCC NEWS のバックナンバーは Web でご覧いただけます。

http://japan.emc.com/security/rsa-fraud-prevention/rsa-fraudaction.htm#!リソース 本ニュースレターに関するお問い合せ先

EMC ジャパン株式会社 RSA 事業本部 マーケティング部 嶋宮 知子

Tel : (03)6830-3234(直通)、(03)6830-3291(部門代表) eMail : tomoko.shimamiya@rsa.com Twitter : @RSAsecurityJP WEB : http://japan.emc.com/rsa

26 12 40 18 33 43 42 32 25 15 30 45 20 0 5 10 15 20 25 30 35 40 45 50 1月 2月 3月 4月 5月 6月 7月 8月 9月 10月 11月 12月 1月

サイバー犯罪グロッサリーAPT 攻撃 APT は Advanced Persistent Threat の略。新旧様々な脆弱性を突くマルウェアやソーシャル・エンジニアリングなど、あらゆる攻撃手法 を駆使して、政府機関や公共機関に対して、長期にわたって執拗に行われる攻撃全般の総称である。

Blackshades トロイの木馬を含む複数のサイバー攻撃手段を内包した RAT(Remote Access Tool)型のマルウェア。

CAPTCHA Completely Automated Public Turing tests for telling Computers and Humans Apart: コンピュータと人間を区別する完全に自動化さ れた公開チューリングテスト。機械的に判定しにくいように文字をゆがめて表示した画像を用いて、人とコンピュータを区別する方法、ま たそれに使われる画像。

C&C サーバ Command and Control Server。ボットに感染したトロイの木馬に対する制御や指示を行うためのサーバ。

Citadel 流出した Zeus のソースコードから生まれたトロイの木馬のコード名。開発者集団が CRM を積極的に活用しているのが大きな特徴。 Zeus の備えていた機能に加え、次々と新しい顧客志向の機能をリリースしており、2012 年前半現在大流行している。 CITM Chat-in-the-Middle の略。通常のフィッシング攻撃でニセサイトに誘導し、サポート担当者を装ったチャットにより、秘密の質問とその答え などの高機密情報を詐取する攻撃方法。 Dark Market オンライン詐欺師たちの集まるアンダーグラウンドフォーラム。最も格式が高かったが、主要メンバーが相次いで逮捕されたことから、 2008 年 9 月閉鎖。実態は FBI によるおとり捜査用のフォーラムだった。 fast-flux ボットネットの型のコード名。転じてこの型のボットネットを用いた攻撃法の呼称としても用いられる。不正サイトの特定→閉鎖を困難にす るため、複数のドメイン上のサーバを自動的に使い回す点が大きな特徴。 MITB Man-in-the-Browser の略。感染した PC からのオンラインバンキングサイトへのログインや振り込み手続きを検知、セッションをハイ ジャックして、ミュール(本ページ下段参照)の口座に預金を振り込むオンライン詐欺手法。ブラウザの設定ファイルを変更して不正なコー ドを実行させることから、この名がついた。 Neosploit マルウェアのコード名。PC の脆弱性を突いてマルウェアを大量配布するための攻撃者御用達ツールとして幅広く販売されていたが、 2008 年 7 月開発チームが業績不振を理由に廃業宣言した。

RBN Russian Business Network。悪名高いロシアのサイバー犯罪者組織。 Rock Phish 世界最大規模のオンライン犯罪者集団のコード名。

SilentBanker 2007 年 12 月に発見されたトロイの木馬のコード名。世界各国の 400 以上の銀行に対するトランザクションを検知し、セッション・ハイ ジャックすることで信用情報を詐取する。二要素認証や SSL にも対応している。

Sinowal トロイの木馬のコード名。自動的にサイレントインストールされ、勝手にネットワークに接続し機密を外部に転送する。2006 年に最初に確 認されており、Torpig の別名を持つ。

SpyEye トロイの木馬のコード名。2010 年急拡大し、Zeus に次ぐ地位を占めるに至った。SpyEye の作者が Zeus の作者からコードを譲り受け、 両者を統合した強力な新型トロイの木馬を開発すると発表したことで衝撃を与えた。

Stuxnet 金銭的利得を目的とした従来のマルウェアとは異なり、物理的なインフラを攻撃する目的で開発された初のマルウェア。USB メモリ経由 で感染し、重要インフラに関わるシステムを麻痺させようとする。

ZeuEsta Host Zeus を感染させたり、Zeus を使った攻撃を行ったりするために必要なツールやサポート情報の提供も含む包括的オンライン詐欺用ホス ティングサービス。

Zeus トロイの木馬のコード名。発生は 1996 年と古いが、2008 年 4 月に Rock Phish 団が Zeus の亜種を利用したことから再び注目を集めて いる。オンラインバンクやクレジットカードに関する秘密を検索し、盗出する。 カーディング 不正に手に入れたクレジットカード情報を使って商品を購入する詐欺行為。商品は通常売却して現金化する。 ミュール 盗品の受領・転送や詐取した現金の振り込み・転送を担う運び屋のような役割。ただし、詐欺師がまっとうな仕事を装った採用情報にだ まされて、知らぬ間に犯罪の片棒を担がされている人を指す。 ランサムウェア 他人の PC に感染して、そのローカルデータを勝手に暗号化したり、PC が起動しないように MBR(マスター・ブート・レコード)に不正な書き 換えを加えるなど、一方的にユーザーがデータにアクセスできないようにした上で、身代金を要求するマルウェア リシッピング カーディングによって手に入れた商品を他国へ転送した上で換金する不正行為。盗んだクレジットカード情報を現金化する手段の一つ。 最近はサービスとしても提供されている。