平成20年度卒業論文 論文題目

検索エンジンによる

Covert Channel

の検出

神奈川大学 工学部 電子情報フロンティア学科 学籍番号 200602824 久保 直也 指導担当者 木下宏揚 教授第1章 序論 4 第2章 基礎知識 6 2.1 Covert Channel . . . . 6 2.1.1 間接情報フロー . . . . 6 2.1.2 実際に発生するCovert Channel . . . . 7 2.2 フローレベル . . . . 7 2.3 アクセストリプル . . . . 8 2.4 セキュリティモデル . . . . 9 2.5 情報フィルタ . . . . 9 2.6 検索エンジン . . . . 10 2.6.1 検索エンジン . . . . 10 2.6.2 クローラ . . . . 11 2.6.3 インデックス . . . . 11 2.7 形態素解析と構文解析 . . . . 12 2.8 RDF . . . . 13 2.9 オントロジー . . . . 16 2.9.1 オントロジー構成要素 . . . . 16 2.9.2 オントロジーの構成要素 . . . . 16 2.9.3 protege . . . . 17 第3章 提案 18 3.1 検索エンジンとCovert Channel . . . . 18 3.2 Covert Channelの検出 . . . . 19 3.3 Covert Channelの検出手順. . . . 20 1

目次 2

第4章 まとめ 27

第5章 謝辞 28

2.1 Covert Channel(間接情報フロー) . . . . 7 2.2 情報フィルタ . . . . 10 2.3 RDF文の構成要素 . . . . 13 2.4 RDFのグラフ . . . . 14 2.5 RDFをXMLとして表現する . . . . 14 3.1 検索エンジンとCovert Channel . . . . 18 3.2 検索エンジンによるCovert Channel検出概略 . . . . 19 3.3 クローラで収集されたHTML文書 . . . . 21 3.4 chasenを使用して形態素解析を行う . . . . 22 3.5 RDFの記述例 . . . . 24 3.6 protegeによる記述 . . . . 25 3.7 Covert Channelの検出 . . . . 26 3

第

1

章 序論

社会では機能的に分化し競争しているシステムによりセキュリティ ポリシー[8][9]が複雑になり,またインターネットの普及により情報 の流出や改ざんが大きな問題となっている.近年, 社会ではネット ワークがインターネットをはじめ, 急速に発展し, 巨大化・複雑化し ている. それによりアクセス権限も複雑に絡み合うようになってい て, その結果ネットワーク内では不正な情報経路が発生し, 情報流出 の危険性が増大してしまっている. このような情報流出経路の解析 法としてCovert Channel[8][9]解析がある. しかしこのCovert Channel解析には従来のように把握したコミュニ ティのACL[8][9](Access Control List)のみを用いたCovert Channel の解析だけでは検出できないアクセス権の矛盾が存在する場合があ るといった問題点がある.いままでの我が研究室のCovert Channel分析では把握したコミュ ニティのACLのみを用いたCovert Channelの解析を行ってきた.し かしそれでは検出できないアクセス権の矛盾が存在する場合がある という点に注目し,本研究では検索エンジン[2]によって得られた情 報にオントロジー[1][10]を用いたセマンティックな解析手法を適用 することで外的要因を考慮した場合のACLの矛盾や経路を効率よく 見つけることを目的とする 本稿では,検出できない可能性のあるアクセス権の矛盾を検出する ために,オントロジーDBを作成し検索エンジンで収集した情報を形 態素解析・構文解析[5]しRDF[3][6]化し意味まで考慮したマッチン グを行うことで外的要因まで考慮したACLの矛盾や経路を見つける 方法を提案する. 本論文の流れを以下に示す. 4

第2章では,Covert Channelと検索エンジン,オントロジー,RDFの 知識について述べる.

第3章では,検索エンジンを用いたCovert Channelの検出方法につ いて述べる.

第

2

章 基礎知識

2.1

Covert Channel

2.1.1 間接情報フロー

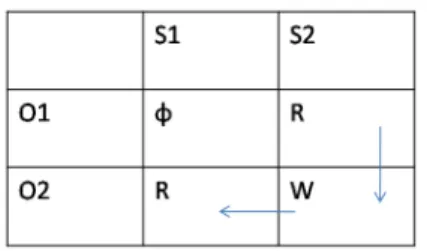

Covert Channel [7][8][9]はアクセス行列において, Subject,Object, permission をアクセストリプルと定義したとき, その3 点で起き る不正な情報経路である. この場合,Covert Channel はアクセス禁止 のパミッションに矛盾する情報フロー(アクセス禁止のものもこのフ ローを使えばアクセス禁止の内容を閲覧したり, 書き換えることが出 来てしまう)ともいう.( 図2.1参照,各S=Subject,各O=Object,R= 読みこみ可能権限,W=書き込み可能権限)図2.1 の場合, 矢印の流れ でSubject1 が本来読めないはずのObject1 を読めてしまう. Covert

Channel 流出の流れは以下のようになっている. これは間接情報フ

ローとも呼ばれる.

・始点(Subject2・Object1)Subject2 がObject1 を読み込む ・中間点1(Subject2・Object2)Subject2 がObject2 にObject1 で読んだ内容を書き込む

・中間点2(Subject1・Object2)Subject1 がObject2 を読む. ・終点(Object1・Subject1)Covert Channelにより間接的にObject1 の内容を読めてしまう

このように不正な情報流出が発生してしまうため, アクセス制御を 行う推論エンジンとしては出来るだけ発生を抑制し, 検出と訂正を的 確に行えるようにするのが情報フィルタに必要な機能である.

図 2.1: Covert Channel(間接情報フロー) 2.1.2 実際に発生するCovert Channel 不正な情報経路であるCovert Channel を全て塞いでしまえば安全 なシステムを構築することが出来るように見えるが, 単独では隠れ チャンネル(Covert Channel) が存在しないようなコンピュータでも ネットワークに接続されたコンピュータ群が協調することによって, 隠れチャンネルを構成できてしまう。つまり, 単独では安全なコン ピュータでも, それがネットワークを構成すると安全ではなくなるよ うな状況が簡単に存在し得るのである. このようなネットワーク構 成機能の問題点がCovert Channel で利用される. 例えば以下のよう な例が挙げられる. 1 会社の機密データを社外へ持ち出したり、社外の人間(社外の PC)でも見れるようにする.mixi 等のSNS の個人データが掲示板や ブログ等不特定多数へ流出 2 スパイウェア等, 個人PC から情報を持ち出すためにこれを用い て通信を行い, 検知を困難とする. WWW等、不特定大多数が利用 するネットワークでは意図しなくてもカバートチャンネルが発生し てしまう恐れがあるのでそういった情報網では比較的安易に情報漏 洩が起こりうる. このようにCovert Channel は今のネットワーク社 会にとって情報を安易に流出させてしまう存在なのである.

2.2

フローレベル

Covert Channel において, あるSubject からSubject へと情報が 流出する回数をフローレベルと定義する. 関わるSubject の数によっ

基礎知識 8

て,Covert Channel の程度は決まり, Subject 数をk としてフローレ ベルk と表記できる. フローレベルk はフローレベル2 が基となっ ている如何なるフローレベルk においてもフローレベル2 をベース として生成される性質である. この性質からフローレベル2 を抑え れば, そこから発生しうる多くのフローレベルk を防ぐことが出来, Covert Channel 分析と評価ができる.

2.3

アクセストリプル

Subject,Object,permissionをアクセストリプルと呼んでいるがそれ ぞれの意味についてまとめる. Subject は主体の意味でCovert Chan-nel では主に人間(Objectに対する権限がそれぞれ異なるユーザ)を 指す. Object は客体の意味でCovert Channel では主にデータ(文 字や画像等のことで見れるユーザ, 書きかえられるユーザがそれぞ れ異なる)を指す. このSubject とObject には以上のように二項 関係が成り0立っていて互いの性質や関係を定義してやる必要があ る. permission はファイル保護モードを言い,「READ」「WRITE」 「EXE」の3 種類のpermission が,「ファイルの所有者」「グループユーザー」「その他のユーザー」のそれぞれに対して設定される権限 をいう. 本実験ではpermission は原則として「read」(読み込み可)・ 「write」(書き込み可)・「¬ read」(読み込み不可)・「¬ write」(書

き込み不可)の4 種類を表す. このアクセストリプルをプログラム 上でまとめることでCovert Channel の検出・訂正を行う.

2.4

セキュリティモデル

セキュリティモデルは, アクセス制御システムを構築する上で, セ キュリティポリシーを具体的な論理的形式で表現したものである. そ こには制御したいサービスや組織構造が反映される. 最も単純な型 では,permission(read,write, ¬ read, ¬ write) であり,Subject(主

体),Object(客体)を含めた3つでアクセストリプルと呼び, それ

をシステムで如何扱うかによってアクセス制御が行われる. 従来の セキュリティモデルには様々な種類があり, 使用される状況に応じて 使い分けたり, 複数使用する等している.

2.5

情報フィルタ

情報フィルタとはCovert Channel 検出時にそのCovert Channel が 無くなるように特定の権限を変更することである。情報フィルタには 4 種類の方法があり、それぞれ一長一短がある。3 種類はフロー経路 の権限を禁止して遮断するのに対し、Read 権限を許可する方法は情 報共有の拡大の意味を持つ。以前は読めなかった客体が修正により普 通に読めるようになれば、不正経路ではなくなるのでCovert Channel 自体は無くすことができる。情報フィルタの具体的な処理を以下にま とめていく。Covert Channel が発生して検出された場合、以下、図 2.2 の(1)(2)(3)(4)のいずれかを適用すればCovert Channel が解消さ れる。(1) (S1,O1) のREAD 権限を削除。(2) (S1,O2) のWRITE 権 限を削除。(3) (S2,O1) にREAD 権限を添付。(4) (S2,O2) のREAD 権限を削除。上記のどの情報フィルタを選択するかは各コミュニティ のセキュリティポリシーや主体のアクセス履歴、ユーザがどういう方 針で処理するか定めるユーザーポリシーを考慮して決定するが、(1) から(4) のどの場合でもCovert Channel は訂正できる。

基礎知識 10 図 2.2: 情報フィルタ

2.6

検索エンジン

2.6.1 検索エンジン 検索エンジン[2]は大きく分けて,2種類ある.1つは「ディレク トリ型」もう一つは「ロボット型」である. 「ディレクトリ型」の検索エンジンは、サイト内容を人が判断し て、カテゴリー別に探しやすい形整理して登録したものである.カ テゴリー別のサイトのリストからアクセスしたいサイトを見つけ出 しアクセスする.代表例としては「Yahoo! Japan」があげられる. 登録する際に、本当に価値がある情報かどうかという観点で人間 のチェックが入るので、情報の信頼度・有用度は一般に高くなる.し かし一方,登録を人手で行う以上,登録できる量には限界がある. インターネット上のサイトが爆発的に増えてしまった今となって は,この方式だけで大規模な検索エンジンを維持していくことは非 現実的になりつつある. 「ロボット型」の検索エンジンはキーワードを指定して検索を行うと,そのキーワードを含むページのURLの一覧が表示されるもので ある.Googleが代表例としてあげられる. 検索のもととなる情報は,「クローラ」「ロボット」などと呼ばれて いるプログラムが,インターネット上のサイトを定期的・自動的に巡 回して,データベースに蓄積していく.人手を介さないので世界中の 様々なサイトを検索対象とすることができるがそれだけに価値のあ る情報とそうでないものが混合されやすい. Googleは,インターネット上の情報の価値を判断するために「ペー ジランク」という概念を導入する.これは簡単に言うと「多くのペー ジからリンクされているページは価値が高い情報が含まれているは ずだ」「価値の高いページからリンクされたページは,同じように価 値の高い情報を含んでいるはずだという考え方である.この考え方 に従い検索対象をランク付けしたおかげで検索結果の有用性が高ま ることになる. 2.6.2 クローラ クローラとはWeb上を自動的に巡回してWebページを収集する 検索ロボットプログラムのことである。一般にクローラは、既知の HEML文書の新しいコピーを要求し文書中に含まれるリンクをたど り別の文書を収集するという動作を繰り返す。新しい文書を見つけ た場合はデータベースに登録する。また、既知のファイルが存在し ないことを検出した場合はデータベースから削除する。 2.6.3 インデックス インターネット経由でダウンロードしたHTMLファイルは、検索 可能な形でデーターベース化する必要がある。とてもシンプルな方法 としては、ダウンロードしたHTMLファイルをそのままの形でディ スク上に保存して、指定されたキーワードで文字列サーチするとい う方法があります。ですが、これは非常に時間がかかります。その

基礎知識 12 ため、実用的な検索エンジンを作るために、一般に次のような方法 をとります。 1 HTMLファイルからタグ部分を取り除き、検索対象となる文 章(文字列)を取りだす。 2 文章(文字列)を単語に分解する。 3 単語とそれを含むHTMLファイルのURLを、データベースに 保存する。その単語が、URLを求める検索(インデックス)の役目を 果たす。 4 検索エンジンは、索引となるデータベースを検索して、指定 されたキーワードに一致する単語を含むHTMLファイルのURLを 特定する。

2.7

形態素解析と構文解析

形態素解析[4][5]とは,文章を意味のある単語に区切り,辞書を利用 して品詞や内容を判別すること.かな漢字変換や,機械翻訳などに用 いられる.コンピュータによる自然言語処理技術の一つ. 形態素とは文章の要素のうち,意味を持つ最小の単位である. 例えば,”She likes a cake or something like that“ に対し形態素解 析を行うとShe/代名詞 like/他動詞 a/冠詞 cake/普通名詞Or/接続詞 something/代名詞 like/前置詞 that/代名詞 ./記号

といった情報が得られる. その後統語解析によって,句間の修飾/非 修飾関係といった統語的関係を明らかにする.先の例であればSHEは lileの主語 a cake とsomething llike that が並列で名刺

句になり,likesの目的語 といった情報が得られる.

WWWにおける検索エンジンなどでも,より正確なWebページの 特徴付けに形態素解析が利用されている.

一方,日本語では単語ごとに区切らず続けて書くために,形態素 ごとの分割が難しい.例えば,かな漢字変換の場合には,ひらがなのみ

で与えられた文章を区切る必要があるが,これは辞書を引きながら, 色々な区切り方を試していくことになる. この時,辞書にある名詞を形態素として区切ったり,前後の品詞を 見て文法的におかしい区切り方は省くなどの処理をするが,複数の解 釈が可能な文章もあり,区切り方を一意に決定することはなかなか難 しい.特に長文になるほど区切り方の解釈が複雑になるため,ユーザ の意図しない漢字変換をしてしまうことが増える. 構文解析では主に係り受けを解析する.例えば子供の体力低下とい う文があった場合,単語分割は子供|の|体力|低下|となり子供→ 体力 体力→低下と表される.形態素解析構文解析両方を行うことで 検索の精度が上昇する. 形態素解析,構文解析エンジンとして茶筅,南瓜等がある.

2.8

RDF

RDF[3][6]は,リソースの関係を主語,述語,目的語という3つの要素 で表現する.トリプルの集合はRDFのグラフと呼ばれる.トリプルは 「主語・目的語間の関係のステートメント(文)」を表すとされてい る. 例えば次の文 http://www.kubo.comには久保直也という作者がいますというの があった場合,RDFの「文」として捉えると,次のような要素から構 成される 図 2.3: RDF 文の構成要素 RDFでは,これらの関係を有向ラベル付きグラフを用いて表現する.基礎知識 14 図 2.4: RDF のグラフ RDFのグラフでは,リソースを楕円で,プロパティをアーク(矢印) で,リテラルを長方形で表現する.アークの矢印は主語を始点とし,目 的語を終点としている. RDFでは,意味や定義を計算機にとって曖昧さなく示すために,URI 参照(URIとオプションのフラグメント識別子)による名前付けを 行う. 前の例では,主語はホームページなのでURIで参照できること がすぐに分かるが,述語(プロパティ)も,「作者」という単語ではな く,dc:creatorというURIになっている.語彙を表すために,人によっ て使い方や与える意味が異なるかもしれない単語ではなく,URI参照 を用いることで,確実な意味の交換を可能にしている. ここでは目的語は文字列(リテラル)になっているが,目的語も主 語と同様,URI参照で名前付けされるリソースとすることができる.つ まり,RDFは主語,述語,目的語の全てをURI参照によって名前付け して表現できるように設計されているわけである. 図 2.5: RDF を XML として表現する

この構文では,rdf:description 要素が「文」を示し,rdf:about属 性が「主語」となるリソースのURIを,要素の内容が「述語」にあた るプロパティ(dc:creator要素)と「目的語」となるリテラル値(神 崎正英)を記述している(rdf:はRDF Model and Syntaxの名前空間 を示すものとします).

基礎知識 16

2.9

オントロジー

2.9.1 オントロジー構成要素 Ontology[1][10]とは,元来哲学の一分野であり日本語では存在論の ことである.存在論は,存在を体系的に扱う学問のことで形而上学の 中でも常に重要な意味を占める分野である.人工知能の立場からは, 「概念化の明示的な規約」と定義されている.概念化とは,対象世界 に関して,興味を持つ概念とそれらのアイデアの関係とをさす.わ れわれが世界を認識し,そのモデルをコンピュータ内に作ろうとす るときには,必ず世界を概念化する.すなわち,対象世界を構成す る概念を洗い出し,それらの間の関係を整理し,概念を特徴づけ,他 と区別する属性を明確にする.そして,それらの概念を記述すると いうことである 2.9.2 オントロジーの構成要素 オントロジーは対象世界を説明するのに必要な概念と,それらの概 念間の関係から構成される.以下に,オントロジー構築する際に用いら れる構成要素であるis-a関係・part-of関係・attribute-of関係・ instance-of関係について,基本的な定義とその性質を述べる. 1 is-a関係 is-a関係は概念の一般化-詳細化の関係を表している. 例えば「昆 虫」と「害虫」の間には害虫is-a昆虫という関係が成立する.この時, 一般化された概念(ここでは「昆虫」)を上位概念,詳細化された概念 (ここでは「害虫」)を下位概念と呼ぶ.”上位概念で定義された内容 は全て下位概念でも成立する.”という継承の概念が利用される.また, 下位概念では上位概念の定義が詳細化される. 2 part-of関係 part-of関係は,ある概念とその概念を構成している部分に当たる概 念との間の全体-部分関係を表す.この時,部分に当たる概念を「部分 概念」と呼ぶ.オントロジーにおける概念定義間(class)のpart-of関係は,モデル構築時に”それらのclassのinstance間に全体-部分関係が 存在する(可能性がある)こと”を定義している. 例えばトンボと.その構成要素(パーツ)である「複眼」の関係は複 眼(is-a)part-ofトンボという関係が成立する.これはトンボと複眼の instance間に全体-部分関係が存在する.すなわち、トンボのinstance は複眼のinstanceを部分として持つことを表す.part-of関係も,概念 を階層的に体系化する際に用いられる. 3 attribute-of関係 attribute-of関係は,ある概念を構成している属性情報,即ち,色・形 状等を表す. 例えばトンボの構成要素である複眼の属性情報は丸い (is-an)attribute-of複眼(which is-a)part-ofトンボという関係が成立 する. 4 instance-of関係 instance-of関係は,概念とその具体例(instance)との間の関係を表 す. 例えば,害虫のinstanceである蚊は蚊instance-of害虫という関 係が成立する.instance-of関係には”xがある下位概念のinstanceであ れば,xはその上位概念のinstanceでもある”という一般的性質があ る.たとえば,蚊は昆虫のinstanceかつ害虫is-a昆虫なので蚊は昆虫 のinstanceでもある. 2.9.3 protege ここではProtegeについて説明する. 世界で最も有名かつ利用されているオントロジー構築支援ツール ユーザ登録数: 約10万人 (2008年7月) protegeにより編集可能な要 素として ヘッダ要素 クラス要素 プロパティ要素 インスタンスがある.

第

3

章 提案

3.1

検索エンジンと

Covert Channel

Covert Channel とは,あるobject に権限がないのにも関わらず 意図しない経路から情報が流出してしまう現象の事を言う.図1 の場 合,objectとはアクセスされる客体(データなど)の事をいい、subject とはobject にアクセスする主体(ユーザーなど)である.R はread 権、Wはwrite 権、φは権限なしの事である.矢印の流れでSubject3 が本来読めないはずのObject1 を読めてしまう. まず内的なACLで はS3はO1を読むことができない.しかし外的要因を考慮した場合O1 を読み書きできるS2がO8にコピペしてしまうことでSothersに読ま れてしまう.Sそれをクローラが収集しそれをサーチすることでもし くは08から直接S3はO1を読むことができるようになってしまう. 図 3.1: 検索エンジンと Covert Channel 18

3.2

Covert Channel

の検出

従来のように把握したコミュニティのACLのみを用いた Covert Channelの解析だけでは検出できないアクセス権の矛盾が存在する 場合がある.そこで検査エンジンで得られた情報にオントロジーを 用いたセマンティックな解析手法を用いることでACLの矛盾や経路 を効率よく見つけることを目的とする。 図 3.2: 検索エンジンによる Covert Channel 検出概略提案 20

3.3

Covert Channel

の検出手順

ここでは検索エンジンを用いたCovert Channelの検索手順を示す. 1 クローラで収集された情報のタグを取り除き形態素解析、構 文解析を行う. 形態素解析,構文解析を行うことで,検索の精度を上げることがで きる. ここではHTMLファイルからタグ部分を取り除き、検索対象とな る文章を取りだす.すると koganeの日記 携帯 02/01の日記研究として使用します久保直也の 個人情報は090-4216-0000です。 という文章が取り出せる.その文章を茶筅を使い単語に分解する。 するとkogane kogane kogane kogane 未知語 の の ノ ノ 助詞-連体化 日記 日記 ニッキ ニッキ 名詞-一般 携帯 携帯 ケイタイ ケイタイ 名詞-サ変接続 ホームページ ホームページ ホームページ ホームページ 名詞-一般 フォレスト フォレスト フォレスト フォレスト 未知語 02/01 02/01 02/01 02/01 未知語 の の ノ ノ 助詞-連体化 日記 日記 ニッキ ニッキ 名詞-一般 研究 研究 ケンキュウ ケンキュー 名詞-サ変接続 として として トシテ トシテ 助詞-格助詞-連語 使用 使用 シヨウ シヨー 名詞-サ変接続 し する シ シ 動詞-自立 サ変・スル 連用形 ます ます マス マス 助動詞 特殊・マス 基本形 久保 久保 クボ クボ 名詞-固有名詞-人名-姓 直也 直也 ナオヤ ナオヤ 名詞-固有名詞-人名-名 の の ノ ノ 助詞-連体化 個人 個人 コジン コジン 名詞-一般

情報 情報 ジョウホウ ジョーホー 名詞-一般 は は ハ ワ 助詞-係助詞 090-4216-0000 090-4216-0000 090-4216-0000 090-4216-0000 未知語 です です デス デス 助動詞 特殊・デス 基本形 というように分解することができる. 図 3.3: クローラで収集された HTML 文書

提案 22 図 3.4: chasen を使用して形態素解析を行う 2 Hadoopを用い計算処理を分散して行う Hadoopは,Google検索システムにおいて大量の「メタ言語のイン デックス」を整理分類する.インターネット内に散らばったリソース のファイル名,ファイル内容の語を収集分析し,インデックスとし てまとめる機能.MapフェーズとReduceフェーズの2つから成り, 計算処理を分散して行う.Hadoopは,2つのフェーズをMastarと呼 ばれるノードがWorkerと呼ばれるノードへ処理を割り振り,分散処 理を行う. Mapフェーズでは,膨大な文書等を複数のWorker(分散処理を行う マシン)上で動くMapタスクへと分配する.Mapタスクは並列実行 により時間短縮が可能,渡された文書を単語毎にキーと値の対を出 力する.つまり,Mapとは,情報の分解・抽出を行う関数で,この フェーズで大量の情報を分解し,必要な情報を抜き出して出力する.

この時,Map関数によってkey/valueのペアの集合が生成される. Reduceフェーズでは,Mapタスクで出力されたキーと値の対を収 集し,キー毎に関連付けられた値を列挙しカウントし,その総計を 取る.Reduceとは,Mapフェーズで抽出された情報を集約し,それ に対して計算を行い結果を出力する.尚,Reduceフェーズは分散処 理させる事は出来ない. 形態素解析した結果を分散処理させることで効率化させることが 可能である.

提案 24 3 形態素解析,構文解析された情報を述語論理化RDF化する. 述語論理化して,RDF化しなければ意味まで考慮したマッチングが 取れないためRDF化を行う. 例えば久保直也の電話番号は090-4216-0000です,という文があっ た場合久保直也を主語(リソース) 電話番号を述語(プロパティ )090-4216-0000を目的語(プロパティの値)となる. 図 3.5: RDF の記述例

4 オントロジーDBを記述しておく.

例えば090-4216-0000instance-of電話番号is-a個人情報is-a久保直也 といった記述ができる. ここではオントロジーDBの記述にはprotege を使用する. 図 3.6: protege による記述 5 ACLを導く RDFで検索された処理結果とオントロジーDBがら外的要因を考 慮したACLを導き出す解析エンジンによりACLを検出する.

提案 26 6 Covert Channelの検出 以上により,内的なACLでは読めないことになっている情報がWeb 検索の結果を解析して得られた外的要因まで考慮した実質的なACL では読めると言ったような矛盾を見つけることができる. さらに矛盾があった場合Covert Channelの経路を表示される.下 の図を例にとるとS1が読み書きのできない電話番号情報をS2が読 み書きすることができた場合S2がその情報を読みS1が読み書きの できるコンテンツにコピペしてそこからS1が本来読み書きのできな い電話番号情報を読み書きすることができるようになってしまった. といった経路を表示する. 図 3.7: Covert Channel の検出

本稿では検索エンジンを用いたCovertChannelの検出方法を提案 した.これにより従来のように把握したコミュニティのACLのみを 用いたCovertChannelだけでは検出できないアクセス権の矛盾が存 在する場合も検索エンジンによって得られた情報にオントロジーを 用いたセマンティックな解析手法を適用することで外的要因を考慮し た場合のACLの矛盾や経路を効率よく見つけることが可能となり, 従来のCovert Channel解析法での外的要因を考慮した場合検出でき ないアクセス権の矛盾が存在する,という問題点を解決することがで きるかもしれない. これからの課題としてHadoopによるRDF導出効率化やRDFで検 索された処理結果とオントロジーDBから外的要因を考慮したACL を導き出す解析エンジンの構築,ACLの矛盾や経路を検出するのに最 も適したオントロジーの記述法の検討など検討していきたい. 27

第

5

章 謝辞

本研究を行なうにあたり,終始熱心に御指導していただいた木下 宏揚教授と鈴木一弘助手に心から感謝致します.また,様々な面で 数多くの有益な御助言をしていただいた東洋ネットワークシステム ズ株式会社の森住哲也氏に深く感謝致します.さらに,公私にわた り良き研究生活を送らせていただいた木下研究室の方々に感謝致し ます. 28[1] 溝口理一郎,古崎晃司, 來村徳信,笹島宗彦:”オントロジー構築 入門”オーム社(2006) [2] 星澤隆:”Rubyで作る検索エンジン”毎日コミュニケーションズ (2009) [3] 神崎正英:”セマンティック・ウェブのためのRDF/OWL入門” 森北出版株式会社(2005) [4] ”ChaSen‘s Wiki”,http://chasen.naist.jp/hiki/ChaSen/ [5] 浅 原 正 幸 松 本 裕 治:”「 茶 筅 」/「 南 瓜 」を 用 い た 形 態 素 解 析・係 り 受 け 解 析 ”,http://chasen.naise.jp/chaki/t/2006-09-05/slides/enshu-slides-4up.pdf [6] 神 崎 正 英”セ マ ン ティ ック HTML/XHTML” ,http://www.kanzaki.com/book/shx/ [7] 戸田瑛人 森住哲也 鈴木一弘 木下宏揚”検索システムに組み込む セキュリティモデルに関して”社団法人 電子情報通信学会(2009) [8] 小松充史:”Covert Channel分析制御のために推論を導入した情 報フィルタに関する研究”2006 年度神奈川大学修士論文. [9] 西田 学:”Covert Channel分析と情報フィルタ選択のための推 論機能の提案”2007年度神奈川大学卒業論文 [10] 山下 祐平:”民具資料のOntology構築に関する研究”2006年度神 奈川大学卒業論文 29