脆弱性対策情報データベース JVN iPedia に関する活動報告レポートについて

本レポートでは、2014 年 10 月 1 日から 2014 年 12 月 31 日までの間に JVN iPedia で

登録をした脆弱性対策情報の統計及び事例について紹介しています。

脆弱性対策情報データベース

JVN iPedia に関する

活動報告レポート

[2014 年第 4 四半期(10 月~12 月)]

独立行政法人情報処理推進機構 技術本部 セキュリティセンター 2015 年 1 月 27 日目次 1. 2014 年第 4 四半期 脆弱性対策情報データベース JVN iPedia の登録状況 ... - 2 - 1-1. 脆弱性対策情報の登録状況 ... - 2 - 1-2. 【注目情報 1】脆弱性対策情報は更新情報も漏れなく収集し、対象製品に対策を ... - 3 - 1-3. 【注目情報 2】産業用制御システムの脆弱性の 57%が最も深刻度の高い「レベル III(危険)」 ... - 5 - 2. JVN iPedia の登録データ分類 ... - 7 - 2-1. 脆弱性の種類別件数 ... - 7 - 2-2. 脆弱性に関する深刻度別割合 ... - 8 - 2-3. 脆弱性対策情報を公表した製品の種類別件数 ... - 8 - 2-4. 脆弱性対策情報の製品別登録状況 ... - 9 - 3. 脆弱性対策情報の活用状況 ... - 10 -

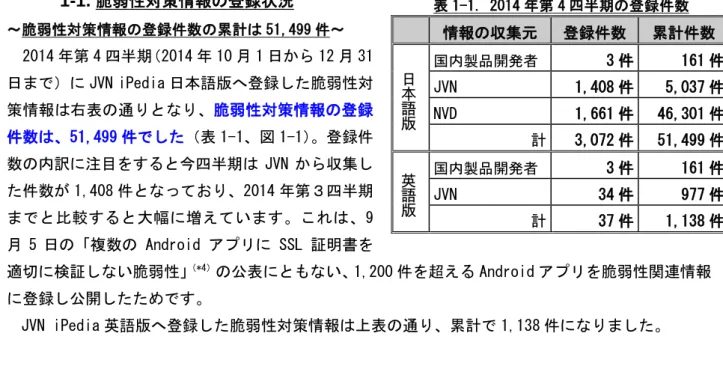

表 1-1. 2014 年第 4 四半期の登録件数 情報の収集元 登録件数 累計件数 日 本 語 版 国内製品開発者 3 件 161 件 JVN 1,408 件 5,037 件 NVD 1,661 件 46,301 件 計 3,072 件 51,499 件 英 語 版 国内製品開発者 3 件 161 件 JVN 34 件 977 件 計 37 件 1,138 件

1. 2014 年第 4 四半期 脆弱性対策情報データベース JVN iPedia の登録状況

脆弱性対策情報データベース「JVN iPedia( http://jvndb.jvn.jp/ )」は、ソフトウェア製品に 関する脆弱性対策情報を 2007 年 4 月 25 日から日本語で公開しているものです。システム管理者が迅 速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性 対策情報ポータルサイト JVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所 NIST(*2) の脆弱性データベース「NVD (*3)」が公開した脆弱性対策情報を集約、翻訳しています。1-1.

脆弱性対策情報の登録状況 ~脆弱性対策情報の登録件数の累計は 51,499 件~ 2014 年第 4 四半期(2014 年 10 月 1 日から 12 月 31 日まで)に JVN iPedia 日本語版へ登録した脆弱性対 策情報は右表の通りとなり、脆弱性対策情報の登録 件数は、51,499 件でした(表 1-1、図 1-1)。登録件 数の内訳に注目をすると今四半期は JVN から収集し た件数が 1,408 件となっており、2014 年第3四半期 までと比較すると大幅に増えています。これは、9 月 5 日の「複数の Android アプリに SSL 証明書を 適切に検証しない脆弱性」(*4)の公表にともない、1,200 件を超える Android アプリを脆弱性関連情報 に登録し公開したためです。 JVN iPedia 英語版へ登録した脆弱性対策情報は上表の通り、累計で 1,138 件になりました。 41,816 43,371 45,161 46,860 48,427 51,499 0 10,000 20,000 30,000 40,000 50,000 60,000 70,000 0 1,000 2,000 3,000 4,000 5,000 3Q 2013 4Q 2013 1Q 2014 2Q 2014 3Q 2014 4Q 2014 四 半 期 件 数 国内製品開発者から収集したもの JVNから収集したもの NVDから収集したもの 累計件数(右目盛り) 2007/4/25 公開開始 累 計 件 数 図1-1. JVN iPediaの登録件数の四半期別推移(*1) Japan Vulnerability Notes。脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュ リティ対策を支援しています。IPA、JPCERT/CC が共同で運営しています。 http://jvn.jp/

(*2) National Institute of Standards and Technology。米国国立標準技術研究所。米国の科学技術分野における計測と標準に関す る研究を行う機関。 http://www.nist.gov/

(*3) National Vulnerability Database。NIST が運営する脆弱性データベース。http://nvd.nist.gov/home.cfm (*4)JVNVU#90369988 として公開した脆弱性対策情報。http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004043.html

1-2.

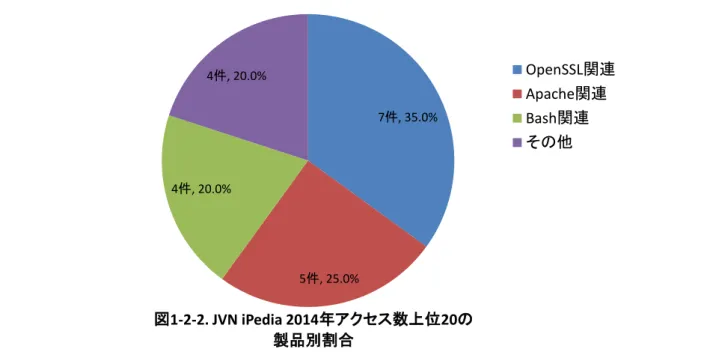

【注目情報 1】脆弱性対策情報は更新情報も漏れなく収集し、対象製品に対策を ~商用製品にも組み込まれている OpenSSL、Apache Struts、Bash の脆弱性対策情報が多数公開~ 2014 年は広く利用されている製品に影響のある脆弱性対策情報が多く公開されました。その中でも 特にニュース等にも取り上げられたのがウェブサイト構築等でも利用されることが多い OpenSSL、 Apache Struts、Bash の 3 つのソフトウェアでした。 報道等によると、通信を暗号化するための OpenSSL に関する脆弱性(*5)は国内でも攻撃に悪用され 情報漏えいの事件(*6)が発生しました。また、ウェブサイトを構築する際に使用される Apache Struts の脆弱性(*7)では、修正が不十分であったために数か月にわたり、同一の脆弱性に対して修正パッチ が分散して何度も公開されるなど、管理者は繰り返し情報収集と対策の必要に迫られました。さらに、 Bash は UNIX 系の OS に標準搭載されているため、影響を受ける製品が多く、対象の脆弱性を標的とし た攻撃の通信も観測(*8)されています。 表 1-2-1 は、2014 年 1 月から 12 月において JVN iPedia に登録されている脆弱性対策情報へのアク セス数上位 20 件を示したものです。これらの脆弱性対策情報は、JVN iPedia へのアクセス数からも 関心の高さがわかります。 表 1-2-1. 2014 年の JVN iPedia のアクセス数 上位 20 件 アクセス 順位 JVNDB番号 タイトル 更新 回数1 JVNDB-2014-000048 OpenSSL における Change Cipher Spec メッセージの処理に脆弱性 19 2 JVNDB-2014-000045 Apache Struts において ClassLoader が操作可能な脆弱性 13 3 JVNDB-2014-002318 Windows 上で稼動する Mozilla Firefox および SeaMonkey の Cairo で

使用される Pixman における任意のコードを実行される脆弱性 0

4 JVNDB-2014-001920 OpenSSL の heartbeat 拡張に情報漏えいの脆弱性 21 5 JVNDB-2014-004670 OpenSSL およびその他の製品で使用される SSL プロトコルにおける平

文データを取得される脆弱性 10

6 JVNDB-2014-000017 Apache Commons FileUpload におけるサービス運用妨害 (DoS) の脆弱

性 12

7 JVNDB-2014-004410 GNU bash における任意のコードを実行される脆弱性 7

8 JVNDB-2014-001409 Internet Explorer に解放済みメモリ使用 (use-after-free) の脆弱性 3

9 JVNDB-2014-004399 GNU bash におけるファイルに書き込まれる脆弱性 7

10 JVNDB-2011-002305 SSL と TLS の CBC モードに選択平文攻撃の脆弱性 27

11 JVNDB-2014-002765 OpenSSL の d1_both.c の dtls1_reassemble_fragment 関数における任意

のコードを実行される脆弱性 8

12 JVNDB-2014-002308 Apache Struts およびその他の製品で配布される Apache Commons BeanUtils における ClassLoader を操作される脆弱性 11

13 JVNDB-2014-000126 QNAP QTS に OS コマンドインジェクションの脆弱性 1

14 JVNDB-2014-002766 OpenSSL の d1_both.c の dtls1_get_message_fragment 関数における

サービス運用妨害 (DoS) の脆弱性 11

15 JVNDB-2014-002767 OpenSSL の s3_clnt.c の ssl3_send_client_key_exchange 関数における

サービス運用妨害 (DoS) の脆弱性 9

16 JVNDB-2012-001258 Apache HTTP Server の protocol.c における HTTPOnly Cookie の値を取得される脆弱性 9

17 JVNDB-2014-004476 GNU bash における任意のコマンドを実行される脆弱性 6

18 JVNDB-2014-001717 Apache HTTP Server の mod_log_config モジュールの mod_log_config.cにおけるサービス運用妨害 (DoS) の脆弱性 6 19 JVNDB-2014-001795 OpenSSL のモンゴメリ・ラダーの実装における楕円曲線デジタル署名ア ルゴリズムのワンタイムトークンを取得される脆弱性 5 20 JVNDB-2013-000111 Android OS において任意の Java のメソッドが実行される脆弱性 2 凡例: OpenSSL関連 Apache関連 Bash関連 その他 (*5)更新:OpenSSL の脆弱性対策について(CVE-2014-0160) http://www.ipa.go.jp/security/ciadr/vul/20140408-openssl.html (*6)弊社会員専用 WEB サービスへの不正アクセスにより 一部のお客さま情報が不正閲覧された件 http://www.cr.mufg.jp/corporate/info/pdf/2014/140418_01.pdf

(*7)更新:Apache Struts2 の脆弱性対策について(CVE-2014-0094)(CVE-2014-0112)(CVE-2014-0113) http://www.ipa.go.jp/security/ciadr/vul/20140417-struts.html

表 1-2-1 の更新回数をみると、前述した OpenSSL、Apache Struts、Bash のソフトウェア製品に関 する脆弱性対策情報は 10 回以上更新がされているものが複数あります。これら 3 つのソフトウェア は、商用を含めた多数の製品にも多く組み込まれているため、影響を受ける製品情報の追加や対策方 法の修正等に伴い、JVN iPedia 上の情報も更新されます。最初の脆弱性対策情報の公開から時間の経 過とともに、対策が必要な製品情報などが追加されるケースは多々あります。このため、システム管 理者は、利用中の自システム内に脆弱性の対象となる製品が内在していないかを日々確認することが 脆弱性対策にあたっては重要です。 また、図 1-2-2 は、表 1-2-1 のアクセス数の上位 20 件から前述したソフトウェア製品などに関す る情報を件数別で集計したものです。 7件, 35.0% 5件, 25.0% 4件, 20.0% 4件, 20.0% 図1-2-2. JVN iPedia 2014年アクセス数上位20の 製品別割合 OpenSSL関連 Apache関連 Bash関連 その他 OpenSSL、Apache、Bash の脆弱性対策情報は 20 件中で 16 件を占めており、表 1-2-2 内の製品全体 の 80%を占めています。これらのソフトウェアについてはシステム管理者を含めた利用者からの注目 度が高いことが見てとれます。 ウェブサイト運営者などのシステム管理者は脆弱性対策情報を随時収集し、更新された情報にも該 当する脆弱性の対象製品がないか、確認してください。また、情報収集の際は、脆弱性対策情報フィ ルタリング収集ツール(略称 mjcheck3)(*9)等のツールを利用し、効率的な情報収集と迅速な対策実 施を検討してください。 (*9)MyJVN 脆弱性対策情報フィルタリング収集ツール http://jvndb.jvn.jp/apis/myjvn/mjcheck3.html

1-3.

【注目情報 2】産業用制御システムの脆弱性の 57%が最も深刻度の高い「レベル III (危険)」 ~ドイツでは製鉄所がサイバー攻撃によって甚大な被害を受ける事件が発生~ ドイツの製鉄所がサイバー攻撃によって工場設備に甚大な被害が発生したことが 2014 年 12 月に公 開された同国政府機関の報告書により明らかになる(*10)など、重要インフラなどを支える産業用制御 システムに対する脅威が現実化しています。このことからも産業用制御システムを脅威から守るため の情報セキュリティ対策の必要性は日々重要性を増しているといえます。IPA では、産業用制御シス テムの情報セキュリティ強化の一環として、2013 年から制御機器が情報セキュリティ要件を満たして いることを確認する制御機器認証プログラム「EDSA」(*11)の確立・普及を目的としたパイロットプロ ジェクトへ参画しています。 図 1-3-1 は、JVN iPedia における産業用制御システムに関するソフトウェアの脆弱性対策情報の 登録件数と CVSS の分類による深刻度の割合を示しています。今四半期までの登録累計は 597 件とな っており、2012 年以降に着目すると毎年 100 件を超える産業用制御システムに関する脆弱性対策情報 が公開されていることがわかります。 4 1 3 2 9 2 4 4 29 74 52 73 6 6 14 64 99 86 65 8 10 22 94 176 140 147 0 20 40 60 80 100 120 140 160 180 200 2008 2009 2010 2011 2012 2013 2014 件 数 レベルⅢ(危険、CVSS基本値=7.0~10.0) レベルⅡ(警告、CVSS基本値=4.0~6.9) レベルⅠ(注意、CVSS基本値=0.0~3.9) 図1-3-1. 産業用制御システムの脆弱性の深刻度別件数 図 1-3-2 のグラフは、JVN iPedia に登録されている産業用制御システムの脆弱性対策情報に関する 深刻度割合を示したものです。最も深刻度の高いレベル III(危険、CVSS 基本値=7.0~10.0)が 57.0% となっており、累計 597 件の半数以上が、深刻なサービス停止や改ざん、情報漏えいなどの被害が発 生する可能性がある脆弱性対策情報となっています。 (*10)ニュース記事「ドイツの製鉄所がハッキング攻撃で操業停止、ドイツ連邦電子情報保安局が報告書を公開」 http://www.businessnewsline.com/news/201412230814210000.html (*11)制御機器認証プログラム「EDSA」国内認証制度の確立および規格書対訳版の公開について https://www.ipa.go.jp/about/press/20130415.html340件, 57.0% 238件, 39.9% 19件, 3.2% レベルⅢ(危険、CVSS基本値=7.0~10.0) レベルⅡ(警告、CVSS基本値=4.0~6.9) レベルⅠ(注意、CVSS基本値=0.0~3.9) 図1-3-2. 産業用制御システムの脆弱性の深刻度別割合 産業用制御システムの管理者は、脆弱性対策情報を定期的に収集し、利用製品に脆弱性が存在して いないかを日々確認してください。脆弱性が存在する場合には、開発元や販売元にバージョンアップ 等の対策方法の有無を確認し、速やかな対応を検討してください。直ちに対策することが困難な場合 には、産業用制御システムが設置されているネットワーク等の利用環境やリスクを評価し、リスク の低減策や脅威の緩和策を図るなどの対応を検討してください。(*12) (*12) 制御機器の脆弱性に関する注意喚起 http://www.ipa.go.jp/about/press/20120229.html

2. JVN iPedia の登録データ分類

2-1.

脆弱性の種類別件数 図 2-1 のグラフは、2014 年第 4 四半期に JVN iPedia へ登録された脆弱性対策情報を、共通脆弱性 タイプ一覧別に分類し、件数を集計した示したものです。 集計結果は件数が多い順に、CWE-310(暗号の問題)が 1,323 件、CWE-79(クロスサイト・スクリ プティング)が 281 件、CWE-264(認可・権限・アクセス制御)が 159 件、でした。 最も件数の多かった CWE-310(暗号の問題)では、脆弱性が悪用されると SSL 証明書が偽装され偽 サイトを本物サイトに偽装される、などの可能性があります。CWE-310 の登録件数が 1,323 件と多い 理由は、「複数の Android アプリに SSL 証明書を適切に検証しない脆弱性」(*13)の公表を受け、1,200 件を超える Android アプリを脆弱性関連情報に登録し公開したためです。 製品開発者は、ソフトウェアの企画・設計段階から、セキュリティ対策を講じ、これら脆弱性の 低減に努めることが求められます。なお、IPA では、セキュアなプログラム開発の参考となる「セキ ュア・プログラミング講座(*14)」、脆弱性の仕組みを実習形式や演習機能(*15)で学ぶことができる 脆弱性体験学習ツール「AppGoat(*16)」、Android アプリの開発者向けに脆弱性の学習・点検ツール 「AnCoLe(*17)」、などの資料やツールを公開しています。 1,323 281 159 138 138 128 107 92 85 71 0 200 400 600 800 1000 1200 1400CWE-310 CWE-79 CWE-264 CWE-200 CWE-20 CWE-119 CWE-399 CWE-89 CWE-94 CWE-352 件 数 CWE-310 :暗号の問題 CWE-79 :クロスサイト・スクリプティング CWE-264 :認可・権限・アクセス制御 CWE-200 :情報漏えい CWE-20 :不適切な入力確認 CWE-119 :バッファエラー CWE-399 :リソース管理の問題 CWE-89 :SQLインジェクション CWE-94 :コード・インジェクション CWE-352 :クロスサイト・リクエスト・フォージェリ 図2-1. 2014年第4四半期に登録された脆弱性の種類別件数 (*13)JVNVU#90369988 として公開した脆弱性対策情報。http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004043.html (*14) http://www.ipa.go.jp/security/awareness/vendor/programmingv2/index.html (*15)プレス発表 「脆弱性体験学習ツール AppGoat ウェブアプリケーション学習版」を機能強化 https://www.ipa.go.jp/about/press/20140310.html (*16) 脆弱性体験学習ツール「AppGoat」。http://www.ipa.go.jp/security/vuln/appgoat/index.html

2-2.

脆弱性に関する深刻度別割合 図 2-2 のグラフは JVN iPedia に登録済みの脆弱性対策情報を脆弱性の深刻度別に分類し、公表年 別にその推移を示したものです。 脆弱性対策情報の公開開始から 2014 年 12 月 31 日までに JVN iPedia に登録された脆弱性対策情報 は深刻度別に、レベルⅢが全体の 40.7%、レベルⅡが 52.3%、レベルⅠが 7.0%となっています。 これら既知の脆弱性の深刻度は全体の 93%がサービス停止につながるような高い脅威である、レベ ルⅡ以上となっています。既知の脆弱性による脅威を回避するため、製品利用者は脆弱性が解消され ている製品へのバージョンアップやアップデートなどを速やかに行ってください。 13 55 131 194 350 395 609 858 3,988 6,463 5,720 5,695 4,726 4,432 5,437 5,819 6,524 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 8,000 1998 1999 2000 2001 2002 2003 2004 2005 2006 2007 2008 2009 2010 2011 2012 2013 2014件

数

レベルⅢ(危険、CVSS基本値=7.0~10.0) レベルⅡ(警告、CVSS基本値=4.0~6.9) レベルⅠ(注意、CVSS基本値=0.0~3.9) 図2-2. 脆弱性の深刻度別件数2-3.

脆弱性対策情報を公表した製品の種類別件数 図 2-3 のグラフは JVN iPedia に登録済みの脆弱性対策情報を、ソフトウェア製品の種類別に件数 を集計し、年次でその推移を示したものです。最も多いのはアプリケーションに関する脆弱性対策情 報で、全件の 85.3%を占めています。 また 2008 年以降、重要インフラなどで利用される、産業用制御システムに関する脆弱性対策情報 が登録されるようになり、今四半期は 23 件、累計 597 件(*18)が登録されています。 13 55 131 194 353 398 614 861 3,994 6,465 5,725 5,697 4,742 4,457 5,443 5,825 6,532 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 8,000 1998 1999 2000 2001 2002 2003 2004 2005 2006 2007 2008 2009 2010 2011 2012 2013 2014件

数

産業用制御システム 組込みソフトウェア アプリケーション OS 図2-3. 脆弱性対策情報を公表した製品の種類別件数の公開年別推移 (*18)産業用制御システムの年次別件数は、2011 年は 94 件、2012 年は 176 件、2013 年は 140 件、2014 年は 147 件2-4.

脆弱性対策情報の製品別登録状況表 2-4 は 2014 年第 4 四半期(10 月~12 月)に脆弱性対策情報の登録件数が多かった製品、上位 20 件を示したものです。ブラウザ製品の登録件数が多く、1 位の Internet Explorer、2 位の Google Chrome、 12 位の Mozilla Firefox と上位を占めていることがわかります。その他、日立製作所の製品の脆弱性 が多数修正されています。 JVN iPedia ではブラウザ製品や頻繁にバージョンアップされることが多い製品だけでなく、多岐に わたるソフトウェア製品の脆弱性情報を掲載しています。利用者は自組織で使用しているソフトウェ アの脆弱性情報を迅速に入手し、効率的な対策に役立てることができます。 表 2-4. 製品別 JVN iPedia の脆弱性対策情報登録件数 上位 20 件 [2014 年 10 月~2014 年 12 月] 順位 カテゴリ 製品名(ベンダー) 登録件数

1 ブラウザ Microsoft Internet Explorer(マイクロソフ ト) 74 2 ブラウザ Google Chrome(Google) 56 3 ミドルウェア MySQL(オラクル) 41 4 OS Linux Kernel(kernel.org) 35 5 ミドルウェア Oracle Database(オラクル) 30 6 エミュレーター QEMU(Fabrice Bellard) 29

7 動画再生ソフト Adobe Flash Player(アドビシステムズ) 28

8 OS Apple Mac OS X(アップル) 26

9 CMS Plone(Plone Foundation) 25

9 開発環境 JDK(オラクル) 25

9 開発環境 JRE(オラクル) 25

12 ブラウザ Mozilla Firefox(Mozilla Foundation) 23

13 開発環境 Adobe AIR SDK(アドビシステムズ) 22

13 開発環境 Adobe AIR(アドビシステムズ) 22

15 PDF 閲覧・編集 Adobe Acrobat(アドビシステムズ) 20

15 PDF 閲覧 Adobe Reader(アドビシステムズ) 20

17 統合開発・運用環境 uCosminexus Developer Standard(日立 ) 19 17 統合開発・運用環境 uCosminexus Service Platform(日立 ) 19 17 統合開発・運用環境 uCosminexus Primary Server(日立 ) 19 17 統合開発・運用環境 uCosminexus Application Server(日立 ) 19

3. 脆弱性対策情報の活用状況

表 3-1 は 2014 年第 4 四半期(10 月~12 月)にアクセスの多かった JVN iPedia の脆弱性対策情報 の、上位 20 件を示したものです。OpenSSL に関する脆弱性はアクセスの 1 位、3位、9 位、13 位、19 位、20 位と、20 件中 6 件を占めています。またGNU bashに関する脆弱性も 2 位、5位、6 位、7 位、 8 位、10 位と 20 件中 6 件を占めています。いずれも、商用製品などに組み込まれて利用されること が多く、自システム内で利用されている可能性があることからシステム管理者や利用者が参照する機 会が多かったものと考えられます。 表 3-1.JVN iPedia の脆弱性対策情報へのアクセス 上位 20 件 [2014 年 10 月~2014 年 12 月] 順位 ID タイトル CVSS 基本値 公開日 1 JVNDB-2014-004670 OpenSSL およびその他の製品で使用される SSL プロ トコルにおける平文データを取得される脆弱性 4.3 2014/10/16 2 JVNDB-2014-004410 GNU bash における任意のコードを実行される脆弱性 10.0 2014/9/29 3 JVNDB-2014-000048 OpenSSL における Change Cipher Spec メッセージの処理に脆弱性 4.0 2014/6/6

4 JVNDB-2014-000126 QNAP QTS に OS コマンドインジェクションの脆弱性 10.0 2014/10/28 5 JVNDB-2014-004476 GNU bash における任意のコマンドを実行される脆弱

性 10.0 2014/10/1

6 JVNDB-2014-004399 GNU bash におけるファイルに書き込まれる脆弱性 10.0 2014/9/26 7 JVNDB-2014-004432 GNU bash の parse.y のリダイレクションの実装に

おけるサービス運用妨害 (DoS) の脆弱性 10.0 2014/9/30 8 JVNDB-2014-004433 GNU bash の parse.y の read_token_word 関数にお

けるサービス運用妨害 (DoS) の脆弱性 10.0 2014/9/30 9 JVNDB-2014-004940 OpenSSL の t1_lib.c の tls_decrypt_ticket 関数

におけるサービス運用妨害 (DoS) の脆弱性 7.1 2014/10/23 10 JVNDB-2014-004431 GNU bash における任意のコードを実行される脆弱性 10.0 2014/9/30 11 JVNDB-2014-005708

Linux Kernel の arch/x86/kernel/traps.c 内 の do_double_fault 関 数 に お け る サ ー ビ ス 運 用 妨 害 (DoS) の脆弱性 4.9 2014/12/2 12 JVNDB-2014-000130 複数のサイボウズ製品におけるバッファオーバーフ ローの脆弱性 9.0 2014/11/11 13 JVNDB-2014-004939 OpenSSL の DTLS SRTP エ ク ス テ ン シ ョ ン の d1_srtp.c におけるサービス運用妨害 (DoS) の脆弱 性 7.1 2014/10/23 14 JVNDB-2014-005869 複数の F5 製品の SSL プロファイルコンポーネント における平文データを取得される脆弱性 4.3 2014/12/11 15 JVNDB-2011-002305 SSL と TLS の CBC モードに選択平文攻撃の脆弱性 4.3 2011/10/4 16 JVNDB-2014-000131 一太郎シリーズにおいて任意のコードが実行される 脆弱性 9.3 2014/11/13 17 JVNDB-2014-000148 Android 版 拡散性ミリオンアーサーにおける情報管 理不備の脆弱性 2.6 2014/12/4

18 JVNDB-2014-000120 Huawei E5332 におけるサービス運用妨害 (DoS) の

脆弱性 5.5 2014/10/10

19 JVNDB-2014-001920 OpenSSL の heartbeat 拡張に情報漏えいの脆弱性 5.0 2014/4/8 20 JVNDB-2014-004941 OpenSSL におけるアクセス制限を回避される脆弱性 4.3 2014/10/23

表 3-2 は国内の製品開発者から収集した脆弱性対策情報でアクセスの多かった上位 5 件を示してい ます。上位3件の公開日は今四半期内で、日立の JP1 に注目が集まっていることが見てとれます。 また、2位、3 位、5位の深刻度はレベル III(危険)となっており、これらの脆弱性が攻撃をされ た場合には、自システムが深刻なダメージを受ける可能性が想定されます。 表 3-2.国内の製品開発者から収集した脆弱性対策情報へのアクセス 上位 5 件 [2014 年 10 月~2014 年 12 月] 順位 ID タイトル CVSS 基本値 公開日 1 JVNDB-2014-004833

JP1/NETM/DM お よ び Job Management Partner 1/Software Distribution における PC 内蔵タイプ の USB ストレージデバイスを抑止不可とされる脆弱 性

5.0 2014/10/20

2 JVNDB-2014-005987 JP1/Cm2/Network Node Manager i における複数の脆

弱性 10.0 2014/12/16

3 JVNDB-2014-005986 JP1/Cm2/Network Node Manager i における複数のバ

ッファオーバーフローの脆弱性 10.0 2014/12/16 4 JVNDB-2007-001022

Apache の mod_autoindex.c における UTF-7 エンコ ードに関するクロスサイトスクリプティングの脆弱 性

4.3 2007/12/25

5 JVNDB-2014-002800

Hitachi Tuning Manager お よ び JP1/Performance Management - Manager Web Option における複数の脆 弱性 9.0 2014/6/11 注 1)CVSS 基本値の深刻度による色分け CVSS 基本値=0.0~3.9 深刻度=レベル I(注意) CVSS 基本値=4.0~6.9 深刻度=レベル II(警告) CVSS 基本値=7.0~10.0 深刻度=レベル III(危険) 注 2)公開日の年による色分け 2012 年以前の公開 2013 年の公開 2014 年の公開

![表 3-2 は国内の製品開発者から収集した脆弱性対策情報でアクセスの多かった上位 5 件を示してい ます。上位3件の公開日は今四半期内で、日立の JP1 に注目が集まっていることが見てとれます。 また、2位、3 位、5位の深刻度はレベル III(危険)となっており、これらの脆弱性が攻撃をされ た場合には、自システムが深刻なダメージを受ける可能性が想定されます。 表 3-2.国内の製品開発者から収集した脆弱性対策情報へのアクセス 上位 5 件 [2014 年 10 月~2014 年 12 月] 順位](https://thumb-ap.123doks.com/thumbv2/123deta/6678797.700613/12.892.100.828.279.773/アクセス多かっレベルこれら自システムダメージ受けるアクセス.webp)