Catalyst 2960-X スイッチ セキュリティ コマンド リファレンス、

Cisco IOS Release 15.0(2)EX

初版:2013 年 07 月 10 日

シスコシステムズ合同会社

〒107-6227 東京都港区赤坂9-7-1 ミッドタウン・タワー http://www.cisco.com/jp お問い合わせ先:シスコ コンタクトセンター 0120-092-255 (フリーコール、携帯・PHS含む) 電話受付時間:平日 10:00~12:00、13:00~17:00 http://www.cisco.com/jp/go/contactcenter/【注意】シスコ製品をご使用になる前に、安全上の注意( www.cisco.com/jp/go/safety_warning/ ) をご確認ください。本書は、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきま しては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更され ている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容 については米国サイトのドキュメントを参照ください。また、契約等の記述については、弊社販 売パートナー、または、弊社担当者にご確認ください。 このマニュアルに記載されている仕様および製品に関する情報は、予告なしに変更されることがあります。 このマニュアルに記載されている表現、情報、および推奨 事項は、すべて正確であると考えていますが、明示的であれ黙示的であれ、一切の保証の責任を負わないものとします。 このマニュアルに記載されている製品の使用 は、すべてユーザ側の責任になります。 対象製品のソフトウェア ライセンスおよび限定保証は、製品に添付された『Information Packet』に記載されています。 添付されていない場合には、代理店にご連絡く ださい。

The Cisco implementation of TCP header compression is an adaptation of a program developed by the University of California, Berkeley (UCB) as part of UCB's public domain version of the UNIX operating system. All rights reserved. Copyright©1981, Regents of the University of California.

ここに記載されている他のいかなる保証にもよらず、各社のすべてのマニュアルおよびソフトウェアは、障害も含めて「現状のまま」として提供されます。 シスコお よびこれら各社は、商品性の保証、特定目的への準拠の保証、および権利を侵害しないことに関する保証、あるいは取引過程、使用、取引慣行によって発生する保証 をはじめとする、明示されたまたは黙示された一切の保証の責任を負わないものとします。 いかなる場合においても、シスコおよびその供給者は、このマニュアルの使用または使用できないことによって発生する利益の損失やデータの損傷をはじめとする、 間接的、派生的、偶発的、あるいは特殊な損害について、あらゆる可能性がシスコまたはその供給者に知らされていても、それらに対する責任を一切負わないものと します。 このマニュアルで使用している IP アドレスおよび電話番号は、実際のアドレスおよび電話番号を示すものではありません。 マニュアル内の例、コマンド出力、ネット ワーク トポロジ図、およびその他の図は、説明のみを目的として使用されています。 説明の中に実際のアドレスおよび電話番号が使用されていたとしても、それは意 図的なものではなく、偶然の一致によるものです。

Cisco and the Cisco logo are trademarks or registered trademarks of Cisco and/or its affiliates in the U.S. and other countries. To view a list of Cisco trademarks, go to this URL:http:// www.cisco.com/go/trademarks. Third-party trademarks mentioned are the property of their respective owners. The use of the word partner does not imply a partnership relationship between Cisco and any other company. (1110R)

目 次 はじめに vii 表記法 vii 関連資料 ix マニュアルの入手方法およびテクニカル サポート ix コマンドライン インターフェイスの使用 1 コマンドライン インターフェイスの使用に関する情報 1 コマンド モード 1 ヘルプ システムの使用 5 コマンドの省略形 6 コマンドの no 形式および default 形式 6 CLI のエラー メッセージ 6 コンフィギュレーション ロギング 7 CLI を使用して機能を設定する方法 8 コマンド履歴の設定 8 コマンド履歴バッファ サイズの変更 8 コマンドの呼び出し 8 コマンド履歴機能のディセーブル化 9 編集機能のイネーブル化およびディセーブル化 9 キーストロークによるコマンドの編集 11 画面幅よりも長いコマンドラインの編集 12 show および more コマンド出力の検索およびフィルタリング 13 コンソール接続または Telnet による CLI アクセス 14 セキュリティ コマンド 15

aaa accounting dot1x 18 aaa accounting identity 20

aaa authorization network 24 authentication host-mode 25 authentication mac-move permit 27 authentication priority 28

authentication violation 31 cisp enable 33

clear errdisable interface vlan 35 clear mac address-table 37

deny(MAC アクセス リスト コンフィギュレーション) 39 device-role(IPv6 スヌーピング) 43

device-role(IPv6 ND 検査) 44

dot1x critical(グローバル コンフィギュレーション) 46 dot1x pae 47

dot1x supplicant force-multicast 48 dot1x test eapol-capable 50 dot1x test timeout 52 dot1x timeout 54

epm access-control open 57 ip admission 59

ip admission name 60

ip device tracking maximum 63 ip device tracking probe 64 ip dhcp snooping database 66

ip dhcp snooping information option format remote-id 68 ip dhcp snooping verify no-relay-agent-address 70 ip source binding 71

ip verify source 73 ipv6 snooping policy 75 limit address-count 77

mab request format attribute 32 79

match(アクセス マップ コンフィギュレーション) 81 no authentication logging verbose 83

no dot1x logging verbose 85

protocol(IPv6 スヌーピング) 93 security level(IPv6 スヌーピング) 95 show aaa acct-stop-cache 96

show aaa clients 97

show aaa command handler 98 show aaa local 99

show aaa servers 100 show aaa sessions 102

show authentication sessions 103 show cisp 106

show dot1x 108 show eap pac peer 110

show ip dhcp snooping statistics 111 show radius server-group 114 show vlan group 116

tracking(IPv6 スヌーピング) 117 trusted-port 119 vlan access-map 121 vlan filter 123 vlan group 125 目次

はじめに

ここでは、次のトピックを扱います。 • 表記法, vii ページ • 関連資料, ix ページ • マニュアルの入手方法およびテクニカル サポート, ix ページ表記法

このマニュアルでは、次の表記法を使用しています。 説明 表記法 ^ 記号と Ctrl は両方ともキーボードの Control(Ctrl)キーを表し ます。 たとえば、^D または Ctrl+D というキーの組み合わせは、 Ctrl キーを押しながら D キーを押すことを意味します (ここで はキーを大文字で表記していますが、小文字で入力してもかまい ません)。 ^ または Ctrl コマンド、キーワード、およびユーザが入力したテキストは、太 字フォントで示しています。 bold フォント ドキュメント名、新規用語または強調する用語、値を指定するた めの引数は、italic フォントで示しています。 Italic フォント システムが表示するターミナルセッションおよび情報は、courier フォントで示しています。 courier フォント 太字の courier フォントは、ユーザが入力しなければならないテ キストを示します。 太字の courier フォント 角カッコの中の要素は、省略可能です。 [x]説明 表記法 構文要素の後の省略記号(3 つの連続する太字ではないピリオド でスペースを含まない)は、その要素を繰り返すことができるこ とを示します。 ... パイプと呼ばれる縦棒は、一連のキーワードまたは引数の選択肢 であることを示します。 | どれか 1 つを選択できる省略可能なキーワードは、角カッコで囲 み、縦棒で区切って示しています。 [x | y] 必ずいずれか 1 つを選択しなければならない必須キーワードは、 波カッコで囲み、縦棒で区切って示しています。 {x | y} 角カッコまたは波カッコが入れ子になっている箇所は、任意また は必須の要素内の任意または必須の選択肢であることを表しま す。 角カッコ内の波カッコと縦棒は、省略可能な要素内で選択 すべき必須の要素を示しています。 [x {y | z}] 引用符を付けない一組の文字。 string の前後には引用符を使用し ません。引用符を使用すると、その引用符も含めて string とみな されます。 string パスワードのように出力されない文字は、山カッコで囲んで示し ています。 < > システム プロンプトに対するデフォルトの応答は、角カッコで 囲んで示しています。 [ ] コードの先頭に感嘆符(!)またはポンド記号(#)がある場合に は、コメント行であることを示します。 !、# 読者への警告の表記法 このマニュアルでは、読者への警告に次の表記法を使用しています。 「注釈」です。 役立つ情報や、このマニュアル以外の参照資料などを紹介しています。 (注) 「問題解決に役立つ情報」です。 ヒント はじめに 表記法

「要注意」の意味です。 機器の損傷またはデータ損失を予防するための注意事項が記述され ています。 注意 時間を節約する方法です。 ここに紹介している方法で作業を行うと、時間を短縮できます。 ワンポイント アドバイス 「警告」の意味です。 人身事故を予防するための注意事項が記述されています。 警告

関連資料

スイッチをインストールまたはアップグレードする前に、スイッチのリリース ノートを参照 してください。 (注) •次の URL にある Catalyst 2960-X スイッチのマニュアル: http://www.cisco.com/go/cat2960x_docs •次の URL にある Cisco SFP および SFP+ モジュールのマニュアル(互換性マトリクスを含 む): http://www.cisco.com/en/US/products/hw/modules/ps5455/tsd_products_support_series_home.html •次の URL にある Cisco Validated Design(CVD)のマニュアル:http://www.cisco.com/go/designzone

マニュアルの入手方法およびテクニカル サポート

マニュアルの入手方法、テクニカル サポート、その他の有用な情報について、次の URL で、毎 月更新される『What's New in Cisco Product Documentation』を参照してください。シスコの新規お よび改訂版の技術マニュアルの一覧も示されています。

http://www.cisco.com/en/US/docs/general/whatsnew/whatsnew.html

『What's New in Cisco Product Documentation』は RSS フィードとして購読できます。また、リー ダー アプリケーションを使用してコンテンツがデスクトップに直接配信されるように設定するこ ともできます。 RSS フィードは無料のサービスです。シスコは現在、RSS バージョン 2.0 をサポー トしています。

はじめに

はじめに マニュアルの入手方法およびテクニカル サポート

コマンドライン インターフェイスの使用

この章は次のトピックで構成されています。

• コマンドライン インターフェイスの使用に関する情報, 1 ページ

• CLI を使用して機能を設定する方法, 8 ページ

コマンドライン インターフェイスの使用に関する情報

ここでは、Cisco IOS コマンドライン インターフェイス(CLI)、および CLI を使用してスイッチ を設定する方法について説明します。コマンド モード

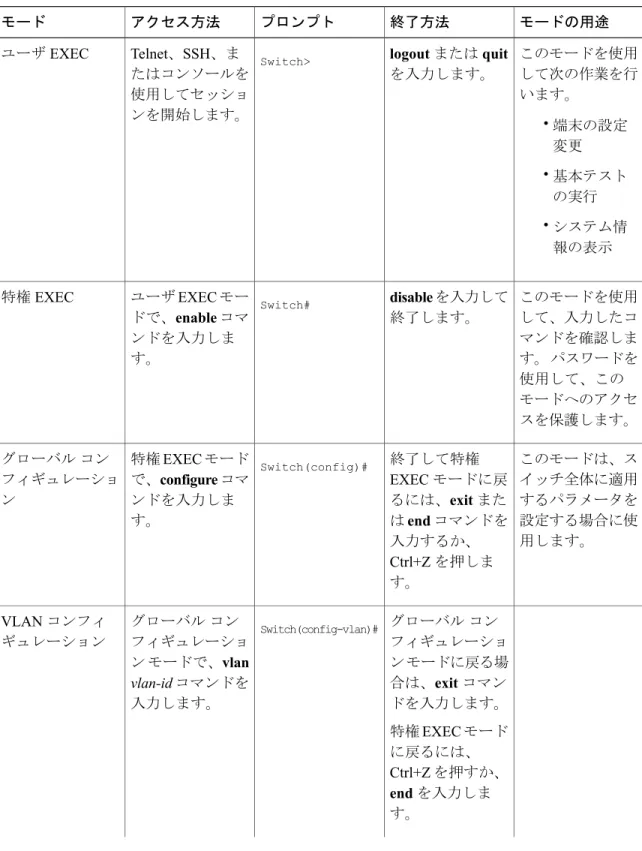

Cisco IOS ユーザ インターフェイスは、いくつかのモードに分かれています。 使用できるコマン ドの種類は、現在のモードによって異なります。 システム プロンプトに疑問符(?)を入力する と、各コマンド モードで使用できるコマンドの一覧が表示されます。 CLI セッションはコンソール接続、Telnet、SSH、またはブラウザを使用することによって開始で きます。 セッションを開始すると、ユーザ モード(別名ユーザ EXEC モード)から始まります。 ユーザ EXEC モードでは、限られた一部のコマンドしか使用できません。 たとえばユーザ EXEC コマン ドの大部分は、show コマンド(現在のコンフィギュレーション ステータスを表示する)、clear コマンド(カウンタまたはインターフェイスをクリアする)などのように、1 回限りのコマンド です。 ユーザ EXEC コマンドは、スイッチをリブートするときには保存されません。 すべてのコマンドにアクセスするには、特権 EXEC モードを開始する必要があります。 特権 EXEC モードを開始するには、通常、パスワードが必要です。 このモードでは、任意の特権 EXEC コマ ンドを入力でき、また、グローバルコンフィギュレーションモードを開始することもできます。 コンフィギュレーション モード(グローバル、インターフェイス、およびライン)を使用して、 実行コンフィギュレーションを変更できます。 設定を保存した場合はこれらのコマンドが保存さ れ、スイッチをリブートするときに使用されます。各種のコンフィギュレーションモードにアクセスするには、まずグローバル コンフィギュレーション モードを開始する必要があります。 グ ローバル コンフィギュレーション モードから、インターフェイス コンフィギュレーション モー ドおよびライン コンフィギュレーション モードに移行できます。 次の表に、主要なコマンド モード、各モードへのアクセス方法、各モードで表示されるプロンプ ト、およびモードの終了方法を示します。 コマンドライン インターフェイスの使用 コマンド モード

表 1:コマンド モードの概要 モードの用途 終了方法 プロンプト アクセス方法 モード このモードを使用 して次の作業を行 います。 •端末の設定 変更 •基本テスト の実行 •システム情 報の表示 logout または quit を入力します。 Switch> Telnet、SSH、ま たはコンソールを 使用してセッショ ンを開始します。 ユーザ EXEC このモードを使用 して、入力したコ マンドを確認しま す。パスワードを 使用して、この モードへのアクセ スを保護します。 disable を入力して 終了します。 Switch# ユーザ EXEC モー ドで、enable コマ ンドを入力しま す。 特権 EXEC このモードは、ス イッチ全体に適用 するパラメータを 設定する場合に使 用します。 終了して特権 EXEC モードに戻 るには、exit また は end コマンドを 入力するか、 Ctrl+Z を押しま す。 Switch(config)# 特権 EXEC モード で、configure コマ ンドを入力しま す。 グローバル コン フィギュレーショ ン グローバル コン フィギュレーショ ンモードに戻る場 合は、exit コマン ドを入力します。 特権 EXEC モード に戻るには、 Ctrl+Z を押すか、 end を入力しま す。 Switch(config-vlan)# グローバル コン フィギュレーショ ン モードで、vlan vlan-id コマンドを 入力します。 VLAN コンフィ ギュレーション コマンドライン インターフェイスの使用 コマンド モード

モードの用途 終了方法 プロンプト アクセス方法 モード このモードを使用 して、VLAN(仮 想LAN)パラメー タを設定します。 VTP モードがトラ ンスペアレントで あるときは、拡張 範囲 VLAN (VLAN ID が 1006 以上)を作成 してスイッチのス タートアップコン フィギュレーショ ンファイルに設定 を保存できます。 このモードを使用 して、イーサネッ ト ポートのパラ メータを設定しま す。 終了してグローバ ル コンフィギュ レーションモード に戻るには、exit を入力します。 特権 EXEC モード に戻るには、 Ctrl+Z を押すか、 end を入力しま す。 Switch(config-if)# グローバル コン フィギュレーショ ン モードで、 interface コマンド を入力し、イン ターフェイスを指 定します。 インターフェイス コンフィギュレー ション このモードを使用 して、端末回線の パラメータを設定 します。 終了してグローバ ル コンフィギュ レーションモード に戻るには、exit を入力します。 特権 EXEC モード に戻るには、 Ctrl+Z を押すか、 end を入力しま す。 Switch(config-line)# グローバル コン フィギュレーショ ン モードで、

line vty または line console コマンド を使用して回線を 指定します。 ライン コンフィ ギュレーション コマンドライン インターフェイスの使用 コマンド モード

ヘルプ システムの使用

システム プロンプトで疑問符(?)を入力すると、各コマンド モードに使用できるコマンドのリ ストが表示されます。 また、任意のコマンドについて、関連するキーワードおよび引数の一覧を 表示することもできます。 手順の概要 1. help 2. abbreviated-command-entry ? 3. abbreviated-command-entry <Tab> 4. ? 5. command ? 6. command keyword ? 手順の詳細 目的 コマンドまたはアクション コマンド モードのヘルプ システムの簡単な説明 を表示します。 help 例: Switch# help ステップ 1 特定のストリングで始まるコマンドのリストを表 示します。 abbreviated-command-entry ? 例: Switch# di?dir disable disconnect

ステップ 2

特定のコマンド名を補完します。

abbreviated-command-entry <Tab>

例:

Switch# sh conf<tab>

Switch# show configuration ステップ 3 特定のコマンド モードで使用可能なすべてのコ マンドをリストします。 ? 例: Switch> ? ステップ 4 コマンドに関連するキーワードを一覧表示しま す。 command ? 例: Switch> show ? ステップ 5 コマンドライン インターフェイスの使用 ヘルプ システムの使用

目的 コマンドまたはアクション キーワードに関連する引数を一覧表示します。 command keyword ? 例: Switch(config)# cdp holdtime ?

<10-255> Length of time (in sec) that

ステップ 6

receiver must keep this packet

コマンドの省略形

スイッチでコマンドが一意に認識される長さまでコマンドを入力します。

show configuration 特権 EXEC コマンドを省略形で入力する方法を次に示します。

Switch# show conf

コマンドの no 形式および default 形式

大部分のコンフィギュレーション コマンドに、no 形式があります。 no 形式は一般に、特定の機 能または動作をディセーブルにする場合、あるいはコマンドの動作を取り消す場合に使用します。 たとえば、no shutdown インターフェイス コンフィギュレーション コマンドを使用すると、イン ターフェイスのシャットダウンが取り消されます。 no キーワードなしでコマンドを使用すると、 ディセーブルにされた機能を再度イネーブルにしたり、デフォルトでディセーブルになっている 機能をイネーブルにすることができます。 コンフィギュレーション コマンドには、default 形式もあります。 コマンドの default 形式は、コ マンドの設定値をデフォルトに戻します。 大部分のコマンドはデフォルトでディセーブルに設定 されているので、default 形式は no 形式と同じになります。 ただし、デフォルトでイネーブルに 設定されていて、なおかつ変数が特定のデフォルト値に設定されているコマンドもあります。 こ れらのコマンドについては、default コマンドを使用すると、コマンドがイネーブルになり、変数 がデフォルト値に設定されます。CLI のエラー メッセージ

次の表に、CLI を使用してスイッチを設定するときに表示される可能性のあるエラー メッセージ の一部を紹介します。 コマンドライン インターフェイスの使用 コマンドの省略形表 2:CLI の代表的なエラー メッセージ ヘルプの表示方法 意味 エラー メッセージ コマンドを再入力し、最後に疑 問符(?)を入力します。コマ ンドと疑問符の間にはスペース を 1 つ入れます。 コマンドとともに使用できる キーワードが表示されます。 スイッチがコマンドとして認識 できるだけの文字数が入力され ていません。

% Ambiguous command: "show con" コマンドを再入力し、最後に疑 問符(?)を入力します。コマ ンドと疑問符の間にはスペース を 1 つ入れます。 コマンドとともに使用できる キーワードが表示されます。 コマンドに必須のキーワードま たは値が、一部入力されていま せん。 % Incomplete command. 疑問符(?)を入力すると、そ のコマンド モードで使用でき るすべてのコマンドが表示され ます。 コマンドとともに使用できる キーワードが表示されます。 コマンドの入力ミスです。 間 違っている箇所をキャレット (^)記号で示しています。

% Invalid input detected at ‘^’ marker.

コンフィギュレーション ロギング

スイッチの設定変更を記録して表示させることができます。 Configuration Change Logging and Notification 機能を使用することで、セッションまたはユーザ ベースごとに変更内容をトラッキン グできます。ログに記録されるのは、適用された各コンフィギュレーションコマンド、コマンド を入力したユーザ、コマンドの入力時間、コマンドに対するパーサからのリターン コードです。 この機能には、登録しているアプリケーションの設定が変更されるときに通知される非同期通知 方式もあります。 Syslog へこの通知を送信することも選択できます。 CLI または HTTP の変更のみがログとして記録されます。 (注) コマンドライン インターフェイスの使用 コンフィギュレーション ロギング

CLI を使用して機能を設定する方法

コマンド履歴の設定

入力したコマンドは、ソフトウェア側にコマンド履歴として残されます。 コマンド履歴機能は、 アクセスコントロールリストの設定時など、長い複雑なコマンドまたはエントリを何度も入力し なければならない場合、特に便利です。 必要に応じて、この機能をカスタマイズできます。コマンド履歴バッファ サイズの変更

デフォルトでは、スイッチは履歴バッファにコマンド ライン 10 行を記録します。 現在の端末セッ ションまたは特定回線のすべてのセッションで、この数を変更できます。 この手順は任意です。 手順の概要1. terminal history [size number-of-lines]

手順の詳細 目的 コマンドまたはアクション 特権 EXEC モードで現在のターミナル セッション中にス イッチが記録するコマンドラインの数を変更します。 サイ ズは 0 から 256 までの間で設定できます。

terminal history [size number-of-lines]

例:

Switch# terminal history size 200 ステップ 1

コマンドの呼び出し

履歴バッファにあるコマンドを呼び出すには、次の表に示すいずれかの操作を行います。 これら の操作は任意です。 矢印キーが使用できるのは、VT100 などの ANSI 互換端末に限られます。 (注) 手順の概要 1. Ctrl+P または上矢印キー 2. Ctrl+N または下矢印キー 3. show history コマンドライン インターフェイスの使用 CLI を使用して機能を設定する方法手順の詳細 目的 コマンドまたはアクション 履歴バッファ内のコマンドを呼び出します。最後に実行したコマンド が最初に呼び出されます。 キーを押すたびに、より古いコマンドが順 次表示されます。 Ctrl+P または上矢印キー ステップ 1 Ctrl+P または上矢印キーでコマンドを呼び出した後で、履歴バッファ 内のより新しいコマンドに戻ります。 キーを押すたびに、より新しい コマンドが順次表示されます。 Ctrl+N または下矢印キー ステップ 2 特権 EXEC モードで、直前に入力したコマンドをいくつか表示しま す。 表示されるコマンドの数は、terminal history グローバル コンフィ show history 例:

Switch# show history ステップ 3 ギュレーション コマンドおよび history ライン コンフィギュレーショ ン コマンドの設定値によって指定されます。

コマンド履歴機能のディセーブル化

コマンド履歴機能は、自動的にイネーブルになっています。 現在の端末セッションまたはコマン ドラインでディセーブルにできます。 この手順は任意です。 手順の概要 1. terminal no history 手順の詳細 目的 コマンドまたはアクション 特権 EXEC モードで現在のターミナル セッションに おけるこの機能をディセーブルにします。 terminal no history 例:Switch# terminal no history ステップ 1

編集機能のイネーブル化およびディセーブル化

拡張編集モードは自動的に有効に設定されますが、ディセーブルにして再びイネーブルにできま す。 コマンドライン インターフェイスの使用 編集機能のイネーブル化およびディセーブル化手順の概要 1. terminal editing 2. terminal no editing 手順の詳細 目的 コマンドまたはアクション 特権 EXEC モードで現在のターミナル セッションにおけ る拡張編集モードを再びイネーブルにします。 terminal editing 例:

Switch# terminal editing ステップ 1

特権 EXEC モードで現在のターミナル セッションにおけ る拡張編集モードをディセーブルにします。

terminal no editing

例:

Switch# terminal no editing ステップ 2

コマンドライン インターフェイスの使用 編集機能のイネーブル化およびディセーブル化

キーストロークによるコマンドの編集

キーストロークは、コマンドラインの編集に役立ちます。 これらのキーストロークは任意です。 矢印キーが使用できるのは、VT100 などの ANSI 互換端末に限られます。 (注) 表 3:編集コマンド 説明 編集コマンド カーソルを 1 文字後退させます。 Ctrl-B または左矢印キー カーソルを 1 文字前進させます。 Ctrl-F または右矢印キー コマンドラインの先頭にカーソルを移動しま す。 Ctrl+A カーソルをコマンド ラインの末尾に移動しま す。 Ctrl+E カーソルを 1 単語後退させます。 Esc B カーソルを 1 単語前進させます。 Esc F カーソルの左にある文字を、カーソル位置の文 字と置き換えます。 Ctrl+T カーソルの左にある文字を消去します。 Delete キーまたは Backspace キー カーソル位置にある文字を削除します。 Ctrl+D カーソル位置からコマンド ラインの末尾までの すべての文字を削除します。 Ctrl+K カーソル位置からコマンド ラインの先頭までの すべての文字を削除します。 Ctrl+U または Ctrl+X カーソルの左にある単語を削除します。 Ctrl+W カーソルの位置から単語の末尾までを削除しま す。 Esc D カーソル位置のワードを大文字にします。 Esc C コマンドライン インターフェイスの使用 編集機能のイネーブル化およびディセーブル化カーソルの場所にある単語を小文字にします。 Esc L カーソルの位置から単語の末尾までを大文字に します。 Esc U 特定のキーストロークを実行可能なコマンド (通常はショートカット)として指定します。 Ctrl+V または Esc Q 1 行または 1 画面下へスクロールして、端末画 面に収まりきらない表示内容を表示させます。 show コマンドの出力など、端末画面 に一度に表示できない長い出力では、 More プロンプトが使用されます。 More プロンプトが表示された場合 は、Return キーおよび Space キーを使 用してスクロールできます。 (注) Return キー 1 画面分下にスクロールします。 Space バー スイッチから画面に突然メッセージが出力され た場合に、現在のコマンドラインを再表示しま す。 Ctrl+L または Ctrl+R

画面幅よりも長いコマンドラインの編集

画面上で 1 行分を超える長いコマンドラインについては、コマンドのラップアラウンド機能を使 用できます。 カーソルが右マージンに達すると、そのコマンドラインは 10 文字分だけ左へシフ トされます。 コマンドラインの先頭から 10 文字までは見えなくなりますが、左へスクロールし て、コマンドの先頭部分の構文をチェックできます。 これらのキー操作は任意です。 コマンドの先頭にスクロールして入力内容をチェックするには、Ctrl+B キーまたは←キーを繰り 返し押します。 コマンドラインの先頭に直接移動するには、Ctrl+A を押します。 矢印キーが使用できるのは、VT100 などの ANSI 互換端末に限られます。 (注) 次に、画面上で 1 行分を超える長いコマンドラインを折り返す例を示します。 手順の概要 1. access-list 2. Ctrl+A 3. Return キー コマンドライン インターフェイスの使用 編集機能のイネーブル化およびディセーブル化手順の詳細 目的 コマンドまたはアクション 1 行分を超えるグローバル コンフィギュレーション コマンド 入力を表示します。 access-list 例:

Switch(config)# access-list 101 permit ステップ 1 最初にカーソルが行末に達すると、その行は 10 文字分だけ左 へシフトされ、再表示されます。 ドル記号($)は、その行が tcp 10.15.22.25 255.255.255.0 左へスクロールされたことを表します。 カーソルが行末に達 するたびに、その行は再び10文字分だけ左へシフトされます。 10.15.22.35 Switch(config)# $ 101 permit tcp 10.15.22.25 255.255.255.0 10.15.22.35 255.25 Switch(config)# $t tcp 10.15.22.25 255.255.255.0 131.108.1.20 255.255.255.0 eq Switch(config)# $15.22.25 255.255.255.0 10.15.22.35 255.255.255.0 eq 45 完全な構文をチェックします。 Ctrl+A 例:

Switch(config)# access-list 101 permit tcp 10.15.22.25 255.255.255.0 10.15.2$ ステップ 2 行末に表示されるドル記号($)は、その行が右へスクロール されたことを表します。 コマンドを実行します。 Return キー ステップ 3 ソフトウェアでは、端末画面は 80 カラム幅であると想定され ています。 画面の幅が異なる場合は、terminal width 特権 EXEC コマンドを使用して端末の幅を設定します。 ラップアラウンド機能とコマンド履歴機能を併用すると、前に 入力した複雑なコマンドエントリを呼び出して変更できます。

show および more コマンド出力の検索およびフィルタリング

show および more コマンドの出力を検索およびフィルタリングできます。 この機能は、大量の出 力をソートする場合や、出力から不要な情報を除外する場合に役立ちます。 これらのコマンドの 使用は任意です。 手順の概要1. {show | more} command | {begin | include | exclude} regular-expression

コマンドライン インターフェイスの使用

手順の詳細

目的 コマンドまたはアクション

出力を検索およびフィルタリングします。 {show | more} command | {begin | include | exclude}

regular-expression

ステップ 1

文字列では、大文字と小文字が区別されます。 た とえば、| exclude output と入力した場合、output 例:

Switch# show interfaces | include protocol

Vlan1 is up, line protocol is up

を含む行は表示されませんが、Output を含む行は 表示されます。

Vlan10 is up, line protocol is down

GigabitEthernet1/0/1 is up, line protocol is down GigabitEthernet1/0/2 is up, line protocol is up

コンソール接続または Telnet による CLI アクセス

CLI にアクセスするには、スイッチのハードウェア インストレーション ガイドに記載されている 手順で、スイッチのコンソール ポートに端末または PC を接続するか、または PC をイーサネット 管理ポートに接続して、スイッチの電源をオンにする必要があります。 スイッチがすでに設定されている場合は、ローカル コンソール接続またはリモート Telnet セッ ションによって CLI にアクセスできますが、このタイプのアクセスに対応できるように、先にス イッチを設定しておく必要があります。 次のいずれかの方法で、スイッチとの接続を確立できます。 •スイッチ コンソール ポートに管理ステーションまたはダイヤルアップ モデムを接続するか、 またはイーサネット管理ポートに PC を接続します。 コンソール ポートまたはイーサネット 管理ポートへの接続については、スイッチのハードウェア インストレーション ガイドを参 照してください。•リモート管理ステーションから任意の Telnet TCP/IP または暗号化 Secure Shell(SSH; セキュ ア シェル)パッケージを使用します。 スイッチは Telnet または SSH クライアントとのネッ トワーク接続が可能でなければなりません。また、スイッチにイネーブル シークレット パ スワードを設定しておくことも必要です。 •スイッチは同時に最大 16 の Telnet セッションをサポートします。 1 人の Telnet ユーザ によって行われた変更は、他のすべての Telnet セッションに反映されます。 •スイッチは最大 5 つの安全な SSH セッションを同時にサポートします。 コンソール ポート、イーサネット管理ポート、Telnet セッション、または SSH セッションを 通じて接続すると、管理ステーション上にユーザ EXEC プロンプトが表示されます。 コマンドライン インターフェイスの使用 コンソール接続または Telnet による CLI アクセス

セキュリティ コマンド

• aaa accounting dot1x, 18 ページ • aaa accounting identity, 20 ページ • aaa authentication dot1x, 22 ページ • aaa authorization network, 24 ページ • authentication host-mode, 25 ページ • authentication mac-move permit, 27 ページ • authentication priority, 28 ページ

• authentication violation, 31 ページ • cisp enable, 33 ページ

• clear errdisable interface vlan, 35 ページ • clear mac address-table, 37 ページ

• deny(MAC アクセス リスト コンフィギュレーション), 39 ページ • device-role(IPv6 スヌーピング), 43 ページ

• device-role(IPv6 ND 検査), 44 ページ

• dot1x critical(グローバル コンフィギュレーション), 46 ページ • dot1x pae, 47 ページ

• dot1x supplicant force-multicast, 48 ページ • dot1x test eapol-capable, 50 ページ • dot1x test timeout, 52 ページ • dot1x timeout, 54 ページ

• epm access-control open, 57 ページ • ip admission, 59 ページ

• ip admission name, 60 ページ

• ip device tracking maximum, 63 ページ • ip device tracking probe, 64 ページ • ip dhcp snooping database, 66 ページ

• ip dhcp snooping information option format remote-id, 68 ページ • ip dhcp snooping verify no-relay-agent-address, 70 ページ • ip source binding, 71 ページ

• ip verify source, 73 ページ • ipv6 snooping policy, 75 ページ • limit address-count, 77 ページ

• mab request format attribute 32, 79 ページ

• match(アクセス マップ コンフィギュレーション), 81 ページ • no authentication logging verbose, 83 ページ

• no dot1x logging verbose, 85 ページ • no mab logging verbose, 87 ページ

• permit(MAC アクセス リスト コンフィギュレーション), 89 ページ • protocol(IPv6 スヌーピング), 93 ページ

• security level(IPv6 スヌーピング), 95 ページ • show aaa acct-stop-cache, 96 ページ

• show aaa clients, 97 ページ

• show aaa command handler, 98 ページ • show aaa local, 99 ページ

• show aaa servers, 100 ページ • show aaa sessions, 102 ページ

• show authentication sessions, 103 ページ • show cisp, 106 ページ

• show dot1x, 108 ページ • show eap pac peer, 110 ページ

• show ip dhcp snooping statistics, 111 ページ • show radius server-group, 114 ページ

• tracking(IPv6 スヌーピング), 117 ページ • trusted-port, 119 ページ • vlan access-map, 121 ページ • vlan filter, 123 ページ • vlan group, 125 ページ セキュリティ コマンド

aaa accounting dot1x

認証、許可、アカウンティング(AAA)アカウンティングをイネーブルにして、IEEE 802.1x セッ ションの特定のアカウンティング方式を、回線単位またはインターフェイス単位で定義する方式 リストを作成するには aaa accounting dot1x グローバル コンフィギュレーション コマンドを使用 します。 IEEE 802.1x アカウンティングをディセーブルにするには、このコマンドの no 形式を使 用します。

aaa accounting dot1x {name | default } start-stop {broadcast group {name | radius | tacacs+} [group

{name | radius | tacacs+} ... ] | group {name | radius | tacacs+} [group {name | radius | tacacs+}... ]}

no aaa accounting dot1x {name | default }

___________________

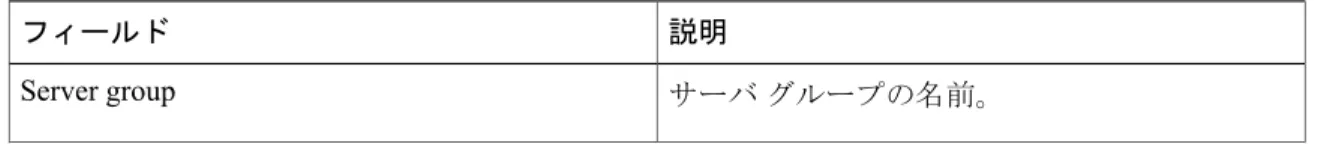

構文の説明 サーバ グループ名。 これは、broadcast group および group キーワードの後に

入力する場合に使用するオプションです。

name

デフォルト リストにあるアカウンティング方式を、アカウンティング サービス 用に指定します。

default

プロセスの開始時に start accounting 通知を送信し、プロセスの終了時に stop accounting 通知を送信します。 start アカウンティング レコードはバックグラウ ンドで送信されます。 アカウンティング サーバが start accounting 通知を受け 取ったかどうかには関係なく、要求されたユーザ プロセスが開始されます。 start-stop 複数の AAA サーバに送信されるアカウンティング レコードをイネーブルにし て、アカウンティング レコードを各グループの最初のサーバに送信します。 最 初のサーバが利用できない場合、スイッチはバックアップ サーバのリストを使 用して最初のサーバを識別します。 broadcast アカウンティング サービスに使用するサーバ グループを指定します。 有効な サーバ グループ名は次のとおりです。 • name:サーバ グループ名 • radius:すべての RADIUS ホストのリスト • tacacs+:全 TACACS+ ホストのリスト

broadcast group および group キーワードの後に入力する場合、group キーワー

ドはオプションです。 オプションの group キーワードより多くのキーワードを 入力できます。 group (任意)RADIUS アカウンティングをイネーブルにします。 radius (任意)TACACS+ アカウンティングをイネーブルにします。 tacacs+ ___________________ コマンド デフォルト AAA アカウンティングはディセーブルです。 ___________________ コマンド モード グローバル コンフィギュレーション セキュリティ コマンド

___________________

コマンド履歴 リリース 変更内容

このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________

使用上のガイドライン このコマンドは、RADIUS サーバへのアクセスが必要です。

インターフェイスに IEEE 802.1x RADIUS アカウンティングを設定する前に、dot1x reauthentication インターフェイス コンフィギュレーション コマンドを入力することを推奨します。

___________________

例 次の例では、IEEE 802.1x アカウンティングを設定する方法を示します。

Switch(config)# aaa new-model

Switch(config)# aaa accounting dot1x default start-stop group radius

セキュリティ コマンド

aaa accounting identity

IEEE 802.1x、MAC 認証バイパス(MAB)および Web 認証セッションの認証、許可、およびアカ ウンティング(AAA)アカウンティングをイネーブルにするには、aaa accounting identity グロー バル コンフィギュレーション コマンドを使用します。 IEEE 802.1x アカウンティングをディセー ブルにするには、このコマンドの no 形式を使用します。

aaa accounting identity {name | default } start-stop {broadcast group {name | radius | tacacs+} [group

{name | radius | tacacs+} ... ] | group {name | radius | tacacs+} [group {name | radius | tacacs+}... ]}

no aaa accounting identity {name | default }

___________________

構文の説明

サーバ グループ名。 これは、broadcast group および group キーワードの後に 入力する場合に使用するオプションです。

name

デフォルト リストにあるアカウンティング方式を、アカウンティング サービス 用に使用します。

default

プロセスの開始時に start accounting 通知を送信し、プロセスの終了時に stop accounting 通知を送信します。 start アカウンティング レコードはバックグラウ ンドで送信されます。 アカウンティング サーバが start アカウンティング通知を 受け取ったかどうかには関係なく、要求されたユーザプロセスが開始されます。 start-stop 複数の AAA サーバに送信されるアカウンティング レコードをイネーブルにし て、アカウンティング レコードを各グループの最初のサーバに送信します。 最 初のサーバが利用できない場合、スイッチはバックアップ サーバのリストを使 用して最初のサーバを識別します。 broadcast アカウンティング サービスに使用するサーバ グループを指定します。 有効な サーバ グループ名は次のとおりです。 • name:サーバ グループ名 • radius:すべての RADIUS ホストのリスト • tacacs+:全 TACACS+ ホストのリスト

broadcast group および group キーワードの後に入力する場合、group キーワー

ドはオプションです。 オプションの group キーワードより多くのキーワードを 入力できます。 group (任意)RADIUS 認証をイネーブルにします。 radius (任意)TACACS+ アカウンティングをイネーブルにします。 tacacs+ ___________________ コマンド デフォルト AAA アカウンティングはディセーブルです。 ___________________ コマンド モード グローバル コンフィギュレーション セキュリティ コマンド

___________________

コマンド履歴 リリース 変更内容

このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________

使用上のガイドライン AAA アカウンティング アイデンティティをイネーブルにするには、ポリシー モードをイネーブ ルにする必要があります。 ポリシー モードをイネーブルにするには、特権 EXEC モードで

authentication display new-style コマンドを入力します。

___________________

例 次の例では、IEEE 802.1x アカウンティング アイデンティティを設定する方法を示します。

Switch# authentication display new-style

Please note that while you can revert to legacy style configuration at any time unless you have explicitly entered new-style configuration, the following caveats should be carefully read and understood.

(1) If you save the config in this mode, it will be written to NVRAM in NEW-style config, and if you subsequently reload the router without reverting to legacy config and saving that, you will no longer be able to revert. (2) In this and legacy mode, Webauth is not IPv6-capable. It

will only become IPv6-capable once you have entered new-style config manually, or have reloaded with config saved in 'authentication display new' mode.

Switch# configure terminal

Switch(config)# aaa accounting identity default start-stop group radius

セキュリティ コマンド

aaa authentication dot1x

IEEE 802.1x 認証に準拠するポートで認証、許可、アカウンティング(AAA)方式を使用するよう に指定するには、スイッチ スタックまたはスタンドアロン スイッチ上で aaa authentication dot1x グローバル コンフィギュレーション コマンドを使用します。 認証をディセーブルにするには、 このコマンドの no 形式を使用します。

aaa authentication dot1x {default} method1 no aaa authentication dot1x {default} method1

___________________ 構文の説明 ユーザがログインするときのデフォルトの方式。 この引数の後に続く、リスト された認証方式を使用します。 default サーバ認証を指定します。 認証用にすべての RADIUS サーバのリストを使用す るには、group radius キーワードを入力します。 他のキーワードがコマンドラインのヘルプ ストリングに表示されま すが、サポートされているのは default および group radius キーワー ドだけです。 (注) method1 ___________________ コマンド デフォルト 認証は実行されません。 ___________________ コマンド モード グローバル コンフィギュレーション ___________________ コマンド履歴 リリース 変更内容 このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________

使用上のガイドライン method 引数には、認証アルゴリズムがクライアントからのパスワードを確認するために特定の順 序で試みる方式を指定します。 実際に 802.1x に準拠している唯一の方式は、クライアント デー タが RADIUS 認証サーバに対して確認される group radius 方式です。

group radius を指定した場合、radius-server host グローバル コンフィギュレーション コマンドを

使用して RADIUS サーバを設定する必要があります。

設定された認証方式のリストを表示するには、show running-config 特権 EXEC コマンドを使用し ます。

セキュリティ コマンド

___________________

例 次の例では AAA をイネーブルにして IEEE 802.1x 準拠の認証リストを作成する方法を示します。

この認証は、最初に RADIUS サーバとの交信を試みます。 この動作でエラーが返信された場合、 ユーザはネットワークへのアクセスが許可されません。

Switch(config)# aaa new-model

Switch(config)# aaa authentication dot1x default group radius

セキュリティ コマンド

aaa authorization network

IEEE 802.1x VLAN 割り当てなどのすべてのネットワーク関連サービス要求に対してユーザ RADIUS 認証を使用するようにスイッチを設定するには、aaa authorization network グローバル コンフィ ギュレーション コマンドを使用します。 RADIUS ユーザ認証をディセーブルにするには、このコ マンドの no 形式を使用します。

aaa authorization network default group radius no aaa authorization network default

___________________

構文の説明 デフォルトの認証リストとして、サーバ グループ内のすべての

RADIUS ホストのリストを使用します。

default group radius

___________________ コマンド デフォルト 認証はディセーブルです。 ___________________ コマンド モード グローバル コンフィギュレーション ___________________ コマンド履歴 リリース 変更内容 このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________

使用上のガイドライン スイッチが、デフォルトの認証リスト内にある RADIUS サーバから IEEE 802.1x 認証パラメータ をダウンロードできるようにするには、aaa authorization network default group radius グローバル コンフィギュレーション コマンドを使用します。 認証パラメータは、VLAN 割り当てなど、 RADIUS サーバからパラメータを取得する機能で使用されます。

設定された認証方式リストを表示するには、show running-config 特権 EXEC コマンドを使用しま す。

___________________

例 この例では、すべてのネットワーク関連サービス要求に対してユーザ RADIUS 認証を行うようス

イッチを設定する方法を示します。

Switch(config)# aaa authorization network default group radius

セキュリティ コマンド

authentication host-mode

ポートで認証マネージャ モードを設定するには、authentication host-mode インターフェイス コン フィギュレーション コマンドを使用します。 デフォルト設定に戻すには、このコマンドの no 形 式を使用します。

authentication host-mode {multi-auth | multi-domain | multi-host | single-host} no authentication host-mode ___________________ 構文の説明 ポートのマルチ認証モード(multi-authモード)をイネー ブルにします。 multi-auth ポートのマルチドメインモードをイネーブルにします。 multi-domain ポートのマルチホスト モードをイネーブルにします。 multi-host ポートのシングルホストモードをイネーブルにします。 single-host ___________________ コマンド デフォルト シングルホスト モードがイネーブルにされています。 ___________________ コマンド モード インターフェイス コンフィギュレーション ___________________ コマンド履歴 リリース 変更内容 このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________ 使用上のガイドライン 接続されているデータ ホストが 1 つだけの場合は、シングルホスト モードを設定する必要があり ます。 シングルホスト ポートでの認証のために音声デバイスを接続しないでください。 ポート で音声 VLAN が設定されていないと、音声デバイスの許可が失敗します。 データ ホストが IP フォン経由でポートに接続されている場合は、マルチドメイン モードを設定 する必要があります。音声デバイスを認証する必要がある場合は、マルチドメインモードを設定 する必要があります。 ハブの背後にデバイスを配置し、それぞれを認証してポート アクセスのセキュリティを確保でき るようにするには、マルチ認証モードに設定する必要があります。 音声 VLAN が設定されている 場合は、このモードで認証できる音声デバイスは 1 つだけです。 セキュリティ コマンド authentication host-mode

マルチホストモードでも、ハブ越しの複数ホストのためのポートアクセスが提供されますが、マ ルチホストモードでは、最初のユーザが認証された後でデバイスに対して無制限のポートアクセ スが与えられます。

___________________

例 次の例では、ポートのマルチ認証モードをイネーブルにする方法を示します。

Switch(config-if)# authentication host-mode multi-auth

次の例では、ポートのマルチドメイン モードをイネーブルにする方法を示します。

Switch(config-if)# authentication host-mode multi-domain

次の例では、ポートのマルチホスト モードをイネーブルにする方法を示します。

Switch(config-if)# authentication host-mode multi-host

次の例では、ポートのシングルホスト モードをイネーブルにする方法を示します。

Switch(config-if)# authentication host-mode single-host

設定を確認するには、show authentication sessions interface interface details 特権 EXEC コマンドを 入力します。

セキュリティ コマンド

authentication mac-move permit

スイッチ上での MAC 移動をイネーブルにするには、authentication mac-move permit グローバル コンフィギュレーション コマンドを使用します。 MAC 移動をディセーブルにするには、このコ マンドの no 形式を使用します。

authentication mac-move permit no authentication mac-move permit

___________________ 構文の説明 このコマンドには、引数またはキーワードはありません。 ___________________ コマンド デフォルト MAC 移動はイネーブルです。 ___________________ コマンド モード グローバル コンフィギュレーション ___________________ コマンド履歴 リリース 変更内容 このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________ 使用上のガイドライン このコマンドを使用すると、スイッチ上の 802.1x 対応のポート間で認証ホストを移動できます。 たとえば、認証されたホストとポートの間にデバイスがあり、そのホストが別のポートに移動し た場合、認証セッションは最初のポートから削除され、ホストは新しいポート上で再認証されま す。 MAC 移動がディセーブルで、認証されたホストが別のポートに移動した場合、そのホストは再認 証されず、違反エラーが発生します。 MAC 移動は、ポート セキュリティ対応の 802.1x ポートではサポートされません。 MAC 移動が スイッチ上でグローバルに設定され、ポート セキュリティ対応ホストが 802.1x 対応ポートに移動 した場合、違反エラーが発生します。 ___________________ 例 次の例では、スイッチ上で MAC 移動をイネーブルにする方法を示します。

Switch(config)# authentication mac-move permit

セキュリティ コマンド

authentication priority

プライオリティ リストに認証方式を追加するには、インターフェイス コンフィギュレーション モードで authentication priority コマンドを使用します。 デフォルトに戻るには、no 形式のコマ ンドを使用します。

authentication priority [dot1x | mab] {webauth} no authentication priority [dot1x | mab] {webauth}

___________________ 構文の説明 dot1x (任意)認証方式の順序に 802.1x を追加します。 (任意)認証方式の順序に MAC 認証バイパス(MAB)を追加し ます。 mab 認証方式の順序に Web 認証を追加します。 webauth ___________________ コマンド デフォルト デフォルトのプライオリティは、802.1x 認証、MAC 認証バイパス、Web 認証の順です。 ___________________ コマンド モード インターフェイス コンフィギュレーション ___________________ コマンド履歴 リリース 変更内容 このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________ 使用上のガイドライン 順序付けでは、スイッチがポートに接続された新しいデバイスを認証しようとするときに試行す る方式の順序を設定します。 ポートにフォールバック方式を複数設定するときは、Web 認証(webauth)を最後に設定してくだ さい。 異なる認証方式にプライオリティを割り当てることにより、プライオリティの高い方式を、プラ イオリティの低い進行中の認証方式に割り込ませることができます。 セキュリティ コマンド authentication priority

クライアントがすでに認証されている場合に、プライオリティの高い方式の割り込みが発生す ると、再認証されることがあります。 (注) 認証方式のデフォルトのプライオリティは、実行リストの順序におけるその位置と同じで、802.1x 認証、MAC 認証バイパス(MAB)、Web 認証の順です。 このデフォルトの順序を変更するには、 キーワード dot1x、mab、および webauth を使用します。 ___________________ 例 次の例では、802.1x を最初の認証方式、Web 認証を 2 番めの認証方式として設定する方法を示し ます。

Switch(config-if)# authentication priority dotx webauth

次の例では、MAB を最初の認証方式、Web 認証を 2 番めの認証方式として設定する方法を示しま す。

Switch(config-if)# authentication priority mab webauth

___________________ 関連コマンド コマンド 説明 ポート モードを単一方向または双方向に設定します。 authentication control-direction 認証マネージャが認証エラーを認識されないユーザ クレデンシャ ルの結果として処理する方法を指定します。

authentication event fail

認証マネージャが認証エラーを応答のないホストの結果として処 理する方法を指定します。 authentication event no-response action 以前に到達不能であった認証、許可、アカウンティング サーバが 使用可能になったときに認証マネージャ セッションを再初期化し ます。

authentication event server alive action reinitialize

認証、許可、アカウンティング サーバが到達不能になったときに 認証マネージャ セッションを許可します。

authentication event server dead action authorize

Web 認証のフォール バック方式をイネーブルにします。 authentication fallback ホストの制御ポートへのアクセスを許可します。 authentication host-mode ポートでオープン アクセスをイネーブルにします。 authentication open セキュリティ コマンド authentication priority

説明 コマンド 認証マネージャがポート上のクライアントの認証を試みる順序を 指定します。 authentication order ポートの自動再認証をイネーブルにします。 authentication periodic 制御ポートの許可ステートを設定します。 authentication port-control 機能しない認証マネージャ セッションを強制終了するまでの時間 を設定します。

authentication timer inactivity

認証マネージャが許可ポートの再認証を試みる間隔を指定します。

authentication timer reauthenticate

認証マネージャが無許可ポートの認証を試みる間隔を指定します。

authentication timer restart

ポート上でセキュリティ違反が生じた場合に取るアクションを指 定します。 authentication violation ポートの MAC 認証バイパスをイネーブルにします。 mab 認証マネージャに登録されている認証方式に関する情報を表示し ます。 show authentication registrations 現在の認証マネージャ セッションに関する情報を表示します。

show authentication sessions

特定のインターフェイスの認証マネージャに関する情報を表示し ます。

show authentication sessions interface

セキュリティ コマンド

authentication violation

新しいデバイスがポートに接続するとき、または最大数のデバイスがポートに接続されている状 態で新しいデバイスがポートに接続するときに発生する違反モードを設定するには、authentication

violation インターフェイス コンフィギュレーション コマンドを使用します。

authentication violation{ protect|replace|restrict|shutdown } no authentication violation{ protect|replace|restrict|shutdown }

___________________ 構文の説明 予期しない着信 MAC アドレスをドロップします。 syslog エ ラーは生成されません。 protect 現在のセッションを削除し、新しいホストによる認証を開始 します。 replace 違反エラーの発生時に Syslog エラーを生成します。 restrict エラーによって、予期しない MAC アドレスが発生するポー トまたは仮想ポートがディセーブルになります。 shutdown ___________________

コマンド デフォルト authentication violation shutdown モードがイネーブルにされています。

___________________

コマンド モード インターフェイス コンフィギュレーション

___________________

コマンド履歴 リリース 変更内容

このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________

使用上のガイドライン ポート上でセキュリティ違反が発生したときに実行するアクションを指定するには、authentication

violation コマンドを使用します。

セキュリティ コマンド

___________________

例 次の例では、新しいデバイスがポートに接続する場合に、errdisable になり、シャットダウンする

ように IEEE 802.1x 対応ポートを設定する方法を示します。

Switch(config-if)# authentication violation shutdown

次の例では、新しいデバイスがポートに接続する場合に、システム エラー メッセージを生成し て、ポートを制限モードに変更するように 802.1x 対応ポートを設定する方法を示します。

Switch(config-if)# authentication violation restrict

次の例では、新しいデバイスがポートに接続するときに、そのデバイスを無視するように 802.1x 対応ポートを設定する方法を示します。

Switch(config-if)# authentication violation protect

次の例では、新しいデバイスがポートに接続するときに、現在のセッションを削除し、新しいデ バイスによる認証を開始するように 802.1x 対応ポートを設定する方法を示します。

Switch(config-if)# authentication violation replace

show authentication 特権 EXEC コマンドを入力することにより、設定を確認できます。

セキュリティ コマンド

cisp enable

スイッチ上で Client Information Signalling Protocol(CISP)をイネーブルにして、サプリカント ス イッチのオーセンティケータとして機能するようにするには、cisp enable グローバル コンフィギュ レーション コマンドを使用します。 cisp enable no cisp enable ___________________ 構文の説明 このコマンドには、引数またはキーワードはありません。 ___________________ コマンド デフォルト デフォルト設定はありません。 ___________________ コマンド モード グローバル コンフィギュレーション ___________________ コマンド履歴 リリース 変更内容 このコマンドが導入されました。 Cisco IOS 15.0(2)EX

___________________ 使用上のガイドライン オーセンティケータとサプリカント スイッチの間のリンクはトランクです。 両方のスイッチで VTP をイネーブルにする場合は、VTP ドメイン名が同一であり、VTP モードがサーバである必要 があります。 VTP モードを設定する場合に MD5 チェックサムの不一致エラーにならないようにするために、 次の点を確認してください。 • VLAN が異なる 2 台のスイッチに設定されていないこと。同じドメインに VTP サーバが 2 台 存在することがこの状態の原因になることがあります。 •両方のスイッチで、設定のリビジョン番号が異なっていること。 ___________________ 例 次の例では、CISP をイネーブルにする方法を示します。

Switch(config)# cisp enable

セキュリティ コマンド

___________________ 関連コマンド コマンド 説明 プロファイルをサプリカント スイッチに設定し ます。 dot1x credentialsprofile 802.1X サプリカントがマルチキャスト パケット を送信するように強制します。

dot1x supplicant force-multicast

802.1X サプリカントによる制御アクセスを設定 します。

dot1x supplicant controlled transient

指定されたインターフェイスの CISP 情報を表示 します。

show cisp

セキュリティ コマンド