AWS での Ansible Tower

クイックスタートリファ

AWS での Ansible Tower: クイックスタートリファレンスデプロイガイド

Copyright © 2018 Amazon Web Services, Inc. and/or its affiliates. All rights reserved.

Amazon's trademarks and trade dress may not be used in connection with any product or service that is not Amazon's, in any manner that is likely to cause confusion among customers, or in any manner that disparages or discredits Amazon. All other trademarks not owned by Amazon are the property of their respective owners, who may or may not be affiliated with, connected to, or sponsored by Amazon.

Table of Contents

ホーム ... 1

クイックスタートについて ... 2

概要 ... 3

AWS での Ansible Tower ... 3

コストとライセンス ... 3 AWS のサービス ... 3 アーキテクチャ ... 5 Ansible Tower のインストール ... 7 デプロイオプション ... 8 デプロイ手順 ... 9 ステップ 1. アカウントを準備する ... 9

ステップ 2. CentOS または RHEL AMI にサブスクライブする ... 13

CentOS へのサブスクライブ ... 13 RHEL へのサブスクライブ ... 14 ステップ 3. クイックスタートを起動する ... 14 ステップ 4. ユーザーアカウントを作成する ... 20 ステップ 5. トライアルライセンスを取得する ... 24 ステップ 6. Tower の EC2 インスタンスを設定および管理する ... 30

EC2 と統合した Ansible Tower の設定 ... 31

EC2 インスタンスの検出と管理 ... 32 他のマネージドインスタンスの追加 ... 38 トラブルシューティング ... 41 セキュリティ ... 42 リソース ... 43 フィードバック ... 44 ドキュメントの改訂 ... 45 ... 45

AWS クラウドでの Ansible Tower: ク

イックスタートリファレンスデプロ

イ

デプロイガイド

Tony Vattathil - AWS クイックスタートリファレンスチーム、ソリューションアーキテクト 2016 年 4 月 (最終更新日 (p. 45): 2017 年 6 月)

このクイックスタートリファレンスのデプロイガイドでは、Ansible Tower をアマゾン ウェブ サービス (AWS) クラウドにデプロイしてテストする手順について説明します。また、Ansible Tower のデプロイ

を自動化する AWS CloudFormation テンプレートの表示と起動のためのリンクを提供し、Ansible 対応

の Amazon Elastic Compute Cloud (Amazon EC2) インスタンスを作成します。さらに、このガイドで は、EC2 インスタンスとそのメタデータを Ansible Tower ダッシュボードにプルするように、Ansible Tower を設定する方法についても説明しています。

このクイックスタートは、AWS コンピューティングリソースを管理するために Ansible Tower の実装を検 討している IT インフラストラクチャアーキテクト、管理者、DevOps プロフェッショナルを対象としてい ます。また、Ansible Tower バージョン 3 をサポートしています。x.

AWS OpsWorks オプション

このクイックスタートは、AWS で Ansible Tower インフラストラクチャを実行および管理した いと考えているお客様を対象としています。ただし、AWS によって提供される設定管理サー ビスである AWS OpsWorks もお客様のニーズに適しているかどうかを判断することをお勧め します。AWS OpsWorks は、すべてのタイプとサイズのアプリケーションの設定と運用に役立 ちます。各コンポーネントのアプリケーションのアーキテクチャと仕様を、パッケージインス トール、ソフトウェア設定、リソース (ストレージなど) を含め、定義できます。詳細について は、AWS OpsWorks ユーザーガイドを参照してください。 以下のリンクは参考情報です。クイックスタートを起動する前に、このガイドで説明している考慮事項 (アーキテクチャや設定など) を確認することをお勧めします。

• AWS アカウントがあり、AWS と Ansible Tower にすでに精通している場合は、クイックスタートを起 動して、Ansible を AWS アカウントの新しいまたは既存の Virtual Private Cloud (VPC) にデプロイでき ます。デプロイには約 20 分かかります。AWS または Ansible Tower を初めて使用する場合は、実装の 詳細を確認し、このガイドの後半に示している手順に従ってください。

クイックスタートについて

クイックスタートについて

クイックスタートは、AWS クラウドでの主要なワークロード用の自動化リファレンスデプロイです。各ク イックスタートでは、セキュリティと可用性に関する AWS ベストプラクティスに沿って、AWS で特定の ワークロードをデプロイするために必要な AWS のコンピューティング、ネットワーク、ストレージ、そ の他のサービスを起動、設定、実行します。AWS での Ansible Tower

概要

AWS での Ansible Tower

Ansible は、プロビジョン、設定管理、アプリケーションデプロイ、イントラサービスオーケストレーショ ン、継続的なデリバリなどの IT プロセスを自動化する IT DevOps ツールです。

Ansible は、多層デプロイ用に設計されています。システムを個別に管理するのではなく、すべてのシステ ム間の相互関係を定義することで、IT インフラストラクチャをモデル化します。

Ansible Tower は、Ansible 用のウェブベースのユーザーインターフェイスです。そのビジュアルダッシュ ボードでは、Ansible プレイブックをスケジュールしてデプロイでき、一元化されたログ、監査、システム トラッキングが可能です。 他のオートメーションエンジンと比較して、Ansible の主な利点は、エージェントも追加のカスタムセ キュリティインフラストラクチャも使用しないため、デプロイがシンプルになることです。Ansible で は、YAML という非常にシンプルで人間が読める言語をプレイブックに使用して、設定、デプロイ、オー ケストレーションのタスクを管理します。Ansible は、お客様のノードに接続し、Ansible モジュールとい う小さいプログラムを実行することで機能して、お客様のシステムのリソースを設定します。これらのモ ジュールをデフォルトでは Secure Shell (SSH) 上で実行し、終了時に削除します。

コストとライセンス

このクイックスタートリファレンスデプロイの実行中に使用した AWS サービスのコストは、お客様が負 担します。クイックスタートを使用しても追加コストは発生しません。詳細については、使用する各 AWS サービスの料金表ページを参照してください。このクイックスタートは、Ansible Tower を Linux Ansible クライアントと共に AWS クラウドにデプロ

イします。Ansible Tower には、Ansible Software のサブスクリプションとサービス契約が適用されま

す。Ansible Tower の無料トライアルでは、最大 10 台のホストを管理できます。クイックスタートをデプ ロイしたら、このガイドの手順に従って 10 ホストトライアルライセンスを取得できます。

Ansible は、Ansible Tower のインストール中にインストールされ、GNU General Public License バージョ

ン 3 下で使用許諾されます。

AWS のサービス

このクイックスタートで使用される AWS の主要コンポーネントには、次の AWS サービスが含まれます

(AWS を初めて利用する場合は、AWS ドキュメントの「はじめに」セクションを参照してください)。

• Amazon EC2 – Amazon Elastic Compute Cloud (Amazon EC2) サービスは、様々なオペレーティングシ ステムで仮想マシンインスタンスを起動できるようにします。既存の Amazon マシンイメージ (AMI) か ら選択することも、独自の仮想マシンイメージをインポートすることもできます。

• Amazon VPC - Amazon Virtual Private Cloud (Amazon VPC) サービスは、AWS クラウドの隔離された プライベートな部分をプロビジョンし、定義した仮想ネットワークで AWS サービスや他のリソースを 起動できるようにします。独自の IP アドレス範囲の選択、サブネットの作成、ルートテーブル、ネット ワークゲートウェイの設定など、仮想ネットワーク環境全体をお客様がコントロールできます。

AWS のサービス

トを使用して、必要なすべての AWS リソース (EC2 インスタンスなど) を定義します。リソースを個別 に作成、設計して、それぞれの依存関係を考える必要はありません。AWS CloudFormation がすべてを 処理します。

• IAM - AWS Identity and Access Management (IAM) を使用すると、AWS のサービスおよびリソースに対 するお客様のユーザーのアクセスを安全に制御できます。IAM を使用すると、ユーザー、セキュリティ 認証情報 (アクセスキーなど)、AWS リソースに対するユーザーのアクセス権限を一元管理できます。

アーキテクチャ

デフォルトパラメータを使用して新しい VPC にこのクイックスタートをデプロイすると、AWS クラウド で以下の環境が構築されます。

Ansible Tower のインストール 図 1: AWS での Ansible Tower のクイックスタートアーキテクチャ このクイックスタートは以下のように設定します。 • アベイラビリティーゾーン内の 1 つのパブリックサブネットで VPC を設定して、AWS で独自の仮想 ネットワークを提供する。* • インターネットゲートウェイでインターネットへのアクセスを許可する。* • 1 つの Linux クライアントインスタンスをパブリックサブネットにデプロイする。 • 1 つの Ansible Tower インスタンスをパブリックサブネットにデプロイする。 * クイックスタートを既存の VPC にデプロイするテンプレートは、アスタリスクでマークされたタスクを スキップし、既存の VPC 設定を求めます。

Ansible Tower のインストール

このクイックスタートは、CentOS 7 または Red Hat Enterprise Linux (RHEL) 7 を実行している EC2 イン スタンスに Ansible Tower をデプロイします。インストールは、インスタンスが AWS CloudFormation を 介して起動されると実行されるユーザーデータスクリプトによって自動的に行われます。Ansible Tower の インストールファイルは Ansible のリリースサーバーから直接インストールされます。

Ansible Tower のインストールに加えて、クイックスタートは Linux クライアントも VPC にデプロイしま す。クライアントには、Tower キーがタグ付けされます。クイックスタートをデプロイしたら、このキー を使用して、Ansible Tower でクライアントを識別して管理します。そのための手順については、デプロイ

デプロイメントオプション

このクイックスタートには、2 つのデプロイオプションがあります。• Ansible Tower を新しい VPC にデプロイする (エンドツーエンドのデプロイ)。このオプションで は、VPC、サブネット、NAT ゲートウェイ、セキュリティグループ、その他のインフラストラクチャコ ンポーネントで構成される新しい AWS 環境を構築し、その新しい VPC に Ansible Tower をデプロイし ます。

• Ansible Tower を既存の VPC にデプロイする。このオプションでは、Ansible Tower を既存の AWS イ ンフラストラクチャにプロビジョンします。

クイックスタートには、これらのオプション用に個別のテンプレートが用意されています。このガイドの 後半で説明しているように、CIDR ブロックやインスタンスタイプなどの追加の設定を定義することもで きます。

ステップ 1. アカウントを準備する

デプロイ手順

AWS に Ansible Tower をデプロイしてテストする手順は、以下のステップで構成されます。詳細な手順に ついては、各ステップのリンクをクリックしてください。

• ステップ 1. AWS アカウントを準備する (p. 9)

このステップには、AWS アカウントのサインアップ、リージョンの選択、キーペアの作成、必要に応じ てアカウント制限の引き上げリクエストが含まれます。

• ステップ 2. CentOS または RHEL AMI にサブスクライブする (p. 13)

このステップには、AWS アカウントのサインアップ、リージョンの選択、キーペアの作成、必要に応じ てアカウント制限の引き上げリクエストが含まれます。

• ステップ 3. クイックスタートを起動する (p. 14)

このステップでは、AWS アカウントに AWS CloudFormation テンプレートを起動し、パラメータ値を 指定してスタックを作成します。クイックスタートには、エンドツーエンドのデプロイと既存の VPC へ のデプロイ用に個別のテンプレートが用意されています。

• ステップ 4. ユーザーアカウントを作成する (p. 20)

Ansible Tower のユーザーアカウントを作成し、IAM PowerUserAccess ポリシーに割り当てます。ま たは、既存の管理者アカウントを使用することもできます。

• ステップ 5. Ansible Tower のトライアルライセンスを取得する (p. 24)

ウェブブラウザを使用して Ansible Tower に接続し、Ansible Tower のライセンスの取得手順に従いま す。

• ステップ 6. Ansible Tower で EC2 インスタンスを設定および管理する (p. 30)

EC2 と統合した Ansible Tower を設定し、AWS コンピューティングリソースを Ansible Tower インベン トリに統合し、Ansible Tower で表示および設定できる他のマネージドインスタンスを追加します。

ステップ 1. AWS アカウントを準備する

1. AWS アカウントがまだない場合は、https://aws.amazon.com で画面上の指示に従って作成します。

サインアップ手順の一環として、通話呼び出しを受け取り、電話のキーパッドを用いて PIN を入力す ることが求められます。

2. ナビゲーションバーのリージョンセレクターを使用して、AWS に Ansible Tower をデプロイする AWS リージョンを選択します。

Amazon EC2 のロケーションは、リージョンとアベイラビリティーゾーンで構成されています。リー ジョンは、独立した地理的領域に分散して存在します。リージョンを選択する前に、そのリージョン で目的の AWS サービスが使用可能かどうかを確認することをお勧めします。使用可能でないと、デ プロイは失敗します。

ステップ 1. アカウントを準備する 図 2: AWS リージョンの選択

ヒント

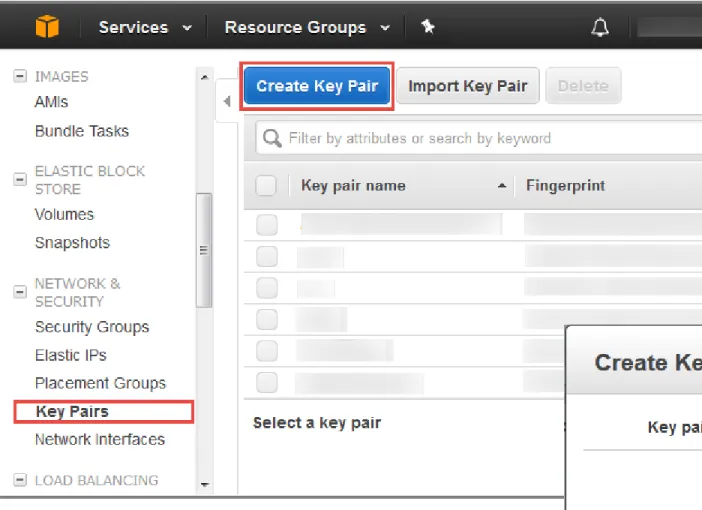

データセンターや社内ネットワークに最も近いリージョンを選択して、AWS で実行されてい るシステム間、および企業ネットワーク上のシステムとユーザー間のネットワークレイテン シーを削減するためにリージョンを選択することを検討します。 3. 任意のリージョンでキーペアを作成します。これを行うには、Amazon EC2 コンソールのナビゲーステップ 1. アカウントを準備する

図 3: キーペアの作成

Amazon EC2 はパブリックキー暗号を使用して、ログイン情報の暗号化と復号を行います。インスタ ンスにログイン可能にするには、キーペアを作成する必要があります。Linux では、キーペアを使用 して SSH ログインを認証します。

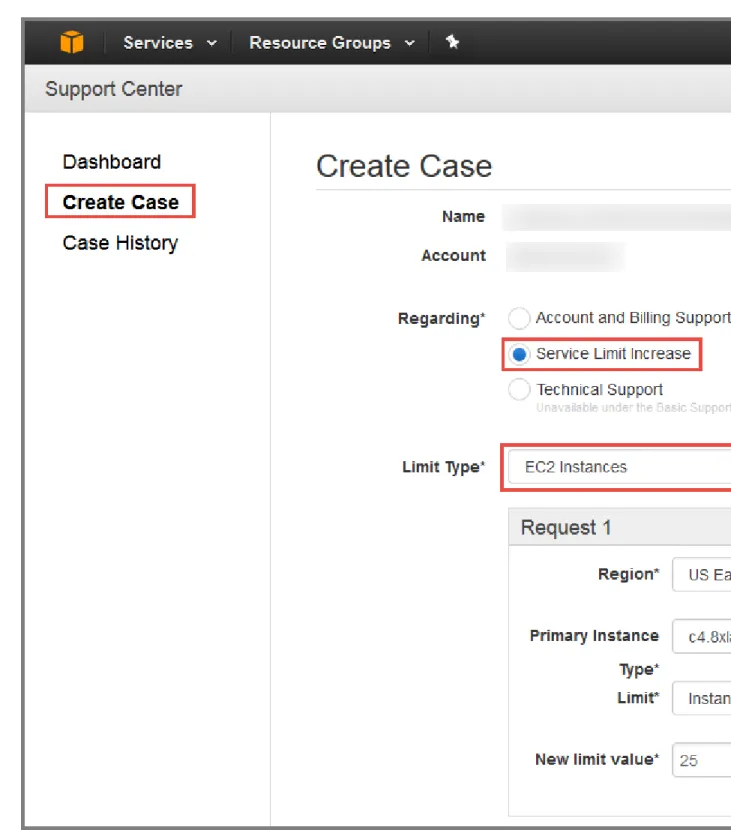

4. 必要に応じて、Amazon EC2 t2.medium インスタンスタイプを求めて、サービス制限の引き上げ

をリクエストします。これを行うには、AWS サポートセンターで、[Create Case]、[Service Limit Increase]、[EC2 instances] の順に選択し、上限緩和フォームのフィールドに入力します。現在 のデフォルトの制限は 20 インスタンスです (「ステップ 3 (p. 14)」で説明したように、AWS CloudFormation パラメータをカスタマイズすることで、異なるインスタンスタイプを選択することも できます)。 このインスタンスタイプを使用する既存のデプロイがすでに存在し、このリファレンスデプロイで デフォルトの制限を超えている可能性がある場合は、制限の引き上げをリクエストする必要がありま す。新しいサービスの上限が有効になるには、数日かかる場合があります。詳細については、『AWS ドキュメント』の「Amazon EC2 サービスの制限」を参照してください。

ステップ 1. アカウントを準備する

ステップ 2. CentOS または RHEL AMI にサブスクライブする

ステップ 2. CentOS または RHEL AMI にサブスク

ライブする

このクイックスタートを使用して、Ansible Tower を CentOS または Red Hat Enterprise Linux (RHEL) に デプロイできます。クイックスタートを起動する前に、AWS Marketplace で CentOS 7 または RHEL 7 AMI にサブスクライブする必要があります。

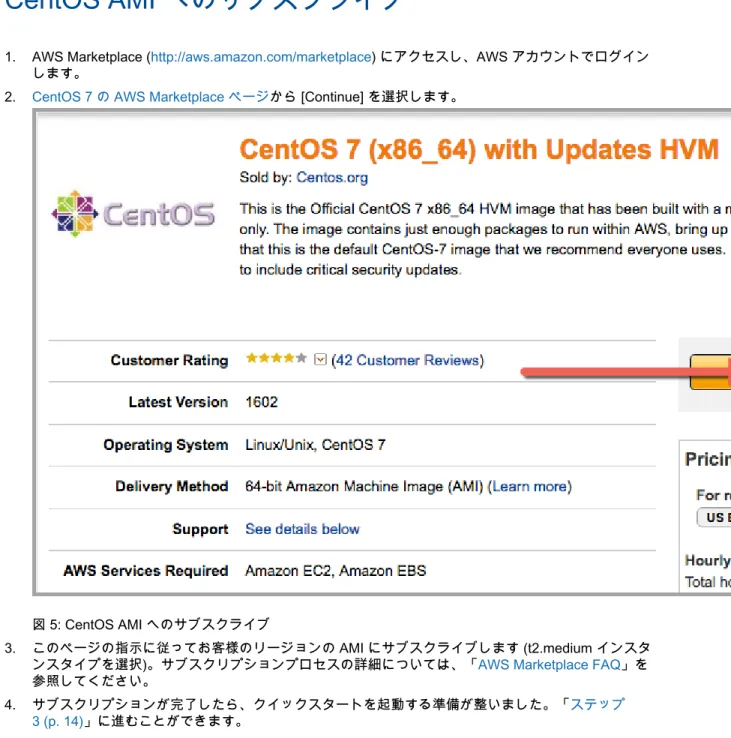

CentOS AMI へのサブスクライブ

1. AWS Marketplace (http://aws.amazon.com/marketplace) にアクセスし、AWS アカウントでログイン します。

2. CentOS 7 の AWS Marketplace ページから [Continue] を選択します。

図 5: CentOS AMI へのサブスクライブ

3. このページの指示に従ってお客様のリージョンの AMI にサブスクライブします (t2.medium インスタ

ンスタイプを選択)。サブスクリプションプロセスの詳細については、「AWS Marketplace FAQ」を

参照してください。

4. サブスクリプションが完了したら、クイックスタートを起動する準備が整いました。「ステップ

RHEL へのサブスクライブ

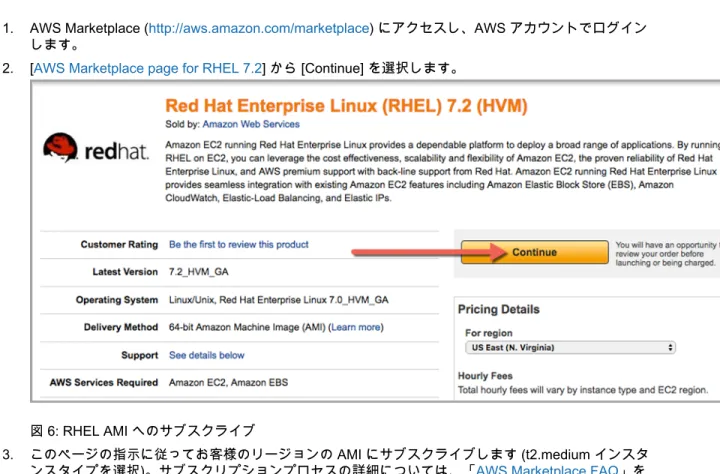

RHEL AMI へのサブスクライブ

1. AWS Marketplace (http://aws.amazon.com/marketplace) にアクセスし、AWS アカウントでログイン します。

2. [AWS Marketplace page for RHEL 7.2] から [Continue] を選択します。

図 6: RHEL AMI へのサブスクライブ

3. このページの指示に従ってお客様のリージョンの AMI にサブスクライブします (t2.medium インスタ

ンスタイプを選択)。サブスクリプションプロセスの詳細については、「AWS Marketplace FAQ」を

参照してください。 4. サブスクリプションが完了したら、クイックスタートを起動する準備が整いました。「ステップ 3」 に進むことができます。

ステップ 3. クイックスタートを起動する

Note

このクイックスタートリファレンスデプロイの実行中に使用した AWS サービスのコストは、お 客様が負担します。このクイックスタートを使用しても追加コストは発生しません。詳細につい ては、このクイックスタートで使用する各 AWS サービスの料金表ページを参照してください。 1. 以下のいずれかのオプションを選択して、AWS アカウントに AWS CloudFormation テンプレートを起動します。オプションの選択については、このガイドの「デプロイオプション (p. 8)」を参照してく

ださい。

オプション 1 Ansible Tower を AWS 上の 新しい VPC にデプロイする

オプション 2 Ansible Tower を AWS 上の 既存の VPC にデプロイする

ステップ 3. クイックスタートを起動する

Important

既存の VPC に Ansible Tower をデプロイする場合は、クイックスタートを起動するときに VPC 設定を求められます。 各デプロイには約 20 分かかります。 2. ナビゲーションバーの右上隅に表示されているリージョンを確認し、必要に応じて変更します。これ は、Ansible Tower のネットワークインフラストラクチャが構築される場所です。テンプレートは、デ フォルトで 米国西部 (オレゴン) リージョンで起動されます。3. [Select Template] ページで、テンプレート URL のデフォルト設定をそのままにし、[Next] を選択しま す。 4. [Specify Details] ページで、必要に応じてスタック名を変更します。テンプレートのパラメータを確認 します。入力が必須のパラメータの値を指定します。他のすべてのパラメータのデフォルト設定を確 認し、必要に応じてカスタマイズします。パラメータの確認とカスタマイズが終了したら、[Next] を 選択します。 以下の表では、パラメータをカテゴリ別に示し、2 つのデプロイオプションについて個別に説明して います。 • Ansible Tower を新しい VPC にデプロイする場合のパラメータ (p. 15) • Ansible Tower を既存の VPC にデプロイする場合のパラメータ (p. 18) オプション 1: Ansible Tower を新しい VPC にデプロイする場合のパラメータ テンプレートを表示 ネットワーク構成: パラメータラベル パラメータ名 デフォルト値 説明

VPC CIDR VPCCIDR 10.0.0.0/16 作成する VPC の CIDR

ブロック。

Subnet CIDR PublicSubnetCIDR 10.0.0.0/19 Ansible Tower がデプ

ロイされるパブリック (DMZ) サブネットの CIDR ブロック。

Permitted IP range AccessCIDR 入入入入 Ansible Tower へのア

クセスが許可されてい る CIDR IP の範囲。こ の値を信頼された IP 範囲に設定することを

ステップ 3. クイックスタートを起動する パラメータラベル パラメータ名 デフォルト値 説明 へのアクセスを許可で きます。 Ansible 設定: パラメータラベル パラメータ名 デフォルト値 説明

Key Pair Name KeyPairName 入入入入 既存のパブリック/プラ

イベートキーペアを指 定することで、起動後 にインスタンスに安全 に接続できます。AWS アカウントを作成し た際に、指定したリー ジョンで作成したキー ペアです Ansible Tower IP

Address AnsibleTowerIP 10.0.0.10 Ansible Tower のプライベート IP アドレ

ス。

Linux Client IP Address AnsibleClientLinuxIP 10.0.0.12 Ansible が管理できる Linux インスタンスの IP アドレス。 Ansible Tower Admin

Password AnsibleAdminPassword 入入入入 Ansible Tower 管理者アカウントのパスワー

ド。このパスワード は 8 文字以上で、文 字、数字、記号で構 成して、少なくとも 1 つの大文字を含め る必要があります (An $ibl3ChgMe など)。 このパスワードを記 録してください (「ス テップ 5 (p. 24)」で 使用します)。 Database Admin

Password DatabaseAdminPassword入入入入 Ansible データベース管理者アカウントの

パスワード。このパ スワードは 8 文字以 上で、文字、数字、 記号で構成して、少 なくとも 1 つの大 文字を含める必要が あります。すべての データベースリソース (Redis、Postgres など) はこのパスワードを使 用します。

ステップ 3. クイックスタートを起動する

パラメータラベル パラメータ名 デフォルト値 説明

Tower Instance Type AnsibleTowerInstanceTypem4.large Ansible Tower 設定 サーバーの EC2 イン スタンスタイプ。 Client Instance Type AnsibleClientInstanceTypet2.medium Linux ノードの EC2 イ

ンスタンスタイプ。 オペレーティングシス

テム OSType Redhat-Enterprise-Linux-7 Ansible Tower に使用する Linux オペレー ティングシステム。2 つのオプションは Red Hat Enterprise Linux (RHEL) 7 と CentOS 7 です。

AWS クイックスタート設定:

パラメータラベル パラメータ名 デフォルト値 説明

Quick Start S3 Bucket

Name QSS3BucketName quickstart-reference クイックスタートのテンプレートとスクリプ

トがインストールさ れる S3 バケット。ク イックスタートをカス タマイズまたは拡張し て独自に使用する場合 は、クイックスタート アセットのコピー用に 作成した S3 バケット の名前をこのパラメー タで指定します。バ ケット名には、数字、 小文字、大文字、ハイ フンを含めることがで きますが、先頭または 末尾にハイフンは使用 しないでください。

ステップ 3. クイックスタートを起動する

パラメータラベル パラメータ名 デフォルト値 説明

Quick Start S3 Key

Prefix QSS3KeyPrefix redhat/ansible/latest クイックスタートアセットのコピーのフォ

ルダをシミュレート するために使用する S3 キー名プレフィッ クス。クイックスター トを独自にカスタマイ ズまたは拡張する場合 は、このプレフィック スを使用します。この プレフィックスには、 数字、小文字、大文 字、ハイフン、スラッ シュを含めることがで きますが、先頭または 末尾にスラッシュを使 用しないでください (自動的に追加されま す)。 オプション 2: Ansible Tower を既存の VPC にデプロイする場合のパラメータ 既存の VPC のテンプレートを表示する ネットワーク構成: パラメータラベル パラメータ名 デフォルト値 説明

VPC CIDR VPCCIDR 172.31.0.0/16 既存の VPC の CIDR

ブロック (10.0.0.0/16 など)。

Permitted IP range AccessCIDR 入入入入 Ansible Tower へのア

クセスが許可されてい る CIDR IP の範囲。こ の値を信頼された IP 範囲に設定することを お勧めします。たとえ ば、自社のネットワー クにのみソフトウェア へのアクセスを許可で きます。

サブネット ID SubnetID 入入入入 Ansible Tower がデ

プロイされる既存の VPC のパブリックサ ブネットの ID (subnet-b58c3d67 など)。

ステップ 3. クイックスタートを起動する

パラメータラベル パラメータ名 デフォルト値 説明

VPC ID VPCID 入入入入 Ansible Tower がデプ

ロイされる既存の VPC の ID (vpc-0343606e など)。

Ansible 設定:

パラメータラベル パラメータ名 デフォルト値 説明

Key Pair Name KeyPairName 入入入入 既存のパブリック/プラ

イベートキーペアを指 定することで、起動後 にインスタンスに安全 に接続できます。AWS アカウントを作成し た際に、指定したリー ジョンで作成したキー ペアです Ansible Tower IP

Address AnsibleTowerIP 172.31.0.10 Ansible Tower のプライベート IP アドレ

ス。

Linux Client IP Address AnsibleClientLinuxIP 172.31.0.11 Ansible が管理できる Linux インスタンスの IP アドレス。 Ansible Tower Admin

Password AnsibleAdminPassword 入入入入 Ansible Tower 管理者アカウントのパスワー

ド。このパスワード は 8 文字以上で、文 字、数字、記号で構 成して、少なくとも 1 つの大文字を含め る必要があります (An $ibl3ChgMe など)。 このパスワードを記 録してください (「ス テップ 5 (p. 24)」で 使用します)。 Database Admin

Password DatabaseAdminPassword入入入入 Ansible データベース管理者アカウントの

パスワード。このパ スワードは 8 文字以 上で、文字、数字、 記号で構成して、少 なくとも 1 つの大 文字を含める必要が あります。すべての データベースリソース (Redis、Postgres など)

ステップ 4. ユーザーアカウントを作成する

パラメータラベル パラメータ名 デフォルト値 説明

Tower Instance Type AnsibleTowerInstanceTypem4.large Ansible Tower 設定 サーバーの EC2 イン スタンスタイプ。 Client Instance Type AnsibleClientInstanceTypet2.medium Linux ノードの EC2 イ

ンスタンスタイプ。 オペレーティングシス

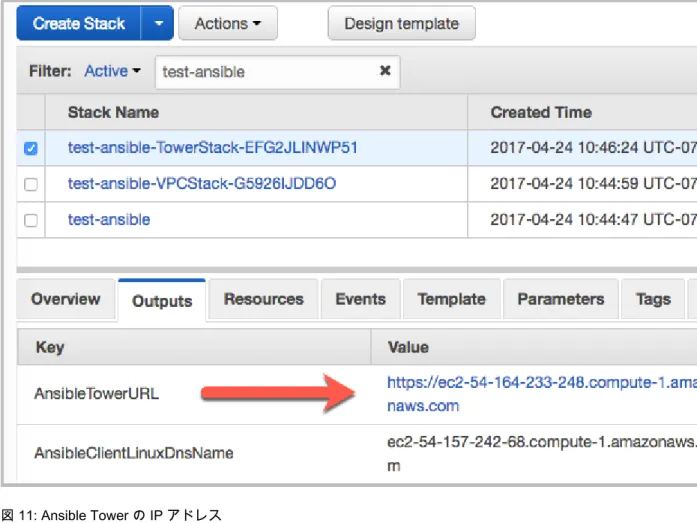

テム OSType Redhat-Enterprise-Linux-7 Ansible Tower に使用する Linux オペレー ティングシステム。2 つのオプションは Red Hat Enterprise Linux (RHEL) 7 と CentOS 7 です。 5. [Options] ページでは、スタック内のリソースのタグ (キー値のペア) を指定し、詳細オプションを設 定できます。終了したら、[Next] を選択します。 6. [Review] ページで、テンプレート設定を確認して確定します。[Capabilities] で、テンプレートによっ て IAM リソースが作成されることを確認するチェックボックスをオンにします。 7. [Create] を選択してスタックをデプロイします。 8. スタックの状態をモニタリングします。ステータスが [CREATE_COMPLETE] になったら、Ansible Tower スタックは準備完了です。後で図 11 (p. 25) に示すように、IP アドレスはスタックの [Outputs] タブに表示されます。

重要

スタックの作成が完了したら、IT 標準に従って管理者アカウントとデータベース管理者アカウン トのパスワードを更新することをお勧めします。ステップ 4. Ansible Tower のユーザーアカウントを

作成する

Ansible Tower 用に ansibleadm という名前の新しいユーザーを作成しましょう。これはオプションの手 順です。既存のユーザーアカウントに適切な権限がある場合は、そのアカウントを使用できます (少なく とも、メタデータをプルするには、EC2 インスタンスへの読み取り専用アクセスが必要です)。

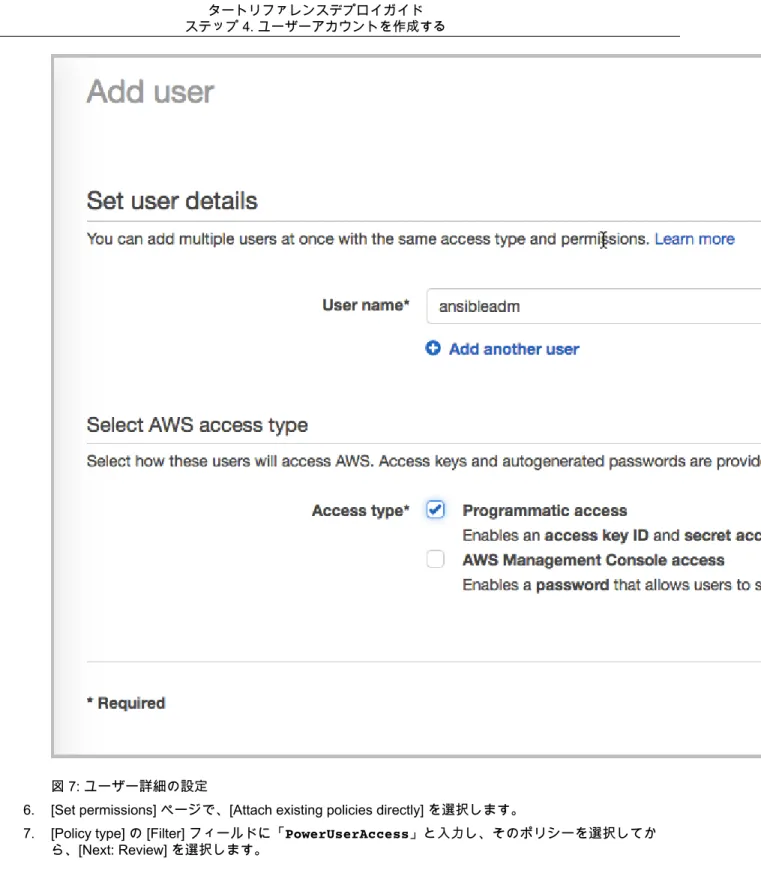

1. https://console.aws.amazon.com/iam/ にある IAM コンソールを開きます。 2. ナビゲーションペインで [Users]、[Add user] の順に選択します。

3. ユーザー名として「ansibleadm」と入力します。 4. [Access type] で、[Programmatic access] を選択します。 5. [Next: Permissions] を選択します。

ステップ 4. ユーザーアカウントを作成する

図 7: ユーザー詳細の設定

6. [Set permissions] ページで、[Attach existing policies directly] を選択します。

7. [Policy type] の [Filter] フィールドに「PowerUserAccess」と入力し、そのポリシーを選択してか ら、[Next: Review] を選択します。

ステップ 4. ユーザーアカウントを作成する 図 8: ユーザーのアクセス権限の設定 8. 選択内容を確認し、[Create user] を選択します。 図 9: ユーザーの作成 9. アクセスキー ID とシークレットアクセスキーを記録し、[Close] を選択します。[Show] を選択して、 シークレットアクセスキーを表示できます。

ステップ 5. トライアルライセンスを取得する

図 10: アクセスキー ID とシークレットアクセスキーの表示

先ほど作成した ansibleadm ユーザーには、AWS のサービスとリソースへのフルアクセスを許可する IAM PowerUserAccess ポリシーがあります。必要に応じて、アクセス権限をさらに制限できます。IAM

ロールの詳細については、Amazon EC2 ドキュメントの「Amazon EC2 の IAM ロール」を参照してくだ

さい。

ステップ 5. Ansible Tower のトライアルライセンス

を取得する

ステップ 5. トライアルライセンスを取得する

Note

AWS マネジメントコンソールの [Outputs] タブ (図 11) または Amazon EC2 コンソール で、Tower の URL を見つけることができます。

図 11: Ansible Tower の IP アドレス

ウェブブラウザに警告が表示されます。これは、デプロイで自己署名証明書が使用されるためです。 続行するには、自己署名証明書を信頼する必要がありますが、より高いセキュリティを確保するた

めに、独自の証明書を Ansible Tower に追加することをお勧めします。詳細については、『Ansible

Tower ユーザーガイド』を参照してください。

2. [Advanced]、[Proceed] の順に選択して、Ansible Tower ダッシュボードにアクセスします (この手順 は Google Chrome 設定を反映しています。手順のオプションは、ウェブブラウザによって異なりま す)。

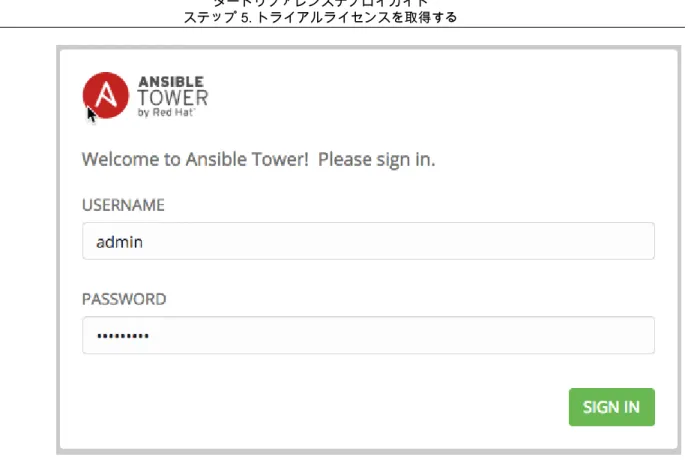

3. ユーザー名として「admin」と入力した後、「手順 3 (p. 14)」でクイックスタートを起動したとき

ステップ 5. トライアルライセンスを取得する

図 12: Ansible のサインイン画面

パスワードを忘れた場合は、Ansible ルートディレクトリで見つかります。以下のコマンドは、管理者 パスワードを表示します。

[centos@ip-10-0-0-10 ~]$ sudo grep admin_password /ansible-tower-setup-bundle*/ inventory

Secure Shell (SSH) を使用して EC2 インスタンスに接続する方法については、「ステップ

6 (p. 30)」を参照してください。

Note

CentOS では、SSH 接続にユーザー名として、ec2-user ではなく centos を使用します。 たとえば、CentOS では、以下のように使用します。

ssh –i <your>.pem centos@<ip-or-hostname>

RHEL では、以下のように使用します。

ssh –i <your>.pem ec2-user@<ip-or-hostname>

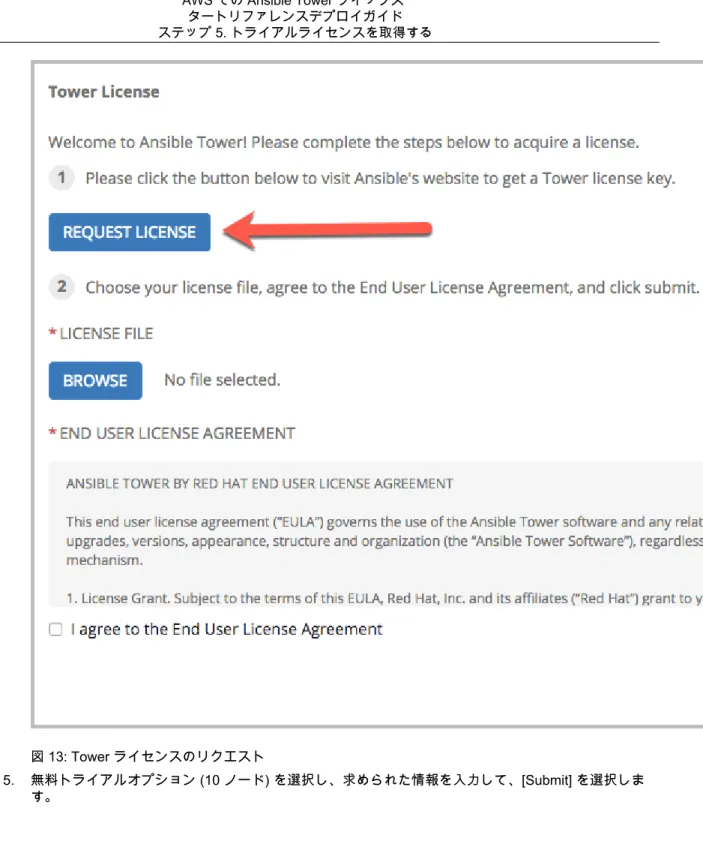

ログインに成功すると、図 13 で示している画面が表示されます。

ステップ 5. トライアルライセンスを取得する

図 13: Tower ライセンスのリクエスト

5. 無料トライアルオプション (10 ノード) を選択し、求められた情報を入力して、[Submit] を選択しま す。

ステップ 5. トライアルライセンスを取得する 図 14: Ansible Tower の無料トライアルの選択 Ansible は、図 15 に示しているようなトライアルライセンスファイルをお客様の E メールアカウント に送信します。 6. ワークステーションにライセンスファイルを保存します。 図 15: Ansible トライアルライセンスファイル

ステップ 6. Tower の EC2 イン スタンスを設定および管理する 図 16: ライセンスファイルの選択 8. 画面の下部にあるチェックボックスをオンにすることで、使用許諾契約に同意したら、[Submit] を選 択します。

ステップ 6. Tower の EC2 インスタンスを設定およ

び管理する

このステップでは、 Amazon EC2 と統合した Ansible Tower を設定します。そのため、Ansible Tower ダッシュボードで EC2 インスタンスを表示および管理できます。その後、Ansible Tower によって検出さ れる他のマネージドインスタンスも追加します。Anipal Tower で組織、チーム、プロジェクトを設定する

EC2 と統合した Ansible Tower の設定

EC2 と統合した Ansible Tower の設定

1.

EC2 インスタンスの検出と管理 図 17: Ansible Tower ダッシュボード 2. 右上の歯車のアイコンを選択し、[Credentials] を選択します。[Add] を選択します。 3. 図 18 に示しているように、認証情報の詳細を入力します。 a. [Name] と [Description] に入力します。 b. お客様の組織を選択します。

c. [Type] で、[Amazon Web Services] を選択します。 d. [Access Key] と [Secret Key] に入力します。 e. [Save] を選択します。

図 18: Ansible Tower での認証情報の作成

Ansible Tower での EC2 インスタンスの検出と管理

Ansible では、タスクを起動できるホストの集合をインベントリと呼びます。インベントリは、特定のホス ト (システム、ノード、またはインスタンス) を含むグループで構成されます。これらの概念の詳細につい ては、『Ansible Tower ユーザーガイド』を参照してください。

EC2 インスタンスの検出と管理

2. [New Inventory] 画面で、インベントリの名前と説明を入力し、[Save] を選択します。

図 19: インベントリの作成

EC2 インスタンスの検出と管理

図 20: Ansible Tower のグループ

4. [Add Group] ウィンドウで、以下の操作を行います。 a. グループの名前と説明を入力します。

b. [Cloud Credential] で虫眼鏡を選択してから、[AWS Credentials] を選択します。 c. [Regions] で、[All] を選択します。

d. [Instance Filters] に「tag-key=Tower」と入力します。 e. 他のフィールドはすべて変更せずに、[Save] を選択します。

EC2 インスタンスの検出と管理 図 21: グループの追加

5. ナビゲーションバーを使用して [Inventories] に戻り、[AWS Inventory] を選択します。

図 22: グループへのアクセス 6.

[Groups] ウィンドウで、[EC2 Group] を選択し、 ボタンを押して同期プロセスを開始します。

EC2 インスタンスの検出と管理

同期中、Ansible Tower は提供された認証情報を使用して、AWS からメタデータを取得します。この プロセスが正常に完了すると、グループ名の横に緑色のクラウドと緑色の円が表示されて、AWS との 同期が完了したことが示されます。

[Hosts] セクションには、2 つのホストとして Ansible Tower とベア Linux クライアントインスタンス が表示されます。いずれも Ansible によって管理されます。

図 24: Ansible Tower によって検出された EC2 インスタンス

他のマネージドインスタンスの追加

図 25: Ansible Tower インスタンスのプロパティ

他のマネージドインスタンスの追加

このクイックスタートで起動された AWS CloudFormation テンプレートは、最初に EC2 インスタンス を作成し、Tower キーでタグ付けしました。Amazon EC2 コンソールでは、[Launch More Like This] 機 能があり、Tower キーでタグ付けされた追加のインスタンスを起動できます。同期をリクエストする と、Ansible Tower によって新しいインスタンスが検出されます。

1. Amazon EC2 コンソールの [Instances] ページで、[AnsibleClient] を選択します。 2. [Actions]、[Launch More Like This] の順に選択します。

他のマネージドインスタンスの追加

図 26: 追加の EC2 インスタンスの起動 3.

Ansible Tower の [Hosts] 画面で、 ボタンを選択して、新しいインスタンスをスキャンします。

他のマネージドインスタンスの追加

図 27: Ansible Tower での新しい EC2 インスタンスの検出

Tower キーでタグ付けされたホストを検出するように Ansible Tower を設定したところで、EC2 インスタ ンスを管理および設定するプレイブックをデプロイ可能になります。

トラブルシューティング

Q. クイックスタートの起動時に CREATE_FAILED エラーが発生しました。どうすればよいですか? A. AWS CloudFormation でスタックの作成に失敗した場合は、[Rollback on failure] を [No] に設定してテ ンプレートを再起動することをお勧めします (この設定は AWS CloudFormation コンソールの [Options] ページで [Advanced] にあります)。この設定では、スタックの状態は保持され、インスタンスは実行され たままになるため、トラブルシューティングを行うことができます (エラーの原因の詳細については、ロ グファイル /var/log/cloud-init.log を参照)。

重要

[Rollback on failure] を [No] に設定すると、このスタックに対して AWS 料金が発生し続けます。 トラブルシューティングが完了したら、必ずスタックを削除してください。

追加情報については、AWS ウェブサイトの「AWS CloudFormation のトラブルシューティング」を参照し

てください。 Q. AWS CloudFormation テンプレートをデプロイしたときにサイズ制限エラーが発生しました。 A. クイックスタートテンプレートは、AWS から提供された場所または別の S3 バケットから起動すること をお勧めします。コンピュータのローカルコピーまたは S3 以外の場所からテンプレートをデプロイする 場合は、スタックの作成時にテンプレートサイズの制限を受けることがあります。AWS CloudFormation の制限の詳細については、AWS ドキュメントを参照してください。

セキュリティ

セキュリティグループは、1 つ以上のインスタンスのトラフィックを制御するファイアウォールとして機 能します。インスタンスを起動するときに、1 つ以上のセキュリティグループとインスタンスを関連付 けます。各セキュリティグループに対してルールを追加し、関連付けられたインスタンスに対するトラ フィックを許可します。セキュリティグループのルールはいつでも変更できます。新しいルールは、セ キュリティグループに関連付けられているインスタンスすべてに自動的に適用されます。 このソリューションの一部として作成されて各インスタンスに割り当てられたセキュリティグループは、 アクセスが可能な限り制限されますが、Ansible Tower に必要なさまざまな機能へのアクセスが許可されま す。Ansible が稼働状態になったら、セキュリティグループを確認して、必要に応じてアクセスをさらに制 限することをお勧めします。 クイックスタートをデプロイした後、管理者およびデータベース管理者アカウントのパスワードをお客様 の IT 標準に従って更新することを強くお勧めします。その他のリソース

AWS サービス • AWS CloudFormation • Amazon EC2 • IAM • AWS OpsWorks • Amazon VPC Ansible リソース • Ansible Tower ユーザーガイド クイックスタートリファレンスデプロイ • AWS クイックスタートのホームページフィードバックの送信

GitHub リポジトリでは、このクイックスタートのテンプレートとスクリプトのダウンロード、コメントの 投稿、および他のユーザーとのカスタマイズ内容の共有ができます。

ドキュメントの改訂

日付 変更 場所 2017 年 5 月 日 管理者の認証情報を保存するた めの tower_setup_conf.yml ファ イルの使用を削除。 手順 5 (p. 24) 2017 年 5 月 日 Ansible Tower バージョン 3 につ いて更新。 テンプレートでの変更、ガイド全体での変更 2016 年 4 月 日 初版発行 –注意

本文書は、情報提供の目的のみのために提供されるものです。本文書の発行時点における AWS の現行製 品と慣行を表したものであり、それらは予告なく変更されることがあります。お客様は本文書の情報お よび AWS 製品の使用について独自に評価する責任を負うものとします。これらの情報は、明示または黙 示を問わずいかなる保証も伴うことなく、「現状のまま」提供されるものです。本文書内のいかなるもの も、AWS、その関係者、サプライヤ、またはライセンサーからの保証、表明、契約的なコミットメント、 条件や確約を意味するものではありません。お客様に対する AWS の責任は AWS 契約によって規定され ています。また、本文書は、AWS とお客様との間の契約に属するものではなく、また、当該契約が本文書 によって修正されることもありません。このホワイトペーパーに付属のソフトウェアは Apache License バージョン 2.0 (以下 "License") の下で 使用許諾されます。License に準拠する場合にのみ、このファイルを使用できます。License のコピー は、http://aws.amazon.com/apache2.0/ か、このファイルに添付されている "license" ファイルにありま す。このコードは、明示的にも黙示的にも、いかなる種類の保証や条件もなく、"現状有姿" で配布されま す。License の下での言語に基づくアクセス権限と制限については、License を参照してください。