Check Point NGX SmartDefense

保護機能

リファレンス・ガイド

NGX R60 以上

703073 2006 年 7 月TM

© 2003-2007 Check Point Software Technologies Ltd.

All rights reserved. 本製品および関連ドキュメントは著作権法によって保護されており、その使用、複写、逆コンパイルを制限するライセンス契約に基づいて配布 されています。本製品または関連ドキュメントのいかなる部分も、チェック・ポイントの書面による事前承諾を得ない限り、いかなる形態や方法によっても複製 することはできません。本マニュアルを製作するにあたっては細心の注意が払われていますが、チェック・ポイントはいかなる誤りまたは欠落に対しても一切責 任を負いません。本マニュアルおよびその記述内容は、予告なく変更される場合があります。 権利の制限 米国政府による本製品の使用、複写、または開示は、DFARS(連邦国防調達規定)252.227-7013 および FAR(連邦調達規定)52.227-19 の技術データおよびコ ンピュータ・ソフトウェアに関する権利条項(c)(1)(ii)により制限されます。 商標

2003-2007 Check Point Software Technologies Ltd. All rights reserved.Check Point、AlertAdvisor、Application Intelligence、Check Point Endpoint Security、Check Point Express、Check Point Express CI、Check Point のロゴ、ClusterXL、Confidence Indexing、ConnectControl、Connectra、Connectra Accelerator Card、Cooperative Enforcement、Cooperative Security Alliance、CoreXL、CoSa、DefenseNet、Dynamic Shielding Architecture、Eventia、Eventia Analyzer、Eventia Reporter、Eventia Suite、FireWall-1、FireWall-1 GX、FireWall-1 SecureServer、FloodGate-1、Hacker ID、Hybrid Detection Engine、IMsecure、INSPECT、INSPECT XL、Integrity、 Integrity Clientless Security、Integrity SecureClient、InterSpect、IPS-1、IQ Engine、MailSafe、NG、NGX、Open Security Extension、OPSEC、OSFirewall、Pointsec、 Pointsec Mobile、Pointsec PC、Pointsec Protector、Policy Lifecycle Management、Provider-1、PURE Security、puresecurity のロゴ、Safe@Home、Safe@Office、 SecureClient、SecureClient Mobile、SecureKnowledge、SecurePlatform、SecurePlatform Pro、SecuRemote、SecureServer、SecureUpdate、SecureXL、SecureXL Turbocard、Security Management Portal、Sentivist, SiteManager-1、SmartCenter、SmartCenter Express、SmartCenter Power、SmartCenter Pro、SmartCenter UTM、SmartConsole、SmartDashboard、SmartDefense、SmartDefense Advisor、Smarter Security、SmartLSM、SmartMap、SmartPortal、SmartUpdate、SmartView、 SmartView Monitor、SmartView Reporter、SmartView Status、SmartViewTracker、SMP、SMP On-Demand、SofaWare、SSL Network Extender、Stateful Clustering、 TrueVector、Turbocard、UAM、UserAuthority、User-to-Address Mapping、UTM-1、UTM-1 Edge、VPN-1、VPN-1 Accelerator Card、VPN-1 Edge、VPN-1 Express、 VPN-1 Express CI、VPN-1 Power、VPN-1 Power VSX、VPN-1 Pro、VPN-1 SecureClient、VPN-1 SecuRemote、VPN-1 SecureServer、VPN-1 UTM、VPN-1 VSX、 Web Intelligence、ZoneAlarm、ZoneAlarm Anti-Spyware、ZoneAlarm Antivirus、ZoneAlarm ForceField、ZoneAlarm Internet Security Suite、ZoneAlarm Pro、ZoneAlarm Secure Wireless Router、Zone Labs、および Zone Labs のロゴは、Check Point Software Technologies Ltd. あるいはその関連会社の商標または登録商標です。 ZoneAlarm is a Check Point Software Technologies, Inc. Company. 本書に記載されているその他の製品名は、各所有者の商標または商標登録です。本書に記載さ れた製品は米国の特許No. 5,606,668、5,835,726、5,987,611、6,496,935、6,873,988、6,850,943 および 7,165,076 により保護されています。また、その他の米 国における特許やその他の国における特許で保護されているか、出願中の可能性があります。

目次 5

目次

序文

本書の対象読者... 10 本書の内容... 11 関連ドキュメント... 12 関連情報... 14 ドキュメントに関するご意見... 15第

1 章

はじめに

概要および目的... 18 SmartDefense ... 18 Web Intelligence... 19 最新版のマニュアルの入手方法... 20 本書の構成... 21 本書で使用されるステータス表示... 22第

2 章

Network Security

概要... 24 Denial Of Service(サービス妨害攻撃)... 25 Teardrop(ティアドロップ攻撃)... 25 Ping of Death(ピング・オブ・デス攻撃)... 26 LAND(ランド攻撃)... 27 Non TCP Flooding(非 TCP フラッド攻撃)... 28IP and ICMP(IP プロトコルと ICMP プロトコル)... 29

Packet Sanity(パケットの正当性)... 29

Max Ping Size(Ping の最大サイズ)... 30

IP Fragments(IP フラグメント)... 31

Network Quota(ネットワーク・クォータ)... 32

Block Welchia ICMP(Welchia ワーム ICMP の遮断)... 33

Block CISCO IOS DOS(CISCO IOS に対するサービス妨害攻撃の遮断)... 34

Block Null Payload ICMP(Null ペイロード ICMP の遮断)... 35

TCP(TCP プロトコル)... 36

SYN Attack Configuration(SYN 攻撃の設定)... 36

Small PMTU(スモール PMTU 攻撃)... 37

Spoofed Reset Protection(偽装 Reset 攻撃からの保護)... 38

Fingerprint Scrambling(フィンガープリントのスクランブル)... 40 ISN Spoofing(ISN スプーフィング)... 40 TTL(Time To Live)... 41 IP ID ... 42 Successive Events(不審なイベント)... 43 Address Spoofing(アドレス・スプーフィング)... 43 Denial of Service(サービス妨害攻撃)... 44

Local Interface Spoofing(ローカル・インタフェース・スプーフィング)... 45

Successive Alerts(不審な警告)... 46

Successive Multiple Connections(不審な複数接続)... 47

DShield Storm Center... 48

Retrieve and Block Malicious IPs(悪質な IP の取得と遮断)... 48

Report to DShield(DShield への報告)... 49

Port Scan(ポート・スキャン攻撃)... 50

Host Port Scan(ホスト・ポート・スキャン)... 50

Sweep Scan(スイープ・スキャン)... 51

Dynamic Ports(動的ポート)... 52

Block Data Connections to Low Ports(ロー・ポートへのデータ接続を遮断).. 52

第

3 章

Application Intelligence

概要... 54Mail ... 55

POP3/IMAP Security(POP3/IMAP セキュリティ)... 55

Mail Security Server(メール・セキュリティ・サーバ)... 56

Block ASN.1 Bitstring Encoding Attack over SMTP(ASN.1 ビット文字列の エンコードを悪用したSMTP 経由の攻撃を遮断)... 57

FTP(FTP プロトコル)... 58

FTP Bounce(FTP バウンス攻撃)... 58

FTP Security Server(FTP セキュリティ・サーバ)... 59

Microsoft Networks(Microsoft ネットワーク)... 60

目次 7

Instant Messengers(インスタント・メッセンジャー、IM)... 69

Excluded Services/Network Objects(サービス / ネットワーク・ オブジェクトの除外)... 69

MSN Messenger over SIP(SIP 上の MSN メッセンジャー)... 70

MSN Messenger over MSNMS(MSNMS 上の MSN メッセンジャー)... 71 Skype ... 72 Yahoo! Messenger ... 73 ICQ ... 74 DNS(DNS プロトコル)... 75 Protocol Enforcement – TCP(TCP 上の DNS プロトコルの検査)... 75

Protocol Enforcement – UDP(UDP 上の DNS プロトコルの検査)... 76

Domain Block List(遮断するドメインのリスト)... 77

Cache Poisoning Protections(キャッシュ・ポイズニング攻撃からの保護).... 78

Resource Records Enforcements(リソース・レコードの制限)... 79

VoIP(VoIP プロトコル)... 80 DOS Protection(DOS 攻撃からの保護)... 80 H323... 81 SIP... 82 MGCP(特定コマンドの許可)... 86 SCCP(Skinny)... 87 SNMP(SNMP プロトコル)... 88

Allow Only SNMPv3 Traffic(SNMPv3 のトラフィックのみ許可)... 88

Drop Requests with Default Community Strings for SNMPv1 and SNMPv2 (SNMPv1 と SNMPv2 のデフォルトのコミュニティ文字列を 使用する要求を破棄)... 89

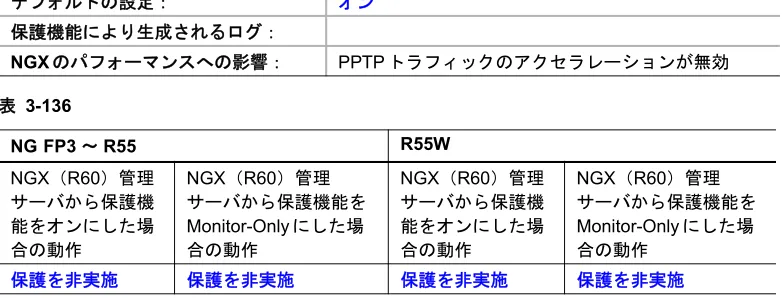

VPN Protocols(VPN プロトコル)... 90

PPTP Enforcement(PPTP プロトコル標準の厳密適用)... 90

SSL Enforcement(SSL 標準の厳密適用)... 91

Block IKE Aggressive Exchange(IKE アグレッシブ・モードによる 鍵交換を遮断)... 92

IKE Enforcement(IKE 標準の厳密適用)... 93

SSH – Detect SSH over Non-Standard Ports(SSH – 非標準ポートを使用する SSH の検出)... 94

SSH Enforcement(SSH プロトコル標準の厳密適用)... 95

Content Protection(コンテンツの保護)... 96

Malformed JPEG(不正な JPEG ファイル)... 96

Malformed ANI File(不正な ANI ファイル)... 97

MS-RPC(MS-RPC プロトコル)... 98

DCOM – Allow DCE-RPC interfaces other than End-Point Mapper on Port 135(ポート 135 番上でエンドポイント・マッパー以外の DCE-RPC インタフェースを許可)... 98

Drop Unauthenticated DCOM(未認証の DCOM を破棄)... 99

MS-SQL(MS SQL プロトコル)... 100

MS-SQL Monitor Protocol(MS SQL Monitor プロトコル)... 100

MS-SQL Server Protocol(MS SQL Server プロトコル)... 101

Routing Protocols(ルーティング・プロトコル)... 102

OSPF... 102

BGP – Block non-MD5 authenticated BGP connections (BGP – MD5 で認証されていない BGP 接続を遮断)... 103

RIP(RIP プロトコル)... 104

IGMP(IGMP プロトコル)... 105

SUN-RPC(SUN-RPC プロトコル)... 106

SUN-RPC Program Lookup(SUN-RPC プログラム・ルックアップ)... 106

DHCP(DHCP プロトコル)... 107

SOCKS(SOCKS プロトコル)... 108

第

4 章

Web Intelligence

概要... 110Malicious Code(悪質なコード)... 111

General HTTP Worm Catcher(HTTP ワーム全般の捕捉)... 111

Malicious Code Protector ... 112

Application Layer(アプリケーション層)... 113

Cross Site Scripting(クロス・サイト・スクリプティング)... 113

LDAP Injection(LDAP インジェクション攻撃)... 114 SQL Injection(SQL インジェクション攻撃)... 115 Command Injection(コマンド・インジェクション)... 116 Directory Traversal(ディレクトリ・トラバーサル)... 117 Information Disclosure(情報公開)... 118 Header Spoofing(ヘッダ・スプーフィンング)... 118 Directory Listing(ディレクトリ・リスト)... 119 Error Concealment(エラーの秘匿)... 120 HTTP Protocol Inspection(HTTP プロトコル・インスペクション)... 121 HTTP Format Sizes(HTTP フォーマット・サイズ)... 121

9

序文

序文 この章の構成 本書の対象読者 10 ページ 本書の内容 11 ページ 関連ドキュメント 12 ページ 関連情報 14 ページ ドキュメントに関するご意見 15 ページ本書の対象読者

本書の対象読者

本書は、ポリシー管理やユーザ・サポートなど、企業内でネットワーク・セキュリティの保守を担 当する管理者を対象にしています。 本書では、以下の基本事項を理解していることを前提にしています。 • システム管理 • 基本オペレーティング・システム • インターネット・プロトコル(IP、TCP、UDP など)本書の内容 序文 11

本書の内容

本書は以下の各章で構成されています。 章 説明 第1 章「はじめに」 システム管理者向けに、旧リリースにポリシーを インストールする場合に各保護機能で予測される動作 (下位互換性)について説明します。第2 章「Network Security」 Network Security の各保護機能について説明します。

第3 章「Application Intelligence」 Application Intelligence の各保護機能について説明します。

関連ドキュメント

関連ドキュメント

このリリースには、以下のマニュアルが含まれます。 表 P-1 VPN-1 Power Suite のマニュアル タイトル 説明 Internet Security Product Suite 導入の 手引き NGX R65 の概要および製品のインストールとアップグレードの手順に ついて説明しています。 また、新機能、ライセンス、ハードウェアと ソフトウェアの最小要件などについても説明しています。 アップグレード・ ガイド VPN-1/FireWall-1 NG 以降のチェック・ポイント製品で利用できるすべ てのアップグレード・パスについて説明しています。このガイドでは 特に、NGX R65 へのアップグレードに重点を置いています。 SmartCenter SmartCenter 管理ソリューションについて説明しています。 このガイ ドでは、ネットワークの境界、ネットワーク内部、あらゆるユーザの エンド・ポイントでのセキュリティ導入の設定、管理および監視を制 御するためのソリューションを紹介しています。 ファイアウォールと SmartDefense ネットワーク・アクセスの制御と保護、ネットワーク接続の確立、 SmartDefense を使用したネットワークおよびアプリケーション・レベルの攻撃に対する防御、Web Intelligence を使用した Web サーバとアプ

リケーションの保護、および統合Web セキュリティ機能について取り 上げます。さらに、ウイルス対策用のCVP(コンテンツ・ベクトリン グ・プロトコル)アプリケーション、Web サイトへのアクセスを制限 するためのURL フィルタリング(UFP)アプリケーションの使用方法、 およびVoIP トラフィックを保護する方法について説明しています。 バーチャル・プライ ベート・ネットワーク このガイドでは、VPN の基本的なコンポーネントについて説明し、VPN インフラストラクチャを構成する技術に関する基本情報を提供します。 Eventia Reporter トラフィックを監視および監査する方法、チェック・ポイントVPN-1 Power、SecureClient、および SmartDefense によって記録されたすべて のイベントの詳細レポートや要約レポートを、選択した形式(リスト、 棒グラフ、円グラフなど)を使用して生成する方法について説明して

関連ドキュメント

序文 13

表 P-2 Integrity サーバのマニュアル

タイトル 説明

インストール・ガイド: Integrity Advanced Server の インストール、設定、および 保守

Integrity Advanced Server のインストール、設定、および 保守の方法について説明しています。 管理者ガイド: Using Integrity Advanced Server 画面ごとのユーザ・インタフェース要素の説明と関連する章 への相互参照を紹介しています。 ヘルプ・システムの使い方 も含めた管理コンソールの操作の概要を説明します。 Integrity Advanced Server

Administrator Guide

Integrity Advanced Server で管理者およびエンドポイントの セキュリティを管理する方法を説明しています。

Integrity Advanced Server Gateway Integration Guide

VPN(バーチャル・プライベート・ネットワーク)ゲートウェ イ・デバイスをIntegrity Advanced Server と統合する方法に ついて説明しています。 また、統合 SecureClient/Integrity クラ イアント・パッケージの導入方法についても説明しています。 System Requirements:

Integrity Advanced Server

クライアントとサーバの要件について説明します。 Installation and Administration

Guide: Installing and using Integrity Agent for Linux

Integrity Agent for Linux のインストールと設定の方法につい て説明しています。

Integrity XML Policy Reference Guide

Integrity クライアントの XML ポリシー・ファイルの内容につ いて説明しています。

Integrity Client Management Guide

コマンド・ライン・パラメータを使用して、Integrity クライア

ントのインストーラの動作およびインストール後の動作を制 御する方法を説明しています。

関連情報

関連情報

• チェック・ポイント製品の詳細な技術情報については、弊社のナレッジ・ベース SecureKnowledge(https://secureknowledge.checkpoint.com/)を参照してください。 • 本書の最新版については、ユーザ・センター http://www.checkpoint.com/support/technical/documentsを参照してください。ドキュメントに関するご意見 序文 15

ドキュメントに関するご意見

チェック・ポイントは継続的にドキュメントの改善に努めています。ご意見やご要望がありましたら、 遠慮なく以下の宛先までお送りください。 cp_techpub_feedback@checkpoint.com17

第 章

1

はじめに

この章の構成 概要および目的 18 ページ 最新版のマニュアルの入手方法 20 ページ 本書の構成 21 ページ 本書で使用されるステータス表示 22 ページ概要および目的

概要および目的

本書は、いくつかの章とセクションで構成されており、NGX(R60)SmartDefense および Web

Intelligence の保護機能と以下の旧バージョンの製品との連動について、概要を説明しています。

• NG FP3

• NG With Application Intelligence(R54)

• NG With Application Intelligence(R55)(R55P を含む)

• NG With Application Intelligence(R55W)

本書の目的は、システム管理者向けに、旧リリースにポリシーをインストールする場合に各保護機 能で予測される動作(下位互換性)を説明することにあります。

SmartDefense と Web Intelligence の保護機能を完全に理解するには、ご自身で NGX(R60)の動 作 に 慣 れ る こ と を お 勧 め し ま す。動 作 に 慣 れ る に は、『CheckPoint R65 ファイアウォールと SmartDefense』を参照してください。

SmartDefense

チェック・ポイントのSmartDefense は、攻撃の検出と防御を行うさまざまなコンポーネントに対 する統一セキュリティ・フレームワークを提供します。 SmartDefense は、セキュリティ・ルール・ ベースで明示的に保護が定義されていない場合でも、能動的にネットワークを保護します。 SmartDefense はネットワーク内の活動を妨げることなく動作を分析し、潜在的な脅威となるイベ ントを追跡して必要に応じて通知を送信します。 SmartDefense はインテリジェントなセキュリ ティ技術を使用して、すべての既知のネットワーク攻撃および未知のさまざまな攻撃から組織を守 ります。 最新 の防 御 手段 を実 施す るた め に最 新の 技術 的知 識 は必 要あ りま せん。 ワン・クリックで、 SmartDefense の Web サイトから最新の防御手段をすべて入手できます。 SmartDefense のコンソールでは、以下を実行できます。Web Intelligence

第 1 章 はじめに 19

Web Intelligence

チェック・ポイントのWeb Intelligence を使用すると、Web サーバやアプリケーションの攻撃保護

機能を設定、実施、および更新できます。 Web Intelligence の保護機能は、Web ベースの攻撃に対

して特別に設計されており、SmartDefense が提供するネットワーク・レベルとアプリケーション・

レベルの保護機能を補完します。 さらに、Web Intelligence アドバイザリでは、Web Intelligence お よび新しい攻撃に対する事前防御に関する情報をオンラインで提供しています。

Web Intelligence は、Web サーバ自体への攻撃から Web アプリケーションが使用するデータベース への攻撃にいたるまで、既知の攻撃を幅広く防御します。さらに、インテリジェント・セキュリ ティ技術を採用することにより、新種および未知のさまざまな攻撃も防御します。

Web ファイアウォールや旧来の侵入防止システムとは異なり、Web Intelligence は外部の攻撃から Web を能動的に保護します。 クライアントと Web サーバ間の通信が、公開されている標準のセキュ リティ対策に準拠していることを確認し、攻撃者が不適切なシステム・コマンドを実行できないよ

うにします。さらに、Web サーバへのトラフィックを調べて、悪質なコードが含まれていないかど

うかを確認します。 Web Intelligence を使用すると、セキュリティやパフォーマンスを低下させず

最新版のマニュアルの入手方法

最新版のマニュアルの入手方法

SmartDefense と Web Intelligence の保護機能は継続的に更新されています。 したがって、このマニュアル の最新オンラインバージョンはユーザ・センターhttp://www.checkpoint.com/support/technical/documents

で入手してください。 その他の情報については、チェック・ポイントのパートナーにお問い合わせ

本書の構成 第 1 章 はじめに 21

本書の構成

本書はいくつかの章に分かれています。 第2 章「Network Security」では、ネットワーク・レベルおよびトランスポート・レベルでの攻撃 に対する防御を可能にする、ネットワーク・セキュリティ保護の概要を説明します。第3 章「Application Intelligence」では、SmartDefense の Application Intelligence 機能を使用して、 アプリケーション層でのさまざまな保護を可能にするApplication Intelligence の保護機能の概要を 説明します。

第4 章「Web Intelligence」では、Web サーバおよびアプリケーションに対する高性能な攻撃防御

機能について説明します。 このアドオンは、悪質なコードを探し、プロトコルとセキュリティの推

本書で使用されるステータス表示

本書で使用されるステータス表示

本書では、特定のシナリオにおける各保護機能の条件をステータスで表しています。 ステータスは 以下のとおりです。 • オン 保護機能がデフォルトでオンであることを示しています。 ただし、保護オプション内では デフォルトでオン/ オフになる場合があります。 • オフ 保護機能がデフォルトでオフであることを示しています。 • 同じ 保護機能の動作がNGX(R60)と同じであることを示しています。 • 常にオン NGX(R60)でオフに設定していても、このリリースのモジュールでは保護機能をオフにでき ないことを示しています。 • 保護を実施 保護機能が有効であることを示しています。 •*

保護を実施 保護機能が有効ではあるが、この保護機能はR55 のリリース時にはなかったことを示してい ます。 この保護機能を有効にする前に、SmartDashboard を更新する必要があります。 • 保護を非実施 保護機能が有効でないことを示しています。 • 許可 すべてのコマンドが許可されていることを示しています。 • N/A23

第 章

2

Network Security

この章の構成 概要 24 ページ Denial Of Service(サービス妨害攻撃) 25 ページIP and ICMP(IP プロトコルと ICMP プロトコル) 29 ページ

TCP(TCP プロトコル) 36 ページ

Fingerprint Scrambling(フィンガープリントのスクランブル) 40 ページ

Successive Events(不審なイベント) 43 ページ

DShield Storm Center 48 ページ

Port Scan(ポート・スキャン攻撃) 50 ページ

概要

概要

Application Intelligence は、主にアプリケーション・レベルの防御に使用されます。 しかし現実に は、ネットワーク・アプリケーションを標的とする多くの攻撃は、実際にはネットワーク層とトラ ンスポート層を標的にしています。 ハッカーはアプリケーション層にアクセスするための手段としてこれらの低レベル層を狙い、最終 的にはアプリケーションとデータ自体を標的とします。 また、低レベル層を標的とすることで、正 規のユーザやアプリケーションがサービスを利用するのを妨げたり拒否させたりできます(DoS 攻 撃など)。 これらの理由から、SmartDefense ではアプリケーション層だけでなく、ネットワーク層 とトランスポート層の問題にも対処します。 ネットワーク層のプロトコル(IP、ICMP など)に対する不正操作を防ぐことは、多層セキュリ ティ・ゲートウェイにおいて必要不可欠です。 ネットワーク層への攻撃では、インターネット・プ ロトコル(IP)が最も一般的に利用されます。 ネットワーク層と同様にトランスポート層のプロトコル(TCP、UDP)も、アプリケーションと データを攻撃するためのアクセス・ポイントとして頻繁に使用されます。 以下のページでは、NGX(R60)より前のバージョンからネットワーク・レベルとトランスポート・ レベルでの攻撃に対する各種のSmartDefense 保護機能を設定するのに役立つ情報を紹介します。 これらの情報を利用して、ネットワーク・コンポーネントやファイアウォールへの直接の攻撃に対 する保護機能を設定できます。 IP、TCP、UDP または ICMP ネットワーク・プロトコルを対象とするこれらの攻撃の影響は、単に 組織内で使用されているオペレーティング・システムを識別することから、ネットワーク上のホス トとサーバに対するサービス妨害攻撃にまで至ります。Denial Of Service(サービス妨害攻撃) 第 2 章 Network Security 25

Denial Of Service(サービス妨害攻撃)

サービス妨害攻撃(DoS 攻撃)は、サービスの正常な動作を妨害することを目的としています。 こ のタイプの攻撃は、オペレーティング・システムの脆弱性を悪用し、リモートからマシンの異常終 了を引き起こします。 SmartDefense によって生成されるログにより攻撃を検出できます。 これらのログは攻撃別に生成 できます。Teardrop(ティアドロップ攻撃)

ティアドロップ攻撃は、2 つ目以降のフラグメントに不正なオフセット値を含む大きなパケットの フラグメンテーションを利用しようとする攻撃です。 この保護機能を選択することにより、ティア ドロップ攻撃が遮断されます。 このチェックボックスをオンにしていない場合でも、ティアドロップ攻撃は遮断され、[Virtualdefragmentation error: Overlapping fragments]としてログに記録されます。 表 2-1

デフォルトの設定: オン

保護機能により生成されるログ: Teardrop attack detected

NGX のパフォーマンスへの影響: なし 表 2-2 NG FP3 ~ R55 R55W NGX(R60)管理サー バから保護機能を オンにした場合の 動作 NGX(R60)管理サー バから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ N/A 同じ N/A

Ping of Death(ピング・オブ・デス攻撃)

Ping of Death(ピング・オブ・デス攻撃)

ピング・オブ・デス攻撃は、64 KBを超えるIPパケットをネットワークに送信しようとする攻撃です。

この保護機能を選択することにより、ピング・オブ・デス攻撃が遮断されます。

このチェックボックスをオンにしていない場合でも、ピング・オブ・デス攻撃は遮断され、[Virtual

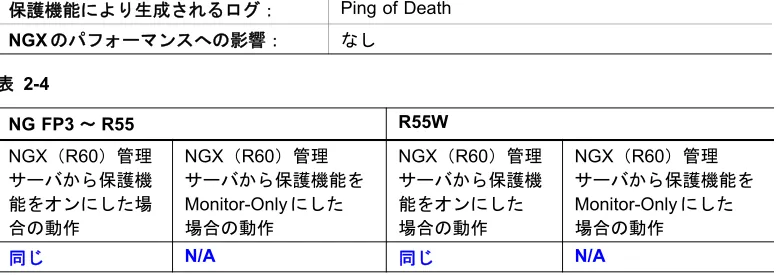

defragmentation error: Packet too big]としてログに記録されます。 表 2-3 デフォルトの設定: オン 保護機能により生成されるログ: Ping of Death NGX のパフォーマンスへの影響: なし 表 2-4 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ N/A 同じ N/A

LAND(ランド攻撃) 第 2 章 Network Security 27

LAND(ランド攻撃)

この保護機能により、ランド攻撃を遮断できます。 ランド攻撃は、同じ発信元ホスト / ポートで コンピュータにパケットを送信しようとする攻撃です。 この保護機能を選択することにより、ランド攻撃が遮断されます。 この保護機能が有効な場合は、ランド攻撃を仕掛けるパケットは遮断されます。 表 2-5 デフォルトの設定: オン 保護機能により生成されるログ: Land Attack NGX のパフォーマンスへの影響: なし 表 2-6 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を非実施 同じ 同じNon TCP Flooding(非 TCP フラッド攻撃)

Non TCP Flooding(非 TCP フラッド攻撃)

この保護機能を使用すると、開いている非TCP 接続の割合を制限することにより非 TCP フラッド 攻撃を遮断できます。 しきい値を設定することにより、SmartDefense は非 TCP 接続に指定した割 合以上の帯域が使用されるのを防ぎます。 さらに、このしきい値を超える非TCP 接続を追跡できます。 表 2-7 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: アクセラレーションが有効 表 2-8 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 保護を非実施 保護を非実施 同じ N/AIP and ICMP(IP プロトコルと ICMP プロトコル)

第 2 章 Network Security 29

IP and ICMP(IP プロトコルと ICMP プロトコル)

このセクションで説明する保護機能により、第3 層の総合的なシーケンス・チェック(IP プロトコル とICMP プロトコル)および第 4 層の検査(UDP、TCP、および IP のオプションの正当性検査)を 実行できます。

Packet Sanity(パケットの正当性)

この保護機能は、第3 層と第 4 層で幾つかの正当性検査を行います。 たとえば、パケット・サイズ やUDP、TCP のヘッダ長を確認したり、IP のオプションを一部制限したり、TCP フラグを検証し たりできます。 また、検査でパケットに異常が発見された場合に、その事実をログに記録するかどうかも設定でき ます。 Monitor-Only モードを使用すると、正当でないトラフィックを遮断せずに追跡できます。 ただし、 Monitor-Only モードに設定すると、フラグメント化されたパケットがフィルタ処理されずに通過し ます。 フラグメント化されたパケットに何らかの攻撃が潜んでいる恐れがあるため、 この設定は ネットワークを攻撃にさらすことになります。 Monitor-Only モードではパケットの正当性はオフになっていますが、以下の正当性検査は依然とし て実行され、該当する場合、これらのパケットは破棄されます。 – 無効な UDP 長を持つ UDP パケット – ヘッダが破損している TCP パケット これらの場合はいずれも、SmartDefense ログが生成されます。 表 2-9 デフォルトの設定: オン 保護機能により生成されるログ: NGX のパフォーマンスへの影響: アクセラレーションが有効 表 2-10 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 常にオン 保護を実施 常にオン 常にオンMax Ping Size(Ping の最大サイズ)

Max Ping Size(Ping の最大サイズ)

この保護機能により、ICMP エコー・リクエストの最大許容データ・サイズを制限できます。 リク エストが不正な形式になる「ピング・オブ・デス攻撃」と混同しないでください。 表 2-11 デフォルトの設定: オン 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-12 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を非実施 同じ 同じ

IP Fragments(IP フラグメント) 第 2 章 Network Security 31

IP Fragments(IP フラグメント)

この保護機能により、フラグメント化されたIP パケットに対して SmartDefense ゲートウェイを通 過させるかどうかを設定できます。 許可されるフラグメント化されたパケット(不完全なパケット) の数に制限を設定することが可能です。 また、構成されていないパケットを保持するタイムアウトを設定できます。 表 2-13 デフォルトの設定: 許可 保護機能により生成されるログ: NGX のパフォーマンスへの影響: フラグメントをファイアウォールに転送 (フラグ メント化されていないトラフィックは影響なし) 表 2-14 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ N/A 同じ N/ANetwork Quota(ネットワーク・クォータ)

Network Quota(ネットワーク・クォータ)

ネットワーク・クォータは、同じ発信元IP から確立できる接続数を制限することで、DoS 攻撃を遮 断します。 特定の発信元からの接続が許可された接続数を超えると、ネットワーク・クォータはその発信元か らの新たな接続をすべて遮断するか、イベントを記録します。 表 2-15 デフォルトの設定: オフ 保護機能により生成されるログ: Network Quota NGX のパフォーマンスへの影響: テンプレートが無効 表 2-16 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 同じ 同じ 同じ注: R55W のネットワーク・クォータ保護機能では、[Monitor Only]は[Only track the event]と呼ばれていました。

Block Welchia ICMP(Welchia ワーム ICMP の遮断)

第 2 章 Network Security 33

Block Welchia ICMP(Welchia ワーム ICMP の遮断)

この保護機能が有効な場合、SmartDefense は Welchia ワーム固有の Ping パケットを識別して、 破棄します。

表 2-17

デフォルトの設定: オフ

保護機能により生成されるログ: Welchia/Nachi Worm ICMP Packet Detected

NGX のパフォーマンスへの影響: なし(ICMP のアクセラレーションが無効) 表 2-18 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 同じ 同じ 同じ

Block CISCO IOS DOS(CISCO IOS に対するサービス妨害攻撃の遮断)

Block CISCO IOS DOS(CISCO IOS に対するサービス

妨害攻撃の遮断)

この保護機能により、CISCO IOS に対するサービス妨害攻撃から保護するプロトコルを設定でき

ます。 また、実施モジュールから何ホップ先の Cisco ルータまで保護するのかも指定できます。

表 2-19

デフォルトの設定: オフ

保護機能により生成されるログ: Cisco IOS Enforcement Violation

NGX のパフォーマンスへの影響: なし(ICMP のアクセラレーションが無効) 表 2-20 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 同じ 同じ 同じ

Block Null Payload ICMP(Null ペイロード ICMP の遮断)

第 2 章 Network Security 35

Block Null Payload ICMP(Null ペイロード ICMP の遮断)

この保護機能が有効な場合、SmartDefense は Null ペイロードの Ping パケットを識別して、破棄し ます。VPN-1 NG AI(R55)では、SmartView Tracker を使用して、ルール番号 99501 の Drop ログ・エン トリで識別します。

表 2-21

デフォルトの設定: オフ

保護機能により生成されるログ: Null Payload Echo Request

NGX のパフォーマンスへの影響: なし(ICMP のアクセラレーションが無効) 表 2-22 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 同じ 同じ 同じ

TCP(TCP プロトコル)

TCP(TCP プロトコル)

このセクションで説明する保護機能により、包括的なTCP プロトコルの検査を設定できます。

SYN Attack Configuration(SYN 攻撃の設定)

この保護機能により、SYN 攻撃を検出してネットワークを保護する方法を設定できます。 1 箇所 (SmartDefense) で SYN 攻撃に対する保護(SmartDefense による保護)を有効にし、すべてのモ ジュール(ゲートウェイ)に対する保護パラメータを一括で指定するか、または現在の個々のゲー トウェイに対して以前のSYNDefender(SYN 攻撃)の設定を有効にするかを選択できます。 SYN 攻撃に対する保護は、モジュールごとに個別に設定できます。 このページでモジュール固有の 設定を無効にすることが可能です。 表 2-23 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: TCP セッションのアクセラレーションが無効 (テンプレートが無効) Relay モード - セッション・ ハンドシェイクをFW に転送 表 2-24 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を実施 同じ 同じ

Small PMTU(スモール PMTU 攻撃)

第 2 章 Network Security 37

Small PMTU(スモール PMTU 攻撃)

この保護機能は、設定オプション[Minimal MTU size]で許可されるパケット・サイズを制御しま

す。 極端に小さな値では攻撃は防御されず、また不必要に大きな値では正当なリクエストが破棄さ れて「ブラック・ホール」効果が生じ、パフォーマンスが低下する恐れがあります。 表 2-25 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし(アクセラレーションが有効) 表 2-26 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を実施 同じ 同じ

Spoofed Reset Protection(偽装 Reset 攻撃からの保護)

Spoofed Reset Protection(偽装 Reset 攻撃からの保護)

この保護機能により、あらかじめ設定した期間について接続ごとに許可されるRST パケットの数に しきい値が設定されます。 指定したサービスをこの保護から除外することが可能です。 HTTP のように比較的短いセッション を特徴とするサービスはこの攻撃の影響を受けないため、 パフォーマンス上の理由から、これらの サービスをこの保護から除外することをお勧めします。 表 2-27 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: RST パケットをファイアウォールに転送 表 2-28 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 保護を非実施 保護を非実施 保護を非実施 保護を非実施

Sequence Verifier(シーケンス・ベリファイア) 第 2 章 Network Security 39

Sequence Verifier(シーケンス・ベリファイア)

シーケンス・ベリファイアは、TCP パケットの現在のシーケンス番号と TCP の接続状態をマッチ ングさせるシーケンス検証機能です。 TCP セッションにおいて、既存の接続には一致するがシーケ ンス番号が正しくないパケットは、パケットのシーケンスがセキュリティを損なう恐れがある場合 に破棄されるかデータが取り除かれます。 この保護機能により、適切な追跡オプションを選択し、追跡するシーケンス外パケットのタイプを 定義できます。 表 2-29 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-30 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を非実施 同じ 保護を非実施Fingerprint Scrambling(フィンガープリントのスクランブル)

Fingerprint Scrambling(フィンガープリント

のスクランブル)

SmartDefense では、フィンガープリンティングで一般的に使用されるフィールドの一部をスクラ ンブルし、ファイアウォール背後のホストのオリジナル識別情報を秘匿できます。 ただし、フィン ガープリンティングを完全に防ぐことはほぼ不可能です。 また、この機能によりファイアウォール で保護されたホストのフィンガープリンティングは困難になりますが、そこにファイアウォールが あるという事実を隠すわけではありません(つまり、ファイアウォールの存在をフィンガープリン ティングすることは依然として可能です)。 この保護機能により、暗号化されていない(プレーンな)接続、暗号化された接続(VPN 接続また はHTTPS 接続)、またはその両方に対してフィンガープリントをスプーフィングすることを選択で きます。ISN Spoofing(ISN スプーフィング)

ISN スクランブラは、サーバが使用するシーケンス番号とクライアントが認識するシーケンス番号 に違いを生じさせることにより、この攻撃に対抗します。 この番号の違いは、暗号化機能により高 いエントロピーを持つため、サーバのISN の推測が事実上不可能になります。 実際のサーバのエン トロピーが、ISN スクランブラで選択されているエントロピーよりも高い場合は、高いほうのエン トロピーがクライアントに送信されます。 表 2-31 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: TCP トラフィックのアクセラレーションが無効 表 2-32 R55WTTL(Time To Live) 第 2 章 Network Security 41

TTL(Time To Live)

この保護機能により、TTL の使用を有効または無効にし、パケットを TTL パケットとして識別する 方法を定義します。 すべてのパケット(またはすべての送信パケット)のTTL フィールドを指定した番号に変更できま す。 これにより、 リスナはホストのルータ(ホップ)の数を知ることができず、元の TTL 値を知る こともできなくなります。 表 2-33 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: TCP トラフィックのアクセラレーションが無効 表 2-34 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を非実施 同じ 保護を非実施IP ID

IP ID

この保護機能では、元のIP ID を無効にして、代わりにファイアウォールが生成した ID に設定する

ことができるため、元のオペレーティング・システムで使用されるアルゴリズムをマスキングし、

オペレーティング・システムのID を隠すことができます。 多くのオペレーティング・システムで使

用されているRandom、Incremental、および Incremental LE(リトル・エンディアン)の 3 種類の

アルゴリズムを使用できます。 表 2-35 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: TCP トラフィックのアクセラレーションが無効 表 2-36 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を非実施 同じ 保護を非実施

Successive Events(不審なイベント)

第 2 章 Network Security 43

Successive Events(不審なイベント)

このセクションで説明する保護機能により、いくつかの一般的な属性も含めて、チェック・ポイン トのさまざまな種類のMalicious Activity Detections を設定できます。

これらの検出はすべて、SmartDefense が生成するログに依存しています。 デフォルトでは、チェッ

ク・ポイントのMalicious Activity Detections は検出された攻撃を遮断するのではなく、警告を生成

します。 User Defined Alerts(ユーザ定義警告)などのほかのアクションを実行するように設定す

ることができます。

Address Spoofing(アドレス・スプーフィング)

この保護機能により、アドレス・スプーフィングを防御するためのパラメータを設定できます。 指 定した秒数間に一定の数を超えるイベントが検出されると、攻撃はアドレス・スプーフィングとし て検出(定義)されます。 表 2-37 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-38 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を実施 同じ 保護を実施Denial of Service(サービス妨害攻撃)

Denial of Service(サービス妨害攻撃)

ネットワークをDoS 攻撃から保護するために、SmartDefense はしきい値を利用して DoS 攻撃を識

別します。 このしきい値により、指定した時間に一定の量を超えるイベントが発生すると、DoS イ ベントとして検出されます。 このしきい値の限界に達すると、DoS イベントの発生がログに記録され、警告が生成されます。 この保護機能により、DoS 攻撃として処理するイベントの頻度、およびこれらの攻撃が検出された ときに取るアクションを定義できます。 表 2-39 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-40 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を実施 同じ 保護を実施

Local Interface Spoofing(ローカル・インタフェース・スプーフィング)

第 2 章 Network Security 45

Local Interface Spoofing(ローカル・インタフェース・

スプーフィング)

この保護機能により、ローカル・インタフェース・スプーフィングを防御するためのパラメータを 設定できます。 指定した秒数間に一定の数を超えるイベントが検出されると、攻撃はローカル・イ ンタフェース・スプーフィングとして検出(定義)されます。 表 2-41 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-42 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を実施 同じ 保護を実施Successive Alerts(不審な警告)

Successive Alerts(不審な警告)

この保護機能により、不審な警告を防御するためのパラメータを設定できます。 指定した秒数間に 一定の数を超えるイベントが検出されると、攻撃は不審な警告として検出(定義)されます。 表 2-43 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-44 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を実施 同じ 保護を実施Successive Multiple Connections(不審な複数接続)

第 2 章 Network Security 47

Successive Multiple Connections(不審な複数接続)

この保護機能により、不審な複数接続を防御するためのパラメータを設定できます。 指定した秒数

間に一定の数を超えるイベントが検出されると、攻撃は不審な複数接続として検出(定義)されます。 表 2-45

デフォルトの設定: オフ

保護機能により生成されるログ: Successive Multiple Connections

NGX のパフォーマンスへの影響: なし 表 2-46 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を実施 同じ 保護を実施

DShield Storm Center

DShield Storm Center

Storm Center は攻撃に関するログ情報を収集します。 この情報は、利用者全員の利益のために世界

中の組織から自発的に提供されます。 Storm Center は、ネットワーク・セキュリティへのリアルタ

イムの脅威に関するレポートを作成して、すぐに利用できる形で提示します。

SmartDefense Storm Center モジュールにより、ネットワーク Storm Center とネットワーク・セ キュリティ情報を必要とする組織の間で情報交換が可能になります。

このセクションで説明する保護機能により、DShield Storm Center から悪質な IP のリストを取得

し、それらのIP を遮断することができます。 また、DShield にログを提出することもできます。

Retrieve and Block Malicious IPs(悪質な IP の取得と

遮断)

この保護機能により、DShield.org(代表的な Storm Center の 1 つ)から悪質な IP アドレスを受け 取り、すべてのゲートウェイで遮断するか、特定のゲートウェイで遮断するかを決めることができ ます。 表 2-47 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-48 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 NGX(R60)管理 サーバから保護機能を Monitor-Only にした NGX(R60)管理 サーバから保護機 能をオンにした NGX(R60)管理 サーバから保護機能を Monitor-Only にした

Report to DShield(DShield への報告) 第 2 章 Network Security 49

Report to DShield(DShield への報告)

この保護機能により、Storm Center にログを送信して、ほかの組織が同じネットワークへの脅威に 対処するのに役立てることができます。 表 2-49 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-50 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした 場合の動作 同じ 保護を非実施 同じ 保護を非実施Port Scan(ポート・スキャン攻撃)

Port Scan(ポート・スキャン攻撃)

このセクションで説明する保護機能により、情報収集の発生を検出して、該当する情報が脆弱なコ ンピュータを攻撃するために使用されないようにすることができます。 ポート・スキャンとは、ネットワーク内の開いた状態のTCP ポートおよび UDP ポートの情報を収 集する方法です。 情報を収集すること自体は攻撃ではありませんが、収集した情報は後で脆弱なコ ンピュータを標的にして攻撃するために使用できます。 ポート・スキャンは、nmap などのスキャン・ユーティリティを使用するハッカー、またはほかの コンピュータに自身を感染させようとするワームによって実施されます。 ポート・スキャンは、一 般的にはポートにアクセスして応答を待つことによって行われます。 応答によって、ポートが開い ているかどうかを判断できます。Host Port Scan(ホスト・ポート・スキャン)

SmartDefense には 3 つのレベルのポート・スキャン検出感度があります。 それぞれのレベルは、一 定の時間にスキャンされた動作していないポートの量を表しています。 ポート・スキャンが検出さ れると、ログまたは警告が生成されます。 表 2-51 デフォルトの設定: オフ 保護機能により生成されるログ: Port Scan NGX のパフォーマンスへの影響: なし 表 2-52 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 NGX(R60)管理 サーバから保護機 NGX(R60)管理 サーバから保護機 NGX(R60)管理 サーバから保護機

Sweep Scan(スイープ・スキャン) 第 2 章 Network Security 51

Sweep Scan(スイープ・スキャン)

SmartDefense には 3 つのレベルのポート・スキャン検出感度があります。 それぞれのレベルは、一 定の時間にスキャンされた動作していないポートの量を表しています。 ポート・スキャンが検出さ れると、ログまたは警告が生成されます。 表 2-53 デフォルトの設定: オフ 保護機能により生成されるログ: Port Scan NGX のパフォーマンスへの影響: なし 表 2-54 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機 能をMonitor-Only に した場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした 場合の動作 NGX(R60)管理 サーバから保護機 能をMonitor-Only に した場合の動作 保護を非実施 保護を非実施 同じ N/ADynamic Ports(動的ポート)

Dynamic Ports(動的ポート)

この保護機能が有効になっている場合、クライアントがこれらの保護されたポートに動的に接続し ようとすると、接続が破棄されます。

Block Data Connections to Low Ports(ロー・ポートへ

のデータ接続を遮断)

[Block data connections to low ports]では、1024 より低い番号の動的に開かれたポートを許可す

るかどうかを指定します。 ロー・ポート範囲は多くの標準サービスで使用されているため、通常は ロー・ポートを許可しません。 表 2-55 デフォルトの設定: オン 保護機能により生成されるログ: NGX のパフォーマンスへの影響: なし 表 2-56 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機 能をMonitor-Only に した場合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機 能をMonitor-Only に した場合の動作 同じ 保護を非実施 同じ 同じ

53

第 章

3

Application Intelligence

この章の構成 概要 54 ページ Mail 55 ページ FTP(FTP プロトコル) 58 ページ Microsoft Networks(Microsoft ネットワーク) 60 ページ Peer to Peer(ピア・ツー・ピア、P2P) 66 ページ Instant Messengers(インスタント・メッセンジャー、IM) 69 ページ DNS(DNS プロトコル) 75 ページ VoIP(VoIP プロトコル) 80 ページ SNMP(SNMP プロトコル) 88 ページ VPN Protocols(VPN プロトコル) 90 ページ Content Protection(コンテンツの保護) 96 ページ MS-RPC(MS-RPC プロトコル) 98 ページ MS-SQL(MS SQL プロトコル) 100 ページ Routing Protocols(ルーティング・プロトコル) 102 ページ SUN-RPC(SUN-RPC プロトコル) 106 ページ DHCP(DHCP プロトコル) 107 ページ SOCKS(SOCKS プロトコル) 108 ページ概要

概要

ファイアウォールを直接攻撃するのではなく、ネットワーク・アプリケーションの脆弱性を利用す

る攻撃がますます増加しています。 チェック・ポイントの Application Intelligence は複数の高度な

機能をファイアウォールとSmartDefense に統合することで、アプリケーション・レベルでの攻撃

を検出して防御します。 チェック・ポイントの Application Intelligence は INSPECT インテリジェン ト・インスペクション技術に基づいており、アプリケーションへの攻撃と脅威に対する保護機能を SmartDefense に提供します。

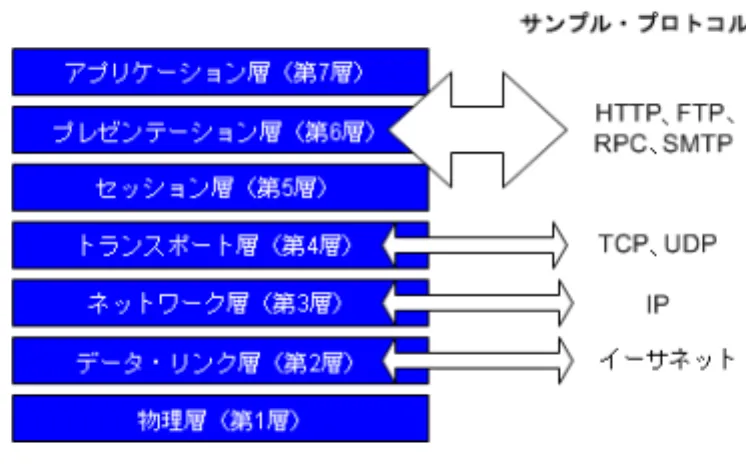

図 3-1 OSI(開放型システム間相互接続)参照モデル

Application Intelligence による防御では、SmartDefense の Application Intelligence 機能を使用して、 アプリケーション層での各種保護機能を設定できます。 注: OSI 参照モデルとは、ネットワーク上のデバイス間でデータを転送する方法を記述し たフレームワークまたはガイドラインです。 アプリケーション層は実際にエンド・ユーザが使用するソフトウェア・アプリケーションで はなく、ソフトウェア・アプリケーションがネットワークを介して通信できるようにする一連 のサービスです。 第 5 層、第 6 層、および第 7 層の違いは明確でない部分があり、他社の同 種製品にはこのユーザ・ガイドと同様にこれらの層を組み合わせているものもあります。

Mail 第 3 章 Application Intelligence 55

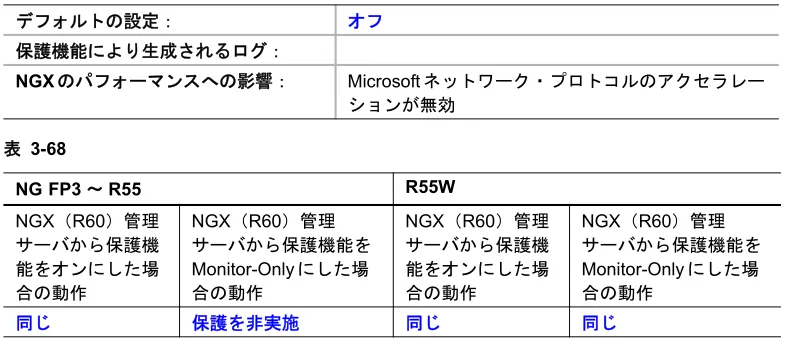

POP3/IMAP Security(POP3/IMAP セキュリティ)

この保護機能により、POP3/IMAP プロトコルを使用してネットワークに配信される電子メール・ メッセージを制限できます。 このオプションを使用すれば、不正な動作を認識して遮断することが 可能です。 たとえば、SmartDefense は(バッファ・オーバーラン攻撃で行われるように)ユーザ名 とパスワードの長さを強制的に設定できます。これにより、コンピュータを破壊する恐れのある長 い文字列の使用を防ぐことができます。 SmartDefense は、ネットワーク・リソースの使用が意図的に中断される状況を防ぐこともできます。 サービス妨害攻撃で使用される可能性のあるNOOP コマンド(「no operation= 何もしない」コマンド) の数を制限します。 表 3-57 デフォルトの設定: オフ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: POP3/IMAP アクセラレーションが無効(セキュリ ティ・サーバが有効) 表 3-58 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした場 合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした場 合の動作 保護を非実施 保護を非実施 同じ 同じMail Security Server(メール・セキュリティ・サーバ)

Mail Security Server(メール・セキュリティ・サーバ)

この保護機能により、セキュリティ・サーバを通過するSMTP 接続に適用するアクションの種類を 選択できます。 SMTP セキュリティ・サーバでは、SMTP プロトコルを厳密に適用できます。 通常、セキュリティ・ サーバは標準セキュリティ・ポリシーでリソースまたは認証ルールを指定して有効化します。 表 3-59 デフォルトの設定: オン - ルール・ベースで使用されるリソースに関連 した接続の場合のみ 保護機能により生成されるログ: NGX のパフォーマンスへの影響: SMTP アクセラレーションが無効(セキュリティ・ サーバが有効) 表 3-60 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした場 合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした場 合の動作 同じ 保護を非実施 同じ 保護を非実施Block ASN.1 Bitstring Encoding Attack over SMTP(ASN.1 ビット文字列のエンコードを悪用した SMTP 経由の攻撃を遮断)

第 3 章 Application Intelligence 57

Block ASN.1 Bitstring Encoding Attack over SMTP

(

ASN.1 ビット文字列のエンコードを悪用した SMTP

経由の攻撃を遮断)

SmartDefense は、通信を分析し、SMTP 認証の GSSAPI 構造内の ASN.1 エンコードを検索して、 この脆弱性に対する保護を提供します。

SMTP セキュリティ・サーバですでに GSSAPI 認証方式を遮断しています。 表 3-61

デフォルトの設定: オフ

保護機能により生成されるログ: MS-ASN.1 Enforcement Violation

NGX のパフォーマンスへの影響: 保護機能がオンになっている関連プロトコルのアク セラレーションが無効 表 3-62 NG FP3 ~ R55 R55W NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした場 合の動作 NGX(R60)管理 サーバから保護機 能をオンにした場 合の動作 NGX(R60)管理 サーバから保護機能を Monitor-Only にした場 合の動作 同じ(R55 のみ) 同じ(R55 のみ) 同じ 同じ