AWS

クラウドにおける Active Directory ドメイン

サービス: クイックスタートリファレンスデプ

ロイメント

Mike Pfeiffer

2014 年 3 月

最終更新日: 2015 年 9 月(リビジョン

)

2/33 ページ

目次

要約 ... 3 ここで取り上げる内容 ... 6 開始する前に ... 7 アーキテクチャ上の考慮事項 ... 8Virtual Private Cloud ... 8

Active Directory の設計 ... 10

インスタンスの設定 ... 14

デプロイ例のシナリオ #1:AWS クラウドにおける Active Directory ドメインサービスのデプロイ ... 18

自動デプロイ ... 20

既存の Active Directory ドメインサービスの AWS クラウドへの拡張に関する考慮事項 ... 21

Amazon VPC へのオンプレミスネットワークの拡張 ... 21

追加ドメインコントローラーの AWS クラウドへのデプロイ ... 24

最初の DNS 設定 ... 26

デプロイ例のシナリオ #2:オンプレミスの Active Directory ドメインサービスの AWS クラウドへの拡張 ... 26

部分的な自動デプロイ ... 27 詳細情報 ... 29 付録 ... 30 Amazon EC2 のセキュリティグループの設定... 30 フィードバックをお寄せください ... 33 ドキュメントの改訂 ... 33

3/33 ページ

要約

このクイックスタートリファレンスデプロイガイドには、可用性の高い Active Directory ドメイン

サービス(AD DS)をアマゾン ウェブ サービス(AWS)クラウドでデプロイするために必要なアーキテ クチャ上の考慮事項と設定手順が含まれます。Amazon Elastic Compute Cloud(Amazon EC2)や Amazon

Virtual Private Cloud(Amazon VPC)といった必要な AWS サービスを開始するためのベストプラクティスを 2 つ のシナリオで説明します。

• AWS クラウドベースの Active Directory ドメインサービスのデプロイ

• オンプレミスの Active Directory ドメインサービスの AWS クラウドへの拡張

デプロイに利用することや AWS アカウントに直接サインインすることができる、自動化された AWS CloudFormation テンプレートへのリンクも提供します。

アマゾン ウェブ サービスは、信頼性とセキュリティに優れたクラウドインフラストラクチャプラット フォーム上に Microsoft Windows をベースとしたワークロードをデプロイするための、包括的なサービスお よびツールのセットを提供します。Active Directory ドメインサービス(AD DS)とドメインネームサーバー (DNS)は、Microsoft SharePoint、Microsoft Exchange、.NET アプリケーションを含む、エンタープライズクラ スのさまざまな Microsoft ベースのソリューションの基盤となる、主要な Windows サービスです。

4/33 ページ

このガイドは、AWS クラウド上でワークロードを実行しており、Active Directory ドメインおよび DNS サービ スに対するセキュアでレイテンシーの低い接続を実現する必要のある組織を対象としています。このガイド をお読みになれば、IT インフラストラクチャ担当者の方は、AWS クラウドで AD DS を起動したり、オンプレ ミスの Active Directory ドメインサービスを AWS クラウドへ拡張したりするためのソリューションを設計およ びデプロイする方法を十分に理解できるはずです。

最初にクイック起動を試します

AD DS を本番環境にデプロイする前に AWS で試験的に実行する場合は、クイック起動オプション を使用してください。このオプションでは、あらかじめ構成済みの設定を含む AMI を使用して、 図 1 に示される AD DS アーキテクチャーをお客様の AWS アカウントに約 15 分で設定します。 クイック起動のデプロイには、AD DS の 60 日のトライアルライセンスが含まれます。デプロイの 実行中に使用された AWS サービスの料金をお支払いください。テスト実行が終了したら、長期間 使用できる標準ライセンスにアップグレードできます。デプロイをカスタマイズする場合は、この ガイドの手順に従って AD DS アーキテクチャーをシステムにブートストラップしてください。5/33 ページ

6/33 ページ

ここで取り上げる内容

このガイドには、AWS クラウドに Active Directory ドメインサービス (AD DS) をデプロイする際に役立つ以下のト ピックが含まれています。 アーキテクチャ上の考慮事項 十分に機能する AD DS を AWS クラウドにデプロイするには、特定の AWS サービスについてよく理解しておく 必要があります。このセクションでは、Amazon VPC を使用して、クラウドでネットワークを定義する方法に ついて説明します。さらに、ドメインコントローラープレイスメント、AD DS サイトとサービスの設定、およ び Amazon VPC における DNS と DHCP の動作に関する考慮事項も取り上げます。

デプロイ例のシナリオ #1:AWS クラウドにおける Active Directory ドメインサービスのデプロイ

最初のデプロイシナリオでは、AWS クラウドに AD DS を新たにインストールします。提供されている AWS CloudFormation テンプレートを利用すれば、次のタスクを実行するこのソリューションをデプロイする ことができます。

• 2 つのアベイラビリティーゾーンに存在するサブネットを含む Amazon VPC のセットアップ

• プライベートルートおよびパブリックルートの設定

• Windows Server 2012 Amazon マシンイメージ(AMI)を起動し、AD DS と AD 統合 DNS をセッ トアップして設定

• インスタンス間のトラフィックについてのセキュリティグループとルールを設定

• AD サイトおよびサブネットをセットアップして設定

• Amazon VPC への進入トラフィックを有効にして、Remote Desktop Gateway インスタンスおよび NAT インスタンスへのアクセスを管理

7/33 ページ

既存の Active Directory ドメインサービスの AWS クラウドへの拡張に関する考慮事項

このセクションでは、既存の AD DS を利用して、お使いのオンプレミスネットワークを Amazon VPC へ拡張す るための、その他のアーキテクチャ上の考慮事項を取り上げます。

デプロイ例のシナリオ #2:オンプレミスの Active Directory ドメインサービスの AWS クラウドへの拡張

2 つ目のデプロイ例のシナリオでは、提供されている AWS CloudFormation テンプレートを利用して、次のタ

スクを実行するベースアーキテクチャを起動します。

• 2 つのアベイラビリティーゾーンに存在するサブネットを含む Amazon VPC のセットアップ

• プライベートルートおよびパブリックルートの設定

• Windows Server 2012 Amazon マシンイメージ(AMI)の起動

• インスタンス間のトラフィックについてのセキュリティグループとルールを設定

• VPC への進入トラフィックを有効にして、Remote Desktop Gateway インスタンスおよび NAT インスタンスへのアクセスを管理 このシナリオでは、図 1 に示されているものと同じベースアーキテクチャを使用します。また、ネットワー クを Amazon VPC に拡張したり、ドメインコントローラーを昇格するなど、設定後の手動タスクをいくつか 実行する必要があります。これらのステップについては、このガイドで後ほど説明します。

開始する前に

AWS クラウドにおける AD DS のデプロイは上級者向けのトピックです。AWS を初めて利用する場合は、 AWS ドキュメントの「ご利用開始にあたって」セクションを参照してください。さらに、以下のテクノロ ジーに精通しておくことをお勧めします。 • Amazon EC2 • Amazon VPC • Windows Server 2012 または 2008 R2 • Windows Server Active Directory と DNS8/33 ページ このガイドでは、AWS クラウドでの AD DS、ドメインコントローラーインスタンス、DNS サービスのデプロイ を計画し、実行する場合に慎重に検討する必要がある、インフラストラクチャの設定に関するトピックを取 り上げています。ここでは、一般的な Windows Server のインストールタスクやソフトウェア設定タスクにつ いては取り上げません。ソフトウェアの設定とベストプラクティスに関する一般的な情報については、 Microsoft 製品のドキュメントを参照してください。

デプロイに利用したり、AWS アカウントに直接サインインしたりすることができる、AWS CloudFormation テ ンプレートへのリンクを提供しています。AWS CloudFormation テンプレートの使用方法の詳細については、 『AWS CloudFormation ユーザーガイド』を参照してください。

アーキテクチャ上の考慮事項

これらの考慮事項では、自動的な決定の背景情報を示し、テンプレートを起動する場合またはこのアーキテ クチャを手動で設定する場合に必要となる追加のステップについて説明します。

Virtual Private Cloud

このガイドでは、Amazon Virtual Private Cloud (Amazon VPC) で Active Directory Domain Services (AD DS) を実 行するシナリオとして、新しいクラウドベースのデプロイと、オンプレミスのデプロイの AWS クラウドへの 拡張の 2 つを紹介します。Amazon VPC を使用すると、AWS クラウドの隔離されたプライベートなセクシ ョンをプロビジョニングし、定義した仮想ネットワークで AWS リソースを起動することが可能になります。 Amazon VPC では、従来のオンプレミスのネットワークに非常によく似た仮想ネットワークトポロジを定義で きます。また、独自の IP アドレス範囲の選択、サブネットの作成、ルートテーブル、ネットワークゲート ウェイの設定など、仮想ネットワーク環境を完全にコントロールできます。 Amazon VPC は複数のアベイラビリティゾーン(AZ)にまたがることができるので、物理的に離れた場所に独 立したインフラストラクチャを配置することができます。マルチ AZ 配置により、高可用性と耐障害性が実現 されます。このガイドのシナリオでは、2 つのアベイラビリティーゾーンにドメインコントローラーを配置す ることで、AWS クラウドの AD DS サービスに対する、可用性が高くレイテンシーの低いアクセスが可能にな っています。

9/33 ページ

可用性の高い Active Directory ドメインサービスを実現するための Amazon VPC に関する推奨事項

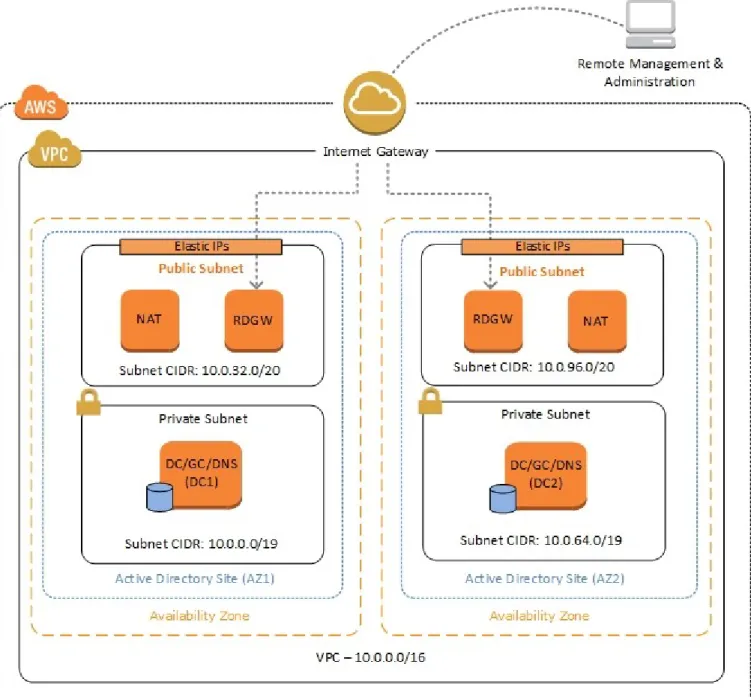

AWS クラウドにおける高可用性 AD DS に対応し、AWS のベストプラクティスに従うために、以下の項目を満 たす基本的な Amazon VPC 設定から開始します。 • ドメインコントローラーは高可用性実現のために最低 2 つのアベイラビリティーゾーンに配置する。 • ドメインコントローラーとその他のインターネットに接続されていないサーバーはプライベートサブネ ットに配置する。 • このガイドで紹介するデプロイテンプレートによって起動されるインスタンスは、インターネット 接続を使用してブートストラッププロセス中に AWS CloudFormation エンドポイントに接続される。 この設定をサポートするために、パブリックサブネットを使用して送信インターネットアクセス 用に NAT インスタンスがホストされるようにします。Remote Desktop Gateway もリモート管理用に これらのパブリックサブネットにデプロイします。そのほかにリバースプロキシサーバーなどのコ ンポーネントも、必要に応じて、これらのパブリックサブネットに配置できます。 この Amazon VPC アーキテクチャは 2 つのアベイラビリティーゾーン(AZ)を利用し、各アベイラビリ ティーゾーンにはそれぞれ独自のパブリックサブネットおよびプライベートサブネットがあります。お使いの 環境の将来的な拡大に対応できるように、また、Amazon VPC サブネットの設計の複雑さを軽減するために、 未割り当てのアドレス空間を十分に残しておくことをお勧めします。このクイックスタートでは、プライ ベートサブネットとパブリックサブネットの使用数を最低限に抑えることで大量のアドレス空間を提供する、 デフォルトの Amazon VPC 設定を使用します。また、各 AZ にオプションの protected および spare サブネットを 定義しています。このクイックスタートでは、デフォルトで次の CIDR 範囲を使用します。 • 10.0.0.0/16 – Amazon VPC CIDR 範囲: o 10.0.0.0/18 — アベイラビリティーゾーン 1 10.0.0.0/19 — プライベートサブネット、8190 アドレス 10.0.32.0/20 — パブリックサブネット、4094 アドレス 10.0.48.0/21 — Protected サブネット(オプション)、2046 アドレス 10.0.56.0/21 — Spare サブネット(オプション)、2046 アドレス

10/33 ページ o 10.0.64.0/18 — アベイラビリティーゾーン 2 10.0.64.0/19 — プライベートサブネット、8190 アドレス 10.0.96.0/20 — パブリック サブネット、4094 アドレス 10.0.112.0/21 — Protected サブネット (オプション)、2046 アドレス 10.0.120.0/21 — Spare サブネット (オプション)、2046 アドレス インターネットからは完全に分離すべき機密ワークロードがある場合には、これらのオプションのアドレス空 間を使用して新しい Amazon VPC サブネットを作成することができます。また、必要に応じて後で使用できる スペアのアドレス空間も用意されています。このアプローチの背景情報や詳細情報については、

http://medium.comの AWS Startup Collection ブログの記事Practical VPC Design をお読みになることをお勧め します。

Active Directory

の設計

サイトトポロジ Active Directory のサイトトポロジにより、物理ネットワークや仮想ネットワークを論理的に定義することがで きます。Active Directory レプリケーションでは、ディレクトリの変更が 1 つのドメインコントローラーから 別のドメインコントローラーへと送信され、最終的にはすべてのドメインコントローラーが更新されます。 サイトトポロジは、同じサイト内のドメインコントローラーや、サイトの境界を超えたドメインコントロー ラーの間の Active Directory レプリケーションを制御します。サイト間のレプリケーショントラフィックは圧 縮され、レプリケーションはサイトリンクに基づくスケジュールに従って実行されます。さらに、ドメイン コントローラーはサイトトポロジを使用して、クライアントアフィニティを提供します。つまり、特定のサ イト内に配置されたクライアントは、同じサイト内のドメインコントローラーを優先します。11/33 ページ AWS クラウドで AD DS を実行する場合、サイトトポロジは重大な設計上の考慮事項となります。優れた設計 のサイトトポロジでは、Amazon VPC 内のアベイラビリティーゾーンとの関連付けが可能なサブネットを定義 できます。 この関連付けにより、ディレクトリサービスクエリ、AD DS レプリケーション、クライアント認 証などのトラフィックが、ドメインコントローラーへの最も効率的なパスを使用するようになります。また 、関連付けによって、レプリケーショントラフィックを細かく制御できるようになります。 図 2:Active Directory サイトとサービスの設定

12/33 ページ

図 2 は Amazon VPC 内で動作する一般的な AD DS アーキテクチャの、サイトおよびサブネット定義の例です。 Active Directory サイト(AZ1 および AZ2)が、AD サイトとサービスで作成されています。サブネットが定義 され、各サイトオブジェクトに関連付けられています。

Amazon VPC の各アベイラビリティーゾーンを表す Active Directory サイトを作成することで、これらのサイト にサブネットを関連付けて、ドメイン結合インスタンスがそれらに最も近いドメインコントローラーを主に 使用するように設定できるようになります。これは、高可用性 AD DS のデプロイを維持するうえでも重要な 設計上の設定となります。 可用性の高い Active Directory ドメインサービス 非常に小規模な AD DS デプロイであっても、AWS クラウド環境には最低 2 つのドメインコントローラーを実 装することをお勧めします。この設計によって耐障害性が高まり、1 つのドメインコントローラーに障害が発 生しても、AD DS の可用性が損なわれることがありません。高可用性を実現するために、ドメインコントロー ラーは少なくとも 2 つのアベイラビリティーゾーンに実装することをお勧めします。 アーキテクチャの可用性をさらに高め、災害の影響を軽減するために、各アベイラビリティーゾーンにグロ ーバルカタログ(GC)および Active Directory DNS サーバーを配置することもお勧めします。GC はフォレスト 全体を検索するメカニズムを提供し、複数のドメインを持つフォレストにおけるログオン認証に必要とされ ます。各アベイラビリティーゾーンに GC および DNS サーバーがない場合、AD DS クエリと認証トラフィック はアベイラビリティーゾーンをまたがる可能性があります。通常のオペレーションではこれは技術的な問題 にはなりませんが、1 つのアベイラビリティーゾーンに障害が発生すると、AD DS サービス全体の可用性が損 なわれる可能性があります。 これらの推奨事項を実現するために、各ドメインコントローラーをグローバルカタログおよび DNS サーバー にすることをお勧めします。この構成により、各アベイラビリティーゾーンの AD DS は独立して動作するよ うになり、災害によって障害が発生した場合でも AD DS の可用性が損なわれることはありません。このアー キテクチャの 1 つのアベイラビリティーゾーンが孤立し、リージョンの他のリソースから切り離されたとし ても、そのアベイラビリティーゾーンのインスタンスには、ユーザーを認証したり、ディレクトリのルック アップを実行したり、DNS クエリを解決したりすることができるローカル DC があります。

13/33 ページ 小規模な環境の要件を満たすために、単一のアベイラビリティーゾーンが好ましい場合もあります。単一ア ベイラビリティーゾーンの AD DS 設計はお勧めしませんが、このアーキテクチャが採用されることも認識し ています。この場合は、冗長性を持たせるために、アベイラビリティーゾーンには少なくとも 2 つのドメイ ンコントローラーをデプロイすることをお勧めします。 このガイドで後ほど説明するシナリオ #1 の AWS CloudFormation テンプレートでは、高可用性 AD DS アーキテ クチャをサポートする AD DS サイトとサービスの設定が自動的に構築されます。AD DS を手動でデプロイす る場合には、AD DS トラフィックが最適なパスを使用するように、サブネットを適切なサイトへマッピング してください。 サイトの作成、グローバルカタログサーバーの追加、およびサイトリンクの作成と管理の詳細については、 Microsoft のドキュメント「Active Directory サイトとサービス」を参照してください。

読み取り専用および書き込み可能なドメインコントローラー 読み取り専用ドメインコントローラー(RODC)は、AD DS データベースのコピーを保管し、認証リクエストに 応答しますが、アプリケーションやその他のサーバーが書き込みを行うことはできません。RODC は通常、物理 的なセキュリティが保証できない場所にデプロイされます。たとえば、オンプレミスのシナリオでは、鍵の掛 かった安全な収納庫やサーバールームで物理サーバーを保護できない離れた支社に RODC をデプロイすること があります。 書き込み可能なドメインコントローラーは、マルチマスターモデルで運用します。変更はフォレスト内の書き 込み可能なサーバーで行うことができ、行われた変更はフォレスト全体のサーバーにレプリケートされます。 いくつかの主要な機能および Microsoft のエンタープライズアプリケーションには、書き込み可能なドメイン コントローラーへの接続が必要です。 エンタープライズアプリケーションサーバーを AWS クラウドにデプロイする予定の場合、RODC は望ましい選 択肢とは言えないかもしれません。たとえば、RODC はエンドユーザーのパスワードのリセットを処理するこ とができません。また、Microsoft Exchange Server は RODC を使用してディレクトリのルックアップを実行する ことができません。RODC を検討する前に、アプリケーションの要件、AD DS における依存関係、および互換性 を十分に把握するようにしてください。

14/33 ページ

インスタンスの設定

Amazon VPC 内の Active Directory DNS と DHCP

Amazon VPC では、デフォルトで、インスタンスに Dynamic Host Configuration Protocol(DHCP)サービスが提

供されます。DHCP 範囲を管理する必要はありません。ソリューションのデプロイ時に定義する Amazon VPC サブネットに作成されます。これらの DHCP サービスを無効にすることはできないので、独自の DHCP サーバ ーをデプロイせずに、DHCP サービスを使用する必要があります。

Amazon VPC は内部 DNS サーバーも提供しています。この DNS はインターネットアクセスの基本的な名前解

決サービスをインスタンスに提供し、AWS CloudFormation を介して起動した場合のブートストラッププロセ スで AWS CloudFormation や Amazon Simple Storage Service(Amazon S3)などの AWS サービスエンドポイント にアクセスする際に不可欠です。 Amazon が提供する DNS サーバーの設定は、DHCP オプション設定に基づいて VPC で起動されたインスタンス に割り当てられます。DHCP オプション設定は、ドメイン名などの範囲オプションや、DHCP を介してインス タンスに渡すべきネームサーバーを定義するために、Amazon VPC 内で使用されます。Amazon が提供する DNS は、パブリック DNS 解決にのみ使用されます。 アマゾンが提供する DNS は Active Directory への名前解決サービスの提供には使用できないので、ドメイン 結合 Windows インスタンスが Active Directory DNS を使用するように設定されていることを確認する必要があ ります。

Active Directory DNS サーバー設定を Windows インスタンスに静的に割り当てるための代替手段として、 カスタム DHCP オプション設定を使用して指定することもできます。これにより、DHCP を介して、

Active Directory DNS サフィックスおよび DNS server IP アドレスを Amazon VPC 内のネームサーバーとして割り 当てることができます。

15/33 ページ 図 3 は、カスタム DHCP オプション設定を示しています。domain-name-servers フィールドには、 Active Directory 統合 DNS を異なるアベイラビリティーゾーンで実行しているドメインコントローラーの 2 つの IP アドレスが設定されています(最大 4 つまで設定可能)。 図 3:DHCP オプション設定の構成を示す PowerShell の出力 注意: domain-name-servers フィールドの IP アドレスは必ず同じ順序で返されます。リストの最初の DNS サー バーに障害が発生した場合、インスタンスは 2 番目の IP にフォールバックし、ホスト名の解決が正常に続行 されます。しかし、通常のオペレーションでは、リストの最初の DNS サーバーが常に DNS リクエストを処理 します。複数のサーバーに均等に DNS クエリの実行を分散する必要がある場合は、インスタンス上で静的に DNS サーバー設定を構成することを検討してください。 カスタム DHCP オプション設定を作成し、Amazon VPC と関連付ける方法の詳細については、 『Amazon VPC ユーザーガイド』の「DHCP オプションセットを使用する」を参照してください。

16/33 ページ Windows Server インスタンスでの DNS 設定 ドメイン参加 Windows インスタンスに対し、ホスト(A)レコードとリバースルックアップ(PTR)レコード を自動的に Active Directory 統合 DNS に登録させるには、ネットワーク接続のプロパティを図 4 に示すように設 定してください。 図 4:ドメイン参加 Windows インスタンスの高度な TCP/IP 設定 ネットワーク接続のデフォルト設定では、接続のアドレスを自動的に DNS に登録するようになっています。 つまり、図 4 の [この接続のアドレスを DNS に登録する] オプションが自動的にオンになっています。この設 定により、ホスト(A)レコードの動的な登録が管理されます。ただし、2 番目のオプション [この接続の DNS サフィックスを DNS 登録に使う] も同時にオンにしないと、PTR レコードの動的な登録は実行されません。 Amazon VPC 内のインスタンス数が少ない場合は、ネットワーク接続の手動設定を選択してもよいでしょう。 大規模に導入されているお客様の場合、この設定を Active Directory グループポリシーを使用しているすべての Windows インスタンスに適用することができます。詳しい手順については、Microsoft TechNet の記事「IPv4 お よび IPv6 の [詳細設定] - [DNS] タブ」を参照してください。

17/33 ページ セキュリティグループの進入トラフィック Amazon EC2 インスタンスは、起動時に、ステートフルなファイアウォールとして機能するセキュリティグル ープと関連付ける必要があります。セキュリティグループに出入りするネットワークトラフィックは完全に 制御でき、プロトコル、ポート番号、ソース/宛先 IP アドレスまたはサブネットに限定された詳細なルール を構築できます。デフォルトでは、セキュリティグループから出力されるすべてのトラフィックが許可され ます。一方、進入トラフィックは、インスタンスに到達するために適切なトラフィックを許可するように設 定される必要があります。

ホワイトペーパー「Securing the Microsoft Platform on Amazon Web Services」では、AWS インフラストラクチャ のセキュリティを確保するための様々な方法について、詳細に説明しています。推奨事項には、セキュリティ グループを使用してアプリケーション層間を隔離することが含まれます。入力トラフィックを厳しく制御し、 Amazon EC2 インスタンスの攻撃領域を低減することが推奨されます。

ドメインコントローラーとメンバーサーバーは、AD DS レプリケーション、ユーザー認証、Windows Time サ ービス、Distributed File System(DFS)などのサービスのトラフィックを実現するために、複数のセキュリテ ィグループルールを必要とします。これらのルールを、Amazon VPC 内で使用される特定の IP サブネットに 制限することも検討する必要があります。

このガイドでは、後ほど、自動化された AWS CloudFormation テンプレートの一部として、各アプリケーション 層にこれらのルールを実装する方法の例を示します。AWS CloudFormation テンプレートによって使用されるポ ートマッピングの詳細なリストについては、このガイドの付録を参照してください。

ポートの完全なリストについては、Microsoft のドキュメント「Active Directory および Active Directory ドメイ ン サービスのポートの要件」を参照してください。ルールを実装する詳しい手順については、

18/33 ページ

Remote Desktop Gateway を使用した安全な管理アクセス権の設定

高可用性 AD DS のアーキテクチャを設計する場合、可用性が高くかつ安全なリモートアクセスも設計する必要 があります。この設計は、各アベイラビリティーゾーンに Remote Desktop (RD) Gateway をデプロイすることで 実行できます。このアーキテクチャは、アベイラビリティーゾーンの停止時に、他のアベイラビリティーゾー ンにフェイルオーバーした可能性のあるリソースにアクセスできるようにします。

RD ゲートウェイでは、HTTPS 経由で Remote Desktop Protocol (RDP) を使用して、インターネットのリモート管 理者と Windows ベースの Amazon EC2 インスタンス間のセキュアな暗号化接続が確立されます。この際、仮想 プライベートネットワーク (VPN) 接続は必要ありません。この設定により、管理者向けのリモート管理ソリュ ーションを提供しつつ、Windows ベースの Amazon EC2 インスタンスに対する攻撃対象領域を削減することが できます。

『AWS での Microsoft Remote Desktop Gatewayのクイックスタートリファレンスデプロイ』で説明されている アーキテクチャと設定手順は、このガイドで提供されている AWS CloudFormation テンプレートによって自動 的にデプロイされます。

このガイドのデプロイシナリオを使用して AD インフラストラクチャを起動すると、最初に標準的な RDP TCP ポート 3389 接続を使用してインスタンスに接続されます。その後、『Microsoft Remote Desktop Gateway のク イックスタートリファレンスデプロイ』の手順に従って、HTTPS を介した安全な接続を確立できます。

デプロイ例のシナリオ #1:AWS クラウドにおける Active Directory

ドメインサービスのデプロイ

これで、AWS クラウドで AD DS を実行するための重要な考慮事項について説明したので、このガイドの冒頭

で説明したアーキテクチャをもう一度取り上げます。

• ドメインコントローラーを異なるアベイラビリティーゾーンの 2 つのプライベート Amazon VPC サブネットにデプロイし、AD DS の可用性を高めます。

19/33 ページ • NAT インスタンスをパブリックサブネットにデプロイし、プライベートサブネットでインスタ ンス用にアウトバウンドのインターネットアクセスを提供します。 • プライベートサブネットのインスタンスへの安全なリモートアクセスのため、Remote Desktop Gateway が各パブリックサブネットにデプロイされます。 図 5:AWS クラウドにおける高可用性 AD DS の参照アーキテクチャ

20/33 ページ

自動デプロイ

図 5 で示したアーキテクチャをデプロイする AWS CloudFormation テンプレートを作成しました。このテンプ レートは、AWS で Amazon VPC を作成し、各サーバー層に対して適切な着信トラフィックを許可するセキュリ ティグループを作成して、定義されたすべてのリソースをサポートするためにインスタンスを起動します。 このテンプレートは、Amazon VPC と関連するサブネット、インスタンスに使用する目的のキーペア、および その他の設定に使用される CIDR ブロックをカスタマイズできるいくつかのパラメータで設定されています。 Windows Server 2012 が、Remote Desktop Gateway およびドメインコントローラーインスタンスに使用されま す。AWS CloudFormation テンプレートは各インスタンスを起動し、必要なコンポーネントをデプロイします 。また、設定を確定して新しい AD フォレストを作成し、2 つのアベイラビリティーゾーンでインスタンス を Active Directory ドメインコントローラーに昇格します。 このスタックのデプロイ後に、AD DS に依存するサーバーを Amazon VPC にデプロイすることができます。 米国西部 (オレゴン) リージョン内で AWS CloudFormation テンプレートを起動するには、クイックスタートを 起動します。 テンプレートのカスタマイズ サンプルテンプレート 1 では、テンプレートの起動時に 20 個の定義されたパラメータのリッチなカスタマ イズが可能です。これらのパラメータは変更したり、デフォルト値を変更したりできます。テンプレート自 体のコードを編集する場合は、特定のデプロイシナリオに基づいてパラメータのまったく新しいセットを作 成できます。テンプレート 1 のパラメータには、次のデフォルト値が含まれます。 パラメータ デフォルト値 説明 KeyPairName <ユーザーが指定> パブリック/プライベートキーペアを指定することで、起動後にインスタン スに安全に接続できます。AD1InstanceType m4.xlarge 1 番目の Active Directory インスタンスの Amazon EC2 インスタンスタイプ

AD2InstanceType m4.xlarge 2 番目の Active Directory インスタンスの Amazon EC2 インスタンスタイプ

ADServer1NetBIOSName DC1 1 番目の Active Directory サーバーの NetBIOS 名 (15 文字以内)

ADServer2NetBIOSName DC2 2 番目の Active Directory サーバーの NetBIOS 名 (15 文字以内)

ADServer1PrivateIp 10.0.0.10 AZ1 にある 1 番目の Active Directory サーバーの固定プライベート IP

ADServer2PrivateIp 10.0.64.10 AZ2 にある 2 番目の Active Directory サーバーの固定プライベート IP

21/33 ページ

パラメータ デフォルト値 説明

RDGWInstanceType m4.xlarge Remote Desktop Gateway インスタンスの Amazon EC2 インスタンスタイプ

DomainDNSName example.com フォレストルートドメインの完全修飾ドメイン名 (FQDN) 例: example.com

DomainNetBIOSName 例 旧バージョン Windows ユーザーのドメインの NetBIOS 名 (15 文字以内)

例: EXAMPLE RestoreModePassword Password123 ドメインコントローラーを復元モードで起動する際の個別の管理者アカウ ントのパスワード(8 文字以上にし、文字、数字、記号を含める必要がある) DomainAdminUser StackAdmin ドメイン管理者として追加されるアカウントのユーザー名(デフォルトの「 管理者」アカウントとは異なる) DomainAdminPassword Password123 ドメイン管理者ユーザーのパスワード(8 文字以上にし、文字と数字を 含める必要がある)

DMZ1CIDR 10.0.32.0/20 AZ1 にあるパブリックサブネットの CIDR ブロック

DMZ2CIDR 10.0.96.0/20 AZ2 にあるパブリックサブネットの CIDR ブロック

PrivSub1CIDR 10.0.0.0/19 AZ1 にあるプライベートサブネット 1 の CIDR ブロック

PrivSub2CIDR 10.0.64.0/19 AZ2 にあるプライベートサブネット 2 の CIDR ブロック

VPCCIDR 10.0.0.0/16 VPC の CIDR ブロック

UserCount 25 Active Directory に作成するテストユーザーアカウントの合計数

既存の Active Directory ドメインサービスの AWS クラウドへの拡

張に関する考慮事項

これらの考慮事項では、自動的な決定の背景情報を示し、Active Directory のまったく新しいデプロイがオプ ションではなく、既存のオンプレミス AD DS リソースを利用する必要があるときに必要となる追加のステッ プについて説明します。

Amazon VPC

へのオンプレミスネットワークの拡張

デフォルトでは、Virtual Private Cloud 内に起動されるインスタンスとユーザー独自のネットワークとの通信は できません。既存の AD DS を AWS クラウドに拡張するには、オンプレミスネットワークを Amazon VPC に拡 張する必要があります。以下のセクションで、これを行うための 2 つの方法について説明します。

22/33 ページ

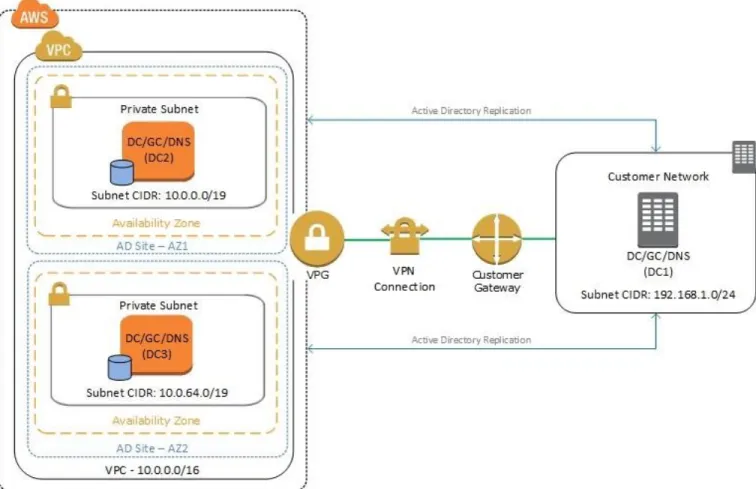

IPsec VPN

オンプレミスネットワークを Amazon VPC に拡張する最も一般的なシナリオは、IPSec Virtual Private Network (VPN) トンネルを使用する方法です。Amazon VPC 内では、VPN トンネルの Amazon 側にある VPN コンセント レータとなる仮想プライベートゲートウェイを作成できます。カスタマーゲートウェイは、その接続の作業 者側のアンカーです。カスタマーゲートウェイは、物理デバイスにすることも、ソフトウェアアプライアン スにすることもできます。 図 6:オンプレミスネットワークから Amazon VPC への単一の VPN 接続 複数の VPN 設定オプションを利用できます。これには、複数のオンプレミスカスタマーゲートウェイを使用 する機能と、冗長性を持つ VPN 接続を設定してフェイルオーバーを提供する機能が含まれます。詳細につい ては、『Amazon Virtual Private Cloud ネットワーク管理者ガイド』の「VPN 設定の例」を参照してください。

使用できるハードウェアまたはソフトウェアアプリケーションの詳細は、テスト済みデバイスのカスタマー

23/33 ページ

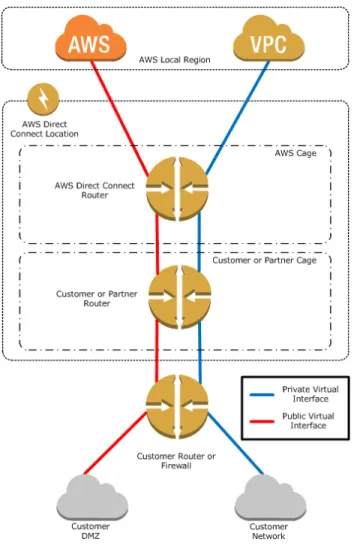

AWS Direct Connect

AWS Direct Connect は、標準の 1 ギガビットまたは 10 ギガビットのイーサネット光ファイバーケーブルを介 して、内部ネットワークを AWS Direct Connect ロケーションにリンクします。ケーブルの一端がお客様のルー ターに、他方が AWS Direct Connect のルーターに接続されます。この接続があれば、ネットワークパスのイン ターネットサービスプロバイダをバイパスして、AWS クラウド (たとえば、Amazon Elastic Compute Cloud (Amazon EC2)、Amazon Simple Storage Service (Amazon S3)、Amazon Virtual Private Cloud (Amazon VPC)) への仮想 インターフェイスを直接作成することができます。

図 7:AWS Direct Connect がネットワークと連結される方法

AWS Direct Connect でオンプレミスネットワークをクラウドに拡張する場合、最大の冗長性を得るため、

2 本の専用接続を設定することを検討してください。2 本の専用接続をプロビジョニングする際の設定は、

アクティブ/アクティブ (BGP マルチパス) とアクティブ/パッシブ (フェイルオーバー) を含めて複数の選択 が可能です。

24/33 ページ フェイルオーバー設定では、1 つの接続リンクでトラフィックを処理します。これが利用不可になった場 合は、スタンバイ接続リンクがアクティブになります。両方の接続リンクをアクティブに設定することをお 勧めします。これにより、ネットワークトラフィックが負荷分散され、両方の接続が使用されます。アク ティブな接続では、1 つの接続リンクが利用不可になった場合、すべてのトラフィックは他方の接続リンクを 介してルーティングされます。

実装の例については、AWS Direct Connect のドキュメントで「入門ガイド」を参照してください。

追加ドメインコントローラーの AWS クラウドへのデプロイ

単純に AWS Direct Connect または VPN 接続を使用して Amazon VPC からオンプレミスリソースへのアクセスを 提供することができますが、AWS クラウドにドメインコントローラーを追加することをお勧めします。追加 のドメインコントローラーは、AD DS へのアクセスを必要とする AWS のリソースに対して、信頼性が高く低 レイテンシーのネットワーク接続を提供します。また、オンプレミスのインフラストラクチャが停止した場 合に、AWS クラウドでの AD DS の可用性が維持されます。

25/33 ページ 図 8 に示すアーキテクチャでは、単一の Active Directory フォレストが VPN 接続を使用してオンプレミスデ プロイから Amazon VPC に拡張されました。Amazon VPC 内で、グローバルカタログおよび DNS サーバーとし て設定された追加のドメインコントローラーが、既存の Active Directory フォレストでデプロイされます。 このタイプの環境では、顧客ネットワークが Active Directory サイトとサービスで定義済みです。たとえば、 192.168.1.0/24 ネットワークのサブネット定義とともに、オンプレミスネットワークに対応するサイト定義が すでに存在します。次のステップでは、Amazon VPC にあるネットワークコンポーネントをサポートするため に Active Directory サイトとサービスを設定します。

AWS でアベイラビリティーゾーンを参照するには、追加の Active Directory サイトを作成する必要があり ます。Amazon VPC サブネットで使用される 10.0.0.0/19 および 10.0.64.0/19 CIDR ブロックは、Active Directory サイトとサービスに追加する必要があります。次に、サブネットを各 AWS アベイラビリティーゾーンごとに AD DS サイト定義に関連付けることができます。Amazon VPC のウェブ、アプリケーション、およびデータベ ース層用の追加のサブネットは、AWS サイトオブジェクトにマッピングできます。オンプレミスサイトと

AWS クラウドのサイトの両方は、サイトリンクにマッピングできます。サイトリンクはカスタムの間隔で、

または必要に応じて特定の時間帯にレプリケートするよう設定できます。

Active Directory サイトとサービスを適切に設定することにより、Amazon VPC から実行される AD DS クエリ と認証リクエストが、同じ AWS アベイラビリティーゾーンのローカルドメインコントローラーによって処 理されるようになります。この設定により、ネットワークのレイテンシーが減り、それ以外の方法では

VPN でオンプレミスインフラストラクチャへの移動が必要になる可能性があるトラフィックが最小化され

26/33 ページ

最初の DNS 設定

Amazon VPC を作成し、AWS Direct Connect または VPN 接続を使用してオンプレミスネットワークへの接続を 確立したら、次のステップとしてドメインコントローラーとして機能する Windows インスタンスを起動し ます。オンプレミス Active Directory ドメインに参加し、Windows インスタンスをドメインコントローラーに 昇格するには、DNS 解決が適切に設定されていることを確認する必要があります。 前に説明したように、デフォルトで Amazon VPC 内に起動されたインスタンスには、Amazon が提供する DNS サーバーが割り当てられ、オンプレミスインフラストラクチャ用に DNS 解決は提供されません。これに対応す るには、以下の 2 つの方法があります。 • Windows インスタンスに DNS サーバー設定を手動で割り当てます。この静的な DNS 設定は、最初にオンプ レミスの Active Directory DNS サーバーを指定します。インスタンスをドメインコントローラーに昇格させ たら、クラウドベースの Active Directory DNS サーバーの IP アドレスを使用して、それ以降の DNS クエリ がオンプレミス環境に戻るリンクをトラバースしないように設定を変更します。

• 最初に Amazon VPC の DHCP オプションセットを設定し、オンプレミスの Active Directory DNS サーバーの IP アドレスを Amazon VPC で起動されたインスタンスに割り当てます。Windows インスタンスがドメイン に結合され、ドメインコントローラーに昇格したら、新しい DHCP オプションセットを作成して AWS で 実行中の Active Directory DNS サーバーインスタンスの IP アドレスを割り当てます。

デプロイ例のシナリオ #2:オンプレミスの Active Directory ドメイ

ンサービスの AWS クラウドへの拡張

次のシナリオでは、Amazon VPC および仮想プライベートゲートウェイを使用して、IPsec VPN トンネルを介し て独自のネットワークとの通信を有効にする例を示します。Active Directory は顧客のデータセンターにデプロ イされ、Windows Server は 2 つの Amazon VPC サブネットにデプロイされます。VPN 接続をデプロイすると、 オンプレミス Active Directory フォレストでドメインコントローラーに Windows インスタンスを昇格し、AD DS の可用性を AWS クラウドで高めることができます。27/33 ページ

図 9:オンプレミスネットワークに拡張された Amazon VPC の参照アーキテクチャ

VPN 接続をデプロイし、サーバーをドメインコントローラーに昇格したら、ウェブ、アプリケーション、

またはデータベース層の空の Amazon VPC サブネット内に追加のインスタンスを起動できます。これらのイン スタンスは、安全で低レイテンシーのディレクトリサービスと DNS のためにクラウドベースのドメインコン トローラーにアクセスできます。AD DS の通信、認証リクエスト、および Active Directory レプリケーションを 含むすべてのネットワークトラフィックは、プライベートサブネット内または VPN トンネル間でセキュリテ ィ保護されます。

部分的な自動デプロイ

図 9 に示すアーキテクチャをデプロイする AWS CloudFormation テンプレートが作成されました。ただし、 仮想プライベートゲートウェイと VPN 接続は例外で、これらは手動で作成できます。このテンプレートは、 AWS で Amazon VPC を作成し、各サーバー層に対して適切な着信トラフィックを許可するセキュリティグル ープを作成して、定義されたすべてのリソースをサポートするためにインスタンスを起動します。このテン プレートは、Amazon VPC と関連するサブネット、インスタンスに使用する目的のキーペア、およびその他の 設定に使用される CIDR ブロックをカスタマイズできるいくつかのパラメータで設定されています。28/33 ページ 注意: このテンプレートのデフォルトの CIDR 範囲は、使用を開始するために提供されるものであり、特定の 要件に合わせて変更することができます。提供されている CIDR ブロックは、オンプレミスネットワークと重 複する可能性があることに注意してください。これが該当する場合、一意の CIDR 範囲を使用して、VPN 接続 を正常にデプロイできるようにする必要があります。 米国西部 (オレゴン) リージョン内で AWS CloudFormation テンプレートを起動するには、クイックスタートを 起動します。 テンプレートのカスタマイズ サンプルテンプレート 2 では、テンプレートの起動時に 14 個の定義されたパラメータのリッチなカスタマイ ズが可能です。これらのパラメータは変更したり、デフォルト値を変更したりできます。テンプレート自体 のコードを編集する場合は、特定のデプロイシナリオに基づいてパラメータのまったく新しいセットを作成 できます。テンプレート 2 のパラメータには、次のデフォルト値が含まれます。 パラメータ デフォルト値 説明 KeyPairName <ユーザーが指定> パブリック/プライベートキーペアを指定することで、起動後にインスタン スに安全に接続できます。

AD1InstanceType m4.xlarge 1 番目の Active Directory インスタンスの Amazon EC2 インスタンスタイプ

AD2InstanceType m4.xlarge 2 番目の Active Directory インスタンスの Amazon EC2 インスタンスタイプ

ADServer1NetBIOSName DC1 1 番目の Active Directory サーバーの NetBIOS 名 (15 文字以内)

ADServer2NetBIOSName DC2 2 番目の Active Directory サーバーの NetBIOS 名 (15 文字以内)

ADServer1PrivateIp 10.0.0.10 AZ1 にある 1 番目の Active Directory サーバーの固定プライベート IP

ADServer2PrivateIp 10.0.64.10 AZ2 にある 2 番目の Active Directory サーバーの固定プライベート IP

NATInstanceType t2.small NAT インスタンスの Amazon EC2 インスタンスタイプ

RDGWInstanceType m4.xlarge Remote Desktop Gateway インスタンスの Amazon EC2 インスタンスタイプ

DMZ1CIDR 10.0.32.0/20 AZ1 にあるパブリックサブネットの CIDR ブロック

DMZ2CIDR 10.0.96.0/20 AZ2 にあるパブリックサブネットの CIDR ブロック

PrivSub1CIDR 10.0.0.0/19 AZ1 にあるプライベートサブネット 1 の CIDR ブロック

PrivSub2CIDR 10.0.64.0/19 AZ2 にあるプライベートサブネット 2 の CIDR ブロック

VPCCIDR 10.0.0.0/16 VPC の CIDR ブロック

設定後のタスク

正常にスタックが作成されたら、以下のタスクを手動で実行する必要があります。

1. AWS Direct Connect または VPN 接続を使用してオンプレミスネットワークを Amazon VPC に接続します。 2. オンプレミス Active Directory サイトとサービスを適切に設定し、Amazon VPC 内のアベイラビリティーゾ

29/33 ページ 3. プライベートサブネット 1 およびプライベートサブネット 2 の Windows Server インスタンスを、 Active Directory ドメインのドメインコントローラーに昇格します。 4. 次のいずれかの方法を使用して、インスタンスが AD DNS を介して名前を解決できるようにします。 • Windows インスタンスに AD DNS サーバーを静的に割り当てます。 • Amazon VPC の新しい DHCP オプションセットで domain-name-servers フィールドを設定し、 Active Directory DNS をホストしている AWS ベースのドメインコントローラーを含めます。

詳細情報

• AWS での Microsoft:

o http://aws.amazon.com/microsoft/

• Amazon EC2 Windows ガイド:

o http://docs.aws.amazon.com/AWSEC2/latest/WindowsGuide/

• AWS での Microsoft アプリケーションのセキュリティ

o http://media.amazonwebservices.com/AWS_Microsoft_Platform_Security.pdf

• AWS Direct Connect 入門ガイド

o http://docs.aws.amazon.com/directconnect/latest/UserGuide/getstarted.html

• Amazon VPC のシナリオ

o http://docs.aws.amazon.com/AmazonVPC/latest/UserGuide/VPC_Scenarios.html

• Amazon Virtual Private Cloud ネットワーク管理者ガイド

30/33 ページ

付録

Amazon EC2

のセキュリティグループの設定

AWS では、Amazon EC2 や Amazon VPC など、アプリケーションのインフラストラクチャをプロビジョニング

するために使用できる構成要素のセットを提供しています。このモデルでは、物理セキュリティなど一部の セキュリティ機能が AWS の責任分担であり、これらについては「AWS セキュリティホワイトペーパー」で説 明されています。アプリケーションへのアクセス制御など、その他の機能はアプリケーション開発者の責任 分担であり、Microsoft プラットフォームでツールが提供されています。 このガイドの自動化されたデプロイオプションに従っていれば、提供される AWS CloudFormation テンプレー トによって必要なセキュリティグループが自動的に設定されています。これらのセキュリティグループを参 考にためにここに示します。 サブシステムポートマッピング サブシステム 関連付け インバウンドインターフェイス ポート

DomainControllerSG1 DC1 DomainMemberSG TCP5985、UDP123、TCP135、UDP138、 TCP445、UDP445、TCP464、UDP464、 TCP49152-65535、UDP49152-65535、 TCP389、UDP389、TCP636、TCP3268、 TCP3269、TCP54、UDP53、TCP88、 UDP67、UDP2535 PrivSubnet2CIDR (2 番目の DC の デプロイ先となるサブネット) UDP123、TCP135、UDP138、TCP445、 UDP445、TCP464、UDP464、 TCP49152- 65535、UDP49152-65535、 TCP389、UDP389、TCP636、TCP3268、 TCP3269、TCP54、UDP53、TCP88、 UDP67、UDP2535、UDP5355、UDP137、 TCP139、TCP5722

31/33 ページ サブシステム 関連付け インバウンドインターフェイス ポート DMZ1CIDR (リモートデスクトッ プゲートウェイが AZ1 にデプロ イされるサブネット) TCP3389、(ICMP -1) DMZ2CIDR (リモートデスクトッ プゲートウェイが AZ2 にデプロ イされるサブネット) TCP3389、(ICMP -1)

DomainControllerSG2 DC2 DomainMemberSG TCP5985、UDP123、TCP135、UDP138、 TCP445、UDP445、TCP464、UDP464、 TCP49152-65535、UDP49152-65535、 TCP389、UDP389、TCP636、TCP3268、 TCP3269、TCP54、UDP53、TCP88、 UDP67、UDP2535 PrivSubnet1CIDR (最初の DC のデ プロイ先となるセキュリティグ ループ) UDP123、TCP135、UDP138、TCP445、 UDP445、TCP464、UDP464、 TCP49152- 65535、UDP49152-65535、 TCP389、UDP389、TCP636、TCP3268、 TCP3269、TCP54、UDP53、TCP88、 UDP67、UDP2535、UDP5355、 UDP137、TCP139、TCP5722 DMZ1CIDR (リモートデスクトッ プゲートウェイが AZ2 にデプロ イされるサブネット) TCP3389、(ICMP -1) DMZ2CIDR (リモートデスクトッ プゲートウェイが AZ2 にデプロ イされるサブネット) TCP3389、(ICMP -1)

32/33 ページ サブシステム 関連付け インバウンドインターフェイス ポート DomainMemberSG RDGW1、RDGW2 PrivSubnet1CIDR (プライマリ DC のデプロイ先となるサブネット) TCP53、UDP53、TCP49152-65535、 UDP49152-65535 PrivSubnet2CIDR (セカンダリ DC のデプロイ先となるサブネット) TCP53、UDP53、TCP49152-65535、 UDP49152-65535 PrivSubnet1CIDR (リモートデスク トップゲートウェイが AZ1 にデ プロイされるサブネット) TCP3389 PublicSubnet2CIDR (リモートデス クトップゲートウェイが AZ2 に デプロイされるサブネット) TCP3389 NATSecurityGroup NAT1、NAT2 0.0.0.0/0 TCP22 PrivSubnet1CIDR、 PrivSubnet2CIDR ALL1-65535 RDGWSecurityGroup RDGW1、RDGW2 0.0.0.0/0 TCP3389 * 注意:RDP は決してインターネット全体に開かないことが重要です。テスト目的や一時的なものであっても 同様です。詳細については、Amazon セキュリティ情報を参照してください。ポートやソーストラフィック は、アプリケーションの機能をサポートするために最小限必要な範囲のみに常に制限します。リモートデス クトップゲートウェイのセキュリティ保護の詳細については、「アマゾン ウェブ サービスでの Microsoft プ ラットフォームのセキュリティ保護」ホワイトペーパーを参照してください。

33/33 ページ

フィードバックをお寄せください

AWS クイックスタートディスカッションフォーラムにフィードバックやご質問を投稿してください。ドキュメントの改訂

日付 変更 セクション 2015 年 9 月 パフォーマンスと価格を改善するため、サンプルテンプレートで Active Directory と RD Gateway インスタンスのデフォルトのタイプを m3.xlarge から m4.xlarge に変更しました。 自動デプロイ 部分的な自動デプロイ (テンプレートのカスタマイズテーブル) 2015 年 3 月 拡張をサポートして複雑性を低減するため、ク イックスタートで実装されている Amazon VPC サブネットの設計を最適化しました。 Amazon VPC の推奨事項 アーキテクチャ図 の更新テンプレートの更新 2014 年 11 月 サンプルテンプレートで、欧州 (フランクフル ト) リージョンをサポートするため、 NATInstanceType のデフォルトのタイプを t2.small に変更しました。 自動デプロイ 部分的な自動デプロイ (テンプレートのカスタマイズテーブル)

© 2015, Amazon Web Services, Inc. or its affiliates.All rights reserved.

注意 本文書は、情報提供の目的のみのために提供されるものです。本書の発行時点における AWS の現行製品と慣行を表した ものであり、それらは予告なく変更されることがあります。お客様は本文書の情報および AWS 製品の使用について独 自に評価する責任を負うものとします。これらの情報は、明示または黙示を問わずいかなる保証も伴うことなく、「現 状のまま」提供されるものです。本文書内のいかなるものも、AWS、その関係者、サプライヤ、またはライセンサーか らの保証、表明、契約的なコミットメント、条件や確約を意味するものではありません。AWS がそのお客様に対して 負う責任は AWS の契約によって管理され、本書は、AWS とそのお客様の間のいかなる契約にも属さず、また、変更す るものではありません。