「 不 正 ア ク セ ス の 高 感 度 検 出 及 び

グ ロ ー バ ル 警 戒 機 構 に 関 す る 研 究 」

報 告 書

第Ⅲ編 検証実験編

平 成 1 3 年 2 月

情 報 処 理 振 興 事 業 協 会

セ キ ュ リ テ ィ セ ン タ ー

目次

1. 検 証 実 験 の 概 要. . . 1 1 . 1 . 不 正 ア ク セ ス 追 跡. . . 1 1 . 2 . 広 域 ス キ ャ ン 検 出. . . 2 1 . 3 .ANTI-DOS . . . 3 2. 実 験 ネ ッ ト ワ ー ク に お け る ネ ッ ト ワ ー ク 地 図 情 報 と 連 携 し た 広 域 捜 査 診 断 シ ス テ ム の 有 効 性 の 検 証. . . 4 2.1.1. 実験ネットワークのネットワーク構成... 5 2.1.2. 実験ネットワークのアドレス構成... 6 2 . 2 .DOS 攻撃追跡. . . 7 2.2.1.DOS 攻撃追跡実験... 8 2.2.2.DDOS 攻撃追跡実験... 9 2 . 3 . 広 域 ス キ ャ ン 検 出 実 験. . . 1 2 2.3.1. 分散型情報収集実験... 12 2.3.2. 広域情報合成実験... 14 2 . 4 .ANTI-DOS 実験. . . 1 6 2.4.1.ANTI-DOS フィルタの概要... 16 2.4.2.ANTI-DOS 実験構成... 16 2.4.3.ANTI-DOS 実験結果... 21 3. 実 運 用 学 術 ネ ッ ト ワ ー ク に お け る ネ ッ ト ワ ー ク 地 図 情 報 と 連 携 し た 広 域 捜 査 診 断 シ ス テ ム の 有 効 性 の 検 証. . . 2 7 3 . 1 . 実 運 用 学 術 ネ ッ ト ワ ー ク の 構 成. . . 2 8 3 . 2 . 広 域 ス キ ャ ン 検 知 実 験. . . 2 9 3.2.1. 検出結果概要... 29 3.2.2. スキャンされたポートの分布... 30 3.2.3. スキャンパケットのソースアドレス分布... 32 3.2.4. 失敗アクセスの実特性... 32 3 . 3 . 不 正 ア ク セ ス 追 跡 実 験. . . 3 41. 検証実験の概要

以下の 3 つの機能について検証実験を実施する。実験は実運用学術ネットワーク、および実 験ネットワークを用いて実施する。1 . 1 . 不正アクセス追跡

攻撃者追跡機能は平成11 年度の研究開発成果を基に、トラヒックパターンを用いた攻撃者追 跡機能を提供し、追跡が困難なspoofing を伴う DoS 攻撃をパターンの類似性を基に追跡可 能にする。 本機能は、ネットワーク地図情報と連携した捜査診断機能からの捜査診断要求を入力とし、 まず、振る舞い DB からの振る舞い情報を基に不正アクセスを検出する。次に、アプリケー ション要求によって、ネットワークに分散されたスタンドアローン IDS から、スタンドアロ ーンIDS ドライバ経由でアプリケーション応答として得られたフットプリント情報を入力と し、地図 DB からの情報を基に比較し、ネットワーク地図情報と連携した捜査診断機能に不 正アクセス経路情報を出力する機能を提供するものとする。 図 1に本研究開発で用いるトラヒックパターンの定義を示す。スロットサイズδは 1 秒、サ ンプルウィンドウサイズΔは5 とする。比較対象の選定にはネットワーク地図情報を活用し、 比較するべき組み合わせを抽出する。 t n u m be r o f pa c ke ts sampling windo w Δ slot size δ 図 1 トラヒックパターンの定義 上記定義に従ってパターンは以下のようにベクトルデータとしてあらわされる。

×

=

∆

≤

≤

=

δ

δ

n

slot

time

a

packets

of

number

is

n

i

a

a

a

a

A

pattern

traffic

i n)

1

(

)

,

,

,

(

1 2 Λ パターンの比較には、上記定義の任意のベクトルデータ 2 系列に対して数式 1を適用し、相 関係数 r(A,B)を算出する。r(A,B) > 0.9 のとき二つのパターンの相関が高いとして、追跡の ための関連付けを行う。数式 1 相関係数の評価式

−

=

−

=

−

−

=

∑

∑

∑

= = = n i i out n i i in i n i i out inB

b

n

s

A

a

n

s

B

b

A

a

s

ns

B

A

r

1 2 1 2 1)

(

1

)

(

1

)

)(

(

1

)

,

(

数式 1による比較によって関連があると判断された際には、そのトラヒックが量的に増幅さ れる攻撃を判別するため、その増幅度を以下の数式 2を用いて評価する。aAB >1 のとき増幅 があると判断できる。 数式 2 増幅率の評価式∑

∑

= ==

N k N k ABk

A

k

B

k

A

a

rate

Amplifire

1 2 1)

(

))

(

)

(

(

(>0)1 . 2 . 広域スキャン検出

広域スキャン検出機能は、効率的な Scan 検出機能を提供し、不審な挙動をみせるトラヒッ クをピックアップし、集中的に分析することを可能にする。 本機能は、ネットワーク地図情報と連携した捜査診断機能からの捜査診断要求を入力とし、 まず、振る舞い DB からの振る舞い情報を基に不正アクセスを検出する。次にネットワーク に分散されたスタンドアローン IDS からスタンドアローン IDS ドライバ経由でアプリケー ション応答として得られたフットプリント情報を入力とし、地図 DB からの情報を基に比較 し、ネットワーク地図情報と連携した捜査診断機能に不正アクセス経路情報を出力する機能 を提供するものとする。 図 1に本検証実験で用いた分散型広域不正アクセス検出技術の概要を示す。ネットワーク中 に分散配備されたNIDS(センサ)によって検知された情報が NMS に集約される。NMS で はそれらの情報を統合し、スキャン行為であるかどうかを判別する。情報を広域にわたって 収集するため一般のアクセスに混入している不審なふるまいを効率よく検知できる。Network

Network

ACK/RST

Network A

Network B

Network X

Scanner

NIDS

ACK/RST

Network A

Network B

Network X

⋮⋮

NMS

Scanner

data

図 2 分散型スキャン検出の概要1 . 3 . Anti-DoS

Anti-DoS 機能は、攻撃の行われていない通常の利用環境下では、ネットワークを流れるパケ ット情報を入力とし、正規の利用をしているアクセスに関する情報(優良アクセス情報)を アクセスDBへ収集・保存し、攻撃による輻輳状態下では、振る舞い検出機能からのAnti-DoS 要求を入力として、正規の利用者を優先するためにネットワークを流れるパケット情報をア クセスDBから得た優良アクセス情報に基づいてフィルタリングし、優良パケット情報を出 力する機能を提供するものとする。2. 実験ネットワークにおけるネットワーク地

図 情 報 と 連 携 し た 広 域 捜 査 診 断 シ ス テ ム の

有効性の検証

2 . 1 . 1 . 実 験 ネ ッ ト ワ ー ク の ネ ッ ト ワ ー ク 構 成

実験ネットワークのネットワーク構成を図 3に示す。 T O P I C 1 7 2 . 2 1 . 0 . 0 / 1 6 O t h e r L a b 1 7 2 . 2 0 . 5 . 0 / 2 4 n e m o t o L a b 1 7 2 . 2 0 . 2 . 0 / 2 4 O t h e r L a b 1 7 2 . 2 0 . 4 . 0 / 2 4 T A I N S 1 7 2 . 2 0 . 0 . 0 / 1 6 s w 1 C I S C O 3 5 0 0 1 7 2 . 2 1 . 0 . 2 2 4 T O P I C 1 7 2 . 2 1 . 0 . 0 / 1 6 t g 1 T r a f f i c g e n e r a t o r d c 1 D a t a c o l l e c t o r S I N E T 1 7 2 . 2 3 - 3 1 . 0 . 0 / 1 6 a t k 1 A t t a c k e r s r 3 S n o r t & R o u t e r s r 4 S n o r t & R o u t e r v i c 1 v i c t i m i d s m 1 I D S M a n a g e r s r 5 S n o r t & R o u t e r s r 1 S n o r t & R o u t e r 1 3 4 5 F r e e B S D H o s t × 5 W i n d o w s H o s t × 3 g a r i 2 W i n d o w s H o s t × 4 新 規 購 入 E n d H o s t s e g m e n t 3 4 1 7 2 . 2 0 . 3 4 . 0 / 2 4 s e g m e n t 3 5 1 7 2 . 2 0 . 3 5 . 0 / 2 4 s e g m e n t 2 4 1 7 2 . 2 0 . 2 4 . 0 / 2 4 s r 2 S n o r t & R o u t e r 2 1 7 2 . 2 0 . 2 . 2 0 2 1 7 2 . 2 0 . 3 5 . 2 0 5 1 7 2 . 2 0 . 3 5 . 2 0 3 1 7 2 . 2 0 . 3 4 . 2 0 3 1 7 2 . 2 0 . 3 4 . 2 0 4 1 7 2 . 2 0 . 2 4 . 2 0 4 1 7 2 . 2 0 . 2 4 . 2 0 2 1 7 2 . 2 1 . 0 . 2 0 3 1 7 2 . 2 1 . 0 . 2 2 3 1 7 2 . 2 1 . 0 . 2 0 1 1 7 2 . 2 1 . 0 . 2 2 2 1 7 2 . 2 1 . 0 . 2 2 1 1 7 2 . 2 1 . 0 . 2 0 2 N / A N / A 1 7 2 . 2 0 . 5 . 2 0 5 1 7 2 . 2 0 . 4 . 2 0 4 2 0 : T A I N S 1 7 2 . 2 0 . 0 . 0 . / 1 6 2 1 : T O P I C 1 7 2 . 2 1 . 0 . 0 / 1 6 2 3 - 3 1 : S I N E T 1 7 2 . 2 3 - 3 1 . 0 . 0 / 1 6 0 : T O P I C 内 o r S I N E T 内 2 : s d r 2 < - > ノ ー ド 4 : s d r 4 < - > ノ ー ド 5 : s r 5 < - > ノ ー ド 2 4 :s d r 2 < - > s d r 4 3 4 : s r 3 < - > s d r 4 3 5 : s r 3 < - > s r 5 1 - 2 0 0 : ホ ス ト 2 0 1 - 2 2 0 : ル ー タ ( s r 1 : 2 0 1 , s d r 2 : 2 0 2 , s r 3 : 2 0 3 , s d r 4 : 2 0 4 , s r 5 : 2 0 5 ) 2 2 1 - 2 5 4 : 計 測 お よ び 制 御 用 ホ ス ト 172. . . i f 0 i f 1 i f 0 i f 1 i f 2 i f 2 i f 0 i f 0 i f 0 i f 2 i f 1 i f 0 i f 0 i f 1 i f 1 i f 0 i f 1 i f 1 i f 0 i f 1 i f 0 1 7 2 . 2 3 . 0 . 2 0 1 1 7 2 . 2 3 . 0 . 2 2 1 1 7 2 . 2 0 . 2 . 2 2 1 1 7 2 . 2 0 . 4 . 2 2 1 1 7 2 . 2 0 . 4 . 2 2 2 S I N E T 1 7 2 . 2 3 - 3 1 . 0 . 0 / 1 6 s w 2 C I S C O 3 5 0 0 1 7 2 . 2 0 . 2 . 2 2 2 i f 2 1 3 0 . 3 4 . 1 9 9 .5 8 1 3 0 . 3 4 . 1 9 9 .x x i f 1 v i c 2 v i c t i m i f 0 1 7 2 . 2 0 . 5 . 2 2 1 e h 1 E n d H o s t i f 0 1 7 2 . 2 0 . 2 . 1 i f 0 1 3 0 . 3 4 . 1 9 9 . 5 9 1 月 1 7 日 更 新 図 3 実験ネットワークのネットワーク構成2 . 1 . 2 . 実 験 ネ ッ ト ワ ー ク の ア ド レ ス 構 成

IP 表

name interface

name interface

sr1

fxp0

172 . 21 .

0 . 201

eh1

fxp0

172 . 20 .

2 .

1

fxp1

172 . 23 .

0 . 201

fxp1

130 . 34 . 199 . 59

sr2

fxp0

172 . 21 .

0 . 202

shio15

172 . 20 .

2 .

2

fxp1

172 . 20 . 24 . 202

santos

172 . 20 .

2 .

3

×

fxp2

172 . 20 .

2 . 202

salmon

172 . 20 .

2 .

4

×

sr3

fxp0

172 . 21 .

0 . 203

fxp1

172 . 20 . 35 . 203

gari2

172 . 20 .

4 .

1

fxp2

172 . 20 . 34 . 203

siva

172 . 20 .

4 .

2

sr4

fxp0

172 . 20 . 34 . 204

nozomi

172 . 20 .

4 .

3

fxp1

172 . 20 .

4 . 204

spider

172 . 20 .

4 .

4

×

fxp2

172 . 20 . 24 . 204

sutaro

172 . 20 .

4 .

5

sr5

fxp0

172 . 20 . 35 . 205

fxp1

172 . 20 .

5 . 205

seagull

172 . 20 .

5 .

1

snake

172 . 20 .

5 .

2

tg1

fxp0

×

sphinx

172 . 20 .

5 .

3

fxp1

172 . 21 .

0 . 222

sheep

172 . 20 .

5 .

4

atk1

fxp0

172 . 23 .

0 . 221

slayer

172 . 20 .

5 .

5

fxp1

172 . 20 .

2 . 221

fxp2

130 . 34 . 199 .

58

idsm1

fxp0

172 . 21 .

0 . 221

fxp1

130 . 34 . 199 .

57

dc1

fxp0

×

fxp1

172 . 21 .

0 . 223 ×

IP

no address

IP

other 1

nemoto Lab

other 2

no address

segment ごとの IP 表

name interface name interface

sr1 fxp1 172 . 23 . 0 . 201 sr2 fxp2 172 . 20 . 2 . 202 atk1 fxp0 172 . 23 . 0 . 221 atk fxp1 172 . 20 . 2 . 221 eh1 fxp0 172 . 20 . 2 . 1 sr1 fxp0 172 . 21 . 0 . 201 shio15 172 . 20 . 2 . 2 sr2 fxp0 172 . 21 . 0 . 202 santos 172 . 20 . 2 . 3 sr3 fxp0 172 . 21 . 0 . 203 salmon 172 . 20 . 2 . 4 idsm1 fxp0 172 . 21 . 0 . 221 dc1 fxp0 sr4 fxp1 172 . 20 . 4 . 204 fxp1 172 . 21 . 0 . 223 gari2 172 . 20 . 4 . 1 tg1 fxp0 siva 172 . 20 . 4 . 2 fxp1 172 . 21 . 0 . 222 nozomi 172 . 20 . 4 . 3 spider 172 . 20 . 4 . 4 sr2 fxp1 172 . 20 . 24 . 202 sutaro 172 . 20 . 4 . 5 sr4 fxp2 172 . 20 . 24 . 204 sr5 fxp1 172 . 20 . 5 . 205 sr3 fxp2 172 . 20 . 34 . 203 seagull 172 . 20 . 5 . 1 sr4 fxp0 172 . 20 . 34 . 204 snake 172 . 20 . 5 . 2 sphinx 172 . 20 . 5 . 3 sr3 fxp1 172 . 20 . 35 . 203 sheep 172 . 20 . 5 . 4 sr5 fxp0 172 . 20 . 35 . 205 slayer 172 . 20 . 5 . 5 idsm1 fxp1 130 . 34 . 199 . 57 atk fxp2 130 . 34 . 199 . 58 fxp1 130 . 34 . 199 . 59 IP no address IP nemoto ※ sw1はのGB portはTOPICをmirroring other Lab1 no address sinet TOPIC 24 nemoto Lab other Lab2 34 35

2 . 2 . DoS 攻撃追跡

単純な DoS 攻撃と複数の攻撃者が存在する DDoS 攻撃の場合で本研究開発によって開発さ れた追跡機能の検証を行った。実験に用いたトラヒックを図 4に示す。バックグランドの通 常トラヒックとして 100pps で一定のトラヒックを生成し、その上に攻撃トラヒックを 1000pps で 10 秒間生成した。 100pps 1000pps 実験用DoSトラヒック 実験用通常トラヒック 図 4 実験用 DoS トラヒック2 . 2 . 1 . DoS 攻撃追跡実験

sw1 sr1 atk1 sr4 sr3 sr2 sr5 vic1DoS×1

図 5 基本 DoS 攻撃実験の構成 2 点で観測された DoS 攻撃波形を図 6に示す。図に示すとおりその波形は微妙に異なりなが らも全体として似た形状を示しており、その類似性が評価されれば追跡が可能なることがわ か る 。 評 価 式 と し て 、 数 式 1 を 用 い て 相 関 係 数 を 算 出 し た 。 結 果 は 以 下 の と お り 0.748328589776317 となり、高い相関関係があることがわかる。

−

=

−

=

=

−

−

=

∑

∑

∑

= = = n i i out n i i in i n i i out inB

b

n

s

A

a

n

s

B

b

A

a

s

ns

B

A

r

1 2 1 2 1)

(

1

)

(

1

9776317

0.74832858

)

)(

(

1

)

,

(

また、同時にトラヒック量の増減を示す増幅率についても数式 2にもとづいて算出した。結 果は以下のとおり0.950635563445436 となり、増幅も減少もほとんどないことがわかる。3445436

0.95063556

)

(

))

(

)

(

(

1 2 1∑

∑

= ==

N k N k ABk

A

k

B

k

A

a

rate

Amplifire

以上2 点の結果からこれらの二つの DoS は同一の DoS である確率が高く、その伝播の過程 で大きなトラヒックの増加も減少も起こっていない一般的な中継が行われているという結論 が導かれ、実験結果として妥当なものとなっている。 0 200 400 600 800 1000 1200 1400 1 2 3 4 5 6 7 8 Time (sec) Number of packets/second 図 6 DoS トラヒックパターンの比較

2 . 2 . 2 . DDoS 攻 撃 追 跡 実 験

sw1 sr1 atk1 sr4 sr3 sr2 sr5 vic1 合流DDoS

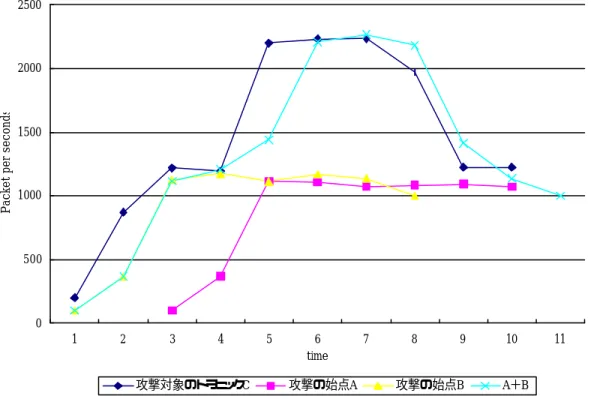

図 7 DDoS 攻撃実験の構成DDoS 攻撃によって観測されたトラヒック波形を図 8に示す。観測は合計 3 点で実施し、攻 撃の始点A、攻撃の始点 B、および結果として観測される攻撃対象のトラヒック C となる。 波形の比較はA-C、B-C、および(A+C)-B の 3 通りとなる。A および C は分散された攻撃 の部分をなしているが、単純な比較では以下のように異なった波形となる。

−

=

−

=

=

−

−

=

∑

∑

∑

= = = n i i out n i i in i n i i out inB

b

n

s

A

a

n

s

B

b

A

a

s

ns

B

A

r

1 2 1 2 1)

(

1

)

(

1

7097123

0.76402143

)

)(

(

1

)

,

(

−

=

−

=

=

−

−

=

∑

∑

∑

= = = n i i out n i i in i n i i out inC

b

n

s

B

a

n

s

C

b

B

a

s

ns

C

B

r

1 2 1 2 1)

(

1

)

(

1

1936962

0.76114316

)

)(

(

1

)

,

(

これに対してA+B の合計に対する波形の比較は、以下のようになり最大の相関係数となる。

−

=

+

−

=

=

−

+

−

=

+

∑

∑

∑

= = = n i i out n i i in i n i i out inC

b

n

s

B

A

a

n

s

C

b

B

A

a

s

ns

C

B

A

r

1 2 1 2 1)

(

1

)

(

1

6128514

0.94509770

)

)(

(

1

)

,

(

これらのことからDDoS 攻撃の場合においても組み合わせを考慮することによって複数の経 路が使われた攻撃であることが判別できることがわかる。0 500 1000 1500 2000 2500 1 2 3 4 5 6 7 8 9 10 11 time

Packet per seconds

攻撃対象のトラヒックC 攻撃の始点A 攻撃の始点B A+B

2 . 3 . 広域スキャン検出実験

2 . 3 . 1 . 分 散 型 情 報 収 集 実 験

図 9は、分散協調型スキャン検出検証実験のネットワーク構成を示している。Security-agent によって分散的に収集された情報を分析、統合し、全体としてのトラヒックの振る舞いを早 期に捕らえることを目的としている。Security-agent として示されたセンサからの情報を NMS/Security manager に集約することで広域にわたるトラヒックの振る舞いを検知する。 backbone net A net B net C net D security-agent NMS/security manager 図 9 分散型情報収集アーキテクチャ スキャン検出に用いられるパケットはしばしば通常のパケットと区別がつかないことが、単 純なシグネチャによる検知を困難にしている。本研究開発ではスキャンを振る舞いとして捉 える方法として、スキャン行為そのものではなくスキャンによって引き起こされる現象に注 目して振る舞いを扱う(図 10)。backbone

Intranet

end node

end node

probe traffic

reaction traffic

security-agent

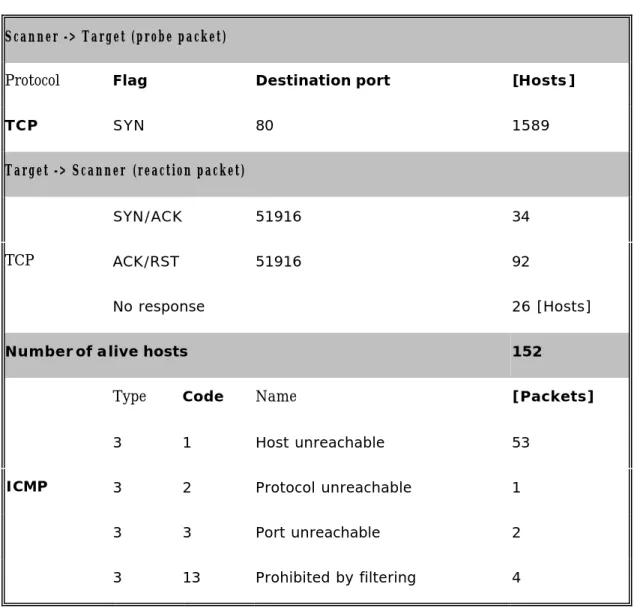

図 10 スキャン行為によって生成されるパケットの収集 表 1は HTTP ポート(80)に対する TCP SYN によるスキャンの結果様々なシステムによっ て生成されるパケットを示している。1589 のホストに対して TCP SYN によるスキャンを試がコネクションを確立する際の動作として妥当であり、このポート(80)でサービスが稼動し ていることを示している。

これに対して 92 のホストからは ACK/RST のパケットが返送されており、このことはこの

ポートでサービスが稼動していないことを示している。また 26 のホストは応答を返してお

らずセキュリティ上の配慮がなされている。また、当該ホスト以外のホストからの応答パケ ットとしてICMP の Host Unreachable および Prohibited by filtering がそれぞれ 53、およ

び4 パケット生成されている。これは攻撃者と対象ホストの間にあるルータ等で対象ホスト、

フィルタの有無によって生成されている。これも同様に失敗アクセスの存在を示している。

表 1 HTTP service SCAN with TCP-SYN probe Scanner -> Target (probe packet)

Protocol Flag Destination port [Hosts]

TCP SYN 80 1589

Target -> Scanner (reaction packet)

SYN/ACK 51916 34

ACK/RST 51916 92

TCP

No response 26 [Hosts]

Number of alive hosts 152

Type Code Name [Packets]

3 1 Host unreachable 53 3 2 Protocol unreachable 1 3 3 Port unreachable 2 ICMP 3 13 Prohibited by filtering 4 表 2は、同様に DNS ポート(53)に対する UDP によるスキャンの結果様々なシステムに よって生成されるパケットを示している。この場合も同様の傾向があることがわかる。

表 2 DNS service SCAN with UDP probe Scanner -> Target (probe packet)

Proto

Destination port [Hosts]UDP (with ICMP ECHO) 53 1550

Target -> Scanner (reaction packet)

ICMP Type Code Name [Packets]

3 2 Protocol unreachable 1

3 3 Port unreachable 108

No response 36 [Hosts]

3 13 Prohibited by filtering 4

Number of alive hosts 149

3 1 Host unreachable 50 稼動していないサービスへのアクセスに対して ACK/RST、ICMP などのパケットを返送す ることは失敗アクセスの存在を通知することになる一方で攻撃者に対してサービスが稼動し ていないが当該アドレスのホストが存在することを通知することにもなる。センサもしくは ファイアウォールはこれらのパケットを観測するとともに、結果を外部にもらさないような フィルタを設置することが望まれる。

2 . 3 . 2 . 広 域 情 報 合 成 実 験

ネットワーク中に分散配備されたセンサによって観測された失敗アクセスの情報と、それら を NMS/Manager に集約し、広域情報を統合して得られた情報のそれぞれの特性を図 11に 示す。同一の広域スキャンに対して、上側の三角の点はひとつのサブネットで観測された失 敗アクセスを示し、下側の点は全てのサブネットから同様の情報を集約した結果を示してい る。 失敗アクセスの情報にはアクセスを試みたという重要な示唆が含まれているが、それらはし ばしばミスや障害によっても引き起こされる。しかし、この情報を広域にわたって検証すれ ば、それらが明らかに異常な振る舞いを示していることがわかる。 複数の IDS(センサ)から得られる情報を統合することで単独の IDS(センサ)による検出 と比較して飛躍的に早期に不正な振る舞いの判断が可能になったことがわかる。10 102 103 104 105 106 Scan開始からの経過時間 (sec) NMS NMSに情報を統合した際の検出 単独のNIDSによる検出 IDS 12 11 10 9 8 7 6 5 4 3 2 1 Scanが検出できたIDS 1109 (sec) 43623 (sec) 図 11 協調型スキャン検出結果

2 . 4 . Anti-DoS 実験

2 . 4 . 1 . Anti-DoS フ ィ ル タ の 概 要

Anti-DoS フィルタは DoS 攻撃下にあるサイトに対して、最低限のアクセスを実現するため の動的フィルタ技術である。攻撃されていない通常時に収集された正規アクセス情報を分析 し、攻撃の際にはそれらの正規アクセスのみを通過させるフィルタを適用することで、利用 者の利便性を確保する。2 . 4 . 2 . Anti-DoS 実験構成

実験は2 台の PC、2 台の WS、を 100Mbps 全 2 重の Ethernet で接続したネットワークを 用いる。また実験に用いたフィルタは実運用学術ネットワークで観測された実際のアクセス に基づいて生成されるたものを用いる。2.4.2.1. ハ ー ド ウ ェ ア 構 成

ハードウェアは、DoS トラヒックを生成する Attacker、正規の利用者を想定した Valid user、 研究開発されたフィルタを実装したFilter、および仮想的に攻撃対象となる Target の 4 つで 構成される(表 3)。

表 3 Anti-DoS 実験ハードウェア構成

機器種別 ハードウェア

Attacker Sun (Sun Microsystems) Ultra 4 296MHz 2 CPUs Main Memory 2.5 GB、HDD 250GB

Valid user Sun (Sun Microsystems) Ultra 4 296MHz 1 CPU Main Memory 1 GB、HDD 100GB

Filter Intel Pentium III (Coppermine) 852 MHz Main Memory 256MB、HDD 30GB Target Intel Pentium III 500 MHz

2.4.2.2. ソ フ ト ウ ェ ア 構 成

Anti-DoS 実験に用いるハードウェアでは次のソフトウェアが稼動する(表 4)。

表 4 Anti-DoS 実験ソフトウェア構成

機器種別 ハードウェア

Attacker OS: Solaris 2.6

実験用トラヒックジェネレータ

Valid user OS: Solaris 2.6

実験用トラヒックジェネレータ

Filter OS: OpenBSD 2.6

IP Filter 3.3.13 (184) Target OS: Linux (Debian)

2.4.2.3. ネ ッ ト ワ ー ク 構 成

図 12に Anti-DoS 実験を実施したネットワーク構成を示す。各実験用機器は 100Mbps 全 2 重のEthernet で接続されている。Attacker から DoS トラヒックを生成し、Valid user から 正規のアクセスを生成する。Filter では IP Filter を利用したフィルタを適用し、Target に

対して到達した正規アクセスの品質を評価する。品質は、フィルタ数およびDoS 強度をパラ

Filter

フィルタ数Target

Attacker

Valid

user

D o S トラヒック 正 規 ア ク セ ス 観測対象•

Packet loss

•

Arrival jitter

図 12 Anti-DoS 実験ネットワーク構成2.4.2.4. フ ィ ル タ 構 成

次の条件を満たすアクセスを正規アクセスとし、それらを通過させるフィルタを生成する。 1. HTTP(port 80)サーバからの応答である 2. IP fragment されていない 3. HTTP GET request に対して正常終了であるコード”200”を返している 上記条件をtcpdump 形式のフィルタであらわすと以下のようになる。'tcp and ( ip[6:2] & 0x1fff = 0 ) and (ip[40:4] = 0x48545450) and ip[44:2] >= 0x2f30 and ip[44:2] <= 0x2f39 and ip[46:2] >= 0x2e30 and ip[46:2] <= 0x2e39 and ip[49:4] = 0x32303020';

上記フィルタによって実運用学術ネットワークでパケット監視を実施し、実際に得られた約 1600 のアドレスに対して、それぞれ 100、500、1000、1600 個のフィルタを適用した場合 の性能を測定する。適用するフィルタの設定例を以下に示す。

block in all

pass in quick proto tcp from 61.133.134.185/32 to any port = 80

pass in quick proto tcp from 61.134.11.227/32 to any port = 80

pass in quick proto tcp from 62.140.65.150/32 to any port = 80

pass in quick proto tcp from 62.226.13.205/32 to any port = 80

pass in quick proto tcp from 63.12.53.48/32 to any port = 80

pass in quick proto tcp from 63.12.90.21/32 to any port = 80

2.4.2.5. ト ラ ヒ ッ ク 構 成

実験トラヒックの構成は次の表 5の通りとなる。DoS の程度を PPS(Packet per second)で定 義し、DoS 強度とする。

表 5 Anti-DoS 実験トラヒック構成

トラヒック種別 実験条件

DoS パケット 60byte

2 . 4 . 3 . Anti-DoS 実験結果

図 13に実験結果の概要を示す。実験はフィルタ数がそれぞれ 100、500、1000、1600 の と きに、DoS 攻撃に対して通常トラヒックが通過できる割合を測定したものである。一般的傾 向としてフィルタ数の増大と DoS 強度の増加に伴って通過できるパケットの割合が大きく現 象する。 最悪のケースでは DoS トラヒック 30Kpps(≒14.4Mbps)の下で、通常パケットの透過率が 5.22%となっているが、フィルタ数 100 の場合、通常パケットは 100%通過しており、この ことは100 利用者に対してサービスが提供できることを示している。 1K 3K 4K 5K 10K 20K 30K フィルタ数100 フィルタ数500 フィルタ数1000 フィルタ数1600 100 100 100 100 100 100 100 100 100 100 100 99.92 41.42 33.55 100 100 100 82.65 23.12 12.12 8.93 100 100 42.68 23.62 10.72 5.22 4.78 0 10 20 30 40 50 60 70 80 90 100 パケット通過率(%)_ DoS強度 (pps) フィルタ数 パケット通過率 フィルタ数100 フィルタ数500 フィルタ数1000 フィルタ数1600 図 13 Anti-DoS 実験結果の概要 以下の節では各フィルタ数における到着間隔の乱れを示す。2.4.3.1. フ ィ ル タ 数 100 の 場 合

フィルタ数が100 の場合、パケット損失は 0(図 13)であり到着ゆらぎも少なく、Anti-DoS フィルタは極めて有効に動作していることがわかる。 0 30 60 90 120 150 180 210 240 270 300 330 360 390 420 450 480 510 540 570 600 630 660 690 720 750 780 900 930 960 1260 1K3K 10K30K 0 1000 2000 3000 4000 5000 6000 頻度 通常パケット到着間隔 (ms) DoS強度 (pps) Anti-DoS性能評価(100フィルタ) 1K 2K 3K 5K 10K 20K 30K2.4.3.2. フ ィ ル タ 数 500 の 場 合

フィルタ数が500 の場合、DoS 強度が 10Kpps 前後まではパケット損失は 0(図 13)であり到着ゆらぎも少なく Anti-DoS フィルタは極めて有効に動作し ているが、DoS 強度が 20Kpps からは損失が増え始め、到着時のゆらぎも大きくなっている。 0 30 60 90 120 150 180 210 240 270 300 330 360 390 420 450 480 510 540 570 600 630 660 690 720 750 780 900 930 960 1260 1K3K 10K30K 0 1000 2000 3000 4000 5000 6000 頻度 通常パケット到着間隔 (ms) DoS強度 (pps) Anti-DoS性能評価(500フィルタ) 1K 2K 3K 5K 10K 20K 30K2.4.3.3. フ ィ ル タ 数 1000 の 場 合

フィルタ数が1000 の場合、DoS 強度が 3Kpps を超えたあたりでパケット損失が起こりはじめ(図 13)、到着ゆらぎも急激に大きくなる。 0 30 60 90 120 150 180 210 240 270 300 330 360 390 420 450 480 510 540 570 600 630 660 690 720 750 780 900 930 960 1260 1K3K 10K30K 0 1000 2000 3000 4000 5000 6000 頻度 通常パケット到着間隔 (ms) DoS強度 (pps) Anti-DoS性能評価(1000フィルタ) 1K 2K 3K 5K 10K 20K 30K2.4.3.4. フ ィ ル タ 数 1600 の 場 合

0

30

60

90

120

150

180

210

240

270

300

330

360

390

420

450

480

510

540

570

600

630

660

690

720

750

780

900

930

960

1260

1K

3K

10K

30K

0

1000

2000

3000

4000

5000

6000

頻度

通常パケット到着間隔 (ms)

DoS強度

(pps)

Anti-DoS性能評価(

1600フィルタ)

1K

2K

3K

5K

10K

20K

30K

3. 実運用学術ネットワークにおけるネットワ

ー ク 地 図 情 報 と 連 携 し た 広 域 捜 査 診 断 シ ス

テムの有効性の検証

3 . 1 . 実運用学術ネットワークの構成

A

B

C

D

・

・

・

・

外部ネットワーク

AS-2

as2-ix

ix-as2

a-ix

ix-a

b-ix

ix-b

c-ix

ix-c

d-ix

ix-d

AS-1

観測対象

ネットワーク

IX

Smurf

①

②

③

3 . 2 . 広域スキャン検知実験

本検証実験では、実運用学術ネットワークにおけるスキャンパケットの検出実験を実施した。 期間は2000 年 12 月の一ヶ月間。3 . 2 . 1 . 検 出 結 果 概 要

一ヶ月間に観測された総スキャンパケットは 3,540,695 個となり、内訳は表 6の通り。スキ ャン行為はもはや日常的なものとなり、自動的な情報収集が継続的に行われていることが伺 える。多くは単純なポートスキャンであるが、特定のセキュリティホールを探しているもの、 OS を特定しようとしているものなどが見受けられる。 表 6 実運用学術ネットワークで観測されたスキャンパケットの概要Total number of SCAN packets 3540695

IDS04 - SCAN-NULL Scan 6

IDS05 - SCAN-Possible NMAP Fingerprint attempt 1105

IDS144 - SCAN-FullXMASScan 32

IDS146 - SCAN-Cybercop OS Probe sf12 6

IDS27 - SCAN-FIN 417

IDS277 - NAMED Iquery Probe 935

IDS278 - SCAN -named Version probe 756

IDS29 - SCAN-Possible Queso Fingerprint attempt 1544

IDS310 - SCAN - L3retriever HTTP Probe 69

IDS330 - SCAN-SAINT-FTPcheck 2

SCAN - Whisker Stealth - Mall log order access attempt 2

SCAN - Whisker Stealth Mode 4- HEAD 5116

SCAN - Whisker Stealth- BigConf access attempt 3

SCAN - Whisker Stealth- IIS search97 access attempt 46

SCAN - Whisker Stealth- Order log access attempt 2

SCAN - Whisker Stealth- Shopping cart access attempt 2 SCAN - Whisker Stealth- Start Stop Web access attempt 4 SCAN - Whisker Stealth- WS_FTP.INI access attempt 2

SCAN - Whisker Stealth- cfappman access attempt 2

SCAN - Whisker Stealth- mlog access attempt 2

SCAN - Whisker Stealth- mylog access attempt 2

SCAN-SYN FIN 3486461

3 . 2 . 2 . ス キ ャ ン さ れ た ポ ー ト の 分 布

観測期間中(一ヶ月間)にスキャンされたポートの種類は合計 287 種類あり、非常に多くのア プリケーションが攻撃対象の候補となっていることがわかる。図 14はその中でも非常に多 くスキャンされたトップ10 を示している。 21 (FTP) 111 (SUNRPC) 109 (POP2) 23 (Telnet) 53 (DNS) 3128 (Squid) 110 (POP3)8080 (Web or Proxy) 13 (Daytime)

1080 (POLESTAR/Socks) 図 14 スキャンされたポート TOP10 TOP10 には最も広く知られているサービスである WWW を示す 80 番ポートは含まれていな い(12 位)ことなどから、攻撃者が対象としているサービスは必ずしも一般的の利用者によ って使われているサービスではなく、むしろインフラ的なサービスとして目に付かないもの が多いことがわかる。また WWW サービスそのものよりもそれに付随する Proxy 関連のサ ービスは特にスキャンの対象となっている。

0 1 7 9 11 20 22 25 80 113 135 137 139 443 445 515 1000 10551442 2001 2048 212825843473 5001 5002 6000 6346 6355 6667 6699 9088 9411 9704 121311593616751 17969 235354113345929 47178 546586152462937 1 10 100 1000 10000 100000 図 15 その他の注意すべきスキャン

3 . 2 . 3 . ス キ ャ ン パ ケ ッ ト の ソ ー ス ア ド レ ス 分 布

3 . 2 . 4 . 失 敗 ア ク セ ス の 実 特 性

不正アクセスの兆候を示す大きな手がかりとなる情報が失敗アクセスである。攻撃者は攻撃 の標的に関する十分知識がないことから、しばしばなんらかの失敗を起こす。不正アクセス の早期発見と事前の対策にはこのような兆候の発見が重要である。しかしながら失敗は一般 の利用の場合でも障害、単純なミスなどにより発生する可能性がある。鍵となる技術は異常 を示すトラヒックの振る舞いを効率よく見つける方法である。 図 16に実運用学術ネットワークで観測された失敗アクセスの特性分析の結果を示す。図で は特定のIP アドレス(SRC1∼SRC9)によって生成されたアクセスが TCP の ack/reset パケ ットによって失敗として報告されたアクセス先アドレス数数を累積値として示している。 SRC2、SRC3、SRC5、SRC7、SRC8 は 1500 秒あまりの時間をかけて失敗したアクセス先 は20 個程度にとどまっているのに対して、SRC1、SRC6、SRC9 では数 10 秒のうちに数多 くのアドレスに対して失敗アクセスを記録している。特に SRC9は観測期間中に 2500 以上 のアドレスに対してアクセスを失敗している。このようなアクセス傾向の分析によって広範 囲な情報収集を目的とする不正アクセス (スキャン)をトラヒックの振る舞いによって検出 できる。 特に困難になるのは SRC4 に示されたようなケースである。よく制御されたスキャン行為は このようにゆっくりと広域に渡って分散されたアクセスによって検出システムを回避する。 このような不正アクセスの検知にはより広範囲から得られた情報を集約し分析することが効 果的である。失敗アクセスの特性 0 20 40 60 80 100 972040000972050000972060000972070000972080000972090000972100000972110000972120000972130000972140000972150000 時刻 (秒) 累積失敗アクセス先アドレス数 SRC1 SRC2 SRC3 SRC4 SRC5 SRC6 SRC7 SRC8 SRC9 図 16 実運用学術ネットワークで観測された失敗アクセスの特性

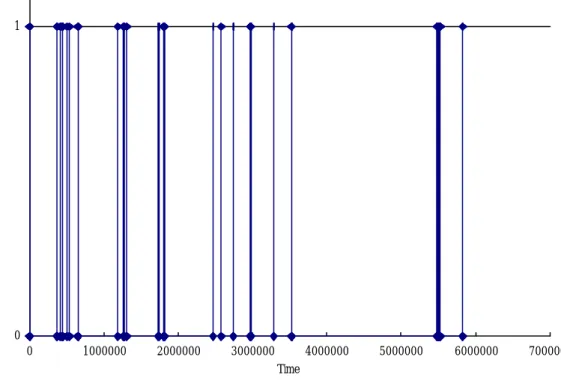

3 . 3 . 不正アクセス追跡実験

図 17は、2 ヶ月間に観測された 1000pps を超えるトラヒックバーストを観測した結果を示 している。全体として非常に頻繁に DoS と思われるトラヒックが発生しており、本研究開発 成果を用いた検出システムはそれらを全て(340 回)検知することができた。 0 1 0 1000000 2000000 3000000 4000000 5000000 6000000 7000000 TimeObserved traffic burst