脆弱性対策情報データベース JVN iPedia に関する活動報告レポートについて

本レポートでは、2013 年 10 月 1 日から 2013 年 12 月 31 日までの間に JVN iPedia で

登録をした脆弱性対策情報の統計及び事例について紹介しています。

脆弱性対策情報データベース

JVN iPedia に関する

活動報告レポート

[2013 年第 4 四半期(10 月~12 月)]

独立行政法人情報処理推進機構 技術本部 セキュリティセンター 2014 年 1 月 21 日目次 1. 2013 年第 4 四半期 脆弱性対策情報データベース JVN iPedia の登録状況 ... - 1 - 1-1. 脆弱性対策情報の登録状況 ... - 1 - 1-2. 【注目情報 1】Android に関する脆弱性のうち 71%が Android アプリ ... - 2 - 1-3. 【注目情報 2】産業用制御システムの脆弱性のうち「レベルⅢ(危険)」は全体の 6 割超 - 4 - 2. JVN iPedia の登録データ分類 ... - 6 - 2-1. 脆弱性の種類別件数 ... - 6 - 2-2. 脆弱性に関する深刻度別割合 ... - 6 - 2-3. 脆弱性対策情報を公表した製品の種類別件数 ... - 7 - 2-4. オープンソースソフトウェアの割合 ... - 8 - 2-5. 登録された製品の開発元(ベンダー)の内訳 ... - 8 - 3. 脆弱性対策情報の活用状況 ... - 10 -

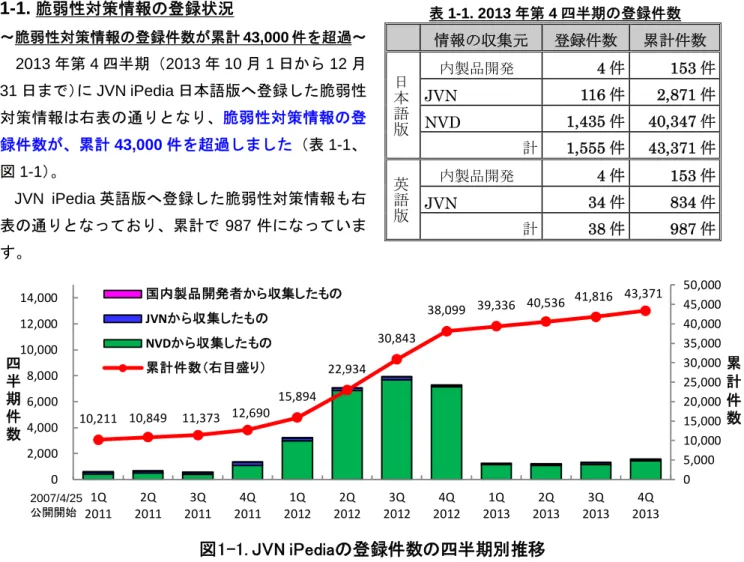

表 1-1. 2013 年第 4 四半期の登録件数 情報の収集元 登録件数 累計件数 日本語版 国内製品開発者 4 件 153 件 JVN 116 件 2,871 件 NVD 1,435 件 40,347 件 計 1,555 件 43,371 件 英語版 国内製品開発者 4 件 153 件 JVN 34 件 834 件 計 38 件 987 件

1. 2013 年第 4 四半期 脆弱性対策情報データベース JVN iPedia の登録状況

脆弱性対策情報データベース「JVN iPedia( http://jvndb.jvn.jp/ )」は、システム管理者が幅広いソ フトウェア製品に関する脆弱性対策情報を日本語で取得し、迅速に脆弱性対策に活かせるよう、1) 国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイト JVN(*1) で公表した脆弱性対策情報、3)米国国立標準技術研究所 NIST(*2)の脆弱性データベース「NVD (*3)」 が公開したソフトウェアの脆弱性対策情報を集約、翻訳し、2007 年 4 月 25 日から公開しています。1-1.

脆弱性対策情報の登録状況 ~脆弱性対策情報の登録件数が累計 43,000 件を超過~ 2013 年第 4 四半期(2013 年 10 月 1 日から 12 月 31 日まで)に JVN iPedia 日本語版へ登録した脆弱性 対策情報は右表の通りとなり、脆弱性対策情報の登 録件数が、累計 43,000 件を超過しました(表 1-1、 図 1-1)。 JVN iPedia 英語版へ登録した脆弱性対策情報も右 表の通りとなっており、累計で 987 件になっていま す。 10,211 10,849 11,373 12,690 15,894 22,934 30,843 38,099 39,336 40,536 41,816 43,371 0 5,000 10,000 15,000 20,000 25,000 30,000 35,000 40,000 45,000 50,000 0 2,000 4,000 6,000 8,000 10,000 12,000 14,000 1Q 2011 2Q 2011 3Q 2011 4Q 2011 1Q 2012 2Q 2012 3Q 2012 4Q 2012 1Q 2013 2Q 2013 3Q 2013 4Q 2013 四 半 期 件 数 国内製品開発者から収集したもの JVNから収集したもの NVDから収集したもの 累計件数(右目盛り) 2007/4/25 公開開始 累 計 件 数図1-1. JVN iPediaの登録件数の四半期別推移

(*1)Japan Vulnerability Notes。脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、 システムのセキュリティ対策を支援しています。IPA、JPCERT/CC が共同で運営しています。 http://jvn.jp/

(*2)

National Institute of Standards and Technology。米国国立標準技術研究所。米国の科学技術分野におけ る計測と標準に関する研究を行う機関。 http://www.nist.gov/

(*3)

1-2.

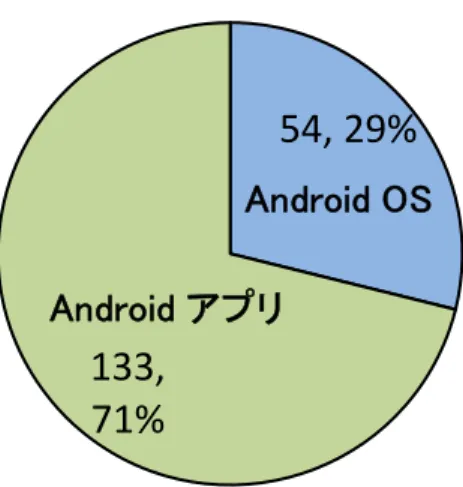

【注目情報 1】Android に関する脆弱性のうち 71%が Android アプリ 近年、スマートフォンが急激に普及しており、企業や個人によるスマートフォン用アプリの開発も 活発になっています。中でもここ数年、スマートフォン市場における Android のシェアが増加してお り、結果として JVN iPedia への Android 関連の脆弱性の登録件数も増加しています。 図 1-2-1 は、JVN iPedia に登録をしている Android 関連の脆弱性を OS とアプリの製品区分で分 類したものです。累計 187 件の内、133 件が Android アプリに関する情報となっており、71%を Android アプリが占めています。54, 29%

133,

71%

Android アプリ

図1-2-1. Android 関連の脆弱性の製品区分別割合

Android OS

図 1-2-2 は JVNiPedia に登録のあった Android アプリの脆弱性 133 件を Google 社の Google Play

(*4)によるカテゴリ(26 種類)から 6 種に分類し、それを脆弱性の深刻度割合(CVSS(*5))別に集 計したものです。ブラウザやメールなどの通信アプリ、コミュニケーションを目的としたソーシャル ネットワークのアプリが前述の 133 件のうち 79 件登録されており、全体の 59%を占めています。こ れら通信等のアプリの利用者が脆弱性を含んだバージョンを使い続けると、メッセージ内容、通信履 歴、連絡先などの情報が漏えいする可能性があることを認識する必要があります。 (*4) Google が Android 端末向けに配布しているアプリの配布・販売用のサービス名称。アプリは、以下に示され た種類にカテゴリ分けされている。 http://support.google.com/googleplay/android-developer/bin/answer.py?hl=ja&answer=113475 (*5)

Common Vulnerability Scoring System、共通脆弱性評価システム。 http://www.ipa.go.jp/security/vuln/CVSS.html

脆弱性の基本評価基準の数値を基に I、Ⅱ、Ⅲの 3 段階とし、数値が大きいほど深刻度が高い。

・レベルⅢ:リモートからシステムを完全に制御されるような場合や大部分の情報が漏えいするような脅威。 ・レベルⅡ:一部の情報が漏えいするような場合やサービス停止につながるような脅威。

58 21 20 15 5 14 0 10 20 30 40 50 60 70 通信 仕事効率化 ファイナンス 件 数 レベルIII(危険、CVSS基本値=7.0~10.0) レベルII (警告、CVSS基本値=4.0~6.9) レベルI (注意、CVSS基本値=0.0~3.9) 図1-2-2.Androidアプリのカテゴリ別深刻度割合 ソーシャル ネットワーク ツール その他 図 1-2-3 は、Android アプリに関する脆弱性対策情報を、CWE(*6)のタイプ別に分類し、登録が多 い順に示したものです。アプリが管理する重要な情報が読まれたり改ざんされるなど、CWE-264(認 可・権限・アクセス制御)が 32 件と圧倒的に多く、次いで CWE-200(情報漏えい)が 9 件と、重 要な情報を狙うタイプの脆弱性の登録が多いことがグラフから見てとれます。 32 9 7 4 3 0 5 10 15 20 25 30 35

CWE‐264 CWE‐200 CWE‐20 CWE‐79 CWE‐310

件 数 CWE-264 : 認可・権限・アクセス制御 CWE-200 : 情報漏えい CWE-20 : 不適切な入力確認 CWE-79 : クロスサイト・スクリプティング CWE-310 : 暗号の問題 図1-2-3. Androidアプリに関する脆弱性の種類別件数 Android に限らず、重要な個人情報を保有するスマートフォンなどのデバイスは、脆弱性を悪用さ れないよう PC と同様に迅速な対策の実施が必要です。アプリの利用者は、脆弱性が存在する古いバ ージョンを利用していた場合、速やかなアップデートを実施してください。また、アプリの開発者は、 脆弱性を作りこまない安全なアプリ開発を積極的に行う必要があります。 (*6)

Common Weakness Enumeration。概要は次を参照ください。 http://www.ipa.go.jp/security/vuln/CWE.html

1-3.

【注目情報 2】産業用制御システムの脆弱性のうち「レベルⅢ(危険)」は全体の 6 割超 ~他の脆弱性と比べて深刻度の高い脆弱性の割合が多いのが特徴~ 近年、工場の生産設備等で使用される監視モニタ等の産業用制御システム(ICS:Industrial Control Systems)に関するソフトウェアの脆弱性対策情報の登録が多い状況で、2013 年も 131 件が登録さ れました。図 1-3-1 は、JVN iPedia における産業用制御システムに関するソフトウェアの脆弱性対策 情報の登録件数と CVSS の分類による深刻度の割合を示しており、今四半期までの登録累計は 437 件になっています。2013 年も深刻度の高いレベル III の脆弱性が 131 件の登録のうち 80 件と 6 割超 を占めています。 4 1 3 2 2 4 3 28 74 49 6 6 14 64 97 80 0 20 40 60 80 100 120 140 160 180 200 2008 2009 2010 2011 2012 2013 レベルIII(危険、CVSS基本値=7.0~10.0) レベルII (警告、CVSS基本値=4.0~6.9) レベルI (注意、CVSS基本値=0.0~3.9) 件 数 図1-3-1.産業用制御システムに関するソフトウェアの脆弱性の深刻度別件数 図 1-3-2、図 1-3-3 のグラフは、JVN iPedia に登録済みの脆弱性対策情報に関して、産業用制御シ ステムに関するソフトウェアと全ての脆弱性対策情報の深刻度の割合をそれぞれ示したものです。産 業用制御システムに関するソフトウェアの深刻度の割合は、レベル III(危険、CVSS 基本値=7.0~10.0) が 61%、レベル II(警告、CVSS 基本値=4.0~6.9)が 37%、レベル I(注意、CVSS 基本値=0.0~3.9) が 2%となっており、ソフトウェア全体と比較すると深刻度の高い脆弱性対策情報の登録が極めて多 いことがわかります。7%

49%

44%

深刻度レベルI 深刻度レベルII 深刻度レベルIII2%

37%

61%

深刻度レベルI 深刻度レベルII 深刻度レベルIII 図1-3-2. 深刻度の割合(産業用制御システム) 図1-3-3. 深刻度の割合(全体) 図 1-3-4 は、産業用制御システムに関するソフトウェアの脆弱性対策情報を、CWE のタイプ別に 分類した件数を示したものです。任意コードの実行などの重大な脅威につながる CWE-119(バッファエラー)の件数が 122 件となっており、全体の 3 割を占めています。 122 50 31 29 25 20 18 17 17 13 0 20 40 60 80 100 120 140

CWE‐119 CWE‐20 CWE‐264 CWE‐22 CWE‐79 CWE‐255 CWE‐310 CWE‐399 CWE‐287 CWE‐189

件 数 CWE-119 : バッファエラー CWE-20 : 不適切な入力確認 CWE-264 : 認可・権限・アクセス制御 CWE-22 : パス・トラバーサル CWE-79 : クロスサイト・スクリプティング CWE-255 : 証明書・パスワード管理 CWE-310 : 暗号の問題 CWE-399 : リソース管理の問題 CWE-287 : 不適切な認証 CWE-189 : SQLインジェクション 図1-3-4. 産業用制御システムを構成するソフトウェアの脆弱性の種類別件数 産業用制御システムの管理者は、脆弱性対策情報を定期的に収集し利用製品に脆弱性が存在する 場合、開発元や販売元にバージョンアップ等の対策方法の有無を確認し、対策が存在する場合は速 やかな対応を検討してください。直ちに対策することが困難な場合は、産業用制御システムが設置 されているネットワーク等の利用環境やリスクを評価し、リスクの低減策や脅威の緩和策を図るな どの対応を検討してください。(*7) (*7) 制御機器の脆弱性に関する注意喚起 http://www.ipa.go.jp/about/press/20120229.html

2. JVN iPedia の登録データ分類

2-1.

脆弱性の種類別件数 図 2-1 のグラフは、JVN iPedia へ 2013 年第 4 四半期に登録した脆弱性対策情報を、共通脆弱性タ イプ一覧 CWE のタイプ別に分類し、集計した件数を示したものです。 件数は多い順に、CWE-264(認可・権限・アクセス制御)が 192 件、CWE-119(バッファエラー) が 182 件、CWE-20(不適切な入力確認)が 174 件、CWE-79(クロスサイト・スクリプティング) が 169 件、となっています。 製品開発者は、ソフトウェアの企画・設計段階から、セキュリティ対策を講じ、これら脆弱性の 低減に努めることが求められます。なお、IPA では、セキュアなプログラム開発の一助となるよう「セ キュア・プログラミング講座(*8)」、実習形式による脆弱性体験学習ツール「AppGoat(*9)」などの 参考資料を公開しています。 192 182 174 169 67 63 54 48 45 43 0 50 100 150 200 250CWE‐264 CWE‐119 CWE‐20 CWE‐79 CWE‐200 CWE‐399 CWE‐310 CWE‐94 CWE‐189 CWE‐89 件 数 CWE‐264 : 認可・権限・アクセス制御 CWE‐119 : バッファエラー CWE‐20 : 不適切な入力確認 CWE‐79 : クロスサイト・スクリプティング CWE‐200 : 情報漏えい CWE‐399 : リソース管理の問題 CWE‐310 : 暗号の問題 CWE‐94 : コード・インジェクション CWE‐189 : 数値処理の問題 CWE‐89 : SQLインジェクション 図2-1. 2013年第4四半期に登録した脆弱性の種類別件数

2-2.

脆弱性に関する深刻度別割合 図 2-2 のグラフは JVN iPedia に登録済みの脆弱性対策情報の件数を脆弱性の深刻度別に分類し、 公表年別にその推移を示したものです。 脆弱性対策情報の公開開始から 2013 年 12 月 31 日までに JVN iPedia に登録された脆弱性対策情 報の深刻度は、レベル III(危険、CVSS 基本値=7.0~10.0)が全体の 44%、レベル II(警告、CVSS 基本値=4.0~6.9)が同 49%、レベル I(注意、CVSS 基本値=0.0~3.9)が同 7%となっています。 これら既知の脆弱性の深刻度は全体の 93%がサービス停止につながるような脅威であるレベル II 以上となっています。既知の脆弱性による脅威を回避するため、製品利用者は製品のバージョンアッ プやセキュリティ対策パッチの適用などを速やかに行ってください。 (*8) http://www.ipa.go.jp/security/awareness/vendor/programmingv2/index.html (*9) 脆弱性体験学習ツール「AppGoat」。http://www.ipa.go.jp/security/vuln/appgoat/index.html13 55 131 193 350 393 609 858 3,737 6,463 5,719 5,690 4,699 4,337 5,208 4,834 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 1998 1999 2000 2001 2002 2003 2004 2005 2006 2007 2008 2009 2010 2011 2012 2013

件

数

レベルIII(危険、CVSS基本値=7.0~10.0) レベルII (警告、CVSS基本値=4.0~6.9) レベルI (注意、CVSS基本値=0.0~3.9) 図2-2. 脆弱性の深刻度別件数2-3.

脆弱性対策情報を公表した製品の種類別件数 図 2-3 のグラフは JVN iPedia に登録済みの脆弱性対策情報を、ソフトウェア製品の種類別に件数 を集計し、年次でその推移を示したものです。製品の種類別でみるとアプリケーションに関する脆弱 性対策情報が全件のうちの 85%を占めており、最も多く公表されています。 また 2008 年頃以降、重要インフラなどで利用される、産業用制御システムに関する脆弱性対策情 報が登録されるようになり、今四半期までに合計 437 件が登録されています。 13 55 131 193 353 396 614 861 3,743 6,464 5,724 5,692 4,715 4,363 5,214 4,840 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 1998 1999 2000 2001 2002 2003 2004 2005 2006 2007 2008 2009 2010 2011 2012 2013件

数

産業用制御システム 組込みソフトウェア アプリケーション OS図2-3. 脆弱性対策情報を公表した製品の種類別件数の公開年別推移

2-4.

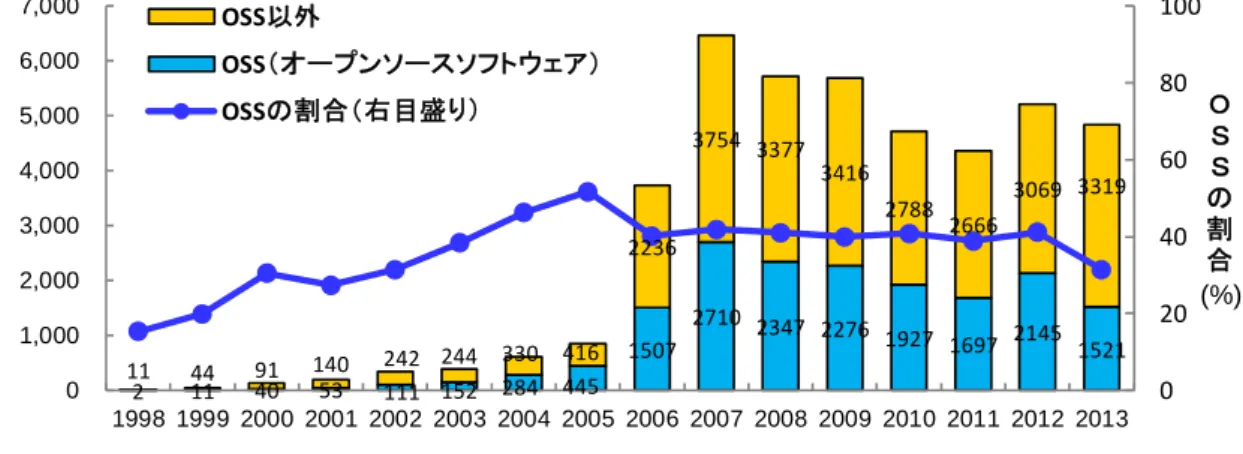

オープンソースソフトウェアの割合図 2-4 のグラフは JVN iPedia に登録済みの脆弱性対策情報のうち、オープンソースソフトウェア (以後、OSS)と OSS 以外のソフトウェアの公表年別推移を示したものです。累計では OSS が 17,228 件、OSS 以外が 26,143 件の登録があります。2007 年以降、OSS 以外の登録件数がそれ以前 と比べて多くなっているのは、NVD に登録された脆弱性対策情報全てを JVN iPedia でも登録対象に したことが要因です。累計についてのそれぞれの割合は、OSS が 40%、OSS 以外が 60%となってい ます。 2 11 40 53 111 152 284 445 1507 2710 2347 2276 1927 1697 2145 1521 11 44 91 140 242 244 330 416 2236 3754 3377 3416 2788 2666 3069 3319 0 20 40 60 80 100 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 1998 1999 2000 2001 2002 2003 2004 2005 2006 2007 2008 2009 2010 2011 2012 2013 件 数 OSS以外 OSS(オープンソースソフトウェア) OSSの割合(右目盛り) (%) O S S の 割 合 図2-4. オープンソースソフトウェア(OSS)とOSS以外の公開年別推移

2-5.

登録された製品の開発元(ベンダー)の内訳 図 2-5-1、図 2-5-2 のグラフは、脆弱性対策情報の公開開始から 2013 年 12 月 31 日までに JVN iPedia に登録された製品の開発元(ベンダー)を分類したものです。OSS ベンダーと OSS 以外のベ ンダーを国内ベンダー、海外ベンダー(日本法人有り)、海外ベンダー(日本法人無し)でそれぞれ 示しています。 最も割合が多いのは日本法人の無いベンダーの製品です。OSS ベンダーでは 96.4%、OSS 以外で は、91.3%となっており、登録の 9 割以上の脆弱性対策情報が日本法人の無い海外ベンダーの製品の ものであることがわかります。 OSS 製品は、無償なため、手軽に利用可能できる製品といった面がある一方、安全に使用するた めのサポートがベンダーなどから十分に得られない可能性があります。そのため、OSS 製品を利用 する場合には、パッチ適用などのセキュリティ対策を利用者自ら実施できる体制を整えておくことが 重要です。87 71 4245 国内ベンダー 海外ベンダー (日本法人有り) 海外ベンダー (日本法人無し) 合計4,403ベンダー 191 217 4298 国内ベンダー 海外ベンダー (日本法人有り) 海外ベンダー (日本法人無し) 合計4,706ベンダー 図2-5-1. OSSのベンダーの内訳 図2-5-2. OSS以外のベンダーの内訳 (96.4%) (91.3%)

3. 脆弱性対策情報の活用状況

表 3-1 は 2013 年第 4 四半期(10 月~12 月)にアクセスの多かった JVN iPedia の脆弱性対策情報 の、上位 20 件を示したものです。アクセスの 1 位は Andriod OS に関する脆弱性についてでした。 また 4 位を初めとする Apache HTTP Server に関する脆弱性、9 位と 11 位にランクインをしている Apache Struts 2 に関する脆弱性など、ウェブサイトを構成するためのサーバソフトウェアに関する脆 弱性へのアクセスが多く集まりました。 表 3-2 は国内の製品開発者から収集した脆弱性対策情報でアクセスの多かった上位 5 件を示してい ます。上位 5 件すべての深刻度はレベル III(危険)となっており、攻撃をされた場合にサービス停止 につながる可能性が高い脆弱性が注目されています。 表 3-1.JVN iPedia の脆弱性対策情報へのアクセス 上位 20 件 [2013 年 10 月~2013 年 12 月] # ID タイトル CVSS 基本値 公開日 1 JVNDB-2013-000111 Android OS において任意の Java のメソッドが実行さ れる脆弱性 6.8 2013/12/17 2 JVNDB-2013-004553 複数の Microsoft 製品のカーネルモードドライバにおけ る任意のコードを実行される脆弱性 9.3 2013/10/10 3 JVNDB-2013-000103 一太郎シリーズにおいて任意のコードが実行される脆弱 性 9.3 2013/11/12 4 JVNDB-2013-002948Apache HTTP Server の mod_rewrite モジュールにおけ

る任意のコマンドを実行される脆弱性 5.1 2013/6/12

5 JVNDB-2013-004456

複数の SONY ネットワークカメラ製品におけるクロス

サイトリクエストフォージェリの脆弱性 6.8 2013/10/4

6 JVNDB-2012-001258

Apache HTTP Server の protocol.c における HTTPOnly

Cookie の値を取得される脆弱性 4.3 2012/2/1 7 JVNDB-2013-004826 Node.js の HTTP サーバにおけるサービス運用妨害 (DoS) の脆弱性 5.0 2013/10/23 8 JVNDB-2013-004911 nginx のデフォルト設定における重要な情報を取得され る脆弱性 7.5 2013/10/29 9 JVNDB-2013-003469 Apache Struts において任意のコマンドを実行される脆 弱性 7.5 2013/7/23 10 JVNDB-2011-002305 SSL と TLS の CBC モードに選択平文攻撃の脆弱性 4.3 2011/10/4 11 JVNDB-2013-004372 Apache Struts における脆弱性 10.0 2013/10/2 12 JVNDB-2013-000119

Juniper ScreenOS におけるサービス運用妨害 (DoS) の

脆弱性 7.8 2013/12/13

13 JVNDB-2013-004446

複数製品で使用されている International Components for Unicode (ICU) に解放済みメモリ使用 (use-after-free) の 脆弱性

7.5 2013/10/3

14 JVNDB-2013-000093

Internet Explorer において任意のコードが実行される脆

# ID タイトル CVSS 基本値 公開日 15 JVNDB-2013-000094 Accela BizSearch におけるクロスサイトスクリプティン グの脆弱性 4.3 2013/10/4 16 JVNDB-2013-000095 HDL-A および HDL2-A シリーズにおけるセッション管 理に関する脆弱性 4.0 2013/10/18 17 JVNDB-2011-002172 Apache HTTPD サーバにサービス運用妨害 (DoS) の脆 弱性 7.8 2011/9/1 18 JVNDB-2013-005095 複数の Apple 製品用 Tweetbot におけるユーザに不要な アクションの実行を自動的に強制される脆弱性 6.8 2013/11/14 19 JVNDB-2013-005585 PHP の ext/openssl/openssl.c 内の asn1_time_to_time_t 関数における任意のコードを実行 される脆弱性 7.5 2013/12/18 20 JVNDB-2013-001460 TLS プロトコルおよび DTLS プロトコルにおける識別 攻撃およびプレーンテキストリカバリ攻撃を誘発される 脆弱性 2.6 2013/2/13 表 3-2.国内の製品開発者から収集した脆弱性対策情報へのアクセス 上位 5 件 [2013 年 10 月~2013 年 12 月] # ID タイトル CVSS 基本値 公開日 1 JVNDB-2013-004410 JP1/Base における任意のコマンドを実行される脆弱性 8.3 2013/10/3 2 JVNDB-2013-005262 Interstage HTTP Server のログ機能におけるバッファオ ーバーフローの脆弱性 10.0 2013/11/27 3 JVNDB-2013-004409

JP1/Automatic Job Management System 3 および JP1/Automatic Job Management System 2 における任意 のコマンドを実行される脆弱性

8.3 2013/10/3

4 JVNDB-2013-004319

JP1/Cm2/Network Node Manager i に同梱されている

Java における複数の脆弱性 9.7 2013/9/26

5 JVNDB-2013-004318

JP1/Cm2/Network Node Manager i における複数の脆弱

性 9.7 2013/9/26 注 1)CVSS 基本値の深刻度による色分け CVSS 基本値=0.0~3.9 深刻度=レベル I(注意) CVSS 基本値=4.0~6.9 深刻度=レベル II(警告) CVSS 基本値=7.0~10.0 深刻度=レベル III(危険) 注 2)公開日の年による色分け 2011 年以前の公開 2012 年の公開 2013 年の公開