認証フェデレーションに基づく分散ファイル管理システムの提案

6

0

0

全文

(2) 情報処理学会研究報告 IPSJ SIG Technical Report. 2. 利用技術と関連研究 2.1 利用技術 本システムは既存の要素技術を組み合わせて提案システ ムを構築する.ここでは,それぞれの技術について説明す る. (1) SSO(シングルサインオン) SSO は一度の認証で複数のサービスを利用できる技術で ある.本研究では SAML 型の Shibboleth[3]の利用を前提と している.Shibboleth はユーザの認証を行う IdP(Identity Provider)とサービスの提供を行う SP(Service Provider) の 2 つにより構成され,これらがフェデレーションを構築 することで SSO やアクセス制御,属性交換を可能とする. (2) しきい値秘密分散法 ファイルを幾つかのシェア(分割情報)に分割し,シェ アが,設定されたしきい値以上集まると元のファイルを復 元できる技術である.そのため,個々のシェア単独では元 のファイルの情報は復元できず,また生成シェアの数とし きい値の差により冗長度を確保できる.しきい値秘密分散 法は多くの場合, 「(k, n)しきい値秘密分散法」の形で記載 される場合が多い.この時,k は復元のしきい値を示し,n は生成するシェアの数を表す. 今回の予備実験では Shamir の秘密分散法[4]を利用した. Shamir の秘密分散法は初めて提案された(k, n)しきい値 秘密分散法である.Shamir の秘密分散法は長年の安全性評 価を受けており,なおかつ多くの実装が既に存在している ため本論文での予備実験ではこの方法で評価している.し かし,Shamir の秘密分散法は計算量が大きく低速であるこ とが知られており,近年 XOR 演算のみで構成される高速 な秘密分散法も提案されている[5][6]. (3) KVS(キーバリューストア) KVS はデータの保存管理手法の一つであり,保存したい データ(value)に対し対応する一意のキー(key)を生成 し,これらを組として保存する技術である.保存される個々 のデータに対してキーはユニークなものが設定されるため, 取り出す際は対象のデータのキーを指定すると,対応する データを直接取り出すことが可能である. 本システムではユーザの保存ファイルの分散情報と保 存場所を記録するテーブルの管理のために利用する.KVS の場合,保存したデータを取り出す際は,キーのみにより 一意に取り出すことができ,それ以外の付加情報を必要と しないことから,ネットワーク上でデータを冗長化しつつ の中身を秘匿し,また複数の情報を一つのレイヤで管理す ることができるからである. 2.2 関連研究 本研究で目的とする分散ファイルシステム管理を実現 時している類似の研究として,株式会社インテックが提供 する EXAGE/Storage が挙げられる.EXAGE/Storage では,. ⓒ2012 Information Processing Society of Japan. Vol.2012-IOT-18 No.8 2012/6/28. ストレージサーバとユーザからのリクエストを受けストレ ージサーバにアクセスするアクセスサーバの二種類のサー バにより構成される.保存するデータは分割し個々の分割 データが複製され冗長化される. 提案システムでは,シェアの転送に際しサーバ同士の認 証を適用する際にユーザを介してサーバ間の通信を行うこ とでサーバ間の信頼関係を構築する手法を考案した.その 際にユーザの SSO 認証により,ユーザがどちらのサーバに も SSO により認証されることを利用し,サーバがユーザを 経由して人サーバ間の認証情報を送信することで信頼関係 を構築する事ができる.類似の研究に ID-WSF[7][8]が存在 する.ID-WSF では SP 間でデータや認証情報をやりとりす る際,第三の共有領域を設置してそこに共有したい情報を 配置し,共有情報を参照するサーバはそこから必要となる 情報を取得する方法をとっているが,SP 毎に渡されるユー ザの属性情報の参照制限が無効になってしまうことや,共 有領域を提供する特権サーバが発生することなどの問題が 考えられる. しきい値秘密分散法を用いる場合,シェアを保存するサ ーバの管理者はシェアを重要情報として扱う必要がないこ とが法的に認められている点がある[9].これはしきい値秘 密分散法が通常の暗号化技術と異なり,特定のサーバに保 存されるシェアは元のファイルの一部の情報しか含んでい ないからである.. 3. 提案システム 3.1 概要 本システムは,構成変更や災害に強いファイルストレー ジを構築することを目的としている.その実現のために, ユーザとサーバ管理者の権限を分離することでサーバ管理 者がサーバ内のファイルを移動させることを可能にした. ファイルの移動を可能としたことで,保存されているファ イルの冗長性を損なうことなくサーバ管理者がサーバの停 止や連携の脱退を行うことができる.ユーザが複数のサー バに並行してアクセスするため,認証をシームレス化する 目的で SSO を利用する.また,ファイルの冗長化と秘匿化 のためにしきい値秘密分散法を利用し,最終的に生成され るシェアの保存情報の管理には KVS を使用する.ただし, 最終的には秘密分散法だけでなく複数の方法をユーザが自 由に決定できる状態にすることを想定している. システムは,サービスを提供する SP,ユーザの認証情報 を管理する IdP の 2 つで構成される. 本システムでは,SP はすべてファイルサーバであり,ユ ーザが複数の組織の SP を利用する際,連携全体で共通の 認証が必要となるため SSO による認証を導入する. ユーザからの利用方法については現在,2 通り検討して いる.ひとつはユーザの端末で冗長化の処理を行い保存先 サーバへのシェアの転送を行う方式である(図 1).もうひ. 2.

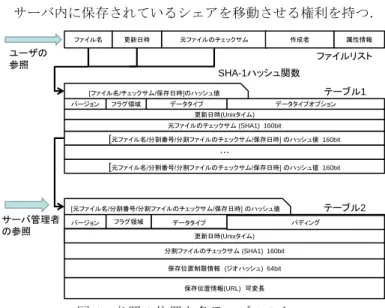

(3) 情報処理学会研究報告 IPSJ SIG Technical Report. Vol.2012-IOT-18 No.8 2012/6/28. とつは,ユーザの所属する組織の SP に対し保存するファ イルと保存先の SP 情報を送信し,SP が代理でシェアを生 成させた後に各 SP にシェアの転送を行う方式である(図 2). ファイルを取り出す場合も同様に,ユーザ端末が保存先 の SP にシェアを直接要求する方式と,所属組織の SP に処 理を要求し代理取得するする方式の両方を検討している.. 図2 Figure 2. 1つの SP による分散化処理 Distributed processing by an SP. 3.2 データの保存と検索方法 (1)システムの構成 先に述べたようにシステムはファイルサーバの機能を 図1 Figure 1. 提供する SP と認証情報を扱う IdP の 2 つのサーバにより. ユーザによる分散化処理. 構成される.IdP は所属組織のユーザの認証情報を管理し,. Distributed processing by the user. ユーザの認証と SP への属性情報の提供を行う. SP 間では連携して KVS が運用される.これはファイル サーバに保存されるシェアの保存位置を記録し,管理する テーブルを保存するために用いる. (2)ファイルの管理 図 3 に示すように,保存されるファイルは 2 段階の管理 ファイル名. 更新日時. 元ファイルのチェックサム. 作成者. 属性情報. 作成者. 属性情報. ・・・ ファイル名. 更新日時. 元ファイル. 元ファイルのチェックサム. ファイルリスト バージョ ン 4bit. フラグ 4bit. データタイプ データタイプオプション 8bit 16bit 保存日時(Unixタイム) 32bit. 元ファイルのチェックサム (SHA1) 160bit [元ファイル名/分割番号/分割ファイルのチェックサム/保存日時] のハッシュ値 160bit ・・・ [元ファイル名/分割番号/分割ファイルのチェックサム/保存日時] のハッシュ値 160bit. バージョン 4bit. フラグ データタイプ パディング 4bit 8bit 16bit 保存日時(Unixタイム) 32bit. バージョン 4bit. フラグ データタイプ パディング 4bit 8bit 16bit 保存日時(Unixタイム) 32bit. バージョン 4bit. テーブル1. フラグ データタイプ パディング 4bit 8bit 16bit 保存日時(Unixタイム) 32bit. 分割ファイルのチェックサム (SHA1) 160bit. 分割ファイルのチェックサム (SHA1) 160bit. 分割ファイルのチェックサム (SHA1) 160bit. 保存位置制限情報 (ジオハッシュ) 64bit. 保存位置制限情報 (ジオハッシュ) 64bit. 保存位置制限情報 (ジオハッシュ) 64bit. 保存位置情報(URL) 可変長. 保存位置情報(URL) 可変長. 保存位置情報(URL) 可変長. テーブル2. テーブル2. シェア. シェア. 図3 Figure 3 ⓒ2012 Information Processing Society of Japan. テーブル2. シェア. ファイル管理 File Management. 3.

(4) 情報処理学会研究報告 IPSJ SIG Technical Report. Vol.2012-IOT-18 No.8 2012/6/28. テーブルにより管理される.本システムでは,ファイルを. 築することですぐにファイルを取り出すことができる.. 保存する際はサーバかユーザローカルでファイルを冗長化. (4)ユーザとサーバ管理者の権限の分離. してから複数のサーバに分散配置する.そのため,どのよ. 本システムでは,ユーザとサーバ管理者の権限を分離す. うな方式で冗長化されたか,生成されたシェア数や復元に. ることで,保存されているファイルの冗長性を損なうこと. 必要なシェア数は幾つであるか,といった情報を管理する. なく,サーバ管理者が自由にサーバを停止させることを可. 必要がある.その管理のために 2 段階のテーブルが生成さ. 能にしている.ユーザがシェアの保存先のファイルサーバ. れる.. までを決定できる一方で,サーバ管理者は自身の管理する. まず保存されるファイルごとにテーブル 1 が 1 つ生成さ. サーバ内に保存されているシェアを移動させる権利を持つ.. れる.これには冗長化方式とシェアの生成数,復元に必要 なシェアの数など,復元に関わる情報が記録される.その. ファイル名. 更新日時. 元ファイルのチェックサム. ユーザの 参照. 作成者. 属性情報. ファイルリスト SHA-1ハッシュ関数. 他に,シェアの保存位置を管理するテーブル 2 へのキーを. テーブル1. [ファイル名/チェックサム/保存日時]のハッシュ値. 記録している.このように,復元に必要な多くの情報が記. バージョン. フラグ領域. データタイプ. データタイプオプション. 更新日時(Unixタイム). 録されるため,テーブル 1 は暗号化され,許可されたユー. 元ファイルのチェックサム (SHA1) 160bit. [元ファイル名/分割番号/分割ファイルのチェックサム/保存日時] のハッシュ値. ザしか復元できないようになっている.. 160bit. ・・・. テーブル 1 の次にテーブル 2 が生成される.テーブル 2. [元ファイル名/分割番号/分割ファイルのチェックサム/保存日時] のハッシュ値. 160bit. は保存されるシェアごとに生成される.これには,個々の シェアがどこに保存されているかを記録する.テーブル内 に FQDN 形式で,保存先サーバとそのディレクトリが記録. [元ファイル名/分割番号/分割ファイルのチェックサム/保存日時] のハッシュ値. サーバ管理者 の参照. バージョン. フラグ領域. 更新日時(Unixタイム) 更新日時(Unixタイム). 保存位置制限情報 (ジオハッシュ) 64bit. 理的分散を実現するため,ジオハッシュなどの保存先サー サーバ管理者とユーザの権限の分離を実現するため,テー ブル 2 は暗号化しない.テーブル 2 には,個々のシェアの 保存先が記録されるのみであり,内容がユーザ以外に参照 されても,元のファイルを復元するために必要な,復元の しきい値や,他のシェアの情報が流出しない. 生成・保存されたシェアはテーブル 2 の FQDN により参 照される.保存時のファイル名は,テーブル 2 のキーと同 じ値が設定される. 加えて,ユーザごとに保存したファイル情報を管理する ため,ファイルリストがユーザごとに生成される.これに は,対象となるユーザが保存したファイルのファイル名や チェックサム,更新日時などが一覧として記録される.今 後,複数のユーザ間でファイルを共有する機能を追加する ため,SSO の属性情報を記録する領域がある. 図 3 の場合では,元ファイルからシェアを 3 つ生成し保存 した事になる. (3)サーバ間で運用される KVS 連携に参加するサーバ間で KVS を運用する.これは,先 に述べたファイルリストやテーブルを冗長化して管理する ためである. ファイルを復元する際には,ファイルリスト,テーブル 1,テーブル 2 の順に管理情報をたどり,保存先サーバに辿 り着く必要がある.所属組織のサーバがこれらを保存して いると,災害などでサーバが破損した際に取り出せなくな る.そのため,ファイルの復元に必要な情報を KVS 上に保 存し,全体で管理することで災害時などには他組織のサー バを介してファイルを復元することや,認証サーバを再構. ⓒ2012 Information Processing Society of Japan. テーブル2 パディング パディング. 分割ファイルのチェックサム (SHA1) 160bit. される.また,今後予定されているシェアの保存位置の地 バの位置情報を記録する領域を確保している.後述する,. データタイプ. 保存位置情報(URL) 可変長. 図4 Figure 4. 参照の位置と各テーブルのキー. Key for each table position and the reference. 図 5 に示すように,サーバ管理者はシェアの保存位置を 記録するテーブル 2 へのアクセスが可能である.これは, テーブル 2 が暗号化されておらず,シェアのファイル名と テーブル 2 のキーが共通となっているからである.これに より,サーバ管理者は自身のサーバに保存されているシェ アを別サーバに移動させ,その後テーブル 2 を変更し,シ ェアの保存位置情報を変更することで,シェアの喪失によ る冗長性の低下を起こすことなく,サーバの停止や連携か らの離脱を行うことができる. また,サーバ管理者が参照できるのはテーブル 2 のみで あり,ファイルを復元するために必要なテーブル 1 やファ イルリストに関しては,KVS を検索するキーが不明である ことや,不正に参照した場合でも暗号化されていることか ら,復元に必要な情報を収集することはできない. (5)ファイル保存時の処理 ファイル保存時には処理の流れが 2 通り考えられる.所 属組織のサーバに冗長化処理を委託する場合と,冗長化処 理をユーザローカルで行う場合である. サーバに委託する場合は,図 5 に示す処理が行われる. S1.ユーザがアクセス先のサーバに保存するファイルを 転送し,冗長化の設定を行うと,アクセス先のサー バから保存するシェアやサーバ自身の情報がユー ザに送信される. S2.保存先のサーバをユーザが選択すると,そのサー. 4.

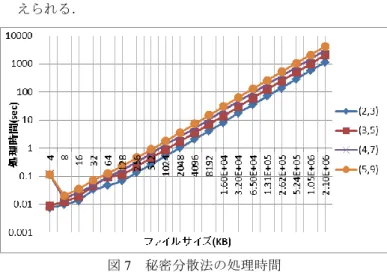

(5) 情報処理学会研究報告 IPSJ SIG Technical Report. Vol.2012-IOT-18 No.8 2012/6/28. バにリダイレクトされ,アクセス先サーバから受け. る.その際,ユーザは保存するシェアに関する情報. 取った情報を保存先サーバに送信する.. をサーバに送信し,保存の許可を求める. U4.保存先サーバが保存可能と判断するとユーザに許. S5.S3に含まれ ている認証情報 を送信. 可を通知する.. S6.シェアの送信を 許可する通知. U5.ユーザは許可を受け取ると,シェアを送信する. アクセス先サーバ. 保存先サーバ. U6.シェアの転送が完了すると,ユーザはアクセス先サ ーバにファイル管理用のテーブル情報を作成して送. S1.保存するシェアと 自身についての情報 をユーザに転送. S7.シェアの送信を 開始. S4.保存先SPからの 情報を転送. S2.所属組織のSPから 受け取った情報を転送. 信し,ユーザ自身のファイルリストに新しい情報を 追加するよう依頼する. U3.シェア情報の送 信と保存許可の申請. 保存先サーバ. S3.保存許可とタスク 管理のための情報を 送信. Figure 5. U2.保存先一覧の提示. U6.テーブル情 報の送信. ユーザ. 図5. アクセス先サーバ. U1.保存先サーバの 一覧の要求. U4.保存の許可. サーバによるシェアの配置 Placement of shares by the server. U5.シェアの送信. S3.保存先サーバがシェアの情報を確認し,保存可能と 判断した場合は,保存許可とタスク管理のための鍵. ユーザ. 図6. をユーザに送信する.. Figure 6. S4.保存先サーバからの情報を受け取ると,ユーザはア. ユーザによるシェアの配置 Placement of shares by the user. クセス先サーバへリダイレクトされ,アクセス先サ ーバに保存先サーバから受け取った情報を転送す る. S5.アクセス先サーバは冗長化処理が終了すると,保存 先サーバに Step.S3 で発行された鍵を送信し,シェ ア転送の許可を申請する.. (6)ファイル復元時の処理 保存したファイルを復元する際は,図 4 のファイルリス トから順に参照し,シェアの送信を保存先サーバに要求す ることになる. この場合の処理も,サーバにシェアの収集と復元を依頼. S6.鍵が認証されると保存先サーバは転送を許可する.. する場合と,ユーザ自身が保存先サーバにアクセスしてシ. S7.許可を受けると,アクセス先サーバはシェアを転送. ェアを要求し,ユーザローカルで復元を行う場合の2通り. する.転送が完了すると,テーブル 1,2 を作成し KVS に保存する. いずれかの段階で保存の許可が出なかった場合は,ユー ザが保存先サーバを新たに選択する.このような処理が必 要になるのは,SSO には SP となるサーバ同士を認証する ための機構が無いので,ユーザを介して認証情報をやりと りすることで,信頼関係を構築するためである. 認証情報としてサーバを登録することは,組織のポリシ ーによっては許可されない場合があるため,そのような場 合でも認証を行う事ができるようにしている. 次に,ユーザが処理を行う場合では,図 6 に示すような 処理となる. U1.ユーザは保存先として利用可能なサーバの一覧を所 属組織のアクセス先サーバに要求する. U2.アクセス先サーバは保存先サーバの一覧を提示し, ユーザはその中から保存先を選択する. U3.保存先を選択するとそのサーバにリダイレクトされ. ⓒ2012 Information Processing Society of Japan. が考えられている.. 4. 予備実験 システムの構築に先駆け,Shamir の秘密分散法について 予備実験を行い,処理時間を計測したものを図 7 に示す. *環境 CPU :Intel(R) Pentium(R) 4 CPU 2.80GHz メモリ:995MB OS. :Fedora 16. (3.1.0-7.fc16.i686.PAE). *使用したライブラリ Crypto++ Library 5.6.1 [10] 縦軸は処理時間を示し,横軸はファイルサイズを示す. 折れ線はそれぞれ,秘密分散法のしきい値とシェア数ごと にわかれており,例えば(2,3)は『復元しきい値2,生成 シェア数3』を表している. 処理時間はしきい値と生成シェア数に影響を受け,どち らも大きくなるほど処理時間が増えるが,生成シェア数に 大きく影響を受ける.シェアの生成数が大きくなるごとに. 5.

(6) 情報処理学会研究報告 IPSJ SIG Technical Report. Vol.2012-IOT-18 No.8 2012/6/28. 2GB 時の処理時間は約 1000 秒大きくなっている.そのた. 参考文献. め今回はグラフ作成において,シェアの生成数が異なるも. 1) 中川郁夫:DR を実現する広域分散型クラウドストレージアーキ テクチャの検討, 電子情報通信学会 IA2011-64 , pp.55-60 (2012) 2) Space Japan Review, No74 (2011) http://satcom.jp/74/capitalproductj.pdf 3) Internet2 Middleware Architecture Committee for Education(MACE) Directory Working Group,”Shibboleth ”, http://middleware.internet2.edu/dir/ 4) Shamir, A.: How to share a secret, Communications of the ACM, vol.22, No.11, pp.612-613 (1979) 5) 保坂範和, 多田美奈子, 加藤岳久 : 秘密分散法とその応用, 東 芝レビュー, Vol.62, No7, pp.23-26 (2007) 6) Kurihara, J., Kiyomoto, S., Fukushima, K. and Tanaka, T. : On a Fast (k, n)-Threshold Secret Sharing Scheme, IEICE Trans. on Fundamentals, Vol.E91-A, No.9, pp.2365-2378 (2008) 7) Liberty Alliance ID-WSF 2.0 Specifications including Errata v1.0 Updates, http://projectliberty.org/resource_center/specifications/liberty_alliance_i d_wsf_2_0_specifications_including_errata_v1_0_updates/?f=resource_ center/specifications/liberty_alliance_id_wsf_2_0_specifications_includ ing_errata_v1_0_updates 8) 下道高志, 佐々木良一 : クラウドコンピューティングにおける 認証連携と属性利用技術に関する考察, 情報処理学会研究報告, Vol.2012-CSEC-56, No.42 (2012) 9) 秘密分散に関する技術ガイドラインおよび秘密分散技術利用に 関するガイドライン (2010), http://www.jipdec.or.jp/archives/ecom/results/h21seika/H21results-10.p df 10) Dai,W : Crypto++ Library 5.6.1 - a Free C++ Class Library of Cryptographic Schemes, http://www.cryptopp.com/ 11) 後藤めぐ美, 大東俊博, 西村浩二, 相原玲二 : 属性ベース暗 号を利用したファイル名暗号化ファイル共有サービス, 情報処理 学会研究報告, Vol.2012-IOT-16, No.36, pp.1-6 (2012). のからそれぞれ,しきい値がシェアの生成数の過半数を超 えるものの内で最も小さいものを選んでいる. また,128MB を超えた付近からどの設定でも約 10 分以 上の処理を必要としており,クライアント PC で処理を行 うには負担が大きすぎるため,高性能なサーバなどに処理 を委託させたほうがユーザビリティの向上につながると考 えられる.. 図7 Figure 7. 秘密分散法の処理時間. Processing time of the secret sharing scheme. 5. おわりに 本論文では,構成変更や災害に強いファイルストレージ の提案を行った.提案システムでは,サーバ管理者とユー ザの権限を分離し,一定の条件でサーバ管理者がシェアの 移動を行うことで,サーバの停止や連携の脱退を可能とし ている. 本稿では,初期の分散配置を中心に述べた.シェアを保 有するサーバの停止など,再配置が必要となった場合でも, ユーザが直接指示する場合は同様の手法が適用できる.一 方,サーバが自律的に自動最配置する場合については今後 の課題である. 今後は,実際にプロトタイプシステムを構築し動作試験行 うことや,地理分散を行う場合の問題についても考察をす すめる予定である.また,十分な冗長度を維持するために はどのようなシェア数でどのように分散するべきかの計測 が必要である.加えて,ユーザ間でファイルを共有し,参 照するために属性ベース暗号についての研究[11]を利用し, ファイルの参照ユーザを制御する機能を追加することを検 討している.. 謝辞. 本研究の一部は,日本学術振興会科学研究費補助. 金基盤研究(B)(課題番号 23300026,24300025)及び基盤研 究(C)(課題番号 24500083)の助成を受けたものである.. ⓒ2012 Information Processing Society of Japan. 6.

(7)

図

関連したドキュメント

□公害防止管理者(都):都民の健康と安全を確保する環境に関する条例第105条に基づき、規則で定める工場の区分に従い規則で定め

保管基準に従い、飛散、流出が起こらないように適切に保管 する。ASR 以外の残さ(SR

□公害防止管理者(都):都民の健康と安全を確保する環境に関する条例第105条に基づき、規則で定める工場の区分に従い規則で定め

理事長 CEO CO O CMO CFO 協定委員会 二法人の協定に関する事項. 法人リーダー会議 管理指標に基づく目標の進捗管理

法人と各拠点 と各拠点 と各拠点 と各拠点 の連携及び、分割 の連携及び、分割 の連携及び、分割 の連携及び、分割. グループホーム

仮設窒素封⼊ライン窒素封⼊流量 10分毎 PCVガス管理システム排気流量 10分毎 その他窒素封⼊系各パラメータ 随時.

分別 保管 収集 運搬 再生 処分 排出事業者

内 容 受講対象者 受講者数 研修年月日 アンケートに基づく成果の検証