セキュリティ

アプライアンスおよび

Cisco ASA 5510/5520/5540

適応型セキュリティ

アプライアンス用

セキュリティ

ターゲット Version 1.0

March 2007目次

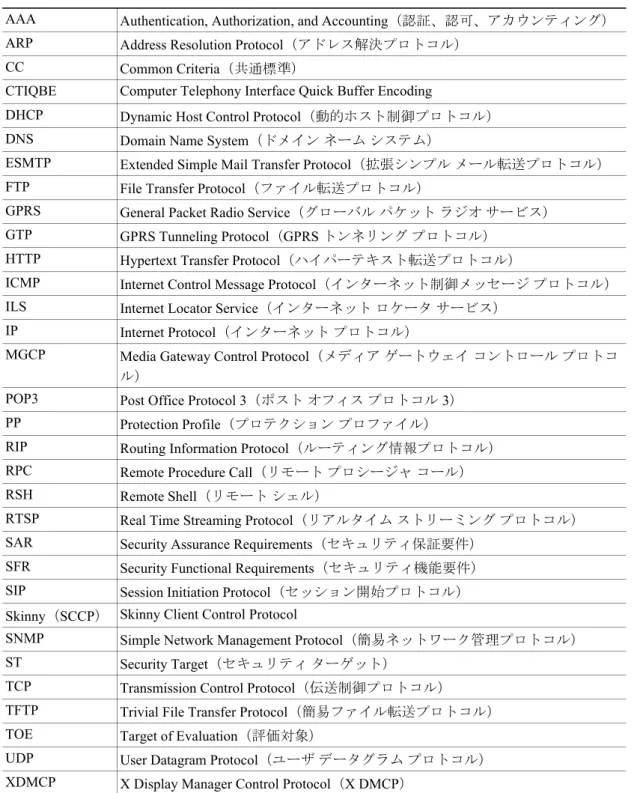

このマニュアルは、次の項で構成されています。 • セキュリティ ターゲット概説(P.2) • TOE 記述(P.4) • TOE セキュリティ環境(P.11) • セキュリティ対策方針(P.14) • IT セキュリティ要件(P.16) • TOE 要約仕様(P.47) • プロテクション プロファイルの主張(P.54) • 根拠(P.56) • 用語集(P.68) • 技術情報の入手、サポートの利用、およびセキュリティ ガイドライン(P.69)セキュリティ

ターゲット概説

ここでは、次の項目について説明します。 • セキュリティ ターゲット識別情報(P.2) • セキュリティ ターゲットの概要(P.2) • CC 準拠(P.2) • 関連資料(P.3) • 表記法(P.3)セキュリティ

ターゲット識別情報

TOE 識 別情報:Cisco PIX 515/515E/525/535 セキュリティ アプライアンスおよび Cisco ASA 5510/5520/5540 適応型セキュリティ アプライアンス Version 7.0

ST 識別情 報:Cisco PIX 515/515E/525/535 セキュリティ アプライアンスおよび Cisco ASA 5510/5520/5540 適応型セキュリティ アプライアンス用セキュリティ ターゲット Version 1.0 March 2007

保証レベル:Common Criteria(CC; 共通基準)コンポーネント ALC_FLR.1 により増補された Evaluation Assurance Level(EAL; 評価保証レベル) 4

ST 作成者:Cisco Systems, 170 West Tasman Drive, San Jose CA 95124-1706

キーワード:ファイアウォール、パケット フィルタリング、アプリケーションレベル

CC 識別情報:情報技術機密保護評価の共通基準 バージョン 2.2(2004 年 1 月) さらに該当する

CCIMB および 2004 年 3 月 25 日までの米国内における解釈。解釈または先例の適用により特定の 変更が発生した箇所については、セキュリティ ターゲット内に記載。

セキュリティ

ターゲットの概要

Cisco PIX セキュリティ アプライアンスおよび Cisco ASA 適応型セキュリティ アプライアンスは、

ステートフル パケット フィルタリング ファイアウォールです。ステートフル パケット フィルタリ

ング ファイアウォールは、コネクション型またはコネクションレス型の IP パケットのヘッダーに ある情報をファイアウォールの許可管理者によって指定された一連の規則と照合することにより、 IP トラフィック フローを制御します。このヘッダー情報には、送信元および宛先のホスト(IP)ア

ドレス、送信元および宛先のポート番号、IP パケットのデータ フィールドに保持されている

Transport Service Application Protocol(TSAP; 転送サービス アプリケーション プロトコル)がありま す。規則および照合結果に従い、ファイアウォールはパケットを通過させるかドロップします。ス

テートフル ファイアウォールは、接続上を流れる先行パケットから収集された情報から接続状態を

記憶しています。セキュリティ ポリシーに違反する場合、パケットは拒否されます。

Cisco PIX および ASA アプライアンスは、IP ヘッダー情報に加え、特定のファイアウォール ネット ワーク インターフェイスでのパケットの方向(着信または発信)などの情報に基づいて情報フロー を仲介します。コネクション型転送サービスでは、ファイアウォールは接続およびその接続の後続 パケットを許可するか、接続およびその接続に関連する後続パケットを拒否します。

CC 準拠

TOE は、パート 2 およびパート 3 に準拠しており、CC コンポーネント ALC_FLR.1 により増補され た EAL 4 の要件を満たしています。関連資料

[FWPP]『U.S. Department of Defense Application-level Firewall Protection Profile for Medium Robustness Environments Version 1.0(June 28, 2000)』

[FIPS140]『Security Engineering Requirements for Cryptographic Modules』 FIPS 140-1、National Institute of Standards and Technology(国立標準技術研究所) 11 January 1994 および 『Security Engineering Requirements for Cryptographic Modules』 FIPS 140-2、National Institute of Standards and Technology(国 立標準技術研究所) 25 May 2001、Change Notices(12-03-2002)あり

表記法

この文書では、次の表記法が適用されています。 • この ST 内のすべての要件は、[FWPP] で定義されている要件に関連して再作成されています。 • セキュリティ機能要件:CC のパート 2 では、機能要件に適用される承認された一連の操作で ある割付、選択、詳細化、および反復を定義します。 - 詳細化操作は、要件に詳細を追加するために使用されます。したがって、要件はさらに制 限されます。セキュリティ要件の詳細化は、太字で示されます。例については、このセキュ リティ ターゲットの FMT_SMR.1 を参照してください。 - 選択操作は、要件の記述において、CC によって提供されているオプションを 1 つ以上選 択するために使用されます。選択は、イタリック体で示されます。例については、このセ キュリティ ターゲットの FDP_RIP.1 を参照してください。 - 割付操作は、パスワードの長さなどの未指定のパラメータに特定の値を割り当てるために 使用されます。割付は、[assignment_value] のように、値を角カッコで囲んで表記されます。 例については、このセキュリティ ターゲットの FIA_AFL.1 を参照してください。 - 反復操作は、コンポーネントがさまざまな操作で繰り返される場合に使用されます。反復 は、コンポーネント識別情報のあとに、(iteration_number) のように、カッコで囲んだ反復 番号を表示して示されます。例については、このセキュリティ ターゲットの FMT_MSA を 参照してください。 下線は、ST で完了した操作を示すために使用され、[FWPP] で完了した操作と区別する目的があり ます。 ST のその他の項では、太字およびイタリック体は、キャプションなど、特定の関心事を示すテキ ストの強調表示に使用されます。TOE 記述

ここでは、次の項目について説明します。 • 概要(P.4) • 物理的境界(P.6) • 論理的範囲と論理的境界(P.7) • PP 準拠(P.10) • 保証要件(P.10)概要

この項では、潜在的なユーザがニーズを満たすかどうかを判断する際の支援として、Cisco PIX セ キュリティ アプライアンス(PIX)および適応型セキュリティ アプライアンス(ASA)バージョン 7.0 の概要を示します。セキュリティ アプライアンスは、ネットワーク インターフェイス間の Internet Protocol(IP; インターネット プロトコル)トラフィック(データグラム)のフローを制御 します。セキュリティ アプライアンスは、さまざまなプラットフォームで提供されます。この評価 の範囲に含まれる PIX プラットフォームは、515、515E、525、および 535 です。この評価の範囲に 含まれる ASA プラットフォームは、ASA-5510、ASA-5520、および ASA-5540 です。これ以降は、 これらのプラットフォームを Target of Evaluation(TOE; 評価対象)と呼びます。PIX および ASA(TOE)は、すべてのモデルで Intel プロセッサを使用する専用ハードウェア デバ イスです。

PIX は Cisco Secure PIX セキュリティ アプライアンス ソフトウェア イメージ バージョン 7.0 を実行 し、ASA は Cisco 適応型セキュリティ アプライアンス ソフトウェア イメージ バージョン 7.0 を実 行します。これらのソフトウェア イメージは同一です。

TOE は、単一の防御点を提供します。また、アプライアンスを通過する情報のフローを許可または 拒否することにより、サービスに対するネットワーク間のアクセスを制御および監査します。

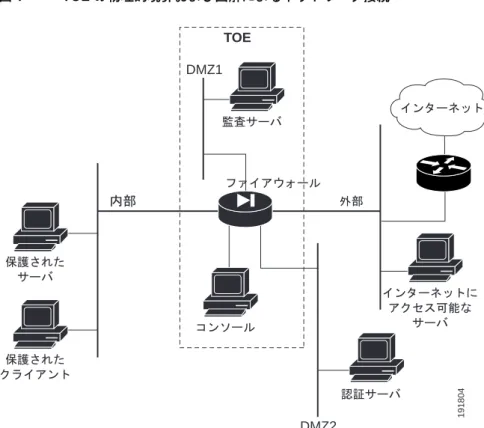

図1 TOE の物理的境界および図解によるネットワーク接続

DMZ1

DMZ2 TOE

物理的境界

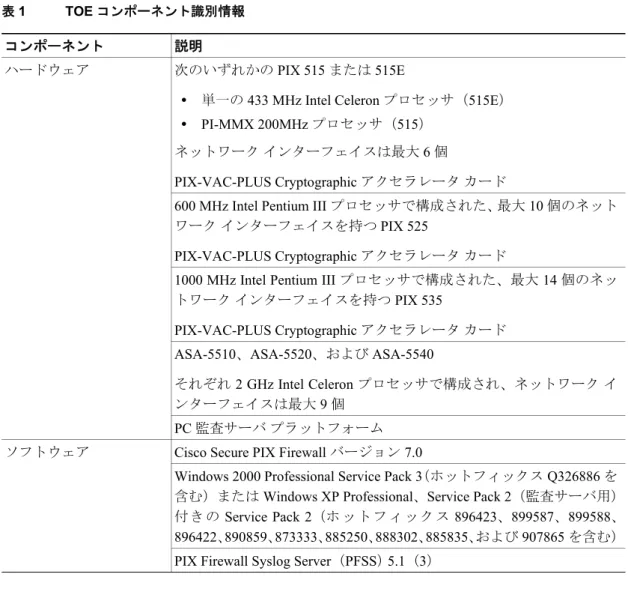

TOE の物理的構成には、ネットワーク インターフェイス間の IP トラフィックのフローを制御する 1 つの PIX または 1 つの ASA、および監査ストレージおよび分析に使用される監査サーバが含まれ ます。TOE の物理的境界には、これらのコンポーネントが含まれます(図1 を参照)。TOE の物理 的範囲には、表1 に示すハードウェア要素およびソフトウェア要素が含まれます。 すべてのアプライアンスは追加モジュールで構成可能です。内蔵ネットワーク インターフェイスに 加えて、3 つのタイプのネットワーク モジュールがサポートされます。この評価でサポートされる ネットワーク モジュールは次のとおりです。 PIX• 1 ポート 10/100 モジュール(Part Number PIX-1FE) • 4 ポート 10/100 モジュール(Part Number PIX-4FE)

• 1 ポート Gigabit Ethernet Module(Part Number PIX-1GE-66。PIX 525 および 535 に限り使用可能) ASA

• 4 ポート Gigabit Ethernet Security Services Module(Part Number ASA-SSM-4GE=)

すべてのモジュールは、AC 電源または DC 電源のいずれでも使用可能です。電源装置はセキュリ

ティ実行機能を提供しないため、電力が AC 電源から供給されるモジュールと DC 電源から供給さ 表1 TOE コンポーネント識別情報

コンポーネント 説明

ハードウェア 次のいずれかの PIX 515 または 515E

• 単一の 433 MHz Intel Celeron プロセッサ(515E) • PI-MMX 200MHz プロセッサ(515)

ネットワーク インターフェイスは最大 6 個

PIX-VAC-PLUS Cryptographic アクセラレータ カード

600 MHz Intel Pentium III プロセッサで構成された、最大 10 個のネット ワーク インターフェイスを持つ PIX 525

PIX-VAC-PLUS Cryptographic アクセラレータ カード

1000 MHz Intel Pentium III プロセッサで構成された、最大 14 個のネッ トワーク インターフェイスを持つ PIX 535 PIX-VAC-PLUS Cryptographic アクセラレータ カード ASA-5510、ASA-5520、および ASA-5540 それぞれ 2 GHz Intel Celeron プロセッサで構成され、ネットワーク イ ンターフェイスは最大 9 個 PC 監査サーバ プラットフォーム ソフトウェア Cisco Secure PIX Firewall バージョン 7.0

Windows 2000 Professional Service Pack 3(ホットフィックス Q326886 を 含む)または Windows XP Professional、Service Pack 2(監査サーバ用) 付 き の Service Pack 2(ホットフィックス 896423、899587、899588、 896422、890859、873333、885250、888302、885835、および 907865 を含む) PIX Firewall Syslog Server(PFSS) 5.1(3)

監査サーバへの接続以外、TOE の物理的境界は TOE の外部ケーシング上の物理ポート接続です。 このようなポートの 1 つは、管理コンソールへの接続用です。TOE の管理は、直接接続されたコン ソール(図1 を参照)または SSH を介してリンクされたネットワーク コンソールから実行されま す。ネットワーク コンソールの場所に制約はありません。どちらの場合も、コンソールは物理的に 保護されている必要があります。 監査サーバおよび認証サーバ用には、分離したセキュアな管理ネットワークが使用されます(図1 の DMZ1 および DMZ2 を参照)。

TOE によって生成された監査データを保存する目的で、TOE には Windows 2000 サーバまたは Windows XP サーバが含まれます。これらのオペレーティング システムは、認証されたバージョン

(表 2.1 を参照)を使用する必要があります。必要に応じて、このサーバをネットワーク コンソー

ルと組み合せることができます。

TOE は、製品に取り付けたインターフェイス カードの数に応じて 2 つ以上のネットワーク間の相 互接続を提供します。PIX 515、515E、525、535、ASA-5510、ASA-5520、および ASA-5540 では、 ネットワーク カードを組み合せて取り付けることができます。各ネットワーク インターフェイス を内部として識別することも、外部として識別することも可能です。インターフェイスを外部イン ターフェイスとして識別した場合、インターフェイスが接続するネットワークはファイアウォール の外側にあると分類されます。インターフェイスを内部インターフェイスとして識別した場合、イ ンターフェイスが接続するネットワークは、ファイアウォールの内側(背後)にあると分類されま す。ファイアウォールの内側(背後)にあるすべてのネットワークは、TOE によりファイアウォー ルの外側にあるネットワークから保護されます。TOE は、TOE の異なる内部ネットワーク インター フェイスに接続するネットワーク間を防御します。

TOE の環境には、市販の単一使用 TACACS+ または RADIUS 認証サーバが含まれます。

セキュリティ維持のため、TOE に接続する各ネットワーク間のすべてのトラフィックが TOE を経 由して流れる必要があります。

論理的範囲と論理的境界

TOE の範囲には、次のセキュリティ機能が含まれます。 • TOE の動作をイネーブル化、ディセーブル化、または変更するためのセキュリティ管理 • セキュリティ監査 • ファイアウォールのインターフェイス間の情報フロー制御 • 管理者の識別と認証 • 残存情報保護と、セキュリティ機能の確実な呼び出しを備えた、セキュアなマルチタスク環境 の提供 • 正確な日付と時刻の情報の提供 ここでは、次の項目について説明します。データ フィールドに保持されている Transport Service Application Protocol(TSAP; 転送サービス ア プリケーション プロトコル)があります。規則および照合結果に従い、ファイアウォールはパケッ トを通過させるかドロップします。TOE は、IP ヘッダー情報に加え、特定のファイアウォール ネッ トワーク インターフェイスでのパケットの方向(着信または発信)などの情報に基づいて情報フ ローを仲介します。コネクション型転送サービスでは、ファイアウォールは接続およびその接続の 後続パケットを許可するか、接続およびその接続に関連する後続パケットを拒否します。 評価の範囲に含まれる TOE を通過する(または TOE に向かう)トラフィックのタイプには、次の ものが含まれますが(Ethernet、ARP、CTIQBE、DNS、Echo、Finger、H.323、IP、ICMP、TCP、UDP、 FTP、GTP、HTTP、ILS、MGCP、POP3、RSH、RTSP、Skinny、SIP、ESMTP、SunRPC、Telnet、TFTP、 XDMCP)、これらに限定されません。次のプロトコルおよびアプリケーションに対しては、TOE 内 でアプリケーション検査も提供されます(CTIQBE、H.323、ICMP、FTP、GTP、HTTP、ILS、MGCP、 RSH、RTSP、Skinny、SIP、ESMTP、SunRPC、TFTP、および XDMCP)。

TOE は NAT に対応します。NAT は、IP アドレスを内部インターフェイスから外部インターフェイ

スにマッピングするために使用されます。この機能を使用して、内部インターフェイスの IP アド レスは、外部からアドレス指定可能な一連のグローバル IP アドレスにマッピングされます。この 機能は逆方向でも使用され、アドレスが外部インターフェイスから内部インターフェイスにマッピ ングされます。この方法でポート番号もマッピングできます。この機能は一般に PAT と呼ばれます。 論理ネットワーク インターフェイスは、物理インターフェイスに 1 対 1 でマッピングできます(内 部、外部、および DMZ)。TOE は、単一物理インターフェイス上の複数の論理ネットワークもサ ポートします。

シングルコンテキストまたはマルチコンテキスト

セキュリティ コンテキストは、論理仮想ファイアウォールをハードウェアの制約にモデル化するた めに存在するプロセスの集合です。各セキュリティ コンテキスト(仮想デバイス)は、独自のセ キュリティ ポリシー、インターフェイス、管理者、および構成ファイルを持つ別個の独立したデバ イスとして扱われます。 ファイアウォールが単一のルーテッド モードで動作しているときは、セキュリティ コンテキスト のインスタンスが 1 つ存在し実行されます。ファイアウォールがマルチコンテキストモードに設定 されているときは、複数のセキュリティ コンテキストが同時に実行されます。マルチコンテキスト モードの各コンテキストは、単一のルーテッド モードで使用されるものと同じプロセスで構成され ています。それらのプロセスの複数のインスタンスだけが実行されます。単一のルーテッド モード またはマルチコンテキスト モードで、コンテキストの単一のインスタンス用に実行されている各プ ロセスに差異はありません。マルチコンテキストは、複数のスタンドアロン デバイスを使用するこ とに似ています。ルーテッド

モードと透過モード

セキュリティ アプライアンスは、次の 2 つのファイアウォール モードで実行可能です。 • ルーテッド モード • 透過モード ルーテッド モードでは、セキュリティ アプライアンスはネットワーク内のルータ ホップと見なさ れます。接続されたネットワーク間で NAT を実行し、(シングルコンテキスト モードで)OSPF ま たはパッシブ RIP を使用することができます。ルーテッド モードは多数のインターフェイスをサ ポートしています。インターフェイスはそれぞれ異なるサブネット上に置かれます。コンテキスト 間でインターフェイスを共有することもできます。透過モードでは、セキュリティ アプライアンスは「bump-in-the-wire(BITW)」または「ステルス ファイアウォール」のように動作し、ルータ ホップではありません。セキュリティ アプライアン スでは、内部インターフェイスと外部インターフェイスに同じネットワークが接続されます。ダイ ナミック ルーティング プロトコルや NAT は使用されません。ただし、ルーテッド モードと同様 に、透過モードでも、セキュリティ アプライアンスを通過するトラフィックを許可するにはアクセ ス リストが必要です。例外は ARP パケットで、このパケットは自動的に許可されます。透過モー ドでは、ルーテッド モードでブロックされる特定のタイプのトラフィックをアクセスリストで許可 できます。これには、サポートされていないルーティング プロトコルが含まれます。透過モードで は、EtherType アクセスリストをオプションで使用して、非 IP トラフィックを許可することもでき ます。透過モードでサポートされるのは、内部インターフェイスおよび外部インターフェイスの 2 つだけです。これらの他に、ご使用のプラットフォームで使用可能な場合は、専用の管理インター フェイスがサポートされます。

管理

TOE は、許可管理者により物理的にセキュアなローカル接続を介して管理されます。TOE のファ イアウォール部分は、FIPS 140-2 で承認された暗号化リンクの使用により、接続されているネット ワークからリモートで管理することもできます。TOE(ファイアウォールと監査サーバの両方)は、 許可管理者のユーザ ID とパスワードによる認証をサポートします。また、環境からサポートされ ていれば、サードパーティの単一使用認証サーバの使用もサポートします。監査

PIX および ASA は、TOE によって生成された監査データを保存および分析する目的で、PIX Firewall Syslog サーバ(PFSS)を実行する Windows 2000 サーバまたは Windows XP サーバとも対話します。 PFSS(ファイアウォール ログ用)と Windows Event Viewer(監査サーバ ログ用)は、TOE の一部

として含まれているツールです。その他のツールの使用は、この評価では取り扱いません。Windows アクセス コントロールは、これらのツールの使用によって監査ログの完全性が損なわれていないこ とを確認します。PIX および ASA は、監査データのエクスポートにより、監査分析を実行する機 能をサポートします。監査サーバは、別の信頼できるネットワークにあり、信頼できる管理者に よってのみアクセス可能です。

範囲外

定義された TOE Security Functions(TSF; TOE セキュリティ機能)の範囲外にあり、そのため評価 されていない機能は次のとおりです。

• RIP • SNMP • ASDM

PP 準拠

TOE 機能は、『U.S. Department of Defense Application-level Firewall Protection Profile for Medium Robustness Environments Version 1.0(June 28, 2000)』[FWPP] と一貫性を持つように指定されていま す。

この ST には、[FWPP](PD-0115 および PD-0026 に基づく修正を含む)に記載されているすべての セキュリティ機能要件が含まれています。

保証要件

TOE セキュリティ環境

ここでは、次の項目について説明します。 • 前提条件(P.11) • TOE のセキュリティに対する脅威(P.12) • 環境のセキュリティに対する脅威(P.13) • 組織的なセキュリティ ポリシー(P.13)前提条件

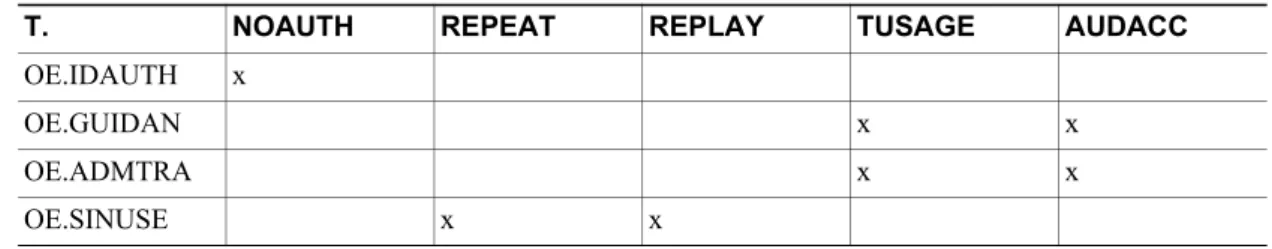

表2 に TOE セキュリティ環境の前提条件を示します。これらは、[FWPP] の前提条件と同じです。 表2 前提条件 番号 前提条件の名前 説明 1 A.PHYSEC TOE は物理的にセキュアである。 2 A.PROTECTPF PFSS は、PFSS のネットワーク インターフェイスが TFS によってのみ アクセス可能になるようにファイアウォールに接続される。これは、 PFSS をファイアウォールに直接接続するか、信頼できるネットワーク を介して間接的に接続することで達成される。PFSS ネットワーク イ ンターフェイスのこの保護は、PD-0113 で義務付けられている。 3 A.MODEXP 利用可能な脆弱性を検出しようとする悪意のある攻撃の脅威は中レベ ルと考えられる。 4 A.GENPUR TOE 上に汎用コンピューティング機能(たとえば、任意のコードやア プリケーションを実行する機能)およびストレージ リポジトリ機能が ない。 5 A.PUBLIC TOE はパブリック データをホストしない。 6 A.NOEVIL 許可管理者は悪意を持っておらず、すべての管理者ガイダンスに従う。 ただし、ミスを犯す可能性はある。 7 A.SINGEN 情報は TOE を通過しない限り、内部ネットワークおよび外部ネット ワークを流れることができない。 8 A.DIRECT TOE を保護している物理的にセキュアな境界の中にいる人間の利用者 は、何らかの直接接続(たとえば、コンソール ポート)で、TOE への アクセスを試みる可能性がある(その接続が TOE の一部である場合)。 9 A.NOREMO 許可管理者ではない人間の利用者は、内部ネットワークまたは外部 ネットワークから TOE にリモートでアクセスすることはできない。 10 A.REMACC 許可管理者は、内部ネットワークおよび外部ネットワークから TOE に リモートでアクセスできる。TOE のセキュリティに対する脅威

表 3 では、TOE に対するセキュリティ脅威を定義しています。攻撃対象となる資産は、TOE 規則 セットによって表されるセキュリティ ポリシーに従って TOE を通過する情報です。一般的に、脅 威エージェントには次のものが含まれますが、これらに限定されません。1)「低い」専門知識、リ ソース、および動機を持つと予想される、TOE にアクセスできる人々または、2)TOE の障害。 表3 TOE に対する脅威 番号 脅威の名前 脅威の説明 1 T.NOAUTH 不正な人物が、TOE によって提供されているセキュリティ機能または 非セキュリティ機能あるいはその両方にアクセスして使用するため に、TOE のセキュリティをバイパスしようとする可能性がある。 2 T.REPEAT 不正な人物が、認証情報を使用して TOE への攻撃を開始するために、 認証データを繰り返し推量しようとする可能性がある。 3 T.REPLAY 不正な人物が、TOE によって提供されている機能にアクセスするため に入手した有効な ID と認証情報を使用する可能性がある。 4 T.ASPOOF 外部ネットワーク上の不正な人物が(たとえば、送信元アドレスをス プーフィングして)認証データを偽り、正規の利用者または内部ネッ トワーク上のエンティティを装って情報フロー制御ポリシーをバイパ スしようとする可能性がある。 5 T.MEDIAT 不正な人物が、内部ネットワーク上のリソースの不正利用につながる 容認できない情報を TOE を介して送信する可能性がある。6 T.OLDINF TOE 機能の不具合が原因となり、不正な人物が TOE からの情報フロー

のパディングをモニタリングすることにより、以前の情報フローまた は内部 TOE データから残存情報を収集する可能性がある。 7 T.PROCOM 不正な人物または不正な外部 IT エンティティが、リモートに位置する 許可管理者と TOE の間を送信される情報に関連するセキュリティを 表示、変更、削除できる可能性がある。 8 T.AUDACC 監査レコードが確認されないために個人が実行したアクションの責任 を問われず、そのため攻撃者が検出を免れる可能性がある。 9 T.SELPRO 不正な人物が、セキュリティ上きわめて重要な TOE 設定データの読み 取り、変更、または破壊を行う可能性がある。 10 T.AUDFUL 不正な人物が、監査ストレージの容量を使い果たすアクションを実行 することにより、監査レコードを喪失させたり、以後のレコードが記 録されないようにしたり、攻撃者のアクションを隠す可能性がある。

11 T.MODEXP 攻撃力の低い攻撃者が、TOE または TOE が保護する資産にアクセスす

環境のセキュリティに対する脅威

この項では、IT 環境に対する脅威を定義します。表4 に、その定義を示します。攻撃対象となる資 産は、TOE を通過する情報です。一般的に、脅威エージェントには次のものが含まれますが、これ らに限定されません。1)「平均的な」専門知識、わずかなリソース、および中程度の動機を持つと 予想される、TOE にアクセスできる人々または、 2)TOE の障害。組織的なセキュリティ

ポリシー

表5 に組織的なセキュリティ ポリシーを示します。 表4 IT 環境のセキュリティに対する脅威 番号 脅威の名前 脅威の説明 1 T.TUSAGE TOE は、許可人物または不正な人物によってセキュアではない方法で 誤って設定、使用、管理される可能性がある。 表5 組織的なセキュリティ ポリシー 番号 ポリシーの名前 ポリシーの説明1 P.CRYPTO Triple DES 暗号化(FIPS 46-3 [3] で仕様定義)または AES 暗号化(FIPS 197 で仕様定義)を使用して、リモート管理機能を保護する必要があ る。また、関連する暗号モジュールは、最低でも FIPS 140-1(レベル 1)または FIPS 140-2(レベル 1)に準拠する必要がある。

セキュリティ対策方針

ここでは、次の項目について説明します。 • TOE に対するセキュリティ対策方針(P.14) • 環境に対するセキュリティ対策方針(P.14)TOE に対するセキュリティ対策方針

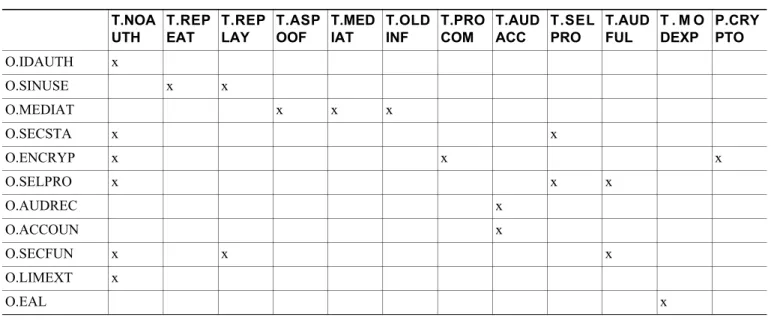

表6 に TOE に対するセキュリティ対策方針を示します。 表6 TOE に対するセキュリティ対策方針 番号 対策方針の名前 対策方針の説明1 O.IDAUTH TOE は、TOE 機能へのユーザ アクセスを許可する前に、すべての利用

者の主張した識別情報を一意に識別し、認証しなければならない。

2 O.SINUSE TOE は、接続されたネットワークから TOE で認証を受けようとする利

用者の認証データの再使用を防止しなければならない。

3 O.MEDIAT TOE は、TOE によって制御される内部ネットワークおよび外部ネット

ワークにあるクライアントとサーバ間のすべての情報フローを仲介し て、不適合のプロトコルの通過を拒否し、以前の情報フローの残存情 報が決して送信されないようにしなければならない。

4 O.SECSTA TOE の最初の起動時または TOE サービスへの割り込みからの回復時、

TOE は TOE 自体のリソースまたは接続されたネットワークのリソー スを危険にさらしてはならない。

5 O.ENCRYP TOE は、接続されたネットワークからリモートで管理が行われること

を許可している場合は、暗号化を使用して、許可管理者との対話の機 密性を保護しなければならない。

6 O.SELPRO TOE は、不正な利用者が TOE セキュリティ機能をバイパス、非アク

ティブ化、または改ざんしようとする試みから TOE 自身を保護しなけ ればならない。 7 O.AUDREC TOE は、セキュリティ関連のイベントの正確な日付と時刻が記された 解読可能な監査証跡を記録する手段、および関連性のある属性に基づ いて監査証跡を検索およびソートする手段を提供しなければならな い。

8 O.ACCOUN TOE は、TOE を通過する情報フローおよび許可管理者による監査関連

のセキュリティ機能の使用に対するユーザ アカウンタビリティを提供 しなければならない。

9 O.SECFUN TOE は、TOE セキュリティ機能の使用を許可管理者に対して可能にす

る機能を提供し、そのような機能に許可管理者だけがアクセスできる ことを確実にしなければならない。

10 O.LIMEXT TOE は、不正な外部 IT エンティティによる TOE セキュリティ機能へ のアクセスを許可管理者が制御および制限するための手段を提供しな ければならない。

11 O.EAL TOE は、構造的にテストされ、明白な脆弱性に対する抵抗力があるこ

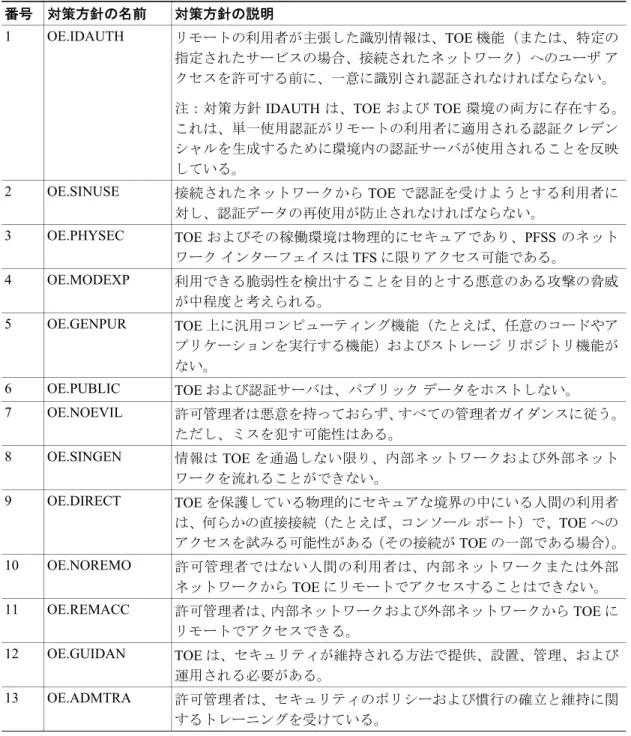

表7 IT 環境に対するセキュリティ対策方針

番号 対策方針の名前 対策方針の説明

1 OE.IDAUTH リモートの利用者が主張した識別情報は、TOE 機能(または、特定の

指定されたサービスの場合、接続されたネットワーク)へのユーザ ア

クセスを許可する前に、一意に識別され認証されなければならない。 注:対策方針 IDAUTH は、TOE および TOE 環境の両方に存在する。 これは、単一使用認証がリモートの利用者に適用される認証クレデン シャルを生成するために環境内の認証サーバが使用されることを反映 している。 2 OE.SINUSE 接続されたネットワークから TOE で認証を受けようとする利用者に 対し、認証データの再使用が防止されなければならない。 3 OE.PHYSEC TOE およびその稼働環境は物理的にセキュアであり、PFSS のネット ワーク インターフェイスは TFS に限りアクセス可能である。 4 OE.MODEXP 利用できる脆弱性を検出することを目的とする悪意のある攻撃の脅威 が中程度と考えられる。 5 OE.GENPUR TOE 上に汎用コンピューティング機能(たとえば、任意のコードやア プリケーションを実行する機能)およびストレージ リポジトリ機能が ない。 6 OE.PUBLIC TOE および認証サーバは、パブリック データをホストしない。 7 OE.NOEVIL 許可管理者は悪意を持っておらず、すべての管理者ガイダンスに従う。 ただし、ミスを犯す可能性はある。 8 OE.SINGEN 情報は TOE を通過しない限り、内部ネットワークおよび外部ネット ワークを流れることができない。 9 OE.DIRECT TOE を保護している物理的にセキュアな境界の中にいる人間の利用者 は、何らかの直接接続(たとえば、コンソール ポート)で、TOE への アクセスを試みる可能性がある(その接続が TOE の一部である場合)。 10 OE.NOREMO 許可管理者ではない人間の利用者は、内部ネットワークまたは外部 ネットワークから TOE にリモートでアクセスすることはできない。 11 OE.REMACC 許可管理者は、内部ネットワークおよび外部ネットワークから TOE に リモートでアクセスできる。 12 OE.GUIDAN TOE は、セキュリティが維持される方法で提供、設置、管理、および 運用される必要がある。 13 OE.ADMTRA 許可管理者は、セキュリティのポリシーおよび慣行の確立と維持に関 するトレーニングを受けている。

IT セキュリティ要件

ここでは、次の項目について説明します。 • TOE セキュリティ機能要件(P.16) • TOE 環境セキュリティ機能要件(P.31) • TOE セキュリティ保証要件(P.33)TOE セキュリティ機能要件

すべてのセキュリティ機能要件は、CC パート 2 に基づいています。これらの要件は、詳細化を示 すために、ST の表8 で繰り返されています。詳細化に使用される表記法については、P.3 の「表記 法」を参照してください。 ここでは、次の項目について説明します。 • セキュリティ監査(P.17) • 暗号操作(P.19) • 利用者データ保護(P.20) • 識別と認証(P.25) • セキュリティ管理(P.26) • TSF の保護(P.30) 表8 TOE セキュリティ機能要件 TOE セキュリティ機能要件クラス セキュリティ機能要件コンポーネント セキュリティ監査(FAU) 監査データ生成(FAU_GEN.1) 監査レビュー(FAU_SAR.1) 選択可能監査レビュー(FAU_SAR.3) 保護された監査事象格納(FAU_STG.1) 監査データ損失の防止(FAU_STG.4) 暗号操作(FCS) 暗号操作(FCS_COP.1) 利用者データ保護(FDP) サブセット情報フロー制御 1(FDP_IFC.1) サブセット情報フロー制御 2(FDP_IFC.1) 単純セキュリティ属性 1(FDP_IFF.1) 単純セキュリティ属性 2(FDP_IFF.1) サブセット残存情報保護(FDP_RIP.1) 識別と認証(FIA) 認証失敗時の取り扱い(FIA_AFL.1) 利用者属性定義(FIA_ATD.1) 複数の認証メカニズム(FIA_UAU.5) アクション前の利用者識別(FIA_UID.2)セキュリティ監査

セキュリティ管理(FMT) セキュリティ機能のふるまいの管理 1(FMT_MOF.1) セキュリティ機能のふるまいの管理 2(FMT_MOF.1) セキュリティ属性の管理 1(FMT_MSA.1) セキュリティ属性の管理 2(FMT_MSA.1) セキュリティ属性の管理 3(FMT_MSA.1) セキュリティ属性の管理 4(FMT_MSA.1) 静的属性初期化(FMT_MSA.3) TSF データの管理 1(FMT_MTD.1) TSF データの管理 2(FMT_MTD.1) TSF データにおける限界値の管理(FMT_MTD.2) 管理機能の特定(FMT_SMF.1) セキュリティ役割(FMT_SMR.1) TSF の保護(FPT) TSP の非バイパス性(FPT_RVM.1) TSF ドメイン分離(FPT_SEP.1) 高信頼タイムスタンプ(FPT_STM.1) FAU_GEN.1 監査データ生成 下位階層 なし。 FAU_GEN.1.1 TSF は、以下の監査対象事象の監査記録を生成できなければならない。 a. 監査機能の起動と終了。 b. 監査の指定なしレベルのすべての監査対象事象。 c. 表9 に定義した監査対象事象。 FAU_GEN.1.2 TSF は、各監査記録において少なくとも以下の情報を記録しなければなら ない。 a. 事象の日付および時刻、事象の種別、サブジェクト識別情報、事 象の結果(成功または失敗)。 b. 各監査事象種別に対して、ST の機能コンポーネントの監査対象事 象の定義に基づいた、表9 の第 3 カラムで指定する情報。 依存性 FPT_STM.1 高信頼タイムスタンプ 表8 TOE セキュリティ機能要件 (続き) TOE セキュリティ機能要件クラス セキュリティ機能要件コンポーネント適用上の注釈:表9 で太字で示したテキストは、CC パート 2 要件への追加です。 表9 監査対象事象 機能コンポーネント 監査対象事象 追加の監査記録内容 FCS_COP.1 成功と失敗および暗号操作の種別。 暗号操作を実行しようとしている外部 IT エン ティティの識別情報。 FDP_IFF.1 情報フローの要求に対するすべての決定。 送信元および宛先サブジェクトの推定アドレ ス。 FIA_AFL.1 不成功の認証試行に対するしきい値の到達、お よび許可管理者によるその後の利用者の認証 機能の復元。 違反利用者および許可管理者の識別情報。 FIA_UAU.5 認証の最終決定。 利用者識別情報および認証の成功または不成 功。 FIA_UID.2 利用者識別情報メカニズムのすべての使用。 TOE に提供された利用者識別情報。 FMT_MOF.1 監査に関するこの要件にリストされている機 能の使用。 この操作を実行している許可管理者の識別情 報。 FMT_SMR.1 許 可 管 理 者 の 役 割 の 一 部 で あ る 利 用 者 の グ ループに対する改変。 許可管理者としての不成功の認証試行。 改変を実行する許可管理者の識別情報、および 許可管理者の役割に関連付けられている利用 者識別情報。 利用者の識別情報と役割。 FPT_STM.1 時間の変更。 この操作を実行している許可管理者の識別情 報。 FAU_SAR.1 監査レビュー 下位階層 なし。 FAU_SAR.1.1 TSF は、[許可管理者]が、[すべての監査事象データ]を監査記録から読 み出せるようにしなければならない。 FAU_SAR.1.2 TSF は、利用者に対し、その情報を解釈するのに適した形式で監査記録を 提供しなければならない。 依存性 FAU_GEN.1 監査データ生成 FAU_SAR.3 選択可能監査レビュー 下位階層 なし。 FAU_SAR.3.1 TSF は、[次に示す基準]に基づいて、監査データを[検索および並べ替 え]する能力を提供しなければならない。 a. 利用者識別情報 b. 推定サブジェクト アドレス c. 日付範囲 d. 時刻範囲 e. アドレス範囲 依存性 FAU_SAR.1 監査レビュー

暗号操作

FAU_STG.1 保護された監査事象格納 下位階層 なし。 FAU_STG.1.1 FAU_STG.1.2 依存性 TSF は、格納された監査記録を不正な削除から保護しなければならない。 TSF は、監査記録への改変を防止できねばならない。 FAU_GEN.1 監査データ生成 FAU_STG.4 監査データ損失の防止 下位階層 FAU_STG.3 FAU_STG.4.1 TSF は、監査証跡が満杯になった場合、特権を持つ管理者に関わるもの以 外の監査対象事象の抑止および[監査記録損失の数の制限]を行わねばな らない。 依存性 FAU_GEN.1 監査データ生成 FCS_COP.1 暗号操作 下位階層 なし。FCS_COP.1.1 TSF は、[FIPS PUB 46-3 の Keying Option 1 および FIPS PUB 140-1(レベル 1)]に合致する、特定された暗号アルゴリズム[FIPS PUB 46-3 で特定さ れ、FIPS PUB 46-3 の Keying Option 1(K1、K2、K3 は独立した鍵)で特定 されたすべての操作モードを実装する Triple Data Encryption Standard(DES; データ暗号規格)]と暗号鍵長[FIPS PUB 197 で特定された 2 進数 192 桁の 長さおよび Advanced Encryption Standard(AES; 高度暗号規格)、および暗号 鍵長[2 進数 128、192、または 256 桁の長さ]に従って、[許可管理者のリ モート セッションの暗号化]を実行しなければならない。 依存性 • FDP_ITC.1 セキュリティ属性なし利用者データのインポート または • FCS_CKM.1 暗号鍵生成 • FCS_CKM.4 暗号鍵破棄 • FMT_MSA.2 セキュアなセキュリティ属性 適用上の注釈 この要件は、接続されたネットワークから許可管理者がリモートでセキュ リティ機能を実行する機能が TOE のファイアウォール部分に含まれるた めに適用されます。

利用者データ保護

FDP_IFC.1(1)サブセット情報フロー制御

下位階層 なし。

FDP_IFC.1.1 TSF は、以下に対して[UNAUTHENTICATED SEP]を実施しなければな らない。 a. サブジェクト:TOE を介して互いに情報を送受信する非認証の外 部 IT エンティティ b. 情報:あるサブジェクトから他のサブジェクトに TOE を介して送 信されたトラフィック c. 操作:情報の受け渡し 依存性 FDP_IFF.1 単純セキュリティ属性 FDP_IFC.1(2)サブセット情報フロー制御 下位階層 なし。 FDP_IFC.1.1 TSF は、以下に対して[AUTHENTICATED SFP]を実施しなければならない。 a. サブジェクト:情報フローを開始する人間の利用者が、FIA_UAU.5 によって TOE で認証された後に限り、TOE を介して FTP 情報およ び Telnet 情報を互いに送受信する人間の利用者および外部 IT エン ティティ。 b. あるサブジェクトから他のサブジェクトに TOE を介して送信され た FTP トラフィックおよび Telnet トラフィック c. 操作:サービスの起動および情報の受け渡し 依存性 FDP_IFF.1 単純セキュリティ属性 FDP_IFF.1(1)単純セキュリティ属性 下位階層 なし。 FDP_IFF.1.1 TSF は、以下のサブジェクトおよび情報のセキュリティ属性の種別に基づ いて[UNAUTHENTICATED SFP]を実施しなければならない。 a. サブジェクト セキュリティ属性: • 推定アドレス • その他のサブジェクト セキュリティ属性:[なし] b. 情報セキュリティ属性: • 送信元サブジェクトの推定アドレス • 宛先サブジェクトの推定アドレス • トランスポート レイヤ プロトコル • トラフィックが着信および発信する TOE インターフェイス • サービス • その他の情報セキュリティ属性:[なし]

FDP_IFF.1.2 TSF は、以下の規則が保持されていれば、制御された操作を通じて、制御 されたサブジェクトと他の制御されたサブジェクト間の情報フローを許可 しなければならない。 a. 内部ネットワーク上のサブジェクトは、次の条件が真ならば、他 の接続されたネットワークに情報が TOE を介して流れるようにす ることができる。 • 情報フローを開始した人間の利用者が、FIA_UAU.5 に従って認証 する。 • すべての情報セキュリティ属性値は、情報フロー セキュリティ ポ リシー規則によって明白に許可されている。ここでこのような規 則は、許可管理者によって作成された、情報フロー セキュリティ 属性の値のすべての可能な組み合せから構成される可能性があ る。 • 情報内の送信元サブジェクトの推定アドレスは、内部ネットワー ク アドレスに変換される。 • 情報内の宛先サブジェクトの推定アドレスは、他方の接続された ネットワーク上のアドレスに変換される。 b. 外部ネットワーク上のサブジェクトは、次の条件が真ならば、他 の接続されたネットワークに情報が TOE を介して流れるようにす ることができる。 • すべての情報セキュリティ属性値は、情報フロー セキュリティ ポ リシー規則によって明白に許可されている。ここでこのような規 則は、許可管理者によって作成された、情報フロー セキュリティ 属性の値のすべての可能な組み合せから構成される可能性があ る。 • 情報内の送信元サブジェクトの推定アドレスは、外部ネットワー ク アドレスに変換される。 • 情報内の宛先サブジェクトの推定アドレスは、他方の接続ネット ワーク上のアドレスに変換される。 FDP_IFF.1.3 TSF は、[なし]を実施しなければならない。 FDP_IFF.1.4 TSF は、[なし]を提供しなければならない。 FDP_IFF.1.5 TSF は、以下の規則に基づいて、情報フローを明示的にラベル付けしなけ ればならない。[なし]。

FDP_IFF.1.6 TSF は、以下の規則に基づいて、情報フローを明示的に拒否しなければな らない。 a. TOE は、情報が外部 TOE インターフェイスに着信し、送信元サブ ジェクトの推定アドレスが内部ネットワーク上の外部 IT エンティ ティである場合、アクセス要求またはサービス要求を拒否しなけ ればならない。 b. TOE は、情報が内部 TOE インターフェイスに着信し、送信元サブ ジェクトの推定アドレスが外部ネットワーク上の外部 IT エンティ ティである場合、アクセス要求またはサービス要求を拒否しなけ ればならない。 c. TOE は、情報が内部または外部 TOE インターフェイスに着信し、 送信元サブジェクトの推定アドレスがブロードキャスト ネット ワーク上の外部 IT エンティティである場合、アクセス要求または サービス要求を拒否しなければならない。 d. TOE は、情報が内部または外部 TOE インターフェイスに着信し、 送信元サブジェクトの推定アドレスがループバック ネットワーク 上の外部 IT エンティティである場合、アクセス要求またはサービ ス要求を拒否しなければならない。 e. TOE は、情報が受信サブジェクトに途中で流れるルートをサブ ジェクトが指定している場合、その要求を拒否しなければならな い。また、 f. TOE によってサポートされているアプリケーション プロトコル (たとえば、DNS、HTTP、SMTP、POP3)に対し、TOE は、関連 付けられた公開プロトコル仕様(たとえば、RFC)に適合しないア クセス要求またはサービス要求を拒否しなければならない。これ は、その目的のために設計されたプロトコル フィルタリング プロ キシを通じて達成されなければならない。 適用上の注釈 1. 規則 6 は、アプリケーションレベルのプロキシが DNS、HTTP、SMTP、 および POP3 に対して提供されている場合に適用されます。 2. NAT および PAT は、SFR で明示的に言及されていませんでしたが、特 別にテストされました。 依存性 FDP_IFC.1 サブセット情報フロー制御 FMT_MSA.3 静的属性初期化

FDP_IFF.1(2)単純セキュリティ属性 下位階層 なし。 FDP_IFF.1.1 TSF は、以下のサブジェクトおよび情報のセキュリティ属性の種別に基づ いて[AUTHENTICATED SFP]を実施しなければならない。 a. サブジェクト セキュリティ属性: • 推定アドレス • その他のサブジェクト セキュリティ属性:[なし] b. 情報セキュリティ属性: • 利用者識別情報 • 送信元サブジェクトの推定アドレス • 宛先サブジェクトの推定アドレス • トランスポート レイヤ プロトコル • トラフィックが着信および発信する TOE インターフェイス • サービス(つまり、FTP および Telnet) • セキュリティ関連のサービス コマンド • その他の情報セキュリティ属性:[なし] FDP_IFF.1.2 TSF は、以下の規則が保持されていれば、制御された操作を通じて、制御 されたサブジェクトと他の制御されたサブジェクト間の情報フローを許可 しなければならない。 a. 内部ネットワーク上のサブジェクトは、次の場合、他の接続され たネットワークに情報が TOE を介して流れるようにすることがで きる。 • 情報フローを開始した人間の利用者が、FIA_UAU.5 に従って認証 する。 • すべての情報セキュリティ属性値は、情報フロー セキュリティ ポ リシー規則によって明白に許可されている。ここでこのような規 則は、許可管理者によって作成された、情報フロー セキュリティ 属性の値のすべての可能な組み合せから構成される可能性があ る。 • 情報内の送信元サブジェクトの推定アドレスは、内部ネットワー ク アドレスに変換される。 • 情報内の宛先サブジェクトの推定アドレスは、他方の接続された ネットワーク上のアドレスに変換される。

b. 外部ネットワーク上のサブジェクトは、次の場合、他の接続され たネットワークに情報が TOE を介して流れるようにすることがで きる。 • 情報フローを開始した人間の利用者が、FIA_UAU.5 に従って認証 する。 • すべての情報セキュリティ属性値は、情報フロー セキュリティ ポ リシー規則によって明白に許可されている。ここでこのような規 則は、許可管理者によって作成された、情報フロー セキュリティ 属性の値のすべての可能な組み合せから構成される可能性があ る。 • 情報内の送信元サブジェクトの推定アドレスは、外部ネットワー ク アドレスに変換される。 • 情報内の宛先サブジェクトの推定アドレスは、他方の接続ネット ワーク上のアドレスに変換される。 FDP_IFF.1.3 TSF は、[なし]を実施しなければならない。 FDP_IFF.1.4 TSF は、[なし]を提供しなければならない。 FDP_IFF.1.5 TSF は、以下の規則に基づいて、情報フローを明示的にラベル付けしなけ ればならない。[なし]。 FDP_IFF.1.6 TSF は、以下の規則に基づいて、情報フローを明示的に拒否しなければな らない。 a. TOE は、情報が外部 TOE インターフェイスに着信し、送信元サブ ジェクトの推定アドレスが内部ネットワーク上の外部 IT エンティ ティである場合、アクセス要求またはサービス要求を拒否しなけ ればならない。 b. TOE は、情報が内部 TOE インターフェイスに着信し、送信元サブ ジェクトの推定アドレスが外部ネットワーク上の外部 IT エンティ ティである場合、アクセス要求またはサービス要求を拒否しなけ ればならない。 c. TOE は、情報が内部または外部 TOE インターフェイスに着信し、 送信元サブジェクトの推定アドレスがブロードキャスト ネット ワーク上の外部 IT エンティティである場合、アクセス要求または サービス要求を拒否しなければならない。 d. TOE は、情報が内部または外部 TOE インターフェイスに着信し、 送信元サブジェクトの推定アドレスがループバック ネットワーク 上の外部 IT エンティティである場合、アクセス要求またはサービ ス要求を拒否しなければならない。 e. TOE は、情報が受信サブジェクトに途中で流れるルートをサブ ジェクトが指定している場合、その要求を拒否しなければならな い。 f. TOE は、一般に受け入れられている公開プロトコル定義(たとえ ば、RFC)に適合しない Telnet コマンド要求または FTP コマンド 要求を拒否しなければならない。これは、その目的のために設計 されたプロトコル フィルタリング プロキシを通じて達成されなけ ればならない。 依存性 FDP_IFC.1 サブセット情報フロー制御 FMT_MSA.3 静的属性初期化

識別と認証

FDP_RIP.1 サブセット残存情報保護 下位階層 なし。 FDP_RIP.1.1 TSF は、以下のオブジェクトへの資源の割り当てにおいて、資源の以前の どの情報の内容も利用できなくすることを保証しなければならない。[すべ てのオブジェクト]。 依存性 なし。 FIA_AFL.1 認証失敗時の取り扱い 下位階層 なし。FIA_AFL.1.1 TSF は、[許可された TOE 管理者アクセスまたは許可された TOE IT エン

ティティ アクセス]に関して、[許可された管理者が設定したゼロ以外の 値]回の不成功認証試行が生じたときを検出しなければならない。 FIA_AFL.1.2 不成功の認証試行が定義した回数に達するか上回ったとき、TSF は、[許可 管理者が何らかのアクションを行って問題の外部 IT エンティティに対し 認証を可能にするまで、違反している外部 IT エンティティの認証成功防 止]をしなければならない。 依存性 FIA_UAU.1 認証のタイミング 適用上の注釈 1. TOE は、外部 IT エンティティの認証試行の回数を制限できますが、こ れは実際には、DoS 攻撃(サービス拒絶攻撃)の機会に相当するため 推奨されません。 2. この要件は、ローカル ユーザ データベースと照合する認証に限り適用 され、FIA_UAU.5 を通じてリモート AAA サーバに委ねられたローカ ル認証またはリモート認証には適用されません。このような、委ねら れたリモート認証は TOE の範囲内ではないため、これは要件の希薄化 に相当しません。 FIA_ATD.1 利用者属性定義 下位階層 なし。 FIA_ATD.1.1 TSF は、個々の利用者に属する以下のセキュリティ属性のリストを維持し なければならない。 a. ID b. 人間の利用者と許可管理者の役割とのアソシエーション c. パスワード

セキュリティ管理

FIA_UAU.5.2 TSF は、[次の複数の認証メカニズム規則]に従って、利用者が主張する識 別情報を認証しなければならない。 a. 単一使用認証メカニズムは、許可管理者が TOE にリモートでアク セスするために使用されなければならない。それによって、成功 認証は、その許可管理者を代行する他の TSF 調停アクションを許 可する前に達成されなければならない。 b. 単一使用認証メカニズムは、TOE にアクセスする許可された外部 IT エンティティに使用されなければならない。それによって、成 功認証は、その許可された外部 IT エンティティを代行する他の TSF 調停アクションを許可する前に達成されなければならない。 c. 単一使用認証メカニズムは、FTP または Telnet を使用して TOE を 介して情報を送信または受信する人間の利用者に使用されなけれ ばならない。それによって、成功認証は、その人間の利用者を代 行する他の非 TSF 調停アクションを許可する前に達成されなけれ ばならない。 d. 固定パスワード メカニズムは、許可管理者が、直接接続された端 末を介して TOE にアクセスするために使用されなければならな い。それによって、成功認証は、その許可管理者を代行する他の TSF 調停アクションを許可する前に達成されなければならない。 依存性 なし。 適用上の注釈 TOE は、外部の単一使用認証メカニズムの適切な起動および認証決定に基 づいた適切なアクションの実行に対して責任を持たなければなりません。 業界の慣行に合せて、認証サーバの選択は、この ST によって義務付けられ ません。 FIA_UID.2 アクション前の利用者識別 下位階層 なし。 FIA_UID.2.1 TSF は、その利用者を代行する他の TSF 調停アクションを許可する前に、 各利用者に自分自身を識別することを要求しなければならない。 依存性 なし。 FMT_MOF.1(1)セキュリティ機能のふるまいの管理 下位階層 なし。 FMT_MOF.1.1(1) TSF は、機能 a. TOE の操作 b. FIA_UAU.5 で示された単一使用認証機能 のふるまいを動作させる、停止する能力を[許可管理者]に制限しなけれ ばならない。 依存性 FMT_SMF.1 管理機能の特定 FMT_SMR.1 セキュリティ役割FMT_MOF.1(2)セキュリティ機能のふるまいの管理 下位階層 なし。 FMT_MOF.1.1(2) TSF は、機能 a. 監査証跡の管理 b. TSF データのバックアップと復元、情報フロー規則、および監査 証跡データ c. 許可された外部 IT エンティティと TOE の通信 のふるまいを動作させる、停止する、決定する、改変する能力を[許可管 理者]に制限しなければならない。 (注) 監査データについては、この制限は監査管理者に適用されます。 依存性 FMT_SMF.1 管理機能の特定 FMT_SMR.1 セキュリティ役割 適用上の注釈 要素 c)(許可された外部 IT エンティティと TOE の通信)のふるまいの決 定と改変は、許可された外部エンティティが接続に使用できるアドレスの 範囲を提供するなどの機能を補うことを目的とします。 FMT_MSA.1(1)セキュリティ属性の管理 下位階層 なし。 FMT_MSA.1.1(1) TSF は、セキュリティ属性[FDP_IFF1.1(1)にリストされたもの]に対し [規則からの属性の削除、規則内の属性の改変、および規則への属性の追 加]をする能力を[許可されたファイアウォール 管理者]に制限する [UNAUTHENTICATED_SFP]を実施しなければならない。 依存性 FDP_ACC.1 サブセット アクセス制御 または FDP_IFC.1 サブセット情報フロー制御 FMT_SMF.1 管理機能の特定 FMT_SMR.1 セキュリティ役割 FMT_MSA.1(2)セキュリティ属性の管理

依存性 FDP_ACC.1 サブセット アクセス制御 または FDP_IFC.1 サブセット情報フロー制御 FMT_SMF.1 管理機能の特定 FMT_SMR.1 セキュリティ役割 FMT_MSA.1(3)セキュリティ属性の管理 下位階層 なし。 FMT_MSA.1.1(3) TSF は、セキュリティ属性[FDP_IFF.1.1(1)に示された情報フロー規則] に対し削除および[作成]をする能力を[許可されたファイアウォール管 理者]に制限する[UNAUTHENTICATED_SFP]を実施しなければならない。 依存性 FDP_ACC.1 サブセット アクセス制御 または FDP_IFC.1 サブセット情報フロー制御 FMT_SMF.1 管理機能の特定 FMT_SMR.1 セキュリティ役割 FMT_MSA.1(4)セキュリティ属性の管理 下位階層 なし。 FMT_MSA.1.1(4) TSF は、セキュリティ属性[FDP_IFF.1.1(2)に示された情報フロー規則] に対し削除および[作成]をする能力を[許可されたファイアウォール管 理者]に制限する[AUTHENTICATED_SFP]を実施しなければならない。 依存性 FDP_ACC.1 サブセット アクセス制御 または FDP_IFC.1 サブセット情報フロー制御 FMT_SMF.1 管理機能の特定 FMT_SMR.1 セキュリティ役割 FMT_MSA.3 静的属性初期化 下位階層 なし。 FMT_MSA.3.1 TSF は、その SFP を実施するために使われるセキュリティ属性として、情 報フローの制限的デフォルト値を与える[UNAUTHENTICATED SFP およ び AUTHENTICATED SFP]を実施しなければならない。 FMT_MSA.3.2 TSF は、オブジェクトや情報が生成されるとき、[許可されたファイア ウォール管理者]が、デフォルト値を上書きする代替の初期値を特定する ことを許可しなければならない。 依存性 FMT_MSA.1 セキュリティ属性の管理 FMT_SMR.1 セキュリティ役割

FMT_MTD.1(1)TSF データの管理 下位階層 なし。 FMT_MTD.1.1(1) TSF は、[FIA_ATD.1.1 で定義された利用者属性]を問い合せ、改変、削除、 [および割り当て]する能力を[許可管理者]に制限しなければならない。 依存性 FMT_SMF.1 管理機能の特定 FMT_SMR.1 セキュリティ役割 FMT_MTD.1(2)TSF データの管理 下位階層 なし。 FMT_MTD.1.1(2) TSF は、[FPT_STM.1.1 のタイムスタンプの形成に使用される時刻と日付] を[設定]する能力を[許可管理者]に制限しなければならない。 依存性 FMT_SMF.1 管理機能の特定 FMT_SMR.1 セキュリティ役割 FMT_MTD.2 TSF データにおける限界値の管理 下位階層 なし。 FMT_MTD.2.1 TSF は、[認証失敗回数]に限界値を指定することを[許可管理者]に制限 しなければならない。 FMT_MTD.2.2 TSF は、TSF データが指示された限界値に達するか、それを超えた場合、以 下のアクションをとらねばならない。[FIA_AFL.1.2 で指定されたアクショ ン]。 依存性 FMT_MTD.1 TSF データの管理 FMT_SMR.1 セキュリティ役割 FMT_SMF.1 管理機能の特定 下位階層 なし。 FMT_SMF.1.1 TSF は、以下のセキュリティ管理機能を実行することができなければなら ない。 a. TOE の操作をイネーブルまたはディセーブルにする。 b. FIA_UAU.5 で示された単一使用認証機能をイネーブルまたはディ セーブルにする。 c. 監査証跡の動作をイネーブルにする、ディセーブルにする、決定

TSF の保護

g. FDP_IFF.1(1)で示された情報フロー規則を削除する、および作 成する。 h. FIA_ATD.1.1 で定義された利用者属性を問い合せる、改変する、削 除する、および割り当てる。 i. FPT_STM.1.1 のタイムスタンプの形成に使用される時刻と日付を 設定する。 j. 認証失敗回数の制限値を指定する。 依存性 なし。 FMT_SMR.1 セキュリティ役割 下位階層 なし。 FMT_SMR.1.1 TSF は、役割[許可されたファイアウォール管理者および許可された監査 管理者]を維持しなければならない。 FMT_SMR.1.2 TSF は、人間の利用者を許可管理者の役割に関連付けなければならない。 依存性 FIA_UID.1 識別のタイミング 適用上の注釈 この ST で、さらなる制限なしで管理者への言及が行われている箇所では、 その言及にファイアウォール管理者と監査管理者の両方が含まれます。こ れは、セキュリティ機能要件を弱めるものではなく、単に TOE 内の管理者 の役割が分割可能であることを示します。ファイアウォール管理者は、 PIX/ASA の管理者です。監査管理者は、Windows 監査サーバの管理者です。 FPT_RVM.1 TSP の非バイパス性 下位階層 なし。 FPT_RVM.1.1 TSF は、TSC 内の各機能の動作進行が許可される前に、TSP 実施機能が呼 び出され成功することを保証しなければならない。 依存性 なし。 FPT_SEP.1 TSF ドメイン分離 下位階層 なし。 FPT_SEP.1.1 TSF は、それ自身の実行のため、信頼できないサブジェクトによる干渉や 改ざんからそれを保護するためのセキュリティ ドメインを維持しなければ ならない。 FMT_SEP.1.2 TSF は、TSC 内でサブジェクトのセキュリティ ドメイン間の分離を実施し なければならない。 依存性 なし。セキュリティ機能要件に必要な最小機能強度は、SOF- 中位です。機能強度は、パスワード認証メ カニズムのために、認証データが推測され得る可能性が 2 の 40 乗(40)分の 1 以下であることが実 証されなければなりません。パスワード認証メカニズムは、CC パート 1 で定義されている SOF- 中 位を実証する必要があります。

TOE 環境セキュリティ機能要件

次の機能要件は、一部は TOE によって満たされ、一部は環境によって満たされます。 FPT_STM.1 高信頼タイムスタンプ 下位階層 なし。 FPT_STM.1.1 TSF は、それ自身の使用のために、高信頼タイムスタンプを提供できなけ ればならない。 依存性 なし。 適用上の注釈 上記要件の「高信頼」という言葉は、監査対象事象の発生順序が保たれる ことを意味します。高信頼タイムスタンプには日付と時刻の両方が含まれ ます。このようなタイムスタンプは、2 つ以上のコンポーネントで構成さ れる TOE にとって特に重要です。 FIA_ATD.1 利用者属性定義 下位階層 なし。 FIA_ATD.1.1 IT 環境は、個々の利用者および外部 IT エンティティに属する以下のセキュ リティ属性のリストを維持しなければならない。 a. ID b. 人間の利用者と許可されたファイアウォール管理者の役割とのア ソシエーション c. パスワード 依存性 なし。 FIA_UAU.5 複数の認証メカニズム US PD-115 に従い、このセキュリティ機能要件の項目 1、2、および 3 は、TOE 環境により部分的 に対処されます。項目 4 は TOE によって対処されます。 下位階層 なし。 FIA_UAU.5.1 IT 環境は、利用者認証をサポートするため、[パスワードおよび単一使用認FIA_UAU.5.2 IT 環境は、[次の複数の認証メカニズム規則]に従って、利用者が主張する 識別情報を認証しなければならない。 a. 単一使用認証メカニズムは、許可されたファイアウォール管理者 が TOE にリモートでアクセスするために使用されなければならな い。それによって、成功認証は、その許可されたファイアウォー ル管理者を代行する他の TSF 調停アクションを許可する前に達成 されなければならない。 b. 単一使用認証メカニズムは、TOE にアクセスする許可された外部 IT エンティティに使用されなければならない。それによって、成 功認証は、その許可された外部 IT エンティティを代行する他の TSF 調停アクションを許可する前に達成されなければならない。 c. 単一使用認証メカニズムは、FTP または Telnet を使用して TOE を 介して情報を送信または受信する人間の利用者に使用されなけれ ばならない。それによって、成功認証は、その人間の利用者を代 行する他の非 TSF 調停アクションを許可する前に達成されなけれ ばならない。 d. 固定パスワード メカニズムは、許可管理者が、直接接続された端 末を介して TOE にアクセスするために使用されなければならな い。それによって、成功認証は、その許可管理者を代行する他の TSF 調停アクションを許可する前に達成されなければならない。 依存性 なし。 適用上の注釈 TOE は、外部の単一使用認証メカニズムの適切な起動および認証決定に基 づいた適切なアクションの実行に対して責任を持たなければなりません。 業界の慣行に合せて、認証サーバの選択は、この ST によって義務付けられ ません。 FIA_UID.2 アクション前の利用者識別 下位階層 なし。 FIA_UID.2.1 IT 環境は、その利用者を代行する他の TSF 調停アクションを許可する前 に、各利用者に自分自身を識別することを要求しなければならない。 依存性 なし。