脆弱性対策情報データベース JVN iPedia に関する活動報告レポートについて

本レポートでは、2015 年 4 月 1 日から 2015 年 6 月 30 日までの間に JVN iPedia

で登録をした脆弱性対策情報の統計及び事例について紹介しています。

脆弱性対策情報データベース

JVN iPedia に関する

活動報告レポート

[2015 年第 2 四半期(4 月~6 月)]

独立行政法人情報処理推進機構 技術本部 セキュリティセンター 2015 年 7 月 22 日目次 1. 2015 年第 2 四半期 脆弱性対策情報データベース JVN iPedia の登録状況 ... - 2 - 1-1. 脆弱性対策情報の登録状況 ... - 2 - 1-2. 【注目情報 1】医療行為等で利用されるソフトウェア製品の脆弱性対策について ... - 3 - 1-3. 【注目情報 2】公式サポートが終了した Windows Server 2003 の脆弱性について... - 5 - 2. JVN iPedia の登録データ分類 ... - 7 - 2-1. 脆弱性の種類別件数 ... - 7 - 2-2. 脆弱性に関する深刻度別割合 ... - 8 - 2-3. 脆弱性対策情報を公表した製品の種類別件数 ... - 8 - 2-4. 脆弱性対策情報の製品別登録状況 ... - 10 - 3. 脆弱性対策情報の活用状況 ... - 11 -

表 1-1. 2015 年第 2 四半期の登録件数 情報の収集元 登録件数 累計件数 日 本 語 版 国内製品開発者 2 件 168 件 JVN 178 件 5,396 件 NVD 1,299 件 49,150 件 計 1,479 件 54,714 件 英 語 版 国内製品開発者 2 件 168 件 JVN 42 件 1,060 件 計 44 件 1,228 件

1. 2015 年第 2 四半期 脆弱性対策情報データベース JVN iPedia の登録状況

脆弱性対策情報データベース「JVN iPedia( http://jvndb.jvn.jp/ )」は、ソフトウェア製品に関 する脆弱性対策情報を 2007 年 4 月 25 日から日本語で公開しているものです。システム管理者が迅 速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性 対策情報ポータルサイト JVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所 NIST(*2) の脆弱性データベース「NVD(*3)」が公開した脆弱性対策情報を集約、翻訳しています。1-1.

脆弱性対策情報の登録状況 ~脆弱性対策情報の登録件数の累計は 54,714 件~ 2015 年第 2 四半期(2015 年 4 月 1 日から 6 月 30 日まで)に JVN iPedia 日本語版へ登録した脆弱 性対策情報は右表の通りとなり、脆弱性対策情報の 登録件数は、累計 54,714 件でした(表 1-1、図 1-1)。 JVN iPedia 英語版へ登録した脆弱性対策情報も右 表の通りで、累計で 1,228 件になりました。 45,161 46,860 48,427 51,499 53,235 54,714 0 10,000 20,000 30,000 40,000 50,000 60,000 70,000 0 1,000 2,000 3,000 4,000 5,000 1Q 2014 2Q 2014 3Q 2014 4Q 2014 1Q 2015 2Q 2015 四 半 期 件 数 国内製品開発者から収集したもの JVNから収集したもの NVDから収集したもの 累計件数(右目盛り) 2007/4/25 公開開始 累 計 件 数図1-1. JVN iPediaの登録件数の四半期別推移

(*1) Japan Vulnerability Notes。脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュリ

ティ対策を支援しています。IPA、JPCERT/CC が共同で運営しています。 http://jvn.jp/

(*2) National Institute of Standards and Technology。米国国立標準技術研究所。米国の科学技術分野における計測と標準に関する

研究を行う機関。 http://www.nist.gov/

1-2.

【注目情報 1】医療行為等で利用されるソフトウェア製品の脆弱性対策について ~医療で利用されるシステムや機器にも脆弱性が存在、情報漏えいや誤作動などの被害に注意~ 2015 年 5 月に海外のセキュリティ企業から医療デバイスのハイジャックに関するセキュリティレ ポートが公表されています(*4)。これによるとマルウェアに感染した医療機器が病院内のネットワー クから情報を窃取する攻撃拠点にされた事例が発生しています。病院などの医療関連の設備等に組み 込まれるソフトウェアにも脆弱性を悪用した攻撃による被害の懸念があります。 表 1-2 は、JVN iPedia で公開をしている脆弱性対策情報から、医療情報を取扱うシステムや医療行 為で利用されるソフトウェア製品の脆弱性対策情報を抽出したものです。JVN iPedia では、2012 年 2 月 9 日から医療で利用されるソフトウェアの脆弱性対策情報を公開しており、2015 年 6 月時点で 合計 22 件を公開しています。 公開した情報の製品に着目をすると、電子カルテなどの医療情報を管理するためのソフトウェアで ある OpenEMR に関する脆弱性が 12 件あり、その次に薬剤投与を管理するソフトウェアである Hospira MedNet に関する脆弱性が3件公開されています。 表 1-2 医療で利用されるソフトウェア製品に関する脆弱性対策情報 No. ID タイトル cvss 基本値 公開日 1 JVNDB-2012-001331 OpenEMR におけるディレクトリトラバーサルの脆弱性 3.5 2012/2/9 2 JVNDB-2012-001332 OpenEMR の interface/fax/fax_dispatch.php における任意のコマンドを実行される脆弱性 8.5 2012/2/9 3 JVNDB-2011-004885 Medtronic Paradigm ワイヤレスインシュリンポンプにおけるサービス運用妨害 (DoS) の脆弱性 4.0 2012/3/27 4 JVNDB-2012-004247 OpenEMR の setup.php におけるクロスサイトスクリプティングの脆弱性 4.3 2012/9/12 5 JVNDB-2012-004248 OpenEMR における任意の PHP コードを実行される脆弱性 6.8 2012/9/12 6 JVNDB-2012-004249 OpenEMR の interface/login/validateUser.php における SQL インジェクションの脆弱性 7.5 2012/9/12 7 JVNDB-2006-002383 OpenEMR における PHP リモートファイルインクルージョンの脆弱性 7.5 2012/9/25 8 JVNDB-2006-002388 OpenEMR の library/translation.inc.php における PHP リモートファイルインクルージョンの脆 弱性 6.8 2012/9/25 9 JVNDB-2007-003304 OpenEMR の interface/globals.php における任意のプログラム変数を上書きされる脆弱性 4.3 2012/9/25 10 JVNDB-2013-002523 Dentrix G5 の認証情報に関する脆弱性 4.3 2013/5/2 11 JVNDB-2013-003684 OpenEMR における SQL インジェクションの脆弱性 6.5 2013/8/13 12 JVNDB-2013-003685 OpenEMR の interface/main/onotes/office_comments_full.php におけるクロスサイトスクリ プティングの脆弱性 4.3 2013/8/1313 JVNDB-2013-005356 OSEHRA VistA の M2M Broker における認証を回避される脆弱性 10.0 2013/12/6 14 JVNDB-2007-006495 ZOLL 除細動器の複数のシリーズにおけるデバイスの設定を変更される脆弱性 4.9 2014/8/14 15 JVNDB-2013-006630 ZOLL 除細動器 X シリーズにおけるデバイスの設定を変更される脆弱性 4.9 2014/8/14 16 JVNDB-2014-005156 drchrono Electronic Health Record (EHR) のウェブアプリケーションに複数の脆弱性 5.1 2014/10/31 17 JVNDB-2014-005822 OpenEMR における SQL インジェクションの脆弱性 6.5 2014/12/10 18 JVNDB-2014-008012 Hospira MedNet のインストールコンポーネントにおける重要な情報を取得される脆弱性 2.1 2015/4/6 19 JVNDB-2014-008013 Hospira MedNet における重要な情報を取得される脆弱性 5.0 2015/4/6 20 JVNDB-2014-008014 Hospira MedNet におけるアクセス制限を回避される脆弱性 4.0 2015/4/6 21 JVNDB-2015-002513 Hospira Lifecare PCA 輸液ポンプにおける root 権限を取得される脆弱性 10.0 2015/5/1

22 JVNDB-2015-000092 OpenEMR における認証回避の脆弱性 5.0 2015/6/30

これまでの JVN iPedia で公開をした医療で利用されるソフトウェアの脆弱性対策情報は、主に

(*4)レポート名「ANATOMY OF AN ATTACK (MEDJACK "Medical Device Hijack")」

NVD(*5)などの海外の情報が基になっています。ただし海外製品であっても国内で利用されていれば、 その影響を受ける可能性は否定できません。また国内製品について、新規の脆弱性が発見されるとも 限りません。医療で利用されるソフトウェア製品も一般の PC などのソフトウェアと同様、脆弱性が 悪用される可能性があることを認識する必要があります。 例えば、患者の重要な医療情報などを保有するシステムに脆弱性があった場合、情報漏えいなどの 被害を受ける可能性が考えられます。また治療行為で利用される医療機器に脆弱性があった場合には、 攻撃者により誤作動を引き起こされる可能性もあります。ソフトウェアを利用する医療設備の管理者 は、使用している製品の脆弱性の有無を確認し、必要な対策を実施してください。また、治療行為で 医療機器等を使用している利用者は自身に影響が及ばぬよう製品のアップデート等、必要な対策の有 無を確認し、実施してください。 なお、マルウェアなどによる被害を回避するため、IPA では 2015 年 6 月 2 日に“多層防御のポイ ント”について解説した注意喚起(*6)を行っています。

(*5)National Vulnerability Database。NIST が運営する脆弱性データベース。http://nvd.nist.gov/home.cfm (*6)IPA「【注意喚起】ウイルス感染を想定したセキュリティ対策と運用管理を」

1-3.

【注目情報 2】公式サポートが終了した Windows Server 2003 の脆弱性について~直近 1 年間の Windows Sever 2003 の脆弱性の 62%は最も深刻度の高い「レベル III(危険)」~ マイクロソフト社が提供している OS「Windows Server 2003」の公式サポートが 2015 年 7 月 15 日(日本時間)に終了しました。公式サポート終了以降は Windows Server 2003 に関する修正プ ログラムが提供されなくなります。 2014 年 7 月から 2015 年 6 月までの直近1年間の Windows Server 2003 に関する脆弱性は 69 件の登録がありました。このうち深刻度が最も高い「レベルⅢ 危険」と分類された脆弱性は全体の 62%を占めています。JVN iPedia 全体に占める「レベルⅢ 危険」が 26%であることと比べても倍以 上の開きがあります(図 1-3-1)。 340件, 57.0% 238件, 39.9% 19件, 3.2% レベルⅢ(危険、CVSS基本値=7.0~10.0) レベルⅡ(警告、CVSS基本値=4.0~6.9) レベルⅠ(注意、CVSS基本値=0.0~3.9) 43件 62% 16件 23% 10件 15% 図1-3-1. 2014年7月~2015年6月に登録された深刻度別 脆弱性割合 1786件 26% 4584件 66% 581件 8% Windows Server 2003 全体 図 1-3-2 は、「Windows Server 2003」の登録件数を月別で集計したグラフです。サポート終了直 前の 2015 年 6 月を見ると 12 件中 11 件が深刻度が最も高い「レベルⅢ 危険」と分類されており、 深刻な脆弱性がサポート終了の直前でも存在している状況が見てとれます(*7)。 2 2 5 1 1 2 3 7 1 2 2 3 3 7 3 2 8 4 11 0 2 4 6 8 10 12 14 16 18 20

件

数

レベルⅢ(危険、CVSS基本値=7.0~10.0) レベルⅡ(警告、CVSS基本値=4.0~6.9) レベルⅠ(注意、CVSS基本値=0.0~3.9)図1-3-2. JVN iPedia 登録件数(製品名:Windows Server 2003)

(~2015/6/30)

公式サポートが終了したソフトウェアに脆弱性の存在が確認されても、修正プログラム等がベンダ

(*7)サポート終了日 2015 年 7 月 15 日に公開された「Windows Server 2003」の脆弱性対策情報の件数は以下の通りです。

ーから提供されないため対策を行うことができません。このため、サポートが終了したソフトウェア を継続して利用すると、脆弱性を悪用されてウイルス感染やシステムの乗っ取り等様々な被害を受け る可能性があります。 システムの管理者は自組織のシステムにおいてサポートが終了した、あるいは終了が予定されてい るソフトウェアの有無を確認し、極力ベンダーがサポートするバージョンへの移行や、不要な場合に は該当ソフトウェアの利用停止などの対応を行ってください。

2. JVN iPedia の登録データ分類

2-1.

脆弱性の種類別件数 図 2-1 のグラフは、2015 年第 2 四半期に JVN iPedia へ登録された脆弱性対策情報を、共通脆弱 性タイプ一覧(*8)別に分類し、件数を集計し示したものです。 集計結果は件数が多い順に、CWE-79(クロスサイト・スクリプティング)が 192 件、CWE-200 (情報漏えい)が 148 件、CWE-119(バッファエラー)が 131 件でした。 最も件数の多かった CWE-79 では、脆弱性を悪用されると、ブラウザを使用している PC 上で悪意 のあるスクリプトが実行され、PC 内のデータを盗み見られたり、改ざんされる、などの被害発生の 可能性があります。 製品開発者は、ソフトウェアの企画・設計段階から、セキュリティ対策を講じ、これら脆弱性の低 減に努めることが求められます。なお、IPA では、脆弱性の仕組みを実習形式や演習機能で学ぶこと ができる脆弱性体験学習ツール「AppGoat(*9)」、Android アプリの開発者向けに脆弱性の学習・点 検ツール「AnCoLe(*10)」などの資料やツールを公開しています。 192 148 131 120 99 87 79 52 43 28 0 50 100 150 200 250CWE-79 CWE-200 CWE-119 CWE-264 CWE-399 CWE-352 CWE-20 CWE-89 CWE-22 CWE-189 件 数 CWE-79 :クロスサイト・スクリプティング CWE-200 :情報漏えい CWE-119 :バッファエラー CWE-264 :認可・権限・アクセス制御 CWE-399 :リソース管理の問題 CWE-352 :クロスサイト・リクエスト・フォージェリ CWE-20 :不適切な入力確認 CWE-89 :SQLインジェクション CWE-22 :パス・トラバーサル CWE-189 :数値処理の問題

図2-1. 2015年第2四半期に登録された脆弱性の種類別件数

(*8)共通脆弱性タイプ一覧 CWE 脆弱性の種類を識別するための基準 https://www.ipa.go.jp/security/vuln/CWE.html (*9)脆弱性体験学習ツール「AppGoat」 https://www.ipa.go.jp/security/vuln/appgoat/index.html2-2.

脆弱性に関する深刻度別割合 図 2-2 のグラフは JVN iPedia に登録済みの脆弱性対策情報をその深刻度別に分類し、公表年別に その推移を示したものです。 脆弱性対策情報の公開開始から 2015 年 6 月 30 日までに JVN iPedia に登録された脆弱性対策情 報は深刻度別に、レベルⅢが全体の 40.2%、レベルⅡが 52.6%、レベルⅠが 7.2%となっています。 これら既知の脆弱性の深刻度はレベルⅡ以上が全体の約 93%を占めており、サービス停止につな がり兼ねない脅威度の高いものです。既知の脆弱性を突いた攻撃を回避するため、製品利用者は脆弱 性が解消されている製品へのバージョンアップやアップデートなどを速やかに行ってください。 2,606 3,988 6,463 5,720 5,695 4,743 4,480 5,457 5,854 7,217 2,397 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 8,000 9,000 10,000 ~2005 2006 2007 2008 2009 2010 2011 2012 2013 2014 2015件

数

レベルⅢ(危険、CVSS基本値=7.0~10.0) レベルⅡ(警告、CVSS基本値=4.0~6.9) レベルⅠ(注意、CVSS基本値=0.0~3.9) 図2-2. 脆弱性の深刻度別件数 (~2015/6/30)2-3.

脆弱性対策情報を公表した製品の種類別件数 図 2-3 のグラフは JVN iPedia に登録済みの脆弱性対策情報を、ソフトウェア製品の種類別に件数 を集計し、年次でその推移を示したものです。最も多いのはアプリケーションに関する脆弱性対策情 報で、全件の 85.2%を占めています。 2,620 3,994 6,465 5,725 5,697 4,759 4,505 5,463 5,860 7,227 2,399 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 8,000 9,000 10,000 ~2005 2006 2007 2008 2009 2010 2011 2012 2013 2014 2015件

数

産業用制御システム 組込みソフトウェア アプリケーション OS図2-3. 脆弱性対策情報を公表した製品の種類別件数の公開年別推移

(~2015/6/30)また 2008 年以降、重要インフラなどで利用される、産業用制御システムに関する脆弱性対策情報 が登録されるようになり、これまでに 668 件が登録されています(図 2-4)。 8 10 22 94 177 140 182 35 0 40 80 120 160 200 2008年 2009年 2010年 2011年 2012年 2013年 2014年 2015年

登

録

件

数

図2-4. JVN iPedia 登録件数(産業用制御システムのみ抽出) (~2015/6/30)2-4.

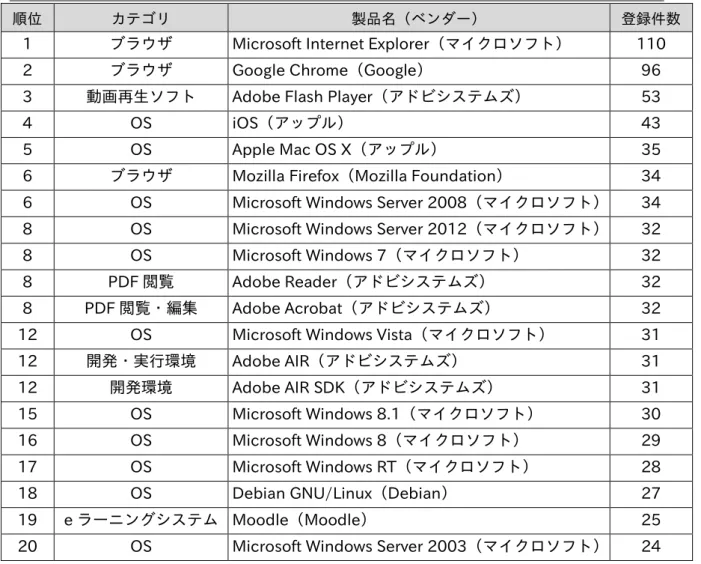

脆弱性対策情報の製品別登録状況表 2-4 は 2015 年第 2 四半期(4 月~6 月)に脆弱性対策情報の登録件数が多かった製品の上位 20 件を示したものです。1 位、2 位、6 位は Microsoft Internet Explorer、Google Chrome、Mozilla Firefox のブラウザ製品でした。3 位以降は、アドビシステムズ、アップル、マイクロソフトなど、一 般に広く利用されているベンダーの製品である動画再生ソフトや PDF 閲覧ソフト、OS などに関する 脆弱性対策情報が多く登録されています。 JVN iPedia では、一般に広く利用されているブラウザ製品や OS 製品に加えて、製品に組み込まれ 使用されるライブラリ製品などの脆弱性対策情報も掲載しています。製品の利用者や開発者は、自組 織などで使用しているソフトウェアの脆弱性情報を迅速に入手し、効率的な対策に役立ててください。 (*11) 表 2-4. 製品別 JVN iPedia の脆弱性対策情報登録件数 上位 20 件 [2015 年 4 月~2015 年 6 月] 順位 カテゴリ 製品名(ベンダー) 登録件数

1 ブラウザ Microsoft Internet Explorer(マイクロソフト) 110

2 ブラウザ Google Chrome(Google) 96

3 動画再生ソフト Adobe Flash Player(アドビシステムズ) 53

4 OS iOS(アップル) 43

5 OS Apple Mac OS X(アップル) 35

6 ブラウザ Mozilla Firefox(Mozilla Foundation) 34 6 OS Microsoft Windows Server 2008(マイクロソフト) 34 8 OS Microsoft Windows Server 2012(マイクロソフト) 32

8 OS Microsoft Windows 7(マイクロソフト) 32

8 PDF 閲覧 Adobe Reader(アドビシステムズ) 32

8 PDF 閲覧・編集 Adobe Acrobat(アドビシステムズ) 32 12 OS Microsoft Windows Vista(マイクロソフト) 31

12 開発・実行環境 Adobe AIR(アドビシステムズ) 31 12 開発環境 Adobe AIR SDK(アドビシステムズ) 31 15 OS Microsoft Windows 8.1(マイクロソフト) 30 16 OS Microsoft Windows 8(マイクロソフト) 29 17 OS Microsoft Windows RT(マイクロソフト) 28 18 OS Debian GNU/Linux(Debian) 27 19 e ラーニングシステム Moodle(Moodle) 25

20 OS Microsoft Windows Server 2003(マイクロソフト) 24

(*11)脆弱性情報の収集や集めた情報の活用方法についての手引きをまとめたレポート

「脆弱性対策の効果的な進め方(実践編)」を公開。

3. 脆弱性対策情報の活用状況

表 3-1 は 2015 年第 2 四半期(4 月~6 月)にアクセスの多かった JVN iPedia の脆弱性対策情報 の、上位 20 件を示したものです。1 位と 11 位は Lhaplus という一般の PC 等で広く利用されてい る、ファイルの圧縮・展開を行うソフトウェアの脆弱性が注目されました。3 位、4 位、6 位、9 位、 13 位は、OpenSSL に関する脆弱性であり、上位 20 件の 1/4 に相当する 5 件がランクインしていま す。また 2 位の「Hospira Lifecare PCA 輸液ポンプ」や 16 位の「Boosted Boards スケートボード」 といった製品の脆弱性にも注目が集まりました。悪用されると直接身体に影響を及ぼす可能性があり ます。 表 3-1.JVN iPedia の脆弱性対策情報へのアクセス 上位 20 件 [2015 年 4 月~2015 年 6 月] 順位 ID タイトル CVSS 基本値 公開日 1 JVNDB-2015-000051 Lhaplus において任意のコードを実行される脆弱性 6.8 2015/4/9

2 JVNDB-2015-002513 Hospira Lifecare PCA 輸液ポンプにおける root 権

限を取得される脆弱性 10.0 2015/5/1 3 JVNDB-2015-002764 TLS プロトコルにおける暗号アルゴリズムのダウング レード攻撃を実行される脆弱性 4.3 2015/5/22 4 JVNDB-2015-001009 OpenSSL の s3_clnt.c の ssl3_get_key_exchange 関数における RSA-to-EXPORT_RSA ダウングレード 攻撃を実行される脆弱性 4.3 2015/1/13 5 JVNDB-2014-000096 Shutter におけるクロスサイトスクリプティングの脆 弱性 2.6 2014/8/15 6 JVNDB-2014-004670 OpenSSL およびその他の製品で使用される SSL プ ロトコルにおける平文データを取得される脆弱性 4.3 2014/10/16 7 JVNDB-2015-003050 PHP の main/rfc1867.c の multi-part_buffer_headers 関数におけるサービス運用妨害 (DoS) の脆弱性 5.0 2015/6/12 8 JVNDB-2015-002668 Xen および KVM で使用される QEMU のフロッピ ーディスクコントローラにおけるサービス運用妨害 (DoS) の脆弱性 7.7 2015/5/15

9 JVNDB-2014-000048 OpenSSL における Change Cipher Spec メッセー

ジの処理に脆弱性 4.0 2014/6/6 10 JVNDB-2015-000085 バッファロー製の複数の無線 LAN ルータにおける OS コマンドインジェクションの脆弱性 5.2 2015/6/5 11 JVNDB-2015-000050 Lhaplus におけるディレクトリトラバーサルの脆弱性 2.6 2015/4/9 12 JVNDB-2015-000048 秀丸エディタにおけるバッファオーバーフローの脆弱 性 6.8 2015/4/2 13 JVNDB-2015-001887

OpenSSL の base64-decoding の実装の cryp-to/evp/encode.c における整数アンダーフローの脆 弱性

順位 ID タイトル CVSS

基本値 公開日 14 JVNDB-2015-002263 複数の Microsoft Windows 製品の HTTP.sys におけ

る任意のコードを実行される脆弱性 10.0 2015/4/16 15 JVNDB-2015-000042 TERASOLUNA Server Framework for Java(WEB) の

Validator に入力値検査回避の脆弱性 4.3 2015/3/24

16 JVNDB-2015-002216 Boosted Boards スケートボードにおけるスケートボ

ードの動きを変更される脆弱性 8.3 2015/4/15

17 JVNDB-2015-001596 Samba の smbd の Netlogon サーバの実装におけ

る任意のコードを実行される脆弱性 10.0 2015/2/25

18 JVNDB-2015-001959 JBoss RichFaces において任意の Java コードが実行

される脆弱性 7.5 2015/3/30 19 JVNDB-2015-002044 TLS プロトコルおよび SSL プロトコルで使用される RC4 アルゴリズムにおけるストリームの最初のバイ トへの平文回復攻撃の脆弱性 4.3 2015/4/6

20 JVNDB-2015-002103 Linux Kernel の IPv4 の実装におけるサービス運用

妨害 (DoS) の脆弱性 7.8 2015/4/7 表 3-2 は国内の製品開発者から収集した脆弱性対策情報でアクセスの多かった上位 5 件を示してい ます。対象製品を利用しているシステム管理者は、稼働しているサービスへの影響を事前に考慮した うえで、ベンダーが提供する修正プログラムなどを早期に自システムに適用し、攻撃による被害を未 然に防ぐことが重要です。 表 3-2.国内の製品開発者から収集した脆弱性対策情報へのアクセス 上位 5 件 [2015 年 4 月~2015 年 6 月] 順位 ID タイトル CVSS 基本値 公開日 1 JVNDB-2015-002706

JP1/Integrated Management - Universal CMDB に おける UD プローブに格納されているデータを取得 される脆弱性 5.8 2015/5/19 2 JVNDB-2015-002705 JP1/Automatic Operation のファイル転送先ディレ クトリにおけるディレクトリパーミッションの脆弱 性 3.3 2015/5/19 3 JVNDB-2014-002800

Hitachi Tuning Manager および JP1/Performance Management - Manager Web Option における複数 の脆弱性

3.5 2014/6/11

4 JVNDB-2014-001594

JP1/File Transmission Server/FTP における FTP サーバ内の任意のディレクトリにアクセスされる脆 弱性

6.5 2014/3/11

5 JVNDB-2014-004833

JP1/NETM/DM および Job Management Partner 1/Software Distribution における PC 内蔵タイプ の USB ストレージデバイスを抑止不可とされる脆 弱性

注 1)CVSS 基本値の深刻度による色分け CVSS 基本値=0.0~3.9 深刻度=レベル I(注意) CVSS 基本値=4.0~6.9 深刻度=レベル II(警告) CVSS 基本値=7.0~10.0 深刻度=レベル III(危険) 注 2)公開日の年による色分け 2013 年以前の公開 2014 年の公開 2015 年の公開