ワールドワイド・

インフラストラクチャ・

セキュリティ・レポート

Arbor Networks スペシャル・レポート

第

12 版

Arbor Networks について

—

NETSCOUT のセキュリティ部門である Arbor Networks は、イ

ンターネットのインフラやエコシステムを保護するための活動 を行っています。2000 年に設立された Arbor Networks では、 そうした理念が現在の業務にも受け継がれています。Arbor Networks の手法は、ネットワーク・トラフィックの研究に基 づいています。視認性、DDoS 攻撃対策、高度化する脅威に対 するソリューションを備えた Arbor Networks のスイートで は、ネットワークのミクロの観点を提供します。この観点は、 当社の ATLAS のインフラを介したグローバルなインターネッ ト・トラフィックや新たな脅威のマクロの観点によって精度が 高められています。300 を超えるサービス・プロバイダから データを収集している ATLAS は、グローバル・インターネッ ト・トラフィックの約3 分の 1 に関する洞察に基づいたインテ

リ ジ ェ ン ス を 提 供 し ま す 。Arbor Security Engineering & Response Team(ASERT)、スマートなワークフロー、豊富な ユーザー・コンテキストに支えられた Arbor Networks のネッ トワークに関する洞察によって、組織が直面する非常に複雑か つ重大なセキュリティ課題の把握、理解、解決を支援します。 詳細は、arbornnetworks.com をご参照ください。

目次

はじめに

... 6

調査方法

... 7

回答者に関する

基本統計データ ... 8

図1: 回答者の分類 ... 8 図2: サービス・プロバイダの種別 ... 8 図3: サービス・プロバイダ以外の企業種別 ... 8 図4: 組織における回答者の役職 ... 9 図5: 回答者の地理的情報 ... 9主な所見

... 10

サービス・プロバイダ

... 10

DDoS 攻撃 ... 10 データセンター運用者 ... 12 移動体通信事業者 ... 12 IPv6 ... 12 SON/NFV ... 13 組織セキュリティ対策 ... 13企業

/行政機関/教育機関(EGE) ... 14

ネットワークセキュリティ ... 14 DDoS 攻撃 ... 14 SON/NFV ... 16 組織のセキュリティ ... 16DNS 運用者 ... 17

サービス・プロバイダ

... 18

運用上の脅威

... 18

図6: サービス・プロバイダが経験した脅威と問題 ... 19 図7: 脅威検知ツールと脅威検知ツールの有効性 ... 20 図8: ピーク攻撃サイズ(Gbps) ... 22 図9: 攻撃の標的の割合 ... 23 図10: 攻撃の標的となる顧客業種 ... 23 図11: クラウド・サービスを標的とする攻撃 ... 24ATLAS スペシャル・レポート ... 25

攻撃サイズ

... 25

図AT1: ATLAS がモニタリングした 2015 年と 2016 年のピーク攻撃 サイズ(Gbps) ... 25 図AT2: 2015 年度比による大規模攻撃増加 ... 26 図AT3: 攻撃サイズの分類 ... 26 図AT4: 2015 年度~2016 年度の平均攻撃サイズ(Mbps) ... 26 図AT5: 2015 年~2016 年の平均攻撃頻度 ... 27 図AT6: 2016 年の時間的な攻撃パーセンタイル(Mbps) ... 28攻撃の継続時間

... 28

図AT7: 攻撃継続時間の分類 ... 28標的にされた国

... 29

図AT8: DDoS 攻撃の標的になった国の上位(%) ... 29 図AT9: 10Gbps 超の DDoS 攻撃の標的になった国の上位(%) ... 29リフレクション

... 30

図AT10: ATLAS のリフレクション攻撃(回/週) ... 30 図AT11: 2016 年現在の ATLAS のリフレクション/アンプリフィケー ション攻撃(%) ... 30 図AT12: ATLAS のリフレクション/アンプリフィケーション攻撃の平 均攻撃サイズ(Mbps) ... 31 図AT13: ATLAS のリフレクション/アンプリフィケーション攻撃の平 均攻撃サイズの傾向 ... 31 図AT14: ATLAS のリフレクション/アンプリフィケーション攻撃の ピーク攻撃サイズ(Gbps) ... 32 図AT15: ATLAS のリフレクション/アンプリフィケーション攻撃の ピーク攻撃サイズの傾向(Gbps) ... 32種別、頻度、動機

... 33

図12: DDoS 攻撃の種別... 34 図13: リフレクション/アンプリフィケーション攻撃で利用される プロトコル ... 35 図14: マルチベクトル型DDoS 攻撃 ... 35 図15: アプリケーション層攻撃の標的 ... 36 図16: 暗号化されたサービスを標的とする攻撃の種別 ... 36 図17: 月当たりの攻撃頻度 ... 37 図18: 最長の攻撃継続時間(過去12 カ月) ... 37 図19: DDoS 攻撃の動機... 38 図20: IPv6 DDoS 攻撃 ... 39DDoS 脅威のミティゲーション ... 40

図21: 攻撃に対するミティゲーション技術 ... 41 図22: 攻撃のミティゲーションに要する時間 ... 42 図23: アウトバウンド/クロスバウンド攻撃の検知 ... 42 図24: DDoS 検知とミティゲーション・サービスに対する需要 ... 42 図25: DDoS 対処サービスを求めている業種 ... 43データセンター運用者

... 44

図26: データセンターの視認性 ... 45 図27: データセンターのトラフィックに対する視認性 ... 45 図28: データセンター境界でのセキュリティ技術 ... 45 図29: データセンターへのDDoS 攻撃の頻度 ... 46 図30: DDoS 攻撃に影響を受けたデータセンター・サービス ... 46図31: データセンターへのDDoS 攻撃によるビジネスへの影響 ... 46 図32: データセンターのDDoS 攻撃に対するコスト ... 47 図33: データセンターへのDDoS 攻撃の標的 ... 47 図34: データセンターのDDoS 攻撃対策技術 ... 48

移動体通信事業者

... 49

図35: 移動体通信加入者 ... 50 図36: 侵害された加入者デバイス ... 50 図37: 移動体通信のインフラまたはユーザーを標的にする月当たり のDDoS 攻撃回数 ... 50 図38: IP(Gi/SGi)バックボーンにおける視認性 ... 51 図39: (Gi/SGi)IP インフラを標的にする DDoS 攻撃の月当たり の回数 ... 51IPv6 ... 52

図40: 法人顧客におけるIPv6 の導入 ... 52 図41: 一般加入者(個人顧客)におけるIPv6 の導入 ... 52 図42: IPv6 フローテレメトリのサポート ... 53 図43: IPv6 トラフィック量の増加予測 ... 53 図44: IPv6 セキュリティに対する懸念事項 ... 54 図45: IPv6 に対するミティゲーション機能 ... 54SDN/NFV ... 55

図46: SDN/NFV 導入 ... 55 図47: SDN/NFV の主要な障壁 ... 56 図48: SDN/NFV ネットワーク・ドメイン ... 56 図49: NFV テクノロジー ... 57 図50: SDN テクノロジー ... 57 図51: サービス・チェイニング ... 57組織のセキュリティ

... 58

図52: セキュリティ専任担当者 ... 59 図53: セキュリティ・ベスト・プラクティス ... 59 図54: DDoS シミュレーション ... 60 図55: OPSEC チームの課題 ... 60ASERT スペシャル・レポート ... 61

IoT ボットネットの年 ... 61

IoT とは ... 62 IoT セキュリティ ... 63 IoT ボットネットの増加 ... 64 ミティゲーション ... 67 結論 ... 68ATLAS スペシャル・レポート ... 69

IoT ボットネットの追跡 ... 69

図AT16: 時間当たりのログイン試行数 ... 70 図AT17: 時間当たりの固有IP ... 70 地域的な視点 ... 71 図AT18: ログイン試行間隔の平均時間(秒) ... 71 図AT19: 地域当たりの時間ごと平均ログイン試行数 ... 71 図AT20: ログイン拠点マップ ... 72企業

/行政機関/ 教育機関(EGE) 73

ネットワークセキュリティ

... 73

図56: EGE にとっての脅威 ... 74 図57: EGE の懸念 ... 74 図58: 脅威検知 ... 74DDoS 攻撃 ... 75

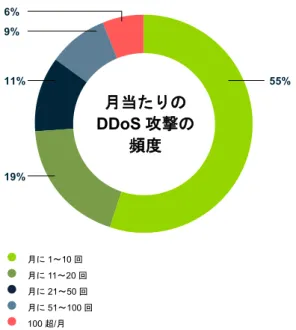

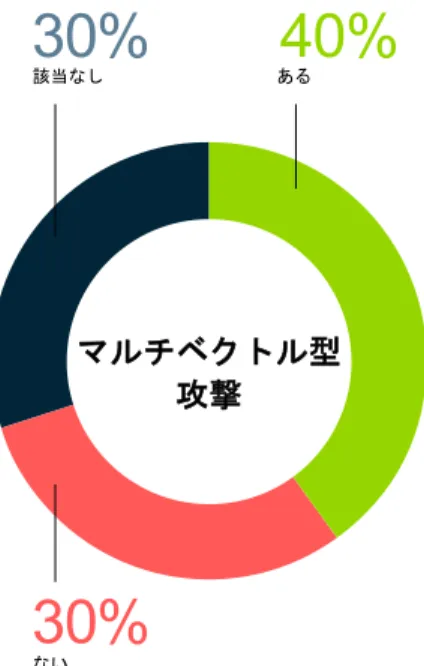

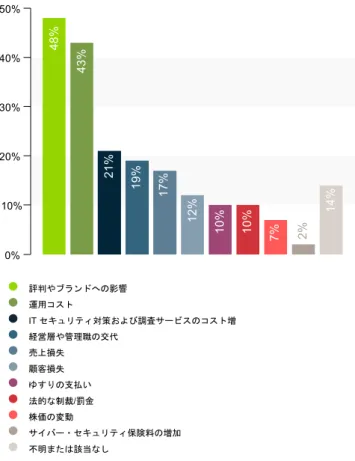

図59: 月当たりのDDoS 攻撃の頻度 ... 76 図60: DDoS 攻撃の標的 ... 76 図61: DDoS 攻撃の継続時間 ... 77 図62: 攻撃カテゴリーによる分類 ... 77 図63: アプリケーション層攻撃の標的 ... 78 図64: 暗号化されたアプリケーション層攻撃 ... 78 図65: マルチベクトル型攻撃 ... 79 図66: DDoS 攻撃の動機 ... 79 図67: DDoS ミティゲーション技法 ... 80 図68: 最も有効なDDoS ミティゲーション技法 ... 81 図69: DDoS 攻撃のミティゲーションに要する時間 x ... 81 図70: DDoS 攻撃によるビジネスへの影響 ... 82 図71: インターネット・サービスのダウンタイムによる損害 ... 82 図72: DDoS 攻撃の損害 ... 83 図73: DDoS のリスク解析 ... 83IPv6 ... 84

図74: IPv6 サービスの利用 ... 84 図75: 内部ネットワークへのIPv6 の導入 ... 85 図76: IPv6 フローテレメトリのサポート ... 85 図77: IPv6 セキュリティに対する懸念事項 ... 86 図78: IPv4 サービス(デュアルスタック・デバイス)における IPv6 の影響 ... 86SDN/NFV ... 87

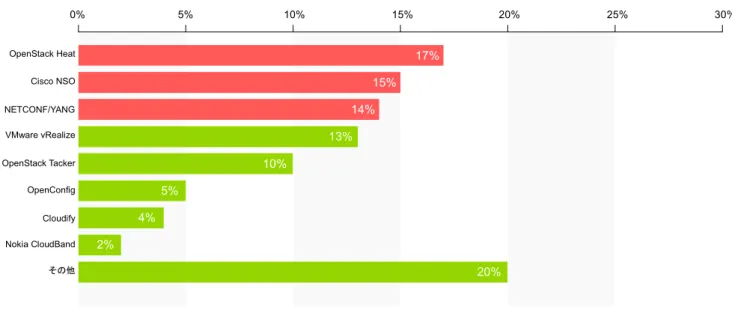

図79: 企業/行政機関/教育機関(EGE)の SDN/NFV 導入 ... 87 図80: 企業/行政機関/教育機関(EGE)における SDN/NFV の主要 な障壁 ... 87 図81: 企業/行政機関/教育機関(EGE)の SDN/NFV ネットワー ク・ドメイン ... 88 図82: 企業/行政機関/教育機関(EGE)の NFV テクノロジー... 88 図83: EGE の NFV 機能 ... 89 図84: 企業/行政機関/教育機関(EGE)の SDN テクノロジー ... 89 図85: 企業/行政機関/教育機関(EGE)におけるサービス・チェイ ニング ... 89組織のセキュリティ

... 90

図86: 企業/行政機関/教育機関(EGE)のセキュリティ専任担当者 ... 91 図87: 企業/行政機関/教育機関(EGE)のセキュリティ・オペレー ション・センター ... 91 図88: 企業/行政機関/教育機関(EGE)における OPSEC チームの 課題 ... 91 図89: 企業/行政機関/教育機関(EGE)のセキュリティ・ベスト・ プラクティス ... 92 図90: DDoS シミュレーション ... 92DNS 運用者 ... 93

図91: DNS セキュリティに関する責任の所在 ... 94 図92: DNS の視認性 ... 94 図93: DNS サービスに影響を与える DDoS 攻撃 ... 95 図94: サービス・プロバイダDNS のセキュリティ対策 ... 95 図95: 企業DNS のセキュリティ対策 ... 96結論

... 97

著者の紹介

... 99

用語集

... 100

はじめに

本レポートは、

Arbor Networks の調査結果を

提供する「第

12 版年次ワールドワイド・イン

フラストラクチャ・セキュリティ・レポート」

(

WISR)です。 WISR に含まれるデータ

は、セキュリティの運用に携わる全世界の関

係者の経験、考察、懸念事項に基づいて作成

されています。

Arbor Networks は、2016 年

10 月に実施された調査を通じてデータを収集

しました。

Arbor Networks は、過去 12 年にわたり、

WISR を発行してきました。WISR では、ネッ

トワーク事業者が直面する脅威に関する詳細

情報のほか、データを総合的にまとめ、自由

に閲覧できる情報源として提示しています。

WISR は創刊以来、日々のセキュリティ運用に

直接関与している現場担当者から収集した調

査データに基づいており、継続的な調査活動

として実施されています。過去

12 年間にわた

り、調査の対象と規模は大きく変化してきま

したが、運用の面でインフラのセキュリティ

に対する有用な洞察を提供することを一貫し

て中核的な目的としています。

WISR は、企業や組織が現在直面して

いる脅威における主要な動向に焦点を

当て、そうした脅威に対して企業や組

織が講じるべき対策を示唆するもので

す。

調査方法

—

第12 版年次の WISR は、自由記述式と選択式から なる133 問の質問で構成されており、2015 年度の 質問数172 問から大きく削減されています。 質問数は少なくなりましたが、特定の論理の流れに 沿って回答できるようになっており、サービス・プ ロバイダおよび企業/行政機関/教育機関は自らの分 類に基づいて、異なる一連の質問を確認できます。 質問事項は回答者の分類によって異なります。これ は、2015 年度の回答者からのフィードバックに あった、質問の数を減らしてほしいという要望に応 えるものです。 2015 年度と同様に、脅威に関する展望およびテク ノロジーの変化とともに、2015 年度の調査結果に 質問項目を対応させるために質問内容を修正しまし た。2016 年度の調査は、DDoS 攻撃、企業ネット ワークセキュリティ、IPv6、データセンター、モバ イル・ネットワークなどのセクションに分割して、 それぞれのトピックをカバーしています。各セク ションには、回答者の考察や懸念事項のほか、必要 に応じて、懸念事項への対策としての防御メカニズ ムが含まれています。 Arbor Networks は、セキュリティの実態を可能な 限り正確に把握するため、セキュリティの運用に携 わる関係者を特定し、WISR の調査表を配布してい ます。ネットワークやセキュリティの直接的な運用 経験がない回答者は対象外としているにもかかわら ず、回答者数は増加し続けています。2015 年度の 回答者数は354 名でしたが、2016 年度の回答者数 は356 名となっています。回答者に関する

基本統計データ

—

回答者の最大カテゴリーは 64%を占めるサービ ス・プロバイダであり(図1)、2015 年度から 12% 伸びています。残りの 36%が企業/行政機関/教育機 関 (EGE)のネットワーク運用者となっていま す。EGE 区分の内訳は、58%が企業、26%が教育 機関、16%が行政機関となっています。 サービス・プロバイダのカテゴリーでは、以前の WISR と同様に、Tier 2/3 および Tier 1 の事業者が メインのグループを形成しています(図2)。 EGE の回答者を詳しく見てみると、多様な業種が あることが分かります(図 3)。企業回答者で最大 の割合を占めるのは、銀行/金融機関の 32%であ り、2015 年度の 18%から大幅に増加しています。 また、テクノロジー、自動車、運輸/交通、製造の 割合も多く、これらで上位 4 業種を形成していま す。 ※計算式の関係上、合計数値が100%にならない場合があります。サ ービス ・プロ バイダ 以

外の企業種別

32%

銀行/金融20%

テクノロジー11%

運輸/交通9%

製造7%

エネルギー/公益事業5%

保険4%

医療3%

E コマース/小売3%

ゲーム・サイト/ ギャンブル・サイト3%

軍事/司法3%

その他 図3:サービス・プロバイダ以外 の企業種別 0% 10% 20% 30% 40% 50% 60% 51% 25% 6% 5% 3% 2% 1%64%

サービス・プロバイダ36%

企業/行政機関/教育機関 図1:回答者の分類 図2:サービス・プロバイダの種別

Tier 2/3 のプロバイダまたは 地域ISP

Tier 1 のサービス・プロバ イダ

モバイル・サービス・プロ バイダ

マネージド・サービス・プ ロバイダ/MSSP

ホスティング事業者/データ センター/コロケーション サービス事業者

有線ブロードバンド事業者 (MSO、DSL など)

CDN/コンテンツサービス (キャッシング、配信、ス トリーミングなど)

クラウド・サービス(仮想 化、ストレージ、クラウド アプリケーションなど)

DND 登録機関/DNS サービ ス・プロバイダ

その他回答者の

分類

2015 年度の結果と同様に、全回答者の 3 分 の 2 がセキュリティ担当、ネットワーク担 当 、運用 担当 のプロ フェッ ショ ナルで す (図 4)。中でもセキュリティのプロフェッ ショナルが最も多く、このバックグラウン ドを持つ回答者が 40%いることになりま す。 調査では、あらゆる地域における幅広い回 答者を対象としています(図 5)。米国とカ ナ ダが回 答者 の地域 のトッ プと なって お り、西/中央/東ヨーロッパが僅差でそれに続 いています。2016 年度は、アジア太平洋と オセアニアの回答者が大幅に増加し、それ に応じて南米と中近東/アフリカの割合がわ ずかに減少しています。 図5:回答者の地理的情報 40% 1% 16% 12% 23% 5% 3% 45% 45% 0% 5% 10% 15% 20% 25% 30% 35% 40% 45% 28% 32% 23% 25% 41% 23% 7% 10% 図4:組織における回答者 の役職 米国/カナダ 中南米 西ヨーロッパ/中央ヨーロッパ/東ヨーロッパ(ロシアおよびアイスランドを含む) 中近東/アフリカ アジア太平洋/オセアニア 米国/カナダ 中南米 西ヨーロッパ/中央ヨーロッパ/東ヨーロッパ(ロシアおよびアイスランドを含む) 中近東/アフリカ アジア太平洋/オセアニア 本部または本社 組織をどこに置い ていますか? どの地域でネット ワーク運用を展開 していますか?

組織における

回答者の役職

セキュリティ・エンジニア

ネットワーク・エンジニア

マネージャー/ディレクター

社長または担当役員(CXO)

運用担当エンジニア

副社長

その他主な所見

サービス・プロバイダ

—

運用上の脅威

• 顧客への DDoS 攻撃は、サービス・プロバイダが共通して経験している運用上の 第1 位の脅威です。 • 好ましい傾向としては、障害またはコンフィギュレーション・エラーによるイン フラの機能停止を経験した回答者の割合が減少し続けていることが挙げられま す。 • 2017 年度のセキュリティに関する懸念事項としては、DDoS 攻撃が引き続き大半 を占めており、次に帯域幅飽和攻撃が続いています。 • 過去の年度から一貫して、NetFlow アナライザーが脅威検知の手法として最も一 般的に採用されており、次いでファイアウォール・ログが位置しています。ま た、回答者は SNMP ベースの手法やインライン型 DDoS の検知とミティゲー ションのシステムの利用も増加していることを示唆しています。 • NetFlow アナライザーは引き続き脅威検知の最も有効な手法となっていますが、 ファイアウォール・ログは 2016 年度も有効性の面では不十分と見なされていま す。DDoS 攻撃

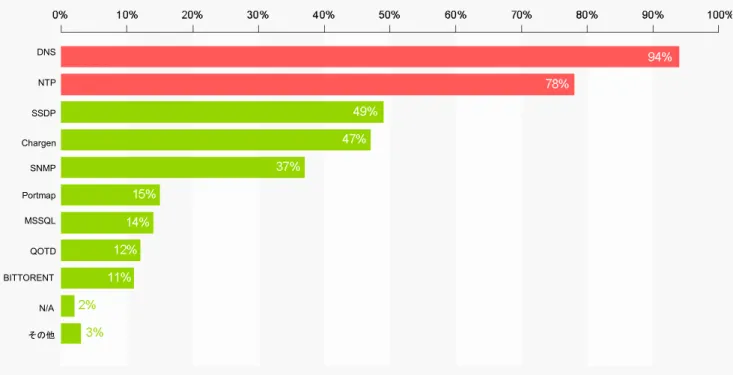

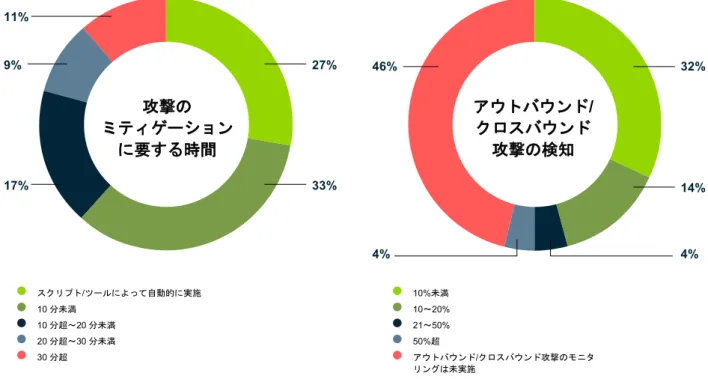

回答者によって2016 年度報告された最大 規模の攻撃は800Gbps であり、2015 年度 から60%拡大しています。その他、大規模 な攻撃として、600Gbps、550Gbps、 500Gbps の攻撃が他の回答者によって報告 されました。また、ATLAS のデータは極め て大規模な攻撃の頻度が2016 年度では劇 的に増加していることを示しています。 依然として、サービス・プロバイダは DDoS 攻撃の最大の標的であり、攻撃の割 合は増加しています。 クラウドベースのサービスを標的とする攻 撃に遭った回答者の割合は、2015 年度の 3 分の1 からわずか 4 分の 1 へと大幅に減少 しています。2016 年度も、さらに多くの回答者(83%)が、DDoS 攻撃のミティゲーションのために、イン テリジェント DDoS ミティゲーション・システム(IDMS)を使用しているという好ましい結果 が出ています。回答は、ファイアウォールやロード・バランサーなどの非効果的なソリューショ ンの使用機会が著しく減少していることを示唆しており、これもまた好ましい傾向です。 • 2016 年 度 は 、 約 3 分 の 1 の 回 答 者 が 100Gbps を超えるピーク攻撃サイズを経験し た と回答し ており、 回答者 の 8 分の 1 は 200Gbps を超えていたと回答しています。 • 2016 年度も再び、DDoS 攻撃の標的にされる 顧 客のう ちで最 も多い種 別は、 エンド ユー ザー/サービス利用企業となっています。ま た、行政機関が金融機関とホスティング事業 者を上回り、第2 位となっています。 • 過去 2 年間にわたり、全世界において大ボ リューム攻撃の規模と頻度が著しく増加して いることに注目してきました。この傾向は継 続しています。 • 2016 年度は、サービス・プロバイダの 95%が アプリケーション層攻撃に遭いました。 • 2016 年度は、すべてのリフレクション/アンプ リフィケーション・プロトコルにおいて攻撃 行為が増加しました。DNS は最も利用されて い るリフ レクシ ョン・プ ロトコ ルであ り、 NTP が僅差で続いています。また、調査結果 によると、SSDP、Chargen、SNMP が頻繁に 利用されており、Chargen の利用が 2015 年 度比で最も急速に伸びています。 • サービス・プロバイダの 67%がネットワーク 上 でマル チベク トル型攻 撃に遭 ってお り、 2015 年度の 56%および 2014 年度の 42%から 著しく伸びています。 • アプリケーション層攻撃で最も標的とされた サービスは、DNS、HTTP、セキュアな Web サービス(HTTPS)でした。 • DDoS 攻撃の頻度は増加しており、回答者の 53%が月当たり 51 回を超える攻撃に遭って おり、2015 年度の 44%から上昇していま す。 • 2016 年度では、オンラインゲームが DDoS 攻撃の動機の第 1 位に挙げられています。イ デオロギー上のハクティビズム(ハッキング 活動)が再び第 2 位となり、犯罪者による攻 撃能力の誇示が僅差で第3 位となりました。 • 2016 年度は、回答者の 13%が IPv6 DDoS 攻 撃 に 遭 っ て お り 、2015 年度の 9%および 2014 年度の 2%から大幅に増加しています。 • DDoS 攻撃に対して 20 分未満でミティゲー ションを行う対策を講じている回答者の割合 は、2014 年度の 68%、2015 年度の 74%か ら再び増加し、77%に達しています。 • DDoS の検知とミティゲーションのサービス に関心を抱いている回答者の割合が増加する 傾向は 2016 年度も続いており、サービス・ プロバイダの 78%(2015 年度から 4%増 加)が顧客からの需要増加を認識していま す。2016 年度は、行政機関と金融機関が需 要増の第1 位であり、それらのサービスに対 する需要を促進する二大業種となっていま す。

主な所見

サービス・

プロバイダ

—

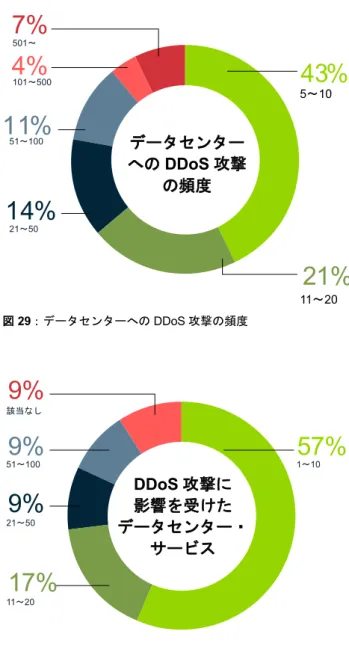

データセンター運用者

• 回答者の約 3 分の 2 が、マネージド・ホ スティング、コロケーション、パブリッ ク/プライベート・クラウドのサービスを 運用しています。マネージド・ホスティ ングとコロケーション同様にクラウドが 一般化している事実は、クラウドベース のデータ/アプリケーション・サービスが いかに急速に採用されているかを示して います。 • ほぼ 4 分の 1 の回答者が 10 万ドルを超え る主要 DDoS 攻撃の損害を確認してお り、回答者の 5%が 100 万ドル超の損害 があったと述べています。これは、優れ た DDoS 攻撃対策の重要性を示していま す。 • 2015 年度と同様、DDoS 攻撃の標的は第 1 位が顧客、第 2 位がサービス・インフ ラとなっています。 • 回答者の 60%超が攻撃によってデータセ ンターの帯域幅が完全に飽和することを 確認しており、2014 年度の 3 分の 1 およ び2015 年度の 2 分の 1 から増加してい ます。 • 多層構造によるインテリジェント DDoS 攻 撃 対 策 を 利 用 し て い る 回 答 者 の 割 合 は、51%から 56%に増加しています。ま た、OOB 管理ネットワークを利用してい る 回 答 者 の 割 合 は 44%か ら 52% へ 、 uRPF を利用している回答者の割合は 40%から 48%へとそれぞれ増加していま す。 回答者の60%がデータセンターを 標的にしたDDoS 攻撃に遭ってお り、これは2015 年度の 55%から 上昇しています。 攻撃頻度は再び大幅に増加してお り、月当たり50 回を超える攻撃 に遭った回答者は、2015 年度は 8%にすぎませんでしたが、2016 年度は21%になっています。移動体通信事業者

• セキュリティの強化は視認性の向上 から始まります。移動体通信事業者 は、全体的な視認性能を向上させる べく投資を行ってきました。 • 2016 年度の回答者は、加入者デバ イスの侵害検知(37%)およびレイ ヤ3、レイヤ 4、レイヤ 7 における 視認性の両方が増加していると答え ています。 • 移動体通信事業者は、モバイル・イ ン フ ラ/ ユ ー ザ ー を 標 的 に し た DDoS 攻撃(74%)、および Gi/SGi イ ン タ ー フ ェ ー ス を 標 的 に し た DDoS 攻撃(72%)が大幅に増加し ていると回答しています。IPv6

• 2015 年度は、自社ネットワークに IPv6 を導入済みか導入予定がある サ ー ビ ス ・ プ ロ バ イ ダ の 割 合 は 10%の伸びでしたが、2016 年度は 78%になりました。 • IPv6 サービスを利用しているエン ドユーザー/サービス利用企業の割 合はいずれも伸び続けています。 • 2016 年度は、IPv6 ネットワークの トラフィック・レベルのピークが 6Tbps と回答されており、2015 年 度から 20%増加しています。経験 データは比較的急速なトラフィック 量の増大を示しているにもかかわら ず、増加率の見通しは低い水準のま まです。 • サー ビス・プロ バイダ の 76%が IPv6 攻 撃のミテ ィゲーショ ンに IDMS を利用しており、2015 年度 から9%増加しています。 DDoS 防御にファイアウォールを 利用している回答者の割合は、 71%から 40%へと大幅に低下して おり、極めて好ましい結果となっ ています。 回答者の43%が DDoS 攻撃の最中 にファイアウォールまたは IPS/IDS デバイスの機能停止が発 生したり、それらのデバイスが機 能停止の原因になったりしたこと があると回答しています。DDoS 攻撃はサービ

ス ・ プ ロ バ イ ダ に

とって

IPv6 セキュリ

ティ懸念事項のトッ

プとなっています。

主な所見

データセンターは

SDN/NFV にとって最も一般

的な場所となります。また、固定回線サービス

における

SDN/NFV 導入に対する関心は、前年

と比較しても大幅に増加しています。

組織セキュリティ対策

• スプーフィング防止フィルターを導 入している割合は2015 年度の 37% から 48%へ増加しました。それでも なお、インターネット上でのリフレ ク シ ョ ン/アンプリフィケーション DDoS 攻撃が引き続き発生しているこ とから、さらに大幅な増加が予測さ れています。 • 回答者の 57%が DDoS 防御シミュ レーションを実施していると答えて います。この割合は、2015 年度の 46%から増加して、過去 4 年間の調 査で最高のレベルとなっています。 さらに好ましいのは、少なくとも四 半期ごとにインシデント対応の訓練 時間を設けるサービス・プロバイダ 組織が増加していることです。 • 残念ながら、経路ハイジャックをモ ニ タ リ ン グ し て い る 回 答 者 の 割 合 が、2015 年度の 54%から 29%に減 少しています。 • リソース不足や、雇用と運用資金調 達の難しさが、効果的な運用セキュ リティ(OPSEC)チームを設立し、 維持する上での最大の課題となって います。SDN/NFV

• 2015 年度の調査で集めた回答と比較 すると、ISP 環境における SDN/NFV テクノロジーの導入に劇的な減少が見 られます。2016 年度は、回答者の 9% の み が 本 稼 働 ネ ッ ト ワ ー ク に SDN/NFV テクノロジーをすでに導入 しており、およそ27%がこのテクノロ ジーについて検討中またはテスト中で あると答えています。 • サービス・プロバイダ・ネットワーク 全体における SDN/NFV テクノロジー の導入を妨げている障壁を見てみる と、運用上の懸念が53%で第 1 位、次 い で コ ス ト の 45% 、 相 互 運 用 性 の 41%という結果になっています。 サービス・プロバイ ダの87%がセキュリ ティの専任担当者を 有しており、そのう ちおよそ3 分の 1 が 1~5 人、4 分の 1 が 30 人超となってい ます。2%のみがセ キュリティ・オペ レーション・セン ター(SOC)を外部 委託しています。 グローバルな OPSEC グループへ の参加については、 41%から 26%へと劇 的に減少しており、 過去3 年間で最低の レベルとなっていま す。主な所見

企業

/行政機関/教育機関(EGE)

—

ネットワークセキュリティ

• DDoS は、2015 年度の調査結果と同様に、今回の調査期間において EGE 回答者 が経験した最も一般的な脅威です。2015 年度において共通して報告された脅威の 第3 位だった偶発的なデータ損失が、第 2 位に上昇しています。 • さらに、企業回答者の 60%超が APT を第 1 位の脅威としており、第 2 位の DDoS 攻撃を上回っています。 • 2015 年度と同様に、EGE 回答者のネットワーク内の脅威検知において最も一般 的に利用されているツールは、ファイアウォール、IDS、SIEM となっています。 • インライン型 DDoS の検知とミティゲーションのシステムは、2016 年度の回答 者のおよそ半数が脅威検知に利用しており、NetFlow ベースのアナライザーがそ れに僅差で続いています。DDoS 攻撃

EGE 回答者は、インフラは最も一般的な 攻撃対象であり続けていると答えていま す。 回答者のおよそ60%がダウンタイムのコ ストを500 ドル/分を超えるものと見積 もっており、中にはさらに莫大な出費に なるという意見もあります。 攻撃頻度は上昇傾向にあり、回答者の 45%が月当たり 10 回超の攻撃に遭ってお り、38%が年々増加していると回答して います。2016 年度の結果は、企業/行政機関/教育機

関(

EGE)の回答者の 42%が 2015 年度中

において

DDoS 攻撃に遭ったことを示して

おり、これは

2015 年度から 8%増加して

います。また、銀行

/金融機関および行政機

関の回答者も著しく高い割合で攻撃に遭っ

たと答えています。

IPv6 • 現在、EGE の回答者の 67%が IPv6 上で のインターネット向けサービスを提供し ています。 • 回答者のおよそ半数が、デュアルスタッ ク・デバイスに対するIPv6 攻撃や関連す るIPv4 サービスへの潜在的影響について 適度または大きな懸念を抱いています。自社ネットワークに

IPv6 を

導入済みまたは導入予定があ

ると答えた

EGE 回答者の割

合が大幅に伸びており、

2015

年度はわずか

26%だったのが

今回は

38%まで上昇していま

す。

• 回答者の 4 分の 1 がアプリケーション層を標的にした 攻撃に苦慮しており、これはサービス・プロバイダ回 答者が答えた 16%よりも大幅な高水準となっていま す。Web サービス(HTTP)は標的のトップとなりま す。 • 全体的に DDoS の脅威の理解度が上昇するととも に、IDMS(44%)とベスト・プラクティスに基づ くハイブリッド型の防御(30%)の両方を導入し ている組織の数が増加傾向にあります。また、24 時間無停止のデバイスまたはサービスを利用して い る 組 織 の 数 も 同 じ く 増 加 傾 向 に あ り ま す (26%)。 • ファイアウォール、ロード・バランサーおよび CDN は、DDoS 攻撃に対するミティゲーションの 有効性において、すべて同率最下位となります。 2015 年度と同様に、回答者のおよそ半数は攻撃中 にファイアウォールまたは IPS デバイスの機能停 止が発生したり、それらが機能停止の原因になっ たりしたことがあると回答しています。 • 2016 年度の調査結果では、最も一般的に認識 されているDDoS 攻撃の最大の動機は、政治/ イデオロギー上の論争と犯罪者のゆすり行為 となっています。 • 調査結果は、DDoS 攻撃の成功によるブ ランドへの影響と運用上の被害出費に関 してよく理解していることを示しており、 これがDDoS 攻撃および防御戦略に対 する注力を促しています。IPv6

主な所見

企業

/行政機関/

教育機関(

EGE)

—

SON/NFV

組織のセキュリティ

• 2016 年度の EGE 回答者の 93%が少な くとも数名のセキュリティの専任担当 者を有しており、サービス・プロバイ ダ回答者よりも高い割合となっていま す。ただし、大規模なセキュリティ・ チームを有する割合ははるかに低くな ります。 • 回答者の 9%が SOC を外部委託してお り、これはサービス・プロバイダより もさらに高い割合となっています。 • 今回は回答者の 54%が DDoS 防御シ ミュレーションを実施していると答え ており、およそ30%が少なくとも四半 期ごとにシミュレーションを行ってい ます。EGE 回答者が効果的な

OPSEC チームを設立し

て 維 持 す る 場 合、 雇 用

の 難 し さ と リ ソー ス の

不 足 が 主 な 課 題と な り

ます。

EGE 回答者のおよそ 40%が SDN/NFV テクノロジーの導入 を予定していますが、現在に おいてソリューションについ て検討中またはテスト中であ るのは21%にすぎません。 EGE 回答者の SDN/NFV 利用 予定数はサービス・プロバイ ダの予定数よりも少なくなっ ています。 EGE のネットワーク・インフ ラにおいてSDN/NFV 導入の 障壁の第1 位となっているの がコストで、56%となってい ます。サービス・プロバイダ と同様に、運用上の懸念も 51%となり、リストの上位に 位置しています。主な所見

DNS 運用者

—

• DNS の専用セキュリティ機能の割合 は、2015 年度の 28%から 22%に低下 しています。これは大幅な下落であ り、残念な結果となっています。 • DNS インフラを標的とし、なおかつ サービスに影響するDDoS 攻撃に遭っ た回答者の割合は、2015 年度の 30% から27%へと若干低下しています。大 方の予想どおり、サービス・プロバイ ダが攻撃に遭う可能性の方が高いよう です。 • サービス・プロバイダにとって、イン テリジェント DDoS ミティゲーショ ン・システム(IDMS)は DNS インフ ラの保護に使用する最も一般的なセ キ ュ リ テ ィ 対 策 で あ り 、 第 2 位 に ACL、第 3 位にファイアウォールが続 いています。 DNS トラフィック の視認性は改善され ています。2016 年 年度の回答者の4 分 の3 がレイヤ 3/レイ ヤ4 の視認性がある と述べており、2015 年度の63%よりも上 昇しています。 ファイアウォール、 IPS/IDS、iACL は、 依然としてDNS イ ンフラ保護に使用さ れる最も一般的なテ クノロジーです。企業は依然として、

DDoS の脅威からインフラを保護する上で、専用設計さ

れたセキュリティ・ソリューションよりも汎用のセキュリティ・ソリュー

ションを好んでいます。

サービス・プロバイダ

—

運用上の脅威

顧客への

DDoS 攻撃は、サービス・プロバイ

ダにとって共通して経験している運用上の第

1

位の脅威です。好ましい傾向として、障害ま

たはコンフィギュレーション・エラーによる

インフラの機能停止を経験した回答者の割合

が 減 少 し 続 け てい る こ と が 挙 げら れ ま す 。

2017 年度のセキュリティに関する懸念事項と

しては、

DDoS 攻撃が引き続き大半を占めて

いますが、これが

IoT ボットネットベースの

DDoS 攻撃の増加によって裏打ちされたもの

であることは間違いありません。また、帯域

幅飽和攻撃についても懸念の高まりが顕著で

す。

依然として、

NetFlow アナライザーが脅威検

知用に最も一般的に使用されるツールとなっ

ており、次いでファイアウォール・ログが位

置しています。また、

NetFlow アナライザー

は引き続き脅威検知の最も有効な手法となっ

ていますが、ファイアウォール・ログは

2016

年度も有効性の面では不十分と見なされてい

ます。また、回答者は

SNMP ベースの手法や

インライン型

DDoS の検知とミティゲーショ

ンのシステムの利用も増加していることを示

唆しています。

この第

12 版年次 WISR に

おいても、再び

DDoS 攻撃

はサービス・プロバイダが

経験する極めて一般的な脅

威となっています。

DDoS 攻撃に遭ったサービス・プロバイダの割合は、2015 年度の 77%から 86%へと上昇しまし た(図6)。DDoS 攻撃に遭ったサービス・プロバイダの割合の永続的な増加は、攻撃の発生数と 広範にわたる標的の多さを示すものとなっています。 また、2017 年へ向けたサービス・プロバイダの懸念事項の第 1 位も、引き続き DDoS 攻撃とな ります。第 2 位は 7%上昇した帯域幅飽和攻撃で、比較的安定した割合を保っていたインフラの 機能停止から変わっています。IoT ボットネットのすう勢と顕著な攻撃が持続していることによ り、DDoS 攻撃は 2017 年度も第一の懸念事項を維持するものと予想されます。 図6:サービス・プロバイダが経験した脅威と問題 88% 0% 10% 20% 30% 40% 50% 60% 70% 80% 90% 100% 86% 3% 2% 37% 46% 12% 46% 42% 29% DDoS 攻撃 インフラの機能停止(障害もしくはコンフィギュレーション・エラーによる一時的停止または完全停止)帯域幅飽和攻撃(ストリーミング、OTT(Over The Top)サービス、ユニーク・イベント、フラッシュ・クラウド)

コマンド&コントロール・ネットワークの侵害

その他

DDoS 攻撃

インフラの機能停止(障害もしくはコンフィギュレーション・エラーによる一時的停止、または完全停止)

帯域幅飽和攻撃(ストリーミング、OTT(Over The Top)サービス、ユニーク・イベント、フラッシュ・クラウド)

コマンド&コントロール・ネットワークの侵害 その他 サービス・ プロバイダが 経験した脅威 サービス・ プロバイダの 懸念事項

ネットワークおよびセキュリティのエキスパートは多様なツールを利用して、ネットワーク、顧客、サービ スに対する脅威を検知しています(図 7)。調査結果からは、NetFlow ベース解析ツールの利用が大きな伸び を示しており、2015 年度比でほぼ 2 桁の増加となっています。また、回答者は SNMP ベースのツールやイ ンライン型 DDoS の検知とミティゲーションのシステムの利用も増加していると答えています。ファイア ウォール・ログの人気は IDS/IPS と同様に低下し続けています。これは、より多くの運用者がそれらのツー ルでは十分なDDoS 攻撃対策が得られないことを理解してきているためです。 効果的なツールを利用すれば、サービス・プロバイダのネットワーク上において脅威の検知とミティゲー ションに要する時間を削減できます。NetFlow は 2016 年度もまたサービス・プロバイダが最も一般的に使用 するツールとなっています。このツールは、大規模ネットワークにおける攻撃検知に関して極めて高い拡張 性と有効性を備えているため、このツールの使用は妥当な判断といえます。ファイアウォール・ログは有効 性の面では第 5 位となっているにもかかわらず、一般に使用される脅威検知機構では依然として第 2 位と なっています。こうした結果は2015 年度とよく似ています。 脅威検知ツール 脅威検知ツールの有効性 図7:脅威検知ツールと脅威検知ツールの有効性 86 % 56 % 53 % 49 % 45 % 1% 34 % 34 % 35 % 42 % 7.3 5. 0 5. 7 5. 4 4. 0 4. 5 4. 9 6. 5 4. 5

NetFlow ベースのアナライザー (Peakflow SP など)

ファイアウォール・ログ

SNMP ベースのツール

IDS/IPS

顧客からの電話/ヘルプデスクの チケット

インライン型DDoS の検知とミ ティゲーションのシステム (Pravail APS など)

サービス保証/モニタリング用ソ リューション

社内開発のスクリプト/ツール

SIEM(Security Information Event Management)プラット フォーム

その他DDoS 攻撃の

規模と標的

—

回答者によって

2016 年度報告された最大規

模 の 攻 撃 は

800Gbps で し た 。 この 他 に

600Gbps 、 550Gbps 、 500Gbps の 攻 撃 が

あったと報告する回答者もいました。最大

規模の

DDoS 攻撃が顕著に増加している傾

向は過去数年にわたり継続しています。ま

た、データは極めて大規模な攻撃の頻度が

2016 年度に劇的に増加していることを示し

ています。莫大な量のトラフィックを生成

する攻撃者の能力は、かつてないほど顕著

になっています。

依然として、サービス・プロバイダ顧客が

DDoS 攻撃の第 1 位の標的であり、サービ

スおよびネットワークのインフラがそれに

続いています。

2016 年度も再び、標的にさ

れる顧客のうちで最も一般的な種別は、エ

ンドユーザー

/サービス利用企業となってい

ます。

2016 年度は、行政機関が金融機関と

ホスティング事業者を上回り、第

2 位と

なっています。クラウドベースのサービス

を 標 的 と す る 攻 撃 に 遭 っ た 回 答 者 の 割 合

は、

2015 年度の 3 分の 1 からわずか 4 分の

1 へと大幅に減少しています。

回答者によって

2016 年度報告された最

も大規模な

DDoS 攻撃は 800Gbps とな

りました。

2016 年度の調査期間全体を通して、攻撃者がリフレクション/アンプリフィケーション技術を使用して、 DNS、NTP、SSDP、Chargen などのプロトコルに存在する脆弱性を悪用することにより、攻撃規模の最大 化を図るという傾向が続いています。また、スプーフィングやリフレクション/アンプリフィケーション技術 を用いない、IoT デバイスの脆弱性の悪用による大規模パケット・フラッド生成の増加が顕著となっていま す。回答者によって 2016 年度報告された最大規模の攻撃は 800Gbps でした。この他に 600Gbps、 550Gbps、500Gbps の攻撃があったと報告する回答者もいました(図 8)。 2015 年度は、およそ 4 分の 1 の回答者が 100Gbps を超えるピーク攻撃サイズを経験したと回答し、大規模 攻撃に関するDDoS 問題の幅広さを強調する結果となりました。2016 年度は、およそ 3 分の 1 の回答者が 100Gbps を超えるピーク攻撃サイズを経験したと回答し、さらに 8 分の 1 の回答者が 200Gbps 超の攻撃に 遭ったと答えています。概して 2016 年度は、大規模攻撃のピーク攻撃サイズと頻度が劇的に増加していま す。これはATLAS のデータに裏付けられたものです(ATLAS の攻撃サイズ参照)。 図8:ピーク攻撃サイズ(Gbps)

800

Gbps概して

2016 年度は、大規模攻撃のピーク攻撃サイ

ズと頻度が劇的に増加しています。これは

ATLAS

のデータに裏付けられたものです(

ATLAS の攻撃

サイズ参照)。

309

Gbps100

Gbps24

Gbps調査参加者がモニタリングした DDoS 攻撃の標的を見てみると、依然として顧客が最大の 標的となっています(図9)。2016 年度は攻撃の 4 分の 3 が顧客を狙ったものであるのに対 して、2015 年度はこの割合が 3 分の 2 にすぎませんでした。サービスおよびネットワーク のインフラを標的にする攻撃の割合も、2015 年より大幅に減少しています。これは、攻撃 者が間接的攻撃による巻き添え被害を期待するよりも、標的への直接的な攻撃を指向する 傾向にあることを示しています。 2016 年度も再び、標的にされる顧客のうち最も一般的な種別は、エンドユーザー/サービス 利用企業となっています(図10)。エンドユーザー加入者は一般に、個人間のいさかいや対 戦型ゲームに関連した攻撃の標的となっています。行政機関は金融機関とホスティング事 業者を上回り、第2 位となっています。2015 年度は第 3 位だった E コマースは第 5 位とな り、ゲーム・サイトと僅差になっています。