脆弱性対策情報データベース JVN iPedia に関する活動報告レポートについて

本レポートでは、2016 年 1 月 1 日から 2016 年 3 月 31 日までの間に JVN iPedia

で登録をした脆弱性対策情報の統計及び事例について紹介しています。

脆弱性対策情報データベース

JVN iPedia に関する

活動報告レポート

[2016 年第 1 四半期(1 月~3 月)]

独立行政法人情報処理推進機構 技術本部 セキュリティセンター 2016 年 4 月 26 日目次 1. 2016 年第 1 四半期 脆弱性対策情報データベース JVN iPedia の登録状況 ... - 2 - 1-1. 脆弱性対策情報の登録状況 ... - 2 - 1-2. 【注目情報】今四半期に公開した OpenSSL の脆弱性対策情報について ... - 3 - 2. JVN iPedia の登録データ分類 ... - 5 - 2-1. 脆弱性の種類別件数 ... - 5 - 2-2. 脆弱性に関する深刻度別割合 ... - 6 - 2-3. 脆弱性対策情報を公表した製品の種類別件数 ... - 6 - 2-4. 脆弱性対策情報の製品別登録状況 ... - 8 - 3. 脆弱性対策情報の活用状況 ... - 9 -

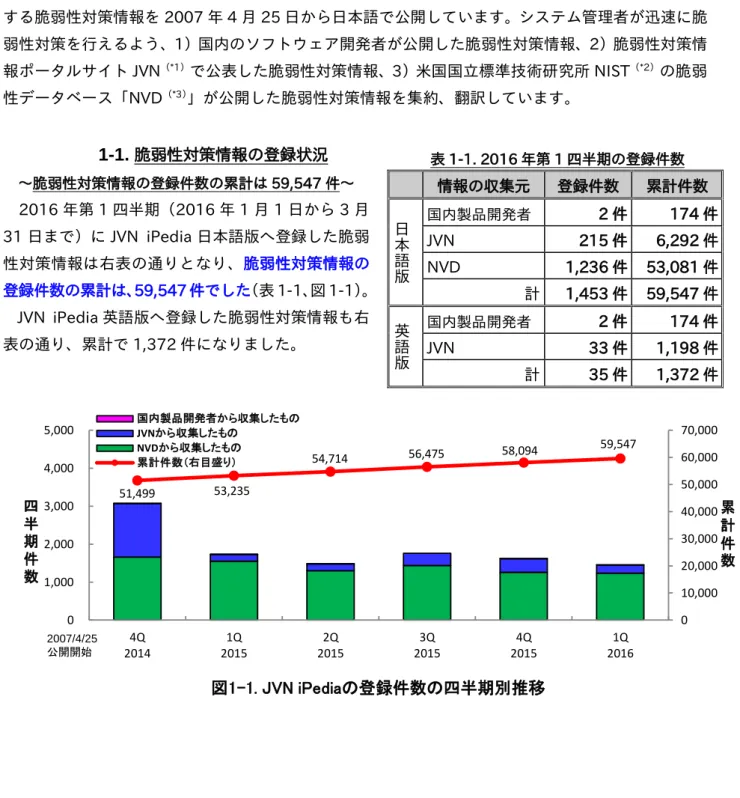

表 1-1. 2016 年第 1 四半期の登録件数 情報の収集元 登録件数 累計件数 日 本 語 版 国内製品開発者 2 件 174 件 JVN 215 件 6,292 件 NVD 1,236 件 53,081 件 計 1,453 件 59,547 件 英 語 版 国内製品開発者 2 件 174 件 JVN 33 件 1,198 件 計 35 件 1,372 件

1. 2016 年第 1 四半期 脆弱性対策情報データベース JVN iPedia の登録状況

脆弱性対策情報データベース「JVN iPedia( http://jvndb.jvn.jp/ )」は、ソフトウェア製品に関 する脆弱性対策情報を 2007 年 4 月 25 日から日本語で公開しています。システム管理者が迅速に脆 弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情 報ポータルサイト JVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所 NIST(*2)の脆弱 性データベース「NVD(*3)」が公開した脆弱性対策情報を集約、翻訳しています。1-1.

脆弱性対策情報の登録状況 ~脆弱性対策情報の登録件数の累計は 59,547 件~ 2016 年第 1 四半期(2016 年 1 月 1 日から 3 月 31 日まで)に JVN iPedia 日本語版へ登録した脆弱 性対策情報は右表の通りとなり、脆弱性対策情報の 登録件数の累計は、59,547 件でした(表 1-1、図 1-1)。 JVN iPedia 英語版へ登録した脆弱性対策情報も右 表の通り、累計で 1,372 件になりました。 51,499 53,235 54,714 56,475 58,094 59,547 0 10,000 20,000 30,000 40,000 50,000 60,000 70,000 0 1,000 2,000 3,000 4,000 5,000 4Q 2014 1Q 2015 2Q 2015 3Q 2015 4Q 2015 1Q 2016 四 半 期 件 数 国内製品開発者から収集したもの JVNから収集したもの NVDから収集したもの 累計件数(右目盛り) 2007/4/25 公開開始 累 計 件 数図1-1. JVN iPediaの登録件数の四半期別推移

(*1) Japan Vulnerability Notes。脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュリ

ティ対策を支援しています。IPA、JPCERT/CC が共同で運営しています。 https://jvn.jp/

(*2) National Institute of Standards and Technology。米国国立標準技術研究所。米国の科学技術分野における計測と標準に関する

研究を行う機関。 http://www.nist.gov/

3

1-2.

【注目情報】今四半期に公開した OpenSSL の脆弱性対策情報について ~脆弱性対策情報 11 件の内4件が最も深刻度の高い「レベルⅢ 危険」~ 2016 年 3 月に暗号通信を解読される「DROWN」と呼ばれる脆弱性(*4)が公表されました。これ は通信路暗号に使われる SSLv2 のプロトコルに関する脆弱性で、中間者攻撃により SSLv2 をサポー トしているサーバの暗号通信を解読される可能性があります。また、TLS 通信であっても SSLv2 の通 信と同一の秘密鍵を使用している場合、通信内容を解読される可能性があります。公表された情報に よると、HTTPS サーバ全体の 33%に影響があるとされており、そのことから広く一般にも注目され ました。 脆弱性の対象となる SSLv2 のプロトコルを利用するソフトウェアの一つにサーバやルータなどで 広範囲に利用される OpenSSL があります。JVN iPedia の 2016 年 1 月から 2016 年 3 月に登録され た OpenSSL の脆弱性対策情報をみると、DROWN の脆弱性対策情報(*5)を含めて 11 件が登録され ています(表 1-2)。 登録された OpenSSL の脆弱性対策情報の CVSSv2 基本値(脆弱性の深刻度を示す値)に着目する と、深刻度が危険(CVSSv2 基本値=7.0~10.0)と分類される脆弱性対策情報が 4 件登録されてお り、DROWN 以外の脆弱性にも危険な脆弱性が複数存在していることがわかります。これらの脆弱性 を悪用されることで、重要な情報が漏えいする、改ざんされる、あるいはサービスを停止されられる、 といった深刻な被害を受ける可能性があります。 表 1-2. OpenSSL に関する脆弱性対策情報(2016 年 1 月~2016 年 3 月) No ID(CVE) タイトル 公表日 CVSSv2 基本値 1 JVNDB-2016-001613 (CVE-2016-0705)OpenSSL の crypto/dsa/dsa_ameth.c の sa_priv_decode 関数における

メモリ二重解放の脆弱性 2016/3/1 10.0 2 JVNDB-2016-001616 (CVE-2016-0799) OpenSSL の crypto/bio/b_print.c の fmtstr 関数におけるサービス運用妨 害 (DoS) の脆弱性 2016/3/1 10.0 3 JVNDB-2016-001617 (CVE-2016-2842)

OpenSSL の crypto/bio/b_print.c の doapr_outch 関数における整数

オーバーフローの脆弱性 2016/3/1 10.0 4 JVNDB-2016-001615 (CVE-2016-0798) OpenSSL の SRP_VBASE_get_by_user の実装におけるサービス運用妨害 (DoS) の脆弱性 2016/3/1 7.8 5 JVNDB-2016-001614 (CVE-2016-0797) OpenSSL における整数オーバーフローの脆弱性 2016/3/1 5.0 6 JVNDB-2015-006985 (CVE-2015-3197) OpenSSL の ssl/s2_srvr.c における暗号保護メカニズムを破られる脆弱性 2015/12/31 4.3 7 JVNDB-2016-001554 (CVE-2016-0800) SSLv2 の暗号通信を解読可能な脆弱性 (DROWN 攻撃) 2016/3/1 4.3 8 JVNDB-2016-001637 (CVE-2016-0703) OpenSSL の SSLv2 の実装の s2_srvr.c の get_client_master_key 関数にお ける MASTER-KEY 値を決定される脆弱性 2016/3/1 4.3 9 JVNDB-2016-001693 (CVE-2016-0704) OpenSSL の SSLv2 の実装の s2_srvr.c のオラクル保護メカニズムにおける TLS 暗号文データを解読される脆弱性 2016/3/1 4.3 10 JVNDB-2016-001692 (CVE-2016-0701)

OpenSSL の crypto/dh/dh_check.c の DH_check_pub_key 関数におけ

るプライベート DH 指数を取得される脆弱性 2016/1/28 2.6 11 JVNDB-2016-001612 (CVE-2016-0702) OpenSSL の crypto/bn/bn_exp.c の MOD_EXP_CTIME_COPY_FROM_PREBUF 関数における RSA の鍵を取得 2016/3/1 1.9 OpenSSL はファイルや通信の暗号化処理などで多数の製品に広く利用、または組み込まれていま す。システム管理者や運用者は、脆弱性を悪用する攻撃に対して被害を受けないようにするため、日々

(*4) The DROWN Attack

https://drownattack.com/

(*5) SSLv2 の暗号通信を解読可能な脆弱性 (DROWN 攻撃)

最新の情報を収集し、使用しているソフトウェアに脆弱性が確認された場合は対策済みの最新バージ ョンを利用することが重要となります。なお、製品に組み込まれ意識せずに利用している可能性もあ るため、製品ベンダーの提供している製品情報なども確認し、もし組み込まれている場合はその製品 も同様の対応が必要です。

5

2. JVN iPedia の登録データ分類

2-1.

脆弱性の種類別件数 図 2-1 のグラフは、2016 年第 1 四半期に JVN iPedia へ登録された脆弱性対策情報を、共通脆弱 性タイプ一覧別に分類し、件数を集計した示したものです。 集計結果は件数が多い順に、CWE-119(バッファエラー)が 261 件、CWE-200(情報漏えい) が 151 件、CWE-20(不適切な入力確認)が 126 件、CWE-79(クロスサイトスクリプティング) が 123 件、CWE-264(認可・権限・アクセス制御)が 120 件、でした。最も件数の多かった CWE-119 (バッファエラー)は、悪用されるとサーバや PC 上で悪意のあるコードが実行され、データを盗み 見られたり、改ざんされる、などの被害が発生する可能性があります。 製品開発者は、ソフトウェアの企画・設計段階から、セキュリティ対策を講じ、脆弱性の低減に努 めることが求められます。なお、IPA ではそのための資料やツールとして、開発者や運営者が適切な セキュリティを考慮したウェブサイトを作成するための資料「安全なウェブサイトの作り方(*6)」、 脆弱性の仕組みを実習形式や演習機能で学ぶことができる脆弱性体験学習ツール「AppGoat(*7)」を 公開しています。 261 151 126 123 120 40 26 22 18 14 0 50 100 150 200 250 300CWE-119 CWE-200 CWE-20 CWE-79 CWE-264 CWE-399 CWE-352 CWE-255 CWE-22 CWE-89 件 数 CWE-119 :バッファエラー CWE-200 :情報漏えい CWE-20 :不適切な入力確認 CWE-79 :クロスサイト・スクリプティング CWE-264 :認可・権限・アクセス制御 CWE-399 :リソース管理の問題 CWE-352 :クロスサイト・リクエスト・フォージェリ CWE-255 :証明書・パスワード管理 CWE-22 :パス・トラバーサル CWE-89 :SQLインジェクション

図2-1. 2016年第1四半期に登録された脆弱性の種類別件数

(*6)「安全なウェブサイトの作り方」 https://www.ipa.go.jp/security/vuln/websecurity.html (*7)脆弱性体験学習ツール「AppGoat」 https://www.ipa.go.jp/security/vuln/appgoat/index.html2-2.

脆弱性に関する深刻度別割合 図 2-2 のグラフは JVN iPedia に登録済みの脆弱性対策情報を CVSSv2 の値を参考にその深刻度別 に分類し、公表年別にその推移を示したものです。 脆弱性対策情報の公開開始から 2016 年 3 月 31 日までに JVN iPedia に登録された脆弱性対策情 報は深刻度別に、レベルⅢが全体の 40.1%、レベルⅡが 52.6%、レベルⅠが 7.3%となっています。 これら既知の脆弱性の深刻度は、約 93%が情報の漏えい、改ざんされるような高い脅威であるレ ベルⅡ以上となっています。既知の脆弱性による脅威を回避するため、製品利用者は脆弱性が解消さ れている製品へのバージョンアップやアップデートなどを速やかに行ってください。 なお、JVN iPedia では、CVSSv2 によるこれまでの評価方法に加えて、2015 年 12 月 1 日より CVSSv3 による評価方法も試行運用しています。 6,595 6,463 5,720 5,695 4,743 4,480 5,457 5,862 7,284 6,191 955 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 8,000 9,000 10,000 ~2006 2007 2008 2009 2010 2011 2012 2013 2014 2015 2016件

数

レベルⅢ(危険、CVSS基本値=7.0~10.0) レベルⅡ(警告、CVSS基本値=4.0~6.9) レベルⅠ(注意、CVSS基本値=0.0~3.9) 図2-2. 脆弱性の深刻度別件数 (~2016/3/31)2-3.

脆弱性対策情報を公表した製品の種類別件数 図 2-3 のグラフは JVN iPedia に登録済みの脆弱性対策情報を、ソフトウェア製品の種類別に件数 を集計し、年次でその推移を示したものです。最も多いのはアプリケーションに関する脆弱性対策情 報で、全件の 77.4%を占めています。 6,615 6,465 5,725 5,697 4,759 4,505 5,464 5,868 7,295 6,195 959 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 8,000 9,000 10,000 ~2006 2007 2008 2009 2010 2011 2012 2013 2014 2015 2016件

数

産業用制御システム 組込みソフトウェア アプリケーション OS 図2-3. 脆弱性対策情報を公表した製品の種類別件数の公開年別推移 (~2016/3/31)7 また 2007 年以降、重要インフラなどで利用される、産業用制御システムに関する脆弱性対策情報 が登録されるようになっています。これまでに累計で 815 件が登録されています(図 2-4)。 1 8 10 22 94 178 140 189 142 31 0 40 80 120 160 200 2007年 2008年 2009年 2010年 2011年 2012年 2013年 2014年 2015年 2016年

登

録

件

数

図2-4. JVN iPedia 登録件数(産業用制御システムのみ抽出) (~2016/3/31)2-4.

脆弱性対策情報の製品別登録状況 表 2-4 は 2016 年第 1 四半期(1 月~3 月)に脆弱性対策情報の登録件数が多かった製品の上位 20 件を示したものです。上位 20 件中 8 件が OS 製品、また 1 位をはじめとした 5 件はブラウザ製 品となっています。OS 製品とブラウザ製品で上位 20 件の半数以上を占めており、脆弱性対策情報 が多く登録されています。 製品の利用者や開発者は、自組織などで使用しているソフトウェアの脆弱性情報を迅速に入手し、 効率的な対策に役立ててください。(*8) 表 2-4. 製品別 JVN iPedia の脆弱性対策情報登録件数 上位 20 件 [2016 年 1 月~2016 年 3 月] 順位 カテゴリ 製品名(ベンダー) 登録件数 1 ブラウザ Google Chrome(Google) 1172 OS Microsoft Windows Server 2012(マイクロソフト) 77

3 OS Microsoft Windows 10(マイクロソフト) 76

4 統合業務パッケージ Oracle E-Business Suite(オラクル) 75

4 OS Microsoft Windows 8.1(マイクロソフト) 75

6 動画再生ソフト Adobe Flash Player(アドビシステムズ) 74

6 実行環境 Adobe AIR(アドビシステムズ) 74

6 開発環境 Adobe AIR SDK & Compiler(アドビシステムズ) 74

6 開発環境 Adobe AIR SDK(アドビシステムズ) 74

10 ブラウザ Mozilla Firefox(Mozilla Foundation) 60 11 ブラウザ Microsoft Internet Explorer(マイクロソフト) 58 12 OS Microsoft Windows RT 8.1(マイクロソフト) 57 13 OS Apple Mac OS X(アップル) 55 14 ブラウザ Microsoft Edge(マイクロソフト) 48 15 OS iOS(アップル) 46 16 ネットワーク解析 Wireshark(Wireshark) 45 16 OS Android(Google) 45 18 ミドルウェア MySQL(オラクル) 34

18 ブラウザ Mozilla Firefox ESR(Mozilla Foundation) 34

20 OS Microsoft Windows 7(マイクロソフト) 30

(*8)脆弱性情報の収集や集めた情報の活用方法についての手引きをまとめたレポート

「脆弱性対策の効果的な進め方(実践編)」を公開。

9

3. 脆弱性対策情報の活用状況

表 3-1 は 2016 年第 1 四半期(1 月~3 月)にアクセスの多かった JVN iPedia の脆弱性対策情報 の上位 20 件を示したものです。 1 位は「F5 BIG-IP 製品」に関する脆弱性であり、多くのサイトなどで利用されている製品である ため注目がされていることが推測されます。2 位は「glibc」に関する脆弱性であり、ブログやニュー スサイトなどで注目されたことによりアクセス数が増えたと考えられます。なお、10 位、20 位の 「Java」に関する脆弱性については、利用が非常に多いソフトウェアであり、悪用された場合の被害 も大きいことが想定されたため、IPA からは注意喚起情報も発信しています(*9)。 表 3-1.JVN iPedia の脆弱性対策情報へのアクセス 上位 20 件 [2016 年 1 月~2016 年 3 月] 順位 ID タイトル CVSSv2 基本値 公開日 1 JVNDB-2015-006773 複数の F5 BIG-IP 製品における AOM へのログイン アクセス権を取得される脆弱性 10.0 2016/1/15 2 JVNDB-2016-001419 glibc にバッファオーバーフローの脆弱性 6.8 2016/2/183 JVNDB-2016-001382 Cisco Adaptive Security Appliance (ASA) の IKEv1

と IKEv2 の処理にバッファオーバーフローの脆弱性 10.0 2016/2/12 4 JVNDB-2014-008022 複数の HP Thin Client デバイスで使用される HP Easy Deploy における任意のコードを実行される脆弱 性 10.0 2015/4/16 5 JVNDB-2016-000001 DXライブラリにおけるバッファオーバーフローの脆 弱性 6.8 2016/1/5

6 JVNDB-2015-006768 QEMU の hw/net/pcnet.c の pcnet_receive 関数

におけるバッファオーバーフローの脆弱性 6.8 2016/1/15 7 JVNDB-2014-004670 OpenSSL およびその他の製品で使用される SSL プ

ロトコルにおける平文データを取得される脆弱性 4.3 2014/10/16 8 JVNDB-2016-000015 CLUSTERPRO X におけるディレクトリトラバーサル

の脆弱性 7.8 2016/1/29

9 JVNDB-2016-000012 HOME SPOT CUBE における OS コマンドインジェ

クションの脆弱性 5.2 2016/1/27

10 JVNDB-2016-001070 複数の Oracle Java 製品における AWT に関する脆

弱性 10.0 2016/1/20 11 JVNDB-2016-000006 バッファロー製の複数のネットワーク機器におけるク ロスサイトスクリプティングの脆弱性 4.3 2016/1/22 12 JVNDB-2016-000017 JOB-CUBE におけるクロスサイトスクリプティング の脆弱性 4.0 2016/1/29 13 JVNDB-2016-000003 H2O における HTTP ヘッダインジェクションの脆 弱性 4.3 2016/1/15

(*9) Oracle Java の脆弱性対策について(CVE-2016-0494 等)

順位 ID タイトル CVSSv2

基本値 公開日 14 JVNDB-2015-000201 CG-WLBARGS における認証不備の脆弱性 10.0 2015/12/25 15 JVNDB-2016-000029 Windows 版および Mac OS 版 LINE におけるサー

ビス運用妨害 (DoS) の脆弱性 4.0 2016/2/19 16 JVNDB-2015-000203 CG-WLNCM4G がオープンリゾルバとして機能して

しまう問題 5.0 2015/12/25

17 JVNDB-2014-000048 OpenSSL における Change Cipher Spec メッセー

ジの処理に脆弱性 4.0 2014/6/6

18 JVNDB-2016-000016 Vine MV におけるクロスサイトスクリプティングの

脆弱性 4.3 2016/1/29

19 JVNDB-2016-000011 HOME SPOT CUBE におけるクリックジャッキング

の脆弱性 2.6 2016/1/27

20 JVNDB-2016-001071 Oracle Java SE および Java SE Embedded における

2D に関する脆弱性 10.0 2016/1/20 表 3-2 は国内の製品開発者から収集した脆弱性対策情報でアクセスの多かった上位 5 件を示してい ます。対象製品を利用している場合、システム管理者は、ベンダーが提供する対策パッチなどを早期 に自システムに適用し、攻撃による被害を未然に防ぐことが重要です。 表 3-2.国内の製品開発者から収集した脆弱性対策情報へのアクセス 上位 5 件 [2016 年 1 月~2016 年 3 月] 順位 ID タイトル CVSSv2 基本値 公開日 1 JVNDB-2015-006527

uCosminexus Portal Framework および Group-max Collaboration におけるクロスサイトスクリプ ティングの脆弱性

3.5 2015/12/28

2 JVNDB-2015-006129 EUR における複数のクロスサイトスクリプティング

の脆弱性 3.5 2015/12/9

3 JVNDB-2015-006130 JP1/Automatic Job Management System 3 におけ

る脆弱性 5.0 2015/12/9

4 JVNDB-2015-006054 Hitachi Command Suite 製品における任意のファ

イルを参照される脆弱性 5.0 2015/12/1 5 JVNDB-2016-001472 Hitachi Command Suite 製品における外部のファイ

ルをブラウザにロードできる脆弱性 10.0 2016/2/24 注 1)CVSSv2 基本値の深刻度による色分け CVSS 基本値=0.0~3.9 深刻度=レベル I(注意) CVSS 基本値=4.0~6.9 深刻度=レベル II(警告) CVSS 基本値=7.0~10.0 深刻度=レベル III(危険) 注 2)公開日の年による色分け 2014 年以前の公開 2015 年の公開 2016 年の公開