EOS オリジナルデータセキュリティシステム セキュリティターゲット

Version 1.7

Date 2007 年 5 月 17 日

更新履歴

Version 日付 更新内容 1.0 2006/10/16 初版発行. 1.0.1 2006/11/13 未定仕様部分に対応. 1.1 2006/11/24 OR (TCE-EOR-001-01, TCE-EOR-0002-01) に対応. 1.2 2006/12/08 内部レビューによる誤記修正. 1.3 2006/12/15 内部レビューによる修正. 1.4 2007/02/19 OR (TCE-EOR-003-01, TCE-EOR-0004-01) に対応. 1.5 2007/02/23 内部レビューによる修正. 1.6 2007/04/09 OR (TCE-EOR-005-01, TCE-EOR-0006-01) に対応. 内部レビューによる修正. 1.7 2007/05/17 TOE 名称変更に対応.目次

1 ST introduction ...1 1.1 ST reference ...1 1.2 TOE reference ...1 1.3 TOE overview...2 1.4 TOE description ...3 2 Conformance claims... 13 2.1 CC conformance claim ... 132.2 PP claim, Package claim... 13

3 Security problem definition ... 14

3.1 Threats ... 14

3.2 Organisational security policies ... 14

3.3 Assumptions... 14

4 Security objectives... 16

4.1 Security objectives for the TOE... 16

4.2 Security objectives for the operational environment... 16

4.3 Security objectives rationale ... 17

5 Extended components definition ... 21

6 Security requirements ... 22

6.1 Security functional requirements... 22

6.2 Security assurance requirements... 30

6.3 Security requirements rationale ... 31

7 TOE summary specification ... 37

7.1 画像ファイルの検証機能... 37 7.2 画像ファイルの暗号化機能... 37 7.3 識別認証機能... 38 7.4 PIN 長検査機能... 38 7.5 確認接続機能... 38 7.6 アクセス制御機能... 38 7.7 管理機能... 39

8 Reference, and Glossary/Abbreviation ... 41

8.1 Reference ... 41

1 ST introduction

本章では, ST 参照, TOE 参照, TOE 概要, および TOE 記述について記述する.

1.1 ST reference

本節ではST の識別情報を記述する. ST タイトル EOS オリジナルデータセキュリティシステム セキュリティターゲット ST バージョン 1.7 ST 発行者 キヤノン(株) カメラ開発センター ST 発行日 2007 年 5 月 17 日1.2 TOE reference

本節ではTOE の識別情報を記述する. TOE タイトル EOS オリジナルデータセキュリティシステム TOE バージョン 1.0 TOE 開発者 キヤノン(株) カメラ開発センター なお, 本 TOE は以下に示す EOS デジタルカメラ, 管理者ツール, 閲覧者ツール, および OS カードから構成される. 表 1-1 EOS デジタルカメラの構成要素 識別名称 識別情報EOS-1D Mark III ハードウェア EOS-1D Mark III EOS-1D Mark III ファームウェア 1.0.8

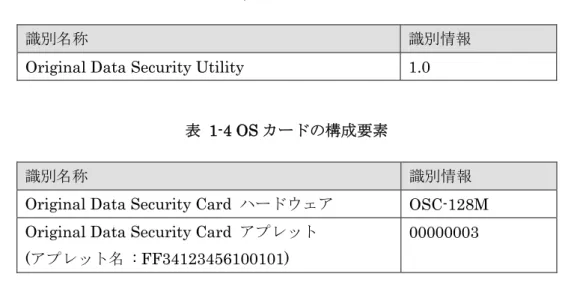

表 1-2 管理者ツールの構成要素

識別名称 識別情報

表 1-3 閲覧者ツールの構成要素

識別名称 識別情報

Original Data Security Utility 1.0

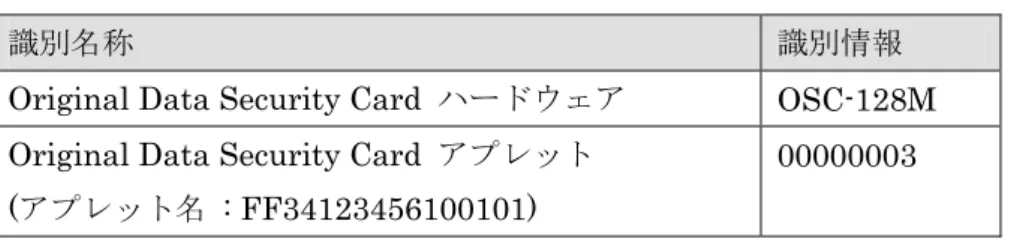

表 1-4 OS カードの構成要素

識別名称 識別情報

Original Data Security Card ハードウェア OSC-128M Original Data Security Card アプレット

(アプレット名 : FF34123456100101)

00000003

1.3 TOE overview

本TOE は, EOS-1D Mark III と呼ばれるデジタルカメラ (以下, EOS デジタルカメラと示 す), Original Data Security Administrator (以下, 管理者ツールと示す), Original Data Security Utility (以下, 閲覧者ツールと示す), および Original Data Security Card (以下, OS カードと示す) から構成されるシステムである. 本TOE は, EOS デジタルカメラで撮影された画像ファイルのオリジナル性を検証可能とし, かつ画像ファイルを秘匿するためのシステムであり, それぞれ以下のセキュリティ機能を 有する. EOS デジタルカメラは, 撮影画像である画像ファイルのオリジナル性を検証するため の「オリジナル画像判定用データ (以下, 検証データと示す)」を生成する機能, 画像フ ァイルを暗号化または復号する機能, 画像ファイルの暗号処理に用いる鍵 (以下, 画像 鍵と示す) を暗号化または復号する機能, および OS カードを確認し接続する機能等を 有する. 閲覧者ツールは, 画像ファイルを復号する機能を有する. 管理者ツール/閲覧者ツールは, 利用者の識別認証の機能に関して, 認証情報の登録を サポートする機能を有する. OS カードは, 「検証データ」に基づいて画像ファイルのオリジナル性を検証する機能, 暗号化画像鍵を復号する機能, カード鍵等を暗号化または復号する機能, カード鍵等 を管理およびアクセス制御する機能, EOS デジタルカメラを確認し接続する機能, お よび管理者ツール/閲覧者ツールの利用者を識別認証する機能を有する. EOS デジタルカメラは単独で利用可能であるが, 管理者ツールおよび閲覧者ツールは

PC/AT 互換機上の Windows 2000, Windows XP または Windows Vista を必要とする. OS カードは EOS デジタルカメラに装着して利用するか, または PC/AT 互換機に接続される OS カードリーダライタ (以下, カード R/W と示す) に装着して利用する. これらの詳細は 1.4 節に示す. また, これらと入手形態としての商品名との対応を表 1-5 に示す. 表 1-5 商品との対応リスト 商品名 主な同梱物

EOS-1D Mark III 一式 EOS デジタルカメラ

管理者ツール 閲覧者ツール EOS デジタルカメラ用アクセサリー

Original Data Security Kit OSK-E3 (以下, OSK キットと示す) 管理者ツール 閲覧者ツール OS カード カードR/W EOS デジタルカメラ用アクセサリー

Original Data Security Card OSC-128M

OS カード

1.4 TOE description

本章では, TOE の利用目的/方法, TOE の構成として物理的範囲/論理的範囲, および TOE の 利用者について記述する.

1.4.1 TOE の利用目的および方法

デジタルカメラで撮影された画像は, デジタルであるため, フォトレタッチツールを使用 することで容易に加工や修正することができる. また, 各種フラッシュメモリや通信回線 等, さまざまな媒体を介して送信することができる. これらの特徴を有するため, デジタル カメラで撮影された画像に対する改ざんや漏洩といった脅威が拡大した. 本システムは, EOS デジタルカメラで撮影された画像ファイルをオリジナル性と機密性の 観点で保護するシステムである. つまり, 本システムは, 画像ファイルのオリジナル性と機 密性を維持した状態で画像ファイルを利用可能とするシステムであり, 「画像ファイルのオ リジナル性を検証する機能」および「画像ファイルの機密性を維持する機能」を有する. 前 者の「オリジナル性を検証する機能」はMAC (Message Authentication Code) によって, 後 者の「機密性を維持する機能」は暗号によって実現している. MAC は, MAC 処理用の鍵 (以 下, MAC 鍵と示す) を用いて検証データを生成する機能と, MAC 鍵と検証データに基づい て画像ファイルのオリジナル性を検証する機能から構成される. 暗号は, 画像鍵を用いて 画像ファイルを暗号化する機能と, 画像鍵を用いて暗号化画像ファイルを復号する機能か ら構成される. さらに, 本システムは, これらの機能をサポートする機能として, 画像鍵を生成する機能, 画像鍵等をアクセス制御する機能, 画像鍵を暗号化または復号する機能, カ ード鍵等を暗号化または復号する機能, EOS デジタルカメラと OS カード間で機器を接続す る機能, 管理者および閲覧者の識別認証機能等を有する. 次に, 画像の撮影手順および閲覧手順を示す. 本システムの管理者は画像撮影に先立ち, OS カードの初期設定等を行わなければならない. OS カードの初期設定として, OS カードの管理者の ID および PIN, カード鍵の登録を行う. さらに, 閲覧者の ID および PIN, EOS デジタルカメラ ID の登録も行う. なお, 管理者の ID およびPIN, 閲覧者の ID および PIN, EOS デジタルカメラ ID, カード鍵を OS カードデー タと示す. EOS デジタルカメラ ID を登録することにより OS カードを利用可能な EOS デ ジタルカメラを登録し, 閲覧者 ID を登録することにより OS カードを利用可能な閲覧者を 登録する. 閲覧者, EOS デジタルカメラともに, 一つの OS カードに複数登録できる. カー ド鍵は, OS カード内で生成されて, 登録される. なお, MAC 鍵は EOS デジタルカメラと OS カードにあらかじめ保持されている. EOS デジタルカメラと OS カードを有する撮影者は, OS カードを EOS デジタルカメラに 装着する. OS カードを EOS デジタルカメラに装着すると, それぞれの機器が相互に確認し, 接続する. EOS デジタルカメラは OS カードであることを確認し, OS カードは当該 EOS デ ジタルカメラ ID が登録されていることを確認する. いずれか一方の確認に失敗した場合, EOS デジタルカメラは表示部にメッセージを表示する. 相互に確認すると OS カードから カード鍵を受け取る. さらに「オリジナル画像判定用データを付加する」という EOS デジ タルカメラの設定で撮影すると, EOS デジタルカメラは, 内部で画像鍵を生成し, MAC 鍵 を用いて画像ファイルの検証データを生成し, 画像鍵で画像ファイルを暗号化して暗号化 画像ファイルを生成し, ならびにカード鍵で画像鍵を暗号化して暗号化画像鍵を生成し, 検証データ/暗号化画像ファイル/暗号化画像鍵から構成される検証データ付き暗号化画像 ファイルを生成する. 画像ファイルの暗号化の詳細は後述する. 検証データ付き暗号化画 像ファイルは, EOS デジタルカメラに設定された所定の媒体に記録される. EOS デジタル カメラは各種フラッシュメモリや通信回線をサポートしているため, 媒体は特定の媒体に 限定されない. 検証データ付き暗号化画像ファイルを EOS デジタルカメラに装着している フラッシュメモリに保存したり, USB (Universal Serial Bus) I/F 等接続している PC に保 存したり, 無線 LAN で遠隔地の PC に保存することができる. なお, 「検証データの付加」 および「暗号化」の対象となる画像ファイルは, EOS デジタルカメラで撮影した全ての画像 ファイルではなく, 撮影者が意図した画像ファイルだけである. 「検証データの付加」は, 「オリジナル画像判定用データの付加」と示されたEOS デジタルカメラのメニューにより 「する / しない」を設定することができる. 一方, 「画像ファイルを暗号化する」は, OS カードをEOS デジタルカメラに装着し, EOS デジタルカメラと OS カード間で相互に確認 した場合に, 自動的に実施される. つまり, 「画像ファイルを暗号化する」は EOS デジタル

カメラのメニューから設定する必要はない. また EOS デジタルカメラは一部種別の媒体に記録された暗号化画像ファイルを復号し, EOS デジタルカメラの表示部に表示することができる. ただし, EOS デジタルカメラは復 号した画像ファイルをEOS デジタルカメラ外に出力する機能を有さない. PC および OS カードを有する閲覧者は, カード R/W を介して OS カードと PC を接続する. 閲覧者ツールを用いて検証データ付き暗号化画像ファイルの閲覧を試みると, OS カードは ID と PIN により閲覧者を識別認証する. 識別認証に成功した場合, PC および OS カードは, カード鍵で暗号化画像鍵を復号し, 画像鍵で暗号化画像ファイルを復号し, ならびに MAC 鍵および検証データに基づいて画像ファイルのオリジナル性を検証する. 以上の手順により, 画像ファイルのオリジナル性および機密性を維持することができる. なお, オリジナル性および機密性を同時に実施する手順を説明したが, 常に同時に実施す る必要はない. 撮影者が EOS デジタルカメラのメニューで設定すること, および OS カー ドのEOS デジタルカメラへの着脱により, オリジナル性または機密性のどちらか一方だけ を実施することもできる. なお, 画像ファイルのオリジナル性は撮影者や閲覧者と無関係 の事象であるため, オリジナル性だけを検証したい場合, つまり検証データ付き画像ファ イルのオリジナル性を検証する場合, 閲覧者の識別認証を必要としない. 管理者は, OS カードの管理者 ID/PIN およびカード鍵の初期設定, 閲覧者 ID/PIN の追加お よび削除, 管理者 PIN および閲覧者 PIN の変更, EOS デジタルカメラ ID の登録および削 除をすることができる. 閲覧者, EOS デジタルカメラともに一つの OS カードに複数登録す ることができる. さらに, 管理者は, OS カードの初期化, バックアップおよびリストアする ことができる. バックアップによって OS カードの破損に備えることができ, 物理的に異な るOS カードにリストアすることによって複製を実現できる. 複製した OS カード, つまり 同じOS カードデータを有する OS カードを, 撮影者と閲覧者間であらかじめ共有すること によって, リアルタイムでの暗号化画像ファイルの転送と閲覧を実現することができる. 閲覧者は, 画像ファイルの閲覧のほかに, 自身の PIN を変更することができる.

1.4.2 TOE の構成

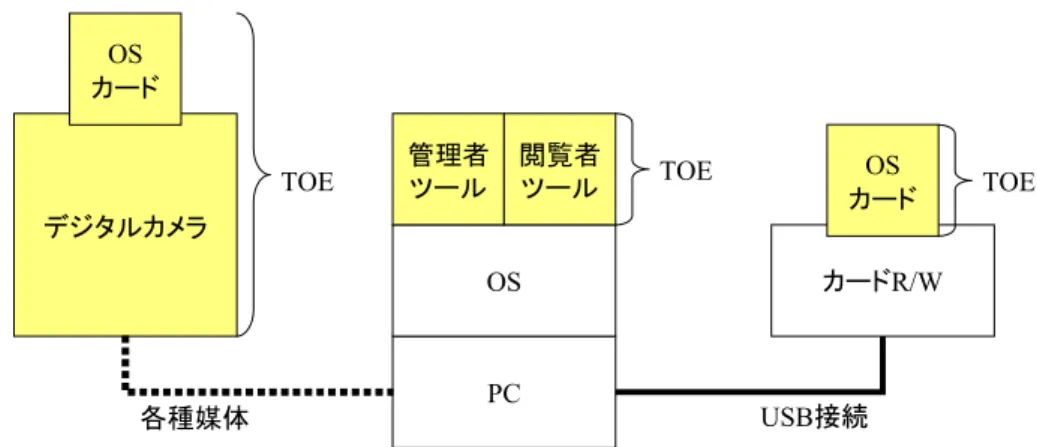

1.4.2.1 TOE の物理的範囲 図 1-1 に本システムの全体像を示す. なお, 色で示した範囲が TOE の物理的な範囲である.PC OS 管理者 ツール デジタルカメラ カードR/W 各種媒体 USB接続

TOE TOE OS TOE

カード OS カード 閲覧者 ツール 図 1-1EOS デジタルカメラシステムの全体像 図 1-1 に示すように, 本システム全体は EOS デジタルカメラ, 管理者ツール, 閲覧者ツー ル, OS (Operating System), PC, OS カード, およびカード R/W から構成され, TOE は EOS デジタルカメラ, 管理者ツール, 閲覧者ツールおよび OS カードから構成される. 図 1-1 に 複数のOS カードを示したが, 物理的に異なる OS カードでもよいし, 同一の OS カードで もよい. なお, 管理者ツール, 閲覧者ツール, OS カード, およびカード R/W は, OSK キット により入手可能である. 以下に各要素について説明する. EOS デジタルカメラ TOE であって, 画像を撮影し, 画像ファイルを生成する装置. 表 1-6 に EOS デジタル カメラのハードウェアおよびソフトウェアの構成要素の詳細を示す. 本要素は, 物理 的な外部I/F として, シャッターボタン/操作ボタン/ダイヤル/リモコン端子/シンクロ端 子 (ストロボ用) 等の操作部, 液晶モニタ/表示パネル等の表示部, CF (Compact Flash) カード/SD (Secure Digital) カード等の外部メディア接続部, および USB I/F 等の外部 装置接続部を有する. なお, EOS-1D Mark III ファームウェアはキヤノンホームペー ジ1から入手可能である.

表 1-6 EOS デジタルカメラの構成要素

識別名称 識別情報

EOS-1D Mark III ハードウェア EOS-1D Mark III

EOS-1D Mark III ファームウェア 1.0.8

管理者ツール

TOE であって, OS カードの管理に利用するアプリケーション. 表 1-7 に管理者ツール のソフトウェア構成要素の詳細を示す. 本要素は, 物理的な外部 I/F として, GUI (Graphical User I/F) を有する.

表 1-7 管理者ツールの構成要素

識別名称 識別情報

Original Data Security Administrator 1.0

閲覧者ツール

TOE であって, 画像ファイルを利用するアプリケーション. 表 1-8 に閲覧者ツールの ソフトウェア構成要素の詳細を示す. 本要素は, 物理的な外部 I/F として, GUI (Graphical User I/F) を有する.

表 1-8 閲覧者ツールの構成要素

識別名称 識別情報

Original Data Security Utility 1.0

OS カード TOE であって, スマートカードの機能を付加したフラッシュメモリ. 表 1-9 に OS カ ードのハードウェアおよびソフトウェアの構成要素の詳細を示す. 本要素は, 物理的 な外部I/F として, 外部メディア接続部を有する. OS カードは, カード毎に異なる固有 情報 (以下, OSCID と示す) を有する. 表 1-9 OS カードの構成要素 識別名称 識別情報

Original Data Security Card ハードウェア OSC-128M Original Data Security Card アプレット

(アプレット名 : FF34123456100101)

00000003

PC

管理者ツールおよび閲覧者ツールが稼動する PC/AT 互換機. 本要素は, 物理的な外部 I/F として, キーボード/マウス/ディスプレイ等のヒューマン I/F 部, および USB 等の 周辺機器I/F 部を有する.

OS

用可能な OS は表 1-10 に示すいずれかである. 本要素は, 物理的な外部 I/F として, GUI を有する.

表 1-10 利用可能な OS の一覧 OS 名称

Microsoft Windows 2000 Professional Service Pack 4

Microsoft Windows XP Professional Service Pack 2 (32bit システム) Microsoft Windows XP Home Edition Service Pack 2 (32bit システム) Microsoft Windows Vista (32bit システム)2

カードR/W

OS カードをリード/ライトする装置であって, USB で PC に接続される. 本要素は, 物 理的な外部I/F として, USB 等の周辺機器 I/F 部, および外部メディア接続部を有する.

なお, OS カードは, スマートカードの機能が付加されたフラッシュメモリであり, 物理的 な耐タンパ性を有する. また, EOS デジタルカメラは専用のハードウェアであって, その仕 様は非公開である. 1.4.2.2 TOE の論理的範囲 図 1-2 に本システムの機能の全体像を示す. なお, 太枠で囲んだ機能が TOE の機能であり, 色で示した機能がTOE のセキュリティ機能である. 2 Starter Edition を除く

デジタルカメラ 機能 デジタルカメラ内の機能 PC内の機能 OSカード内の機能 OS機能 各種媒体 管理者ツール内 の機能 閲覧者ツール内 の機能 復号機能 暗号化 機 能 画像鍵 生成機能 暗号 化機能 復号機 能 検証デ ー タ 生成 機 能 確認接続機能 識別認証 機能 確認 接続 機能 OS機能 検証 デ ー タ 検証機能 情報管理機能 UI機能 PIN長 検査機能 PIN長 検査機能 UI機能 復号機能 図 1-2EOS デジタルカメラシステムの機能の構成図 以下に, 物理的構成範囲ごとに, 各機能について説明する. <EOS デジタルカメラ> EOS デジタルカメラ機能 操作部/PC 接続部からの入力に基づいて, EOS デジタルカメラ各部を制御することに より, 画像を撮影し, 画像ファイルを生成し, 表示部/外部メディア接続部/PC 接続部に 画像ファイルを出力する機能. なお, 一部の種別の媒体から入力した画像ファイルま たは暗号化画像ファイルを, 必要に応じて復号し, 表示部に表示することができる. た だし, 媒体から入力した画像ファイルまたは暗号化画像ファイルを表示以外の用途に 利用することはできない. 確認接続機能 OS カードを確認し, 接続する機能. 暗号化機能 画像ファイルまたは画像鍵を暗号化する機能. 画像鍵生成機能 画像鍵を生成する機能. 復号機能 暗号化画像ファイルまたは暗号化画像鍵を復号する機能. 検証データ生成機能 MAC 鍵を用いて画像ファイルのオリジナル性を検証するための検証データを生成す

る機能. <PC> OS 機能 TOE を動作させるための基本ソフトウェア. <管理者ツール> PIN 長検査機能 OS カードの利用者情報の登録時に, 登録したい PIN 桁数が 8 桁から 15 桁であること を検査する機能. <閲覧者ツール> 復号機能 暗号化画像ファイルを復号する機能. PIN 長検査機能 自身のPIN を変更する時に, 登録したい PIN 桁数が 8 桁から 15 桁であることを検査 する機能. <OS カード> OS 機能 TOE を動作させるための基本ソフトウェア. 識別認証機能 PIN 認証で管理者または閲覧者を識別および認証する機能. また, 管理者の ID および PIN, 閲覧者の ID および PIN を管理する機能. 確認接続機能 登録されたEOS デジタルカメラであることを確認し, 接続する機能. 情報管理機能 カード鍵を生成し, カード鍵を管理する機能, および OS カードデータを管理する機能. さらに, 利用者に対してカード鍵等, OS カードデータへのアクセス制御を行う機能. アクセス制御を実現するため, カード鍵等を利用可能な EOS デジタルカメラの ID お よび閲覧者ID を維持管理する. 管理者だけがこれらのアクセス制御に関する情報を設 定可能である. 暗号化機能 カード鍵またはOS カードデータを暗号化し, 暗号化 OS カードデータを生成する機能. なお, OS カードデータの暗号化鍵は, 外部から入力されるシード情報に基づき生成さ れる.

復号機能 暗号化OS カードデータを復号する機能. 検証データ検証機能 MAC 鍵および検証データに基づいて画像ファイルのオリジナル性を検証する機能. なお, OS カードの有する耐タンパ機能等のスマートカードの機能は, 本 TOE のセキュリテ ィ機能ではない. 次に, 画像ファイルの処理手順を図 1-3 に示し, 図 1-3 で用いた記号の説明を表 1-11 に示 す. なお, 図 1-3 は, 画像ファイルの処理手順を説明するため, 画像ファイルの処理に直接 かかわる暗号化機能, 復号機能, 検証データ生成機能, および検証データ検証機能だけを示 した. デジタルカメラ内の機能 PC内の機能 OSカード内の機能

I

画像復号Kx

E(Ki)

E(I)

Ki

I

E(I)

E(Ki)

検証データ 生成V

検証データ 検証R

V

OSカード内の機能 画像鍵復号Kx

検証データ 検証 画像鍵復号 画像鍵暗号化 画像暗号化Ki

画像鍵生成Kx

I’

図 1-3 画像ファイルの処理手順 表 1-11 記号の説明 記号 説明 Ki 画像鍵. 画像ファイルの暗号化または復号に用いる鍵. Kx カード鍵. OS カードに保持され, 画像鍵の暗号化/復号に用いる鍵. I 画像ファイル.記号 説明 V 検証データ. R 検証結果. 検証データに基づいた画像ファイルのオリジナル性の検証結果. E(Ki) 暗号化画像鍵. E(I) 暗号化画像ファイル. I' 検証データ付暗号化画像ファイル. E(I) とE(Ki) とVからなる. 図 1-3 に示すように, 本システムは, 画像鍵で画像ファイルを暗号化し, カード鍵で画像鍵 を暗号化する, 階層的な暗号方式を用いる. カード鍵は, 管理者による OS カードの初期設 定時に生成される. 一方, 画像鍵は画像ファイルの生成毎に, つまり撮影毎に EOS デジタ ルカメラ内部で自動的に生成される. OS カードは, EOS デジタルカメラを確認し, 接続し, 機密性を維持した状態でカード鍵を EOS デジタルカメラへ出力する. 一方, 暗号化画像フ ァイルの復号時には, カード鍵を OS カードから PC へ出力しない. なお, 図 1-3 には図示 していないが, MAC 鍵は, EOS デジタルカメラ毎に異なっており, あらかじめ EOS デジタ ルカメラとOS カードに記録されている. カード鍵等 OS カードデータは, OS カード内の暗 号化機能により暗号化することで, バックアップデータとして PC へ出力する.

1.4.3 TOE の利用者

本システムの利用者は以下のとおりである. 撮影者 EOS デジタルカメラおよび OS カードを用いて, 画像ファイルを生成す るエンティティ. 閲覧者 閲覧者ツールおよびOS カードを用いて, 画像ファイルを閲覧するエン ティティ. また, 自身の PIN を変更可能なエンティティ. 管理者 閲覧者の役割に加えて, 管理者ツールおよび OS カードを用いて, OS カ ードデータを初期化したり, バックアップしたり, リストアしたりする エンティティ. また, OS カードにアクセス可能な EOS デジタルカメラ ID, 管理者の ID および PIN, 閲覧者の ID および PIN を管理するエン ティティ.なお, 撮影者と管理者とが同一である場合, 閲覧者と管理者とが同一である場合, または撮 影者と閲覧者と管理者とが同一である場合が想定できる.

2 Conformance claims

2.1 CC conformance claim

本ST および TOE の CC 適合主張は, 以下のとおりである.

ST と TOE が適合を主張する CC のバージョン :

[CC] Common Criteria for Information Technology Security Evaluation Part 1: Introduction and general model, September 2006, Ver.3.1 Revision 1, CCMB-2006-09-001

Common Criteria for Information Technology Security Evaluation Part 2: Security functional components, September 2006, Ver.3.1 Revision 1, CCMB-2006-09-002

Common Criteria for Information Technology Security Evaluation Part 3: Security assurance components, September 2006, Ver.3.1 Revision 1, CCMB-2006-09-003

CC パート 2 に対する ST の適合 : CC Part 2 conformant CC パート 3 に対する ST の適合 : CC Part 3 conformant

なお, 本 ST 作成の参考情報として, 以下を参照した.

[CEM] Common Methodology for Information Technology Security Evaluation Evaluation methodology, September 2006, Ver.3.1 Revision 1, CCMB-2006-09-004

2.2 PP claim, Package claim

本ST および TOE の PP claim, および Package claim は, 以下のとおりである.

PP claim : 本 ST が適合している PP はない Package claim : EAL2 Conformant

3 Security problem definition

本章では, セキュリティ課題を定義する.3.1 Threats

3.1.1 T.MODIFY_IMAGE

高度な専門知識を持たない, 悪意のある第三者が, 任意の IT 機器を用いて, EOS デジタル カメラと閲覧者ツール間の媒体上で, 当該 EOS デジタルカメラで撮影した画像ファイルを 改ざんするかもしれない.3.1.2 T.DISCLOSE_IMAGE

高度な専門知識を持たない, 悪意のある第三者が, 任意の IT 機器を用いて, EOS デジタル カメラと閲覧者ツール間の媒体上で, 当該 EOS デジタルカメラで撮影した画像ファイルを 暴露するかもしれない.3.1.3 T. DISCLOSE_OSC

高度な専門知識を持たない, 悪意のある第三者が, PC を用いて OS カードにアクセスし, OS カードに保持されているカード鍵を入手するかもしれない. これにより, 任意の暗号化画 像ファイルを復号するかもしれない.3.1.4 T.ILLEGAL_ACCESS

高度な専門知識を持たない, 悪意のある閲覧者が, 閲覧者ツール, 管理者ツールまたはそれ らの組み合わせでOS カードへアクセスし, OS カードデータを改変したりするかもしれな い. これにより, 任意の利用者が暗号化画像ファイルを復号できるようになるかもしれな い.3.1.5 T.BACKUP

高度な専門知識を持たない, 悪意のある第三者が, OS カードのバックアップデータから OS カードデータを入手し, 画像ファイルを暴露または改ざんするかもしれない.3.2 Organisational security policies

本ST は組織のセキュリティ方針を想定しない.3.3 Assumptions

3.3.1 A.PHOTOGRAPHER

うに管理する.

3.3.2 A.VIEWER

閲覧者は, OS カードを利用するための PIN が他人に漏洩しないように管理する. また, 閲 覧者は, 第三者が推定困難な PIN を選び, 設定する.3.3.3 A.MANAGER

管理者は, 課せられた役割として, OS カードにアクセス可能な EOS デジタルカメラ, およ び閲覧者を適切に登録する. また, 管理者は, 第三者が推定困難な PIN を選び, 設定する.3.3.4 A.PLATFORM

管理者が管理者ツールをインストールして利用するPC および OS は, 信頼できない第三者 が不正に利用できないように管理される. 閲覧者が閲覧者ツールをインストールして利用 するPC および OS は, 信頼できない第三者が不正に利用できないように管理される. また, これらのOS は適切に管理され, 管理者ツールまたは閲覧者ツールの動作を監視または干渉 する悪意のあるアプリケーションはインストールされない.3.3.5 A.PERIPHERAL

閲覧者が閲覧者ツールをインストールして利用するPC に接続されるカード R/W は, 信頼 できない第三者が改ざんできないように管理される. また, 当該カード R/W と PC は, その 間で盗聴されることがないように接続される.4 Security objectives

本章では, セキュリティ対策方針について記述する.

4.1 Security objectives for the TOE

4.1.1 O.VERIFY_IMAGE

TOE は, 当該 EOS デジタルカメラで撮影した画像ファイルの生成時に, 撮影した画像ファ イルのオリジナル性を検証可能とする検証データを生成し, 検証データ付き画像ファイル を媒体に記録する. TOE は, 画像ファイルの閲覧時に検証データに基づいて画像ファイル のオリジナル性を検証する.4.1.2 O.ENC_IMAGE

TOE は, 当該 EOS デジタルカメラで撮影した画像ファイルの生成時に, 所定の OS カード に保持している情報を間接的に利用して画像ファイルを暗号化し, 暗号化画像ファイルを 媒体に記録する. TOE は, 画像ファイルの閲覧時に, OS カードに保持している情報を間接 的に利用して暗号化画像ファイルを復号する. さらに TOE は, 画像ファイルの暗号化およ び復号に用いる鍵の機密性を維持する.4.1.3 O.I&A

TOE は, OS カードに保持されているカード鍵にアクセスする前に, 利用者を識別認証する.4.1.4 O.ACCESS_CONTROL

TOE は, PC 上の閲覧者ツールまたは管理者ツールを用いた OS カードの利用時に, 利用者 に対してアクセス制御を行う.4.1.5 O.ENC_OSC

TOE は, OS カードデータのバックアップ時にバックアップデータを暗号化し, OS カードデ ータのリストア時に暗号化バックアップデータを復号する.4.2 Security objectives for the operational environment

4.2.1 OE.PHOTOGRAPHER

撮影者は, 利用する OS カードが, 第三者によって, 別の OS カードにすり替えられないよ うに管理しなければならない.

4.2.2 OE.VIEWER

ない. また, 閲覧者は, 第三者が推定困難な PIN を選び, 設定しなければならない.

4.2.3 OE.MANAGER

管理者の役割を決定するエンティティは, 許可された行為だけ忠実に遂行する人材を管理 者に任命しなければならない. また, 第三者が推定困難な PIN を選択する管理者を任命し なければならない.4.2.4 OE.PLATFORM

管理者が管理者ツールをインストールして利用するPC および OS は, 信頼できない第三者 が不正に利用できないように管理されなければならない. 閲覧者が閲覧者ツールをインス トールして利用するPC および OS は, 信頼できない第三者が不正に利用できないように管 理されなければならない. また, これらの OS は適切に管理され, 管理者ツールまたは閲覧 者ツールの動作を監視または干渉する悪意のあるアプリケーションはインストールされな いように管理されなければならない.4.2.5 OE.PERIPHERAL

閲覧者が閲覧者ツールをインストールして利用するPC に接続されるカード R/W は, 信頼 できない第三者が改ざんできないように管理されなければならない. また, 当該カード R/W と PC は, その間で盗聴されることがないように接続されるように管理されなければ ならない.4.3 Security objectives rationale

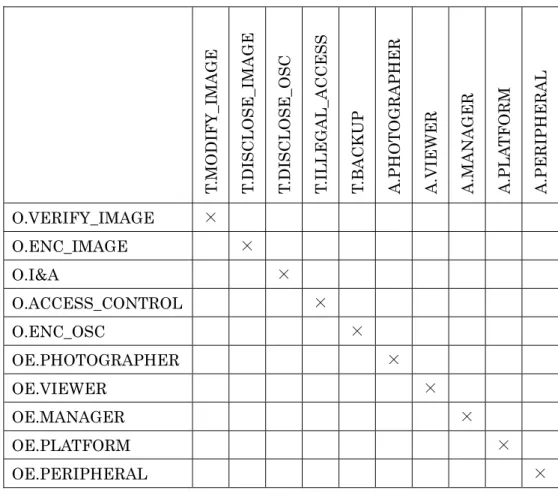

セキュリティ対策方針と脅威/組織のセキュリティ方針/前提条件で定義されたセキュリテ ィ課題定義の対応関係を必要性および十分性の観点で示す.

4.3.1 セキュリティ対策方針の必要性

表 4-1 は, 脅威/組織のセキュリティ方針/前提条件で定義されたセキュリティ課題定義とセ キュリティ対策方針をマッピングしたものである. これにより, 各セキュリティ対策方針 が少なくとも1 つの脅威, 組織のセキュリティ方針, または前提条件に対応していることが 分かる.表 4-1 セキュリティ対策方針と脅威, 組織のセキュリティ方針, 前提条件の対応 T. MODIFY_IMAGE T. DISCLOSE_IMAGE T. DISCLOSE_OSC T. ILLEGAL_ ACCESS T. BACKUP

A.PHOTOGRAPHER A.VIEWER A.MANAGE

R A.PLA TFORM A.PERIPHE RAL O.VERIFY_IMAGE × O.ENC_IMAGE × O.I&A × O.ACCESS_CONTROL × O.ENC_OSC × OE.PHOTOGRAPHER × OE.VIEWER × OE.MANAGER × OE.PLATFORM × OE.PERIPHERAL ×

4.3.2 セキュリティ対策方針の十分性

本節では, セキュリティ対策方針がセキュリティ課題定義を満たすのに十分である根拠を 示す. T.MODIFY_IMAGE は , O.VERIFY_IMAGE に よ っ て 対 抗 さ れ る . な ぜ な ら , O.VERIFY_IMAGE は, EOS デジタルカメラで撮影した画像ファイルの生成時に, 画像フ ァイルのオリジナル性を検証可能とする検証データ付き画像ファイルの生成を可能にし, さらに検証データ付き画像ファイルの閲覧時に, 検証データに基づいた画像ファイルのオ リジナル性検証を可能にする. これらより, EOS デジタルカメラで撮影した画像ファイル の改ざんを検出することが可能になり, 当該脅威を抑止することができる. したがって, O.VERIFY_IMAGE は T.MODIFY_IMAGE を満たしている. T.DISCLOSE_IMAGE は , O.ENC_IMAGE に よ っ て 対 抗 さ れ る . な ぜ な ら , O.ENC_IMAGE は, EOS デジタルカメラで撮影した画像ファイルの生成時に, 画像ファイ ルを暗号化し, さらに暗号化画像ファイルの閲覧時に当該画像ファイルを復号する. これ らより, EOS デジタルカメラで撮影した画像ファイルの機密性を維持することが可能になり, 当 該 脅 威 を 防 止 す る こ と が で き る . し た が っ て , O.ENC_IMAGE は T.DISCLOSE_IMAGE を満たしている.

T.DISCLOSE_OSC は, O.I&A によって対抗される. なぜなら, O.I&A は, OS カードに保持 されているカード鍵にアクセスする前に利用者を識別認証する. これにより, 第三者が PC を用いてOS カードへ不正にアクセスすることを防止し, 当該脅威を防止することができる. したがって, O.I&A は T.DISCLOSE_OSC を満たしている. T.ILLEGAL_ACCESS は , O.ACCESS_CONTROL に よ っ て 対 抗 さ れ る . な ぜ な ら , O.ACCESS_CONTROL は, PC 上の閲覧者ツールまたは管理者ツールを用いた OS カード の利用者に対してアクセス制御を行う. これにより, 閲覧者の権限外の処理を防止し, 当該 脅 威 を 防 止 す る こ と が で き る . し た が っ て , O.ACCESS_CONTROL は T.ILLEGAL_ACCESS を満たしている.

T.BACKUP は, O.ENC_OSC によって対抗される. なぜなら, O.ENC_OSC は, バックアッ プ時にバックアップデータを暗号化し, リストア時に暗号化バックアップデータを復号す る. これにより, バックアップデータの機密性を維持することが可能になり, 当該脅威を防 止することができる. したがって, O.ENC_OSC は T.BACKUP を満たしている. A.PHOTOGRAPHER は, OE.PHOTOGRAPHER によって対抗されることは自明である. なぜなら, OE.PHOTOGRAPHER は A.PHOTOGRAPHER の文章を概ね再掲しているから である. したがって, OE.PHOTOGRAPHER は A.PHOTOGRAPHER を満たしている. A.VIEWER は , OE.VIEWER に よ っ て 対 抗 さ れ る こ と は 自 明 で あ る . な ぜ な ら , OE.VIEWER は A.VIEWER の 文 章 を 概 ね 再 掲 し て い る か ら で あ る . し た が っ て , OE.VIEWER は A.VIEWER を満たしている.

A.MANAGER は, OE.MANAGER によって対抗される. OE.MANAGER によって, 許可さ れた行為だけ忠実に遂行する人材を管理者に任命することによって, 管理者が課せられた 役割として許可された行為だけを行い, 悪意のある行為を行わないことを保証している. したがって, OE.MANAGER は A.MANAGER を満たしている. A.PLATFORM は, OE.PLATFORM によって対抗されることは自明である. なぜなら, OE.PLATFORM は A.PLATFORM の文章を概ね再掲しているからである. したがって, OE.PLATFORM は A.PLATFORM を満たしている.

A.PERIPHERAL は, OE.PERIPHERAL によって対抗されることは自明である. なぜなら, OE.PERIPHERAL は A.PERIPHERAL の文章を概ね再掲しているからである. したがっ て, OE.PERIPHERAL は A.PERIPHERAL を満たしている.

5 Extended components definition

本章では, 拡張コンポーネント定義について記述する. 本 ST は拡張コンポーネントを定義 しない.

6 Security requirements

本章では, セキュリティ要件を記述する.

6.1 Security functional requirements

本章では, セキュリティ機能要件について記述する. なお, 全てのセキュリティ機能要件は, CC Part 2 に規定のセキュリティ機能要件である.

6.1.1 FCS_COP.1a Cryptographic operation (MAC)

Hierarchical to: No other components.Dependencies: [FDP_ITC.1 Import of user data without security attributes, or FDP_ITC.2 Import of user data with security attributes, or FCS_CKM.1 Cryptographic key generation]

FCS_CKM.4 Cryptographic key destruction FMT_MSA.2 Secure security attributes

FCS_COP.1.1 The TSF shall perform [assignment: the generation and the verification of the verification data for the image file] in accordance with a specified cryptographic algorithm [assignment: The Keyed-Hash Message Authentication Code] and cryptographic key sizes [assignment: fixed value beyond 128 bits] that meet the following: [assignment: FIPS PUB 198].

6.1.2 FCS_CKM.1b Cryptographic key generation (Image Encryption)

Hierarchical to: No other components.Dependencies: [FCS_CKM.2 Cryptographic key distribution, or FCS_COP.1 Cryptographic operation]

FCS_CKM.4 Cryptographic key destruction FMT_MSA.2 Secure security attributes

FCS_CKM.1.1 The TSF shall generate cryptographic keys (Image Key) in accordance with a specified cryptographic key generation algorithm [assignment: PRNG based on SHA-1 for general purpose in FIPS 186-2 (+ change notice 1) Appendix 3.1] and specified cryptographic key sizes [assignment: 128 bits] that meet the following: [assignment: FIPS PUB 186-2].

6.1.3 FCS_CKM.4b Cryptographic key destruction (Image Encryption)

Hierarchical to: No other components.Dependencies: [FDP_ITC.1 Import of user data without security attributes, or FDP_ITC.2 Import of user data with security attributes, or FCS_CKM.1 Cryptographic key generation]

FMT_MSA.2 Secure security attributes

FCS_CKM.4.1 The TSF shall destroy cryptographic keys (Image Key) in accordance with a specified cryptographic key destruction method [assignment: Zeroization] that meets the following: [assignment: none].

6.1.4 FCS_COP.1b Cryptographic operation (Image Encryption)

Hierarchical to: No other components.Dependencies: [FDP_ITC.1 Import of user data without security attributes, or FDP_ITC.2 Import of user data with security attributes, or FCS_CKM.1 Cryptographic key generation]

FCS_CKM.4 Cryptographic key destruction FMT_MSA.2 Secure security attributes

FCS_COP.1.1 The TSF shall perform [assignment: the encryption and the decryption of the image file] in accordance with a specified cryptographic algorithm [assignment: AES] and cryptographic key sizes [assignment: 128 bits] that meet the following: [assignment: FIPS PUB 197].

6.1.5 FCS_CKM.1c Cryptographic key generation (Image Key

Encryption)

Hierarchical to: No other components.

Dependencies: [FCS_CKM.2 Cryptographic key distribution, or FCS_COP.1 Cryptographic operation]

FCS_CKM.4 Cryptographic key destruction FMT_MSA.2 Secure security attributes

FCS_CKM.1.1 The TSF shall generate cryptographic keys (Card Key) in accordance with a specified cryptographic key generation algorithm [assignment: PRNG based on ANSI X9.31] and specified cryptographic key sizes [assignment: 128 bits] that meet the following: [assignment: ANSI X9.31].

Encryption)

Hierarchical to: No other components.

Dependencies: [FDP_ITC.1 Import of user data without security attributes, or FDP_ITC.2 Import of user data with security attributes, or FCS_CKM.1 Cryptographic key generation]

FMT_MSA.2 Secure security attributes

FCS_CKM.4.1 The TSF shall destroy cryptographic keys (Card Key) in accordance with a specified cryptographic key destruction method [assignment: Zeroization] that meets the following: [assignment: none].

6.1.7 FCS_COP.1c Cryptographic operation (Image Key Encryption)

Hierarchical to: No other components.Dependencies: [FDP_ITC.1 Import of user data without security attributes, or FDP_ITC.2 Import of user data with security attributes, or FCS_CKM.1 Cryptographic key generation]

FCS_CKM.4 Cryptographic key destruction FMT_MSA.2 Secure security attributes

FCS_COP.1.1 The TSF shall perform [assignment: the encryption or the decryption of the Image Key] in accordance with a specified cryptographic algorithm [assignment: Triple DES] and cryptographic key sizes [assignment: 168 bits (3 keys)] that meet the following: [assignment: NIST SP800-67].

6.1.8 FCS_COP.1d Cryptographic operation (OS Card data)

Hierarchical to: No other components.Dependencies: [FDP_ITC.1 Import of user data without security attributes, or FDP_ITC.2 Import of user data with security attributes, or FCS_CKM.1 Cryptographic key generation]

FCS_CKM.4 Cryptographic key destruction FMT_MSA.2 Secure security attributes

FCS_COP.1.1 The TSF shall perform [assignment: the encryption and the decryption of the OS Card data] in accordance with a specified cryptographic algorithm [assignment: Triple DES] and cryptographic key sizes [assignment: 168 bits (3 keys)] that meet the following: [assignment: NIST SP800-67].

6.1.9 FDP_ACC.1 Subset access control

Hierarchical to: No other components.Dependencies: FDP_ACF.1 Security attribute based access control

FDP_ACC.1.1 The TSF shall enforce the [assignment: EOS Digital Camera System Access Control Policy] on [assignment:

Subject : App process corresponding to the PC tool

Object : Image file (I), OS Card data (C), Seed of the OS Card data encryption key (S)

Operation : Encrypt (Enc), Decrypt (Dec), Generate (Gen) the verification data of the object, Verify (Ver) the object based on the verification data, Export (Exp), Import (Imp)].

6.1.10 FDP_ACF.1 Security attribute based access control

Hierarchical to: No other components.Dependencies: FDP_ACC.1 Subset access control

FMT_MSA.3 Static attribute initialisation

FDP_ACF.1.1 The TSF shall enforce the [assignment: EOS Digital Camera System Access Control Policy] to objects based on the following: [assignment: subjects, objects, and security attributes shown in 表 6-1, 表 6-2, and 表 6-3].

FDP_ACF.1.2 The TSF shall enforce the following rules to determine if an operation among controlled subjects and controlled objects is allowed: [assignment: rules shown in 表 6-1, 表 6-2, and 表 6-3].

FDP_ACF.1.3 The TSF shall explicitly authorise access of subjects to objects based on the following additional rules: [assignment:

The App process can verify (Ver) the image file (I) based on the verification data].

FDP_ACF.1.4 The TSF shall explicitly deny access of subjects to objects based on the [assignment:

The App process with any ID can not encrypt (Enc) the image file (I). The App process with any ID can not generate (Gen) the verification data of the image file (I)].

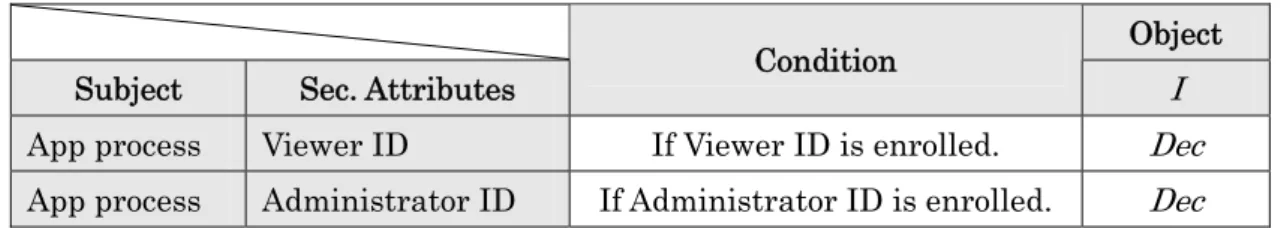

表 6-1 EOS Digital Camera System Access Control List 1

Object Subject Sec. Attributes Condition I

App process Viewer ID If Viewer ID is enrolled. Dec

App process Administrator ID If Administrator ID is enrolled. Dec

表 6-2 EOS Digital Camera System Access Control List 2

Object Subject Sec. Attributes Condition C

App process Administrator ID If Administrator ID is enrolled. Exp/Imp

表 6-3 EOS Digital Camera System Access Control List 3

Object Subject Sec. Attributes Condition S

App process Administrator ID If Administrator ID is enrolled. Imp

6.1.11 FDP_ETC.1 Export of user data without security attributes

Hierarchical to: No other components.Dependencies: [FDP_ACC.1 Subset access control, or FDP_IFC.1 Subset information flow control]

FDP_ETC.1.1 The TSF shall enforce the [assignment: EOS Digital Camera System Access Control Policy] when exporting user data, controlled under the SFP(s), outside of the TOE.

FDP_ETC.1.2 The TSF shall export the user data without the user data's associated security attributes

6.1.12 FDP_ITC.1 Import of user data without security attributes

Hierarchical to: No other components.Dependencies: [FDP_ACC.1 Subset access control, or FDP_IFC.1 Subset information flow control]

FMT_MSA.3 Static attribute initialisation

FDP_ITC.1.1 The TSF shall enforce the [assignment: EOS Digital Camera System Access Control Policy] when importing user data, controlled under the

SFP, from outside of the TOE.

FDP_ITC.1.2 The TSF shall ignore any security attributes associated with the user data when imported from outside the TOE.

FDP_ITC.1.3 The TSF shall enforce the following rules when importing user data controlled under the SFP from outside the TOE: [assignment: none].

6.1.13 FIA_AFL.1 Authentication failure handling

Hierarchical to: No other components.Dependencies: FIA_UAU.1 Timing of authentication

FIA_AFL.1.1 The TSF shall detect when [selection: [assignment: 3]] unsuccessful authentication attempts occur related to [assignment: the each authentication of the administrator and the viewer].

FIA_AFL.1.2 When the defined number of unsuccessful authentication attempts has been met or surpassed, the TSF shall [assignment: return the authentication result after waiting 5 seconds in the next authentication attempt].

Note : When the user is authenticated successfully, the TSF shall clear the unsuccessful authentication counter for the user.

6.1.14 FIA_ATD.1 User attribute definition

Hierarchical to: No other components.Dependencies: No dependencies.

FIA_ATD.1.1 The TSF shall maintain the following list of security attributes belonging to individual users: [assignment: Administrator ID, Viewer ID].

6.1.15 FIA_SOS.1 Verification of secrets

Hierarchical to: No other components.Dependencies: No dependencies.

FIA_SOS.1.1 The TSF shall provide a mechanism to verify that secrets meet [assignment: the Authentication Metric defined below].

Authentication Metric

6.1.16 FIA_UAU.1 Timing of authentication

Hierarchical to: No other components.Dependencies: FIA_UID.1 Timing of identification

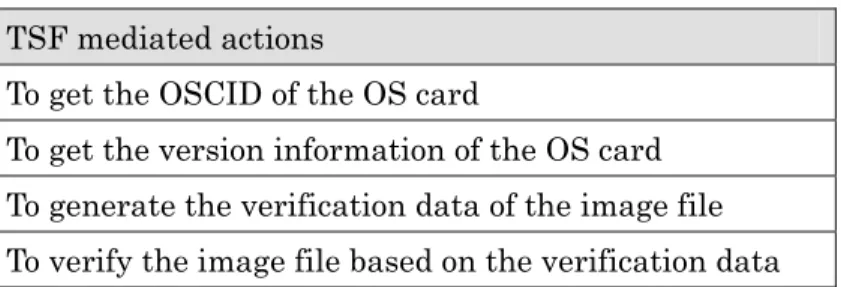

FIA_UAU.1.1 The TSF shall allow [assignment: the actions defined in 表 6-4] on behalf of the user to be performed before the user is authenticated. FIA_UAU.1.2 The TSF shall require each user to be successfully authenticated before

allowing any other TSF-mediated actions on behalf of that user. 表 6-4 List of TSF mediated actions #1

TSF mediated actions

To get the OSCID of the OS card

To get the version information of the OS card To generate the verification data of the image file To verify the image file based on the verification data

6.1.17 FIA_UID.1 Timing of identification

Hierarchical to: No other components.Dependencies: No dependencies.

FIA_UID.1.1 The TSF shall allow [assignment: the actions defined in 表 6-5] on behalf of the user to be performed before the user is identified.

FIA_UID.1.2 The TSF shall require each user to be successfully identified before allowing any other TSF-mediated actions on behalf of that user.

表 6-5 List of TSF mediated actions #2

TSF mediated actions

To get the OSCID of the OS card

To get the version information of the OS card To generate the verification data of the image file To verify the image file based on the verification data

6.1.18 FIA_USB.1 User-subject binding

Hierarchical to: No other components.Dependencies: FIA_ATD.1 User attribute definition

FIA_USB.1.1 The TSF shall associate the following user security attributes with subjects acting on the behalf of that user: [assignment: Administrator ID, Viewer ID].

FIA_USB.1.2 The TSF shall enforce the following rules on the initial association of user security attributes with subjects acting on the behalf of users: [assignment: none].

FIA_USB.1.3 The TSF shall enforce the following rules governing changes to the user security attributes associated with subjects acting on the behalf of users: [assignment: none].

6.1.19 FMT_MTD.1 Management of TSF data

Hierarchical to: No other components.Dependencies: FMT_SMR.1 Security roles

FMT_SMF.1 Specification of Management Functions

FMT_MTD.1.1 The TSF shall restrict the ability to [selection: modify, delete, [assignment: run initial-setting, initialize, add]] the [assignment: Administrator ID, Administrator PIN, Viewer ID, Viewer PIN, Card Key, EOS Digital Camera ID] to [assignment: the administrator].

6.1.20 FMT_SMF.1 Specification of Management Functions

Hierarchical to: No other components.Dependencies: No dependencies.

FMT_SMF.1.1 The TSF shall be capable of performing the following management functions: [assignment: management items of column in 表 6-6].

表 6-6 List of the management functions

management items of the TOE

To add Viewer ID/PIN, and EOS Digital Camera ID To delete Viewer ID/PIN, and EOS Digital Camera ID

To modify Administrator PIN, Viewer PIN, and EOS Digital Camera ID To run initial-setting of Administrator ID/PIN and Card Key

To initialize Administrator ID/PIN, Viewer ID/PIN, Card Key, and EOS Digital Camera ID

6.1.21 FMT_SMR.1 Security roles

Hierarchical to: No other components.Dependencies: FIA_UID.1 Timing of identification

FMT_SMR.1.1 The TSF shall maintain the roles [assignment: the administrator]. FMT_SMR.1.2 The TSF shall be able to associate users with roles.

6.1.22 FPT_ITT.1 Basic internal TSF data transfer protection

Hierarchical to: No other components.Dependencies: No dependencies.

FPT_ITT.1.1 The TSF shall protect TSF data from [selection: disclosure] when it is transmitted between separate parts of the TOE (the digital camera and the OS card).

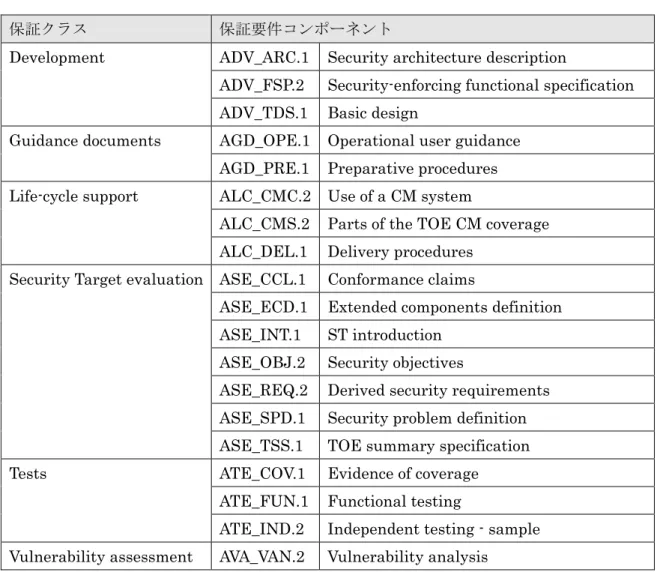

6.2 Security assurance requirements

本章では, TOE セキュリティ保証要件について記述する. 本 TOE の評価保証レベルは EAL2 である. 本 TOE のセキュリティ保証要件を表 6-7 に示す. なお, 全てのセキュリテ ィ保証要件は, CC Part 3 に規定のセキュリティ保証要件である.

表 6-7 TOE セキュリティ保証要件コンポーネントの一覧

保証クラス 保証要件コンポーネント

ADV_ARC.1 Security architecture description

ADV_FSP.2 Security-enforcing functional specification Development

ADV_TDS.1 Basic design

AGD_OPE.1 Operational user guidance Guidance documents

AGD_PRE.1 Preparative procedures ALC_CMC.2 Use of a CM system

ALC_CMS.2 Parts of the TOE CM coverage Life-cycle support

ALC_DEL.1 Delivery procedures ASE_CCL.1 Conformance claims

ASE_ECD.1 Extended components definition ASE_INT.1 ST introduction

ASE_OBJ.2 Security objectives

ASE_REQ.2 Derived security requirements ASE_SPD.1 Security problem definition Security Target evaluation

ASE_TSS.1 TOE summary specification ATE_COV.1 Evidence of coverage

ATE_FUN.1 Functional testing Tests

ATE_IND.2 Independent testing - sample Vulnerability assessment AVA_VAN.2 Vulnerability analysis

6.3 Security requirements rationale

6.3.1 セキュリティ機能要件による TOE セキュリティ対策方針の充足

セキュリティ機能要件とTOE セキュリティ対策方針の対応関係を必要性および十分性の観 点で示す. 6.3.1.1 セキュリティ機能要件の必要性 表 6-8 は, TOE セキュリティ対策方針とセキュリティ機能要件をマッピングしたものであ る. これにより, 各セキュリティ機能要件が少なくとも 1 つの TOE セキュリティ対策方針 に対抗していることを示している. 表 6-8 セキュリティ機能要件と TOE セキュリティ対策方針の対応 O.VERIFY_ IMAGE O.ENC_ IMAGE O.I&A O.ACCES S_ CONTROL O.ENC_ OSC FCS_COP.1a × FCS_CKM.1b × FCS_CKM.4b × FCS_COP.1b × FCS_CKM.1c × FCS_CKM.4c × FCS_COP.1c × FCS_COP.1d × FDP_ACC.1 × FDP_ACF.1 × FDP_ETC.1 × × FDP_ITC.1 × × FIA_AFL.1 × FIA_ATD.1 × FIA_SOS.1 × FIA_UAU.1 ×O.VERIFY_ IMAGE O.ENC_ IMAGE O.I&A O.ACCES S_ CONTROL O.ENC_ OSC FIA_UID.1 × FIA_USB.1 × FMT_MTD.1 × × FMT_SMF.1 × × FMT_SMR.1 × × FPT_ITT.1 × 6.3.1.2 セキュリティ機能要件の十分性 本章では, セキュリティ機能要件が TOE セキュリティ対策方針を満たすのに十分である根 拠を示す. O.VERIFY_IMAGE は, FCS_COP.1a によって対抗される.

FCS_COP.1a によって, TSF は検証データである「Keyed-Hash Message Authentication Code」を生成し, かつ検証データに基づいて画像ファイルのオリジナル性を検証可能とす る. したがって, FCS_COP.1a は O.VERIFY_IMAGE を満たしている.

O.ENC_IMAGE は , FCS_CKM.1b, FCS_CKM.4b, FCS_COP.1b, FCS_CKM.1c, FCS_CKM.4c, FCS_COP.1c, FMT_MTD.1, FMT_SMF.1, FMT_SMR.1 および FPT_ITT.1 によって対抗される.

FCS_CKM.1b, FCS_CKM.4b, FCS_COP.1b によって, TSF は「PRNG based on SHA-1 for general purpose in FIPS 186-2 (+ change notice 1) Appendix 3.1」に基づいた画像鍵の生 成, 「暗号アルゴリズム AES」による画像ファイルの暗号化/復号, ゼロ化による画像鍵の 破棄を実現している. FCS_CKM.1c, FCS_CKM.4c, FCS_COP.1c によって, TSF は「PRNG based on ANSI X9.31」に基づいたカード鍵の生成, ゼロ化によるカード鍵の破棄を実現し ている. FMT_MTD.1, FMT_SMF.1, FMT_SMR.1 によって, 管理者によるカード鍵の管理 を実現している. さらに, 機密性を維持した状態で OS カードに保持しているカード鍵を EOS デジタルカメラへ転送するために, TSF は FPT_ITT.1 によって, TOE 間である OS カ ードと所定のEOS デジタルカメラ間において, 機密性を維持したカード鍵の転送を実現し ている. なお, 所定の EOS デジタルカメラであることを特定するために, FMT_MTD.1,

FMT_SMF.1, FMT_SMR.1 によって, 管理者による EOS デジタルカメラ ID の管理を実現 している.

したがって, FCS_CKM.1b, FCS_CKM.4b, FCS_COP.1b, FCS_CKM.1c, FCS_CKM.4c, FCS_COP.1c, FMT_MTD.1, FMT_SMF.1, FMT_SMR.1 お よ び FPT_ITT.1 は O.ENC_IMAGE を満たしている.

O.I&A は, FIA_AFL.1, FIA_ATD.1, FIA_SOS.1, FIA_UAU.1, FIA_UID.1, FIA_USB.1, FMT_MTD.1, FMT_SMF.1 および FMT_SMR.1 によって対抗される. FIA_UAU.1 および FIA_UID.1 によって, TSF は管理者, および閲覧者の識別認証を実現し ている. また, 識別認証のサポートとして, TSF は, FIA_AFL.1 によって識別認証失敗時の 動作を規定し, FIA_ATD.1 および FIA_USB.1 によって識別認証成功時の利用者のサブジェ クトへのバインドおよび利用者属性を定義し, FIA_SOS.1 によって認証情報の品質を規定 している. さらに FMT_MTD.1, FMT_SMF.1 および FMT_SMR.1 によって, TSF は管理者 による認証情報の管理を実現している. したがって, FIA_AFL.1, FIA_ATD.1, FIA_SOS.1, FIA_UAU.1, FIA_UID.1, FIA_USB.1, FMT_SMF.1 および FMT_SMR.1 は O.I&A を満た している.

O.ACCESS_CONTROL は, FDP_ACC.1, FDP_ACF.1, FDP_ETC.1, および FDP_ITC.1 によって対抗される. FDP_ACC.1, FDP_ACF.1 によって, TSF は, 画像ファイル, OS カードデータおよび OS カ ードデータの暗号化鍵のシードに関するアクセス制御を実現している. FDP_ETC.1, FDP_ITC.1 によって, TSF は, OS カードデータのエクスポート, およびインポートに関す るアクセス制御を実現している. さらに FDP_ITC.1 によって, TSF は, OS カードデータの 暗号化鍵のシードのインポートに関するアクセス制御を実現している.

したがって, FDP_ACC.1, FDP_ACF.1, FDP_ETC.1, FDP_ITC.1, および FDP_ITT.1 は O.ACCESS_CONTROL を満たしている.

O.ENC_OSC は, FCS_COP.1d, FDP_ETC.1, および FDP_ITC.1 によって対抗される. FCS_COP.1d および FDP_ETC.1 によって, TSF は, 「暗号アルゴリズム Triple DES」に より OS カードデータを暗号化し, バックアップデータとしてエクスポートする. 逆に, TSF は暗号化 OS カードデータをインポートし, 「暗号アルゴリズム Triple DES」により 復号する. さらに, FDP_ITC.1 によって, 当該暗号化鍵のシードを入力する.

したがって, FCS_COP.1d, FDP_ETC.1 および FDP_ITC.1 は O.ENC_OSC を満たしてい る.

6.3.2 依存性の根拠

TOE のセキュリティ機能要件の依存性を表 6-9 に示す. 列「SFR」に本 ST で選択してい るTOE セキュリティ機能要件の識別子を示し, 列「CC 規定の依存性」に CC で規定して いる依存性を示し, 列「ST の依存性」に ST で満たしている依存性を示す. なお, 表中の「-」 はCC パート 2 に依存コンポーネントが示されていないこと, または ST で依存コンポーネ ントが選択していないことを示す. 表 6-9 TOE セキュリティ機能要件の依存性 SFR CC 規定の依存性 ST の依存性FCS_COP.1a [FDP_ITC.1, FDP_ITC.2, FCS_CKM.1], FCS_CKM.4, FMT_MSA.2 - FCS_CKM.1b [FCS_CKM.2, FCS_COP.1], FCS_CKM.4, FMT_MSA.2 FCS_COP.1b, FCS_CKM.4b FCS_CKM.4b [FDP_ITC.1, FDP_ITC.2, FCS_CKM.1], FMT_MSA.2 FCS_CKM.1b

FCS_COP.1b [FDP_ITC.1, FDP_ITC.2, FCS_CKM.1], FCS_CKM.4, FMT_MSA.2 FCS_CKM.1b, FCS_CKM.4b FCS_CKM.1c [FCS_CKM.2, FCS_COP.1], FCS_CKM.4, FMT_MSA.2 FCS_COP.1c, FCS_CKM.4c FCS_CKM.4c [FDP_ITC.1, FDP_ITC.2, FCS_CKM.1], FMT_MSA.2 FCS_CKM.1c

FCS_COP.1c [FDP_ITC.1, FDP_ITC.2, FCS_CKM.1], FCS_CKM.4, FMT_MSA.2

FCS_CKM.1c, FCS_CKM.4c FCS_COP.1d [FDP_ITC.1, FDP_ITC.2, FCS_CKM.1],

FCS_CKM.4, FMT_MSA.2

FDP_ITC.1

FDP_ACC.1 FDP_ACF.1 FDP_ACF.1

FDP_ACF.1 FDP_ACC.1, FMT_MSA.3 FDP_ACC.1 FDP_ETC.1 [FDP_ACC.1, FDP_IFC.1] FDP_ACC.1 FDP_ITC.1 [FDP_ACC.1, FDP_IFC.1], FMT_MSA.3 FDP_ACC.1

FIA_AFL.1 FIA_UAU.1 FIA_UAU.1

FIA_ATD.1 - -

FIA_SOS.1 - -

FIA_UAU.1 FIA_UID.1 FIA_UID.1

FIA_UID.1 - -

SFR CC 規定の依存性 ST の依存性 FMT_MTD.1 FMT_SMR.1, FMT_SMF.1 FMT_SMR.1, FMT_SMF.1 FMT_SMF.1 - - FMT_SMR.1 FIA_UID.1 FIA_UID.1 FPT_ITT.1 - - なお, TOE セキュリティ保証要件の依存性は, 保証パッケージ EAL2 を過不足なく選択し ているため, 満たされている. したがって, TOE セキュリティ要件は, 後述する例外を除き, 必要な依存性を満たしている. 依存性を満たしていない根拠を以下に記述する. FCS_COP.1a は, いかなる依存性も満たしていない. 本 TOE では, 耐タンパな特性を有す るOS カードおよび EOS デジタルカメラにあらかじめ保持している鍵を用いるため鍵の生 成/入力に関する要件 (FDP_ITC.1/FDP_ITC.2/FCS_CKM.1) は不要である. OS カードお よびEOS デジタルカメラは耐タンパな特性を有するため暗号鍵を不正に読み出すという脅 威は想定しない. そのため鍵の破棄に関する要件 (FCS_CKM.4) は不要である. さらに, 本 TOE では, 鍵に関するセキュリティ属性を持たない. よって, セキュリティ属性に関す る要件 (FMT_MSA.2) は不要である. したがって, 本 ST において, FCS_COP.1a の依存性は必要ない. FCS_CKM.1b, FCS_CKM.4b, FCS_COP.1b, FCS_CKM.1c, FCS_CKM.4c お よ び は FCS_COP.1c は, FMT_MSA.2 への依存性を満たしていない. 本 TOE では, 鍵に関するセ キュリティ属性を持たない. したがって, 本 ST において, FMT_MSA.2 への依存性は必要ない. FCS_COP.1d は, FCS_CKM.4 および FMT_MSA.2 への依存性を満たしていない. OS カー ドおよびEOS デジタルカメラは耐タンパな特性を有するため暗号鍵を不正に読み出すとい う脅威は想定しない. そのため鍵の破棄に関する要件 (FCS_CKM.4) は不要である. さら に, 本 TOE では, 鍵に関するセキュリティ属性を持たない. よって, セキュリティ属性に 関する要件 (FMT_MSA.2) は不要である. したがって, 本 ST において, FCS_CKM.4 および FMT_MSA.2 への依存性は必要ない.

FDP_ACF.1 および FDP_ITC.1 は, FMT_MSA.3 への依存性を満たしていない.

本TOE は, アクセス制御におけるオブジェクトに関するセキュリティ属性を持たない. よ って, オブジェクトのセキュリティ属性に関する要件 (FMT_MSA.3) は不要である. したがって, 本 ST において, FMT_MSA.3 への依存性は必要ない.

6.3.3 TOE 保証要件の妥当性

本TOE は, 商用または個人で利用されることを想定している. また, 本 TOE は, 画像ファ イルのオリジナル性または機密性を対象としており, 経済的価値のある情報を直接取り扱 わない.上記の背景から, 本 TOE は, 3 章に示したように, 高度な専門知識を持たない低レベ ルな攻撃者を想定している. 当該低レベルな攻撃者の想定と, コスト的または時間的な投資の観点から EAL2 が妥当で ある.7 TOE summary specification

本章では, TOE をセキュリティ機能に分類し, 分類したセキュリティ機能ごとに記述する.7.1 画像ファイルの検証機能

本TOE は, 検証データを生成する機能, および検証データに基づき画像ファイルのオリジ ナル性を検証する機能を有する. 「検証データを生成する機能」は, 「FIPS PUB 198」に準拠し, 「128 ビット以上の固定 値の鍵長」を用いて「The Keyed-Hash Message Authentication Code」で構成される. な お, 「検証データに基づき画像ファイルのオリジナル性を検証する機能」も「検証データを 生成する機能」と同様に検証データを生成し, 生成した検証データと画像ファイルに付加さ れた検証データを比較することで検証を行う. (FCS_COP.1a に対応) なお, 画像ファイル のオリジナル性は管理者や閲覧者とは独立の事象であるため, 管理者や閲覧者の識別認証 を実施しなくても, 本機能を利用することができる. (FIA_UAU.1 および FIA_UID.1 に対 応)7.2 画像ファイルの暗号化機能

本 TOE は, 画像ファイルの暗号化機能を有する. 画像ファイルの暗号化機能は, 主に図 1-3 で示した「画像暗号化/復号」および「画像鍵暗号化/復号」で構成される. 「画像暗号 化/復号」はさらに以下の要素で構成される.「FIPS PUB 197」に準拠した「128 ビットの鍵長」の「AES」暗号化/復号機能 (FCS_COP.1b に対応).

「FIPS PUB 186-2」に準拠した「PRNG based on SHA-1 for general purpose in FIPS 186-2 (+ change notice 1) Appendix 3.1」による鍵生成機能 (FCS_CKM.1b に対応). ゼロ化による鍵破棄機能 (FCS_CKM.4b に対応).

また, 「画像鍵暗号化/復号」は以下の要素で構成される.

「NIST SP800-67」に準拠した「168 ビットの鍵長」の「Triple DES」暗号化/復号機 能 (FCS_COP.1c に対応).

「ANSI X9.31」に準拠した「PRNG based on ANSI X9.31」による鍵生成機能 (FCS_CKM.1c に対応).

7.3 識別認証機能

本TOE は, OS カードが利用者を識別認証する機能を有する. 識別情報と PIN により管理 者, または閲覧者を識別認証する. なお, 本 TOE は, 利用者の識別認証なしに, 以下の処理 を行うことができる. (FIA_ATD.1, FIA_UAU.1, FIA_UID.1 および FIA_USB.1 に対応)

OS カードの OSCID を得る. OS カードのバージョン情報を得る. 画像ファイルの検証データを生成する. 検証データに基づいて画像ファイルを検証する. 識別認証機能は, 管理者または個々の閲覧者の認証において 3 回認証に失敗した場合, 次の 認証試行において「5 秒の待ち」後に認証結果を返す. 識別認証に成功した場合, 識別認証 機能は利用者のサブジェクトへのバインドおよび利用者属性を定義する. また, 識別認証 に成功した場合, 対応する利用者の認証失敗回数をクリアする. (FIA_AFL.1 に対応)

7.4 PIN 長検査機能

本TOE は, PIN の登録に関して, 8 文字以上 15 文字以下であることを満たしているかを検 証する. (FIA_SOS.1 に対応)7.5 確認接続機能

本TOE である EOS デジタルカメラは, OS カードを確認し, 接続する. また, TOE である OS カードは, 所定の EOS デジタルカメラであることを確認し, 接続する. それぞれがお互 いに確認し, 接続した後, OS カードに保持しているカード鍵を, 機密性を維持した状態で EOS デジタルカメラへ転送する機能を有する (FPT_ITT.1 に対応).

7.6 アクセス制御機能

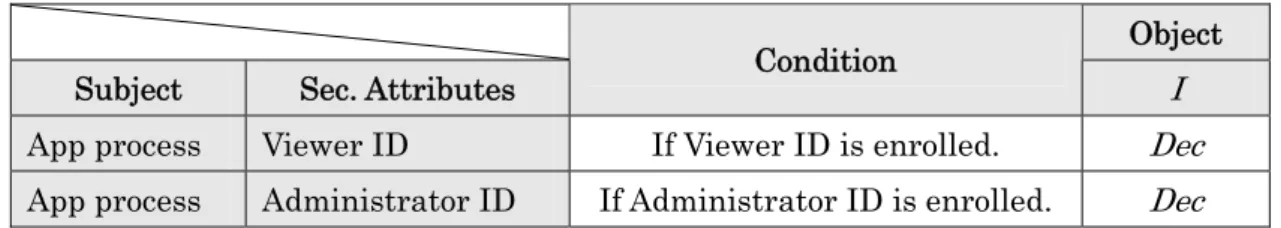

本TOE は, OS カードが利用者のアクセスを制御する機能を有する. アクセス制御機能は, 画像ファイル (I), OS カードデータ (C) および OS カードデータの暗 号化鍵のシード情報 (S) に対して, 以下のアクセスルールを適応する (FDP_ACC.1, FDP_ACF.1, FDP_ETC.1 および FDP_ITC.1 に対応).表 7-1 EOS Digital Camera System Access Control List 1

Object Subject Sec. Attributes Condition I

App process Viewer ID If Viewer ID is enrolled. Dec

App process Administrator ID If Administrator ID is enrolled. Dec

表 7-2 EOS Digital Camera System Access Control List 2

Object Subject Sec. Attributes Condition C

App process Administrator ID If Administrator ID is enrolled. Exp/Imp

表 7-3 EOS Digital Camera System Access Control List 3

Object Subject Sec. Attributes Condition S

App process Administrator ID If Administrator ID is enrolled. Imp

以下に表中の記号の意味を示す. 「Dec」 : 復号. 「Exp」 : エクスポート. 「Imp」 : インポート. なお, アプリケーションプロセスは, OS カードを有する場合には常に, 検証データに基づ いて画像ファイルを検証することができる. また, 如何なるセキュリティ属性を有する場 合も, アプリケーションプロセスは, 画像ファイルの暗号化, および画像ファイルの検証デ ータの生成を行うことはできない (FDP_ACF.1 に対応). 「OS カードデータの暗号化/復号」は, 「NIST SP800-67」に準拠し, 「168 ビットの鍵長」 を用いて「Triple DES」 (FCS_COP.1d に対応) で構成される. なお, 当該暗号化鍵は, 外 部から入力された情報をシードとして生成される (FDP_ITC.1 に対応).

7.7 管理機能

FMT_SMF.1 および FMT_SMR.1 に対応). 閲覧者のID および PIN をセットで追加, および消去すること. 管理者PIN および閲覧者 PIN を変更すること. 管理者ID および PIN, カード鍵を初期設定すること. 管理者ID および PIN, 閲覧者 ID および PIN, カード鍵をセットで初期化すること. OS カードが EOS デジタルカメラを特定可能とするために, EOS デジタルカメラ ID を 追加, 消去, 変更, および初期化すること.