FUJITSU Cloud Service K5 IaaS

Red Hat

OpenShift Container Platform

スタートガイド

目次

本書をお読みになる前に ... 5

概要 ... 12

1.1

Red Hat OpenShift Container Platform とは ... 12

1.1.1

主な機能 ... 12

1.1.2

アーキテクチャー ... 13

1.1.3

システム要件 ... 14

1.2

コンテナアプリケーションプラットフォーム ... 15

1.2.1

システム構成 ... 15

1.2.2

システム構築の流れ ... 17

コンテナアプリケーションプラットフォームの構築 ... 18

2.1

想定システム構成 ... 18

2.2

リソースの作成 ... 20

2.2.1

ネットワーク環境の構築 ... 21

2.2.1.1

仮想ネットワークおよびサブネットの作成 ... 21

2.2.1.2

仮想ルータの作成... 29

2.2.1.3

外部ネットワークと仮想ルータの接続 ... 32

2.2.1.4

仮想ルータとサブネットの接続 ... 35

2.2.2

セキュリティグループ ... 39

2.2.2.1

通信を許可するポート ... 40

2.2.2.2

セキュリティグループの作成 ... 42

2.2.2.3

セキュリティグループのルール作成 ... 46

2.2.3

ファイアーウォール作成 ... 51

2.2.3.1

ファイアーウォール設定手順 ... 51

2.2.3.2

ファイアーウォールルールの作成 ... 52

2.2.3.3

ファイアーウォールポリシーの作成およびルールの登録 ... 56

2.2.3.4

ファイアーウォールの作成 ... 63

2.2.4

SSL-VPN 接続 ... 68

2.2.4.1

VPN サービスの作成 ... 68

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

3

2.2.4.3

VPN クライアントの設定 ... 79

2.2.5

仮想サーバ作成 ... 82

2.2.5.1

キーペアの作成 ... 82

2.2.5.2

イメージ一覧の確認 ... 85

2.2.5.3

仮想サーバの作成... 87

2.2.5.4

仮想サーバへの接続(ログイン) ... 96

2.2.5.5

仮想サーバ作成後の設定 ... 100

2.3

コンテナアプリケーションプラットフォームのセットアップ ... 105

2.3.1

ロードバランサーの作成 ... 105

2.3.2

仮想サーバ間のネットワーク設定 ... 115

2.3.2.1

Master サーバの公開鍵作成 ... 115

2.3.2.2

全サーバの公開鍵設定 ... 116

2.3.2.3

サーバ間の名前解決 ... 117

2.3.2.4

Master サーバから全サーバへの接続確認 ... 117

2.3.3

セットアップ用スクリプトの作成 ... 119

2.3.4

セットアップ ... 123

2.3.5

セットアップの確認 ... 125

コンテナアプリケーションプラットフォーム構築後の設定 ... 127

3.1

Node サーバの追加 ... 127

3.1.1

仮想サーバの作成 ... 127

3.1.2

仮想サーバ間のネットワーク設定 ... 127

3.1.2.1

Master サーバの公開鍵確認 ... 127

3.1.2.2

追加する Node サーバの公開鍵設定 ... 128

3.1.2.3

サーバ間の名前解決 ... 128

3.1.2.4

Master サーバから追加する Node サーバへの接続確認 ... 129

3.1.3

Node サーバ追加のセットアップ ... 130

3.1.3.1

セットアップ用スクリプトの編集 ... 130

3.1.3.2

セットアップ ... 131

3.1.3.3

セットアップの確認 ... 132

3.2

内部レジストリの永続化 ... 133

3.2.1

ストレージの準備 ... 134

3.2.2

PersistentVolume、および PersistentVolumeClaim の作成 ... 134

3.2.3

registry pod のストレージ永続化 ... 134

3.3

修正適用 ... 135

3.3.1

概要 ... 135

3.3.2

適用手順 ... 137

3.3.2.1

事前準備 ... 137

3.3.2.2

errata の適用 ... 137

3.3.2.3

適用後の操作 ... 140

3.4

バックアップ/リストア ... 142

修正履歴 ... 143

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

5

本書をお読みになる前に

本書の目的

本書は FUJITSU Cloud Service K5 IaaS 上で Red Hat OpenShift Container Platform を利用するため の環境構築手順を示したものです。

本書は、以下の製品を対象に説明しています。 Red Hat OpenShift Container Platform 3.9 Red Hat OpenShift Container Platform 3.6

本書の読者

本書は FUJITSU Cloud Service K5 IaaS 上で Red Hat OpenShift Container Platform をご利用になる 方を対象としております。本書のご利用にあたり、基本的な K5 の操作方法、ネットワークの知識を有し ていることを前提としております。ご了承ください。

本書の構成

章 内容

1 概要 Red Hat OpenShift Container Platform の製品概要について説明 しています。 2 コンテナアプリケーションプラ ットフォームの構築 コンテナアプリケーションプラットフォームの構築手順について説 明しています。 3 コンテナアプリケーションプラ ットフォーム構築後の設定 コンテナアプリケーションプラットフォームの構築後、運用・保守 で必要となる作業について説明しています。

製品表記

本文中の製品名称を、次のように略して表記します。

製品名称 本文中の表記

Red Hat OpenShift Container Platform 3.n *1 RHOCP3 Red Hat Enterprise Linux 7.n (for Intel64) *1 RHEL7

FUJITSU Cloud Service K5 K5

FUJITSU Cloud Service K5 IaaS K5 IaaS

Red Hat Satellite Satellite

*1:"n"にはマイナーリリースを示す数字が入ります。

本文中の記号

本文中では、次の記号を使用しています。 使用上の注意点や、してはいけないことを説明しています。必ずお読みください。 理解を助けるための補足情報などを説明しています。必要に応じてお読みください。 『』 関連したマニュアルを示しています。 任意のアルファベットまたは数字を次のように表記します。 A この文字列が表記されている箇所には、任意のアルファベットが表示されることを意味 します。 N この文字列が表記されている箇所には、0-9 の数字が表示されることを意味します。FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

7

コマンド入力

本文中では、コマンド入力を次のように表記しています。 ユーザー可変(ユーザー環境により異なる)文字列 次のように<>で括って表記します。 # e2label <device 名> <ラベル名> 追加/変更対象文字列 次のように、太字で表記します。 NETWORKING=yes HOSTNAME=<ホスト名> ... VLAN=yes 説明を有する文字列 次のように、文字列に下線を引き、枠外に説明文を記述しています。 # mount LABEL=/backlabel /backup下線部分はラベル名です コマンド実行ユーザー 次のように、コマンドプロンプトとして # と記述しているコマンドは、サーバの管理者アカウントで実 施します。 # ssh-keygen 一般的な管理者アカウントである root ユーザーへの切り替えは以下のコマンドで実施します。 $ sudo su -

関連ドキュメント

目的・用途に合わせて、以下の関連ドキュメントもお読みください。 参照箇所の章、節の番号は変更される場合があります。 Red Hat 社から公開されているドキュメント OpenShift および RHEL に関して、多岐に渡るドキュメントが公開されていますので、構築時だけでな く、運用時にも参照する必要があります。 以下の URL より参照してください。 https://access.redhat.com/documentation/ ドキュメント名称 概要 本書での表記OpenShift Container Platform 3.n Installation and Configuration

RHOCP3 の環境構築について説明 しています。

『Installation and

Configuration』

OpenShift Container Platform 3.n Developer Guide

RHOCP3 の利用者(コンテナアプリ ケーション開発者)としての各種操

作について説明しています。 『Developer Guide』

OpenShift Container Platform 3.n Cluster Administration

RHOCP3 のクラスタ管理方法につ

いて説明しています。 『Cluster Administration』

OpenShift Container Platform 3.n Day Two Operations Guide

RHOCP3 のクラスタ管理における 日常的な保守作業について説明し ています。

『Day Two Operations Guide』 Red Hat Enterprise Linux 7

Storage Administration Guide

RHEL7 のストレージ管理について

説明しています。 『Storage Administration Guide』

Red Hat Enterprise Linux 7 Logical Volume Manager Administration

RHEL7 の論理ボリューム管理につ いて説明しています。

『Logical Volume Manager Administration』

Red Hat Satellite 6.n Installation Guide

Satellite 6 の構築について説明して

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

9

SupportDesk-Web サイトで公開されているドキュメント RHOCP および RHEL に関するソフトウェア説明書、制限事項/注意事項が公開されています。 以下の URL より参照してください。 http://eservice.fujitsu.com/supportdesk/ ドキュメント名称 概要 本書での表記Red Hat OpenShift Container Platform 3 ソフトウェア説明書

RHOCP3 の利用方法を説明してい ます。

『RHOCP3

ソフトウェア説明書』

Red Hat OpenfShift Container Platform 3 制限事項/注意事項 RHOCP3 を利用するうえでの制限 事項や注意事項について説明して います。 『RHOCP3 制限事項/注意事項』

Red Hat Enterprise Linux 7 ソフトウェア説明書 RHEL7 の概要と対象機種をご使用 になるうえで確認していただきた い情報を説明しています。 『RHEL7 ソフトウェア説明書』

Red Hat Enterprise Linux 7 Linux ユーザーズマニュアル RHEL7 の設計・導入・運用・保守 に関する情報、および参考になる 情報について説明しています。 『RHEL7 ユーザーズマニュアル』

K5 サイトで公開されている IaaS 関連のドキュメント K5 IaaS に関するドキュメントが公開されています。 以下の URL より参照してください。 https://k5-doc.jp-east-1.paas.cloud.global.fujitsu.com/doc/jp/iaas/document/list/doclist_iaas.html ドキュメント名称 概要 本書での表記 IaaS 機能説明書 K5 IaaS で提供されている機能を 説明しています。 『IaaS 機能説明書』(注) IaaS サービスポータル ユーザーズガイド K5 IaaS ポータルの操作方法を説 明しています。 『IaaS サービスポータル ユーザーズガイド』

IaaS API ユーザーズガイド K5 IaaS の API 操作の手順を説明し ています。

『IaaS API

ユーザーズガイド』(注)

IaaS 制限事項・注意事項 K5 IaaS の制限事項や注意事項につ

いて説明しています。 『IaaS 制限事項・注意事項』

IaaS FAQ IaaS に関するよくある質問と回答をまとめています。 『IaaS FAQ』

Red Hat Satellite 用設定情報 Satellite サーバの設定情報について 説明しています。

『Red Hat Satellite 用 設定情報』 FUJITSU Cloud Service K5 IaaS

設計・構築ガイド ~構成サンプルから理解する K5 とシステム設計時のポイント~ K5 IaaS 利用時のシステム設計を行 う際に必要となるサービスの特徴や 留意事項を説明しています。 『設計・構築ガイド』 注:本書の説明では、PDF 版の章・節番号で参照先を示しています。 オンラインマニュアル(man コマンド) man コマンドは、マニュアルを参照するコマンドです。

IaaS サービスポータルについて

本ドキュメントでは、FUJITSU Cloud Service K5 IaaS の操作を、ブラウザアプリケーションである IaaS サービスポータルを用いて行っています。IaaS サービスポータルの共通操作については、『IaaS サービスポータルユーザーズガイド』の「第 3 章 共通操作 」を参照してください。

また、IaaS サービスポータル画面の項目のうち、項目名右側に「*」(アスタリスク)がある項目は、入力必 須です。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

11

輸出管理規制について

本ドキュメントを輸出または第三者へ提供する場合は、お客様が居住する国および米国輸出管理関連法規 等の規制をご確認のうえ、必要な手続きをおとりください。商標

Red Hat、Red Hat Enterprise Linux、OpenShift は米国およびその他の国において登録された Red Hat, Inc.の商標です。

Linux®は米国及びその他の国における Linus Torvalds の登録商標です。

Intel は、アメリカ合衆国およびその他の国における Intel Corporation の商標または登録商標です。 Microsoft、Windows およびその他のマイクロソフト製品の名称および製品名は、米国 Microsoft

Corporation の米国およびその他の国における登録商標または商標です。

その他の各製品名は、各社の商標、または登録商標です。その他の各製品は、各社の著作物です。 なお、本書に掲載されているシステム名、製品名などには、必ずしも商標表示(TMまたは®)を付記してお

りません。

概要

Red Hat OpenShift Container Platform の製品概要と FUJITSU Cloud Service K5 IaaS を用いて構築 するコンテナアプリケーションプラットフォームについて説明します。

1.1 Red Hat OpenShift Container Platform とは

Red Hat OpenShift Container Platform(以降、RHOCP)は、Red Hat Enterprise Linux、Docker、 Kubernetes をベースに、エンタープライズ用途で必要となる認証、ビルド、アクセス制御等を強化した コンテナ運用管理製品です。 アプリケーション開発環境の構築やシステム管理の多くが自動化されるため、ビジネスが求めるアプリケ ーション・サービスを迅速かつ安全に提供することが可能になります。

1.1.1 主な機能

RHOCP が提供する主な機能には、以下のものがあります。 コンテナオーケストレーション ユーザー管理、認証、SDN、コマンドラインツール、Web コンソール等の機能を利用してコンテナの 運用管理が可能 自動アプリケーション提供フロー アプリケーション提供までのビルド、配備等を自動化し、開発ライフサイクルの短縮が可能 マルチテナント テナント毎のリソース分離とアクセス制御が可能 自動スケーリング アプリケーションへの負荷の増減に対して自動でリソース割り当て可能FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

13

1.1.2 アーキテクチャー

RHOCP で構築するコンテナアプリケーションプラットフォームは、Node を管理する Master、コンテナ レジストリや Node へのルーティングなどを行う Infra、コンテナを動作させる複数の Node で構成され ます。

各 Node には、1 つまたは複数のコンテナで構成される pod と呼ばれる単位でコンテナが配備されおり、 Master によってコンテナ配備や状況監視などの管理が pod 単位に行われます。

1.1.3 システム要件

RHOCP のシステム要件を説明します。コンテナアプリケーションプラットフォームの設計・構築・運用 を行う際には、このシステム要件に従ってください。 サーバの要件

a) CPU/メモリ

RHOCP が動作するサーバでは、以下の CPU(vCPU)数、メモリ量を必要とします。 Master サーバ : 4CPU, 16GB RAM 以上 Infra サーバ : 1CPU, 8GB RAM 以上 Node サーバ : 1CPU, 8GB RAM 以上

b) ディスク要件

RHOCP をインストールするには、boot、root、Docker サービスごとのパーティション領域のために、 70GB 以上のディスクを用意する必要があります。各パーティションのディスクサイズは以下のとおりで す。 boot 用のパーティション : 1GB root 用のパーティション : 54GB Docker サービス用のパーティション : 15GB ソフトウェア要件

RHOCP では、同梱する RHEL のほか、インストーラ(Ansible)、コアコンポ―ネント(Docker、 Kubernetes)などのパッケージ版数が規定されており、この組合せでお使いになることが必要です。 このパッケージの組み合わせ条件については、以下をご確認ください。

「OpenShift Container Platform Tested Integrations」(Red Hat 社)

https://access.redhat.com/articles/2176281

ライフサイクル

RHOCP は、Red Hat 社の製品ライフサイクルに従って機能追加や修正提供が行われます。製品ライフサ イクルについては、以下をご確認ください。

「Red Hat OpenShift Container Platform Life Cycle Policy」(Red Hat 社)

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

15

1.2 コンテナアプリケーションプラットフォーム

FUJITSU Cloud Service K5 IaaS(以降、K5 IaaS)では、コンテナアプリケーションプラットフォームを 構築するために必要なパッケージがインストールされた RHOCP イメージを提供します。 この RHOCP イメージを用いて本書に記載した手順を実施することで、コンテナアプリケーションプラッ トフォームを容易に構築することができます。

1.2.1 システム構成

業務運用にコンテナアプリケーションプラットフォームをお使いになるお客様を想定し、標準構成を決め ました。冗長化や負荷分散などによる堅牢なシステムを構築することで、安定稼働が実現できます。また、 PoC(Proof of Concept)で課題抽出や対応策の検討を行うように、必ずしも堅牢性を必要としないシステ ムでは、冗長化や負荷分散を省いて最小構成のシステムを構築することも可能です。業務運用にお使いに なる堅牢なシステム構成を「標準構成」、PoC などにお使いになる堅牢性を省き安価に構築できるシステ ムを「最小構成」として説明します。a) 標準構成

図 1-2 システム構成図 (標準構成) システムの安定稼動のため、Master サーバは 3 台の冗長構成とする。 Node サーバは負荷分散が可能な最小数である2台が必要となる。 Node サーバを管理する Master サーバは、ロードバランサーで負荷分散する。 Node サーバへのルーティングを行う Infra サーバは 2 台の冗長構成とし、ロードバランサーで負荷 分散する。 Node サーバは必要に応じて増設が可能。b) 最小構成

図 1-3 システム構成図 (最小構成)

Node サーバはコンテナの配備検証が可能な最小数である2台必要となる。

インフラ機能(コンテナレジストリとノードへのルーティング)は Master サーバ上に実装する。 Node サーバは必要に応じて増設可能。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

17

1.2.2 システム構築の流れ

IaaS サービスポータルを利用してリソースを作成し、そのリソースを基にコンテナアプリケーションプ ラットフォームを構築します。システム構築における各作業は以下のとおりです。 a) リソースの作成 ネットワーク環境の構築 セキュリティグループの作成 ファイアーウォールの作成 SSL-VPN の接続 仮想サーバの作成 b) コンテナアプリケーションプラットフォームの構築 ロードバランサーの作成 仮想サーバ間ネットワークの作成 セットアップ用スクリプトの作成 セットアップ セットアップの確認 コンテナアプリケーションプラットフォームで利用するロードバランサーは、IaaS サービ スポータルが提供するロードバランサー、または、お客様が用意したロードバランサーを 利用することができます。本書では、IaaS サービスポータルが提供するロードバランサー 機能を利用した、構築手順を 2 章で説明します。ご利用のリージョンごとにロードバラン サーの作成方法が異なりますので、ご利用のリージョンをお確かめの上、ロードバランサ ーを作成してください。 RHOCP でコンテナアプリケーションプラットフォームを構築する際の制限事項および注 意事項を『RHOCP 制限事項/注意事項』に記載しております。 システム構築を行う前に、必ずお読みくださいますようお願いいたします。コンテナアプリケーションプラットフォームの構築

コンテナアプリケーションプラットフォームを構築する手順について説明します。2.1 想定システム構成

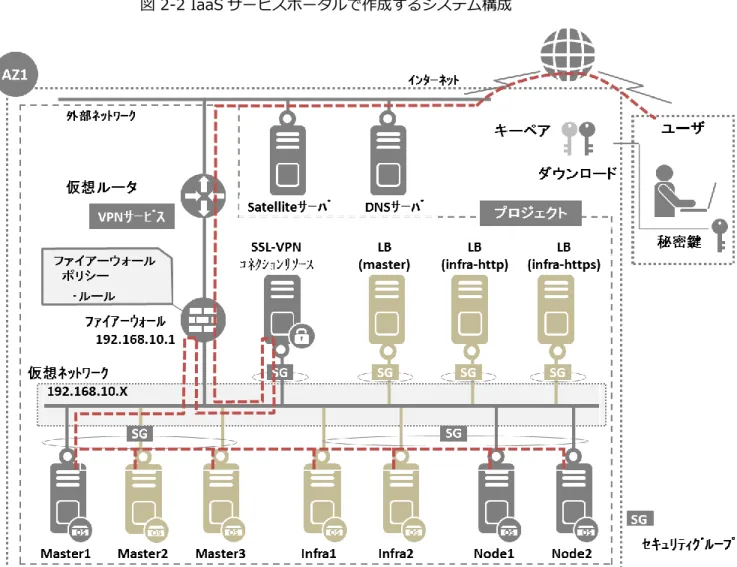

本章で構築する「標準構成」のシステム構成の概念を図 2-1 に示します。「最小構成」としてお使いにな る場合は、図中のダークグレーのリソースのみで構築することが可能です。また本書の説明では、「最小 構成」として省略する手順を網掛けで示しています。 図 2-1 システム構成例FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

19

コンテナアプリケーションプラットフォームで利用するロードバランサーは、IaaS サービ スポータルが提供するロードバランサー、または、お客様が用意したロードバランサーを 利用することができます。本書では、IaaS サービスポータルが提供するロードバランサー 機能を利用した、構築手順を 2 章で説明します。ご利用のリージョンごとにロードバラン サーの作成方法が異なりますので、ご利用のリージョンをお確かめの上、ロードバランサ ーを作成してください。 東日本リージョン 3/西日本リージョン 3 をご利用の場合、ロードバランサーの作成手順 が異なります。ロードバランサーの作成手順は、『IaaS サービスポータルユーザーズガイ ド』の「第 19 章 ロードバランサー(東日本第 3/西日本第 3)」を参照してください。 なお、ロードバランサーの作成時に、ロードバランサーのセキュリティグループも自動的 に作成されるため、ロードバランサーのセキュリティグループの作成は不要です。 本書の説明手順で使う仮想サーバとロードバランサーの FQDN を表 2-1 に示します。 表 2-1 FQDN の設定例 (標準構成) FQDN FQDN Master1 サーバ <master1.example.com> ロードバランサー (Master 用) <lbmaster.example.com> Master2 サーバ <master2.example.com> Master3 サーバ <master3.example.com> ロードバランサー (Infra-http 用) <lbinfrahttp.example.com> Infra1 サーバ <infra1.example.com> Infra2 サーバ <infra2.example.com> ロードバランサー (Infra-https 用) <lbinfrahttps.example.com> Node1 サーバ <node1.example.com> Node2 サーバ <node2.example.com> ロードバランサーの FQDN は、K5 IaaS のロードバランサーサービスにより、ユニークな FQDN が自動生成されます。詳細は、『IaaS 機能説明書』の「5.8 ロードバランサー」を 参照してください。 お客様が構築を行う箇所は図 2-1 破線枠内の「プロジェクト」です。2.2 リソースの作成

コンテナアプリケーションプラットフォームを構成する仮想ネットワークや仮想サーバなどのリソースを IaaS サービスポータルで作成します。インターネットに公開しない仮想サーバに SSL-VPN 接続を用いて ログインするまでの手順を説明します。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

21

2.2.1 ネットワーク環境の構築

仮想サーバなどのリソースを配備するため、プロジェクト内に仮想ネットワークを作成します。 以下のドキュメントを確認の上、操作してください。 表 2-2 参照ドキュメント ドキュメント 該当箇所 『IaaS 機能説明書』 「5.1.1 ネットワーク管理」 「5.1.2 サブネット管理」 「5.1.4 仮想ルータ機能」2.2.1.1 仮想ネットワークおよびサブネットの作成

仮想ネットワークおよびサブネットを作成します。 図 2-3 仮想ネットワークおよびサブネットの作成ネットワークに関する制限は、『IaaS 機能説明書』の「A.1 制限値」ページ内の「ネッ トワークに関する制限値」-「表 233 : ネットワークに関する制限値一覧」を参照してく ださい。 以下の手順で作成します。 1. [仮想ネットワーク作成]画面を表示させます。 図 2-4 [仮想ネットワーク一覧]画面 a. IaaS サービスポータルのサイドバーから「ネットワーク」-「仮想ネットワーク」をクリック します。 b. [仮想ネットワーク一覧]画面が表示されます。画面右上の作成ボタン([+])をクリックします。 「inf_az1_ext_net01」や「inf_az2_ext_net01」などのネットワークは外部ネットワー クです。外部ネットワークは、あらかじめアベイラビリティゾーン(以下、AZ)ごとに複数 用意されています。利用者は作成できません。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

23

2. [仮想ネットワーク作成]画面が表示されます。仮想ネットワークの設定を行います。 図 2-5 [仮想ネットワーク作成]画面 a. 仮想ネットワークを設定します。設定内容は表 2-3 を参照してください。 b. [次へ]ボタンをクリックします。 表 2-3 [仮想ネットワーク]設定項目 No 項目 説明 本書の設定値 1 AZ リソースを作成する AZ を選択します。 例: リージョンごとの AZ 名 西日本 2 の AZ1:jp-west-2a 西日本 2 の AZ2:jp-west-2b AZ については、『IaaS 機能説明書』の 「1.2.2 アベイラビリティゾーン」を参照 してください。 jp-west-2a AZ 2 仮想ネットワー ク名 任意の名称を 1-255 バイト以内で入力し ます。 使用可能な文字については、『IaaS 機能説 明書』 の「 A.21 命 名時 に使用 可能 な文 字」を参照してください。 Test-Network 3 管理状態 「Up/Down」を選択します。 Up3. サブネット作成の設定を行います。

図 2-6 [サブネット作成]画面

a. サブネットを設定します。設定内容は表 2-4 を参照してください。 b. [次へ]ボタンをクリックします。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

25

表 2-4 [サブネット]設定項目 No 項目 説明 本書での設定値 1 サブネット作成 「あり/なし」を選択します。 あり 2 サブネット名 任意の名称を 1-255 バイト以内で入力します。 使用可能な文字については、『IaaS 機能説明 書』の「A.21 命名時に使用可能な文字」を参照 してください。 Test-Subnet 3 仮想ネットワー クアドレス CIDR 形式で記入します。 作成したサブネットに対して SSL-VPN で接続する場合は、ネットワークアド レスのマスク値を「16bit~29bit」の範囲内で指 定する必要があります。 以下のプライベート IP アドレスの範囲内で、 CIDR 表記で指定してください。 クラス A : 10.0.0.0~10.255.255.255 クラス B : 172.16.0.0~172.31.255.255 クラス C : 192.168.0.0~192.168.255.255 192.168.0.0/24 4 仮想ネットワー ク ID 自動で設定されます。 - 5 ゲートウェイ 「あり/なし」を選択します。 あり 6 ゲートウェイ IP VPN サービスで指定する仮想ルータの IP アドレ スを指定します。 2.2.1.4 の「仮想ルータとサブ

ネットの接続」

で作成する仮想ルータのプライ ベート IP と一致させてください。(表 2-8 参照) 192.168.0.14. サブネット詳細の設定を行います。

図 2-7 [サブネット詳細設定]画面

a. サブネット詳細を設定します。設定内容は表 2-5 を参照してください。 b. [次へ]ボタンをクリックします。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

27

表 2-5 [サブネット詳細]設定項目 No 項目 説明 本書での設定値 1 DHCP 「有効/無効」を選択します。 必ず「有効」にしてくださ い。「無効」にした場合、ゲートウェイアド レスやスタティックルーティングの情報を DHCP で取得できません。 有効 2 IP アドレス割 当プール DHCP で仮想サーバに割り当てる IP アドレス の範囲を指定します。 192.168.0.2-192.168.0.100 3 DNS サーバ K5 共通ネットワークサービスから使用するリ ージョン・AZ に該当する DNS サーバの IP ア ドレスを設定します。 IaaS サービスポータルでは、 仮想ネットワーク作成後、DNS サーバの追加 はできません。 DNS サーバ(リージョン・AZ ごとの DNS サーバの IP アドレス)は、『IaaS 機能説明書』の「A.4 共通ネットワークサー ビス」ページ内の「DNS サーバ」を参照して ください。複数の DNS サーバを設定する場合 は「追加」をクリックして登録します。 - 4 追加ルート設定 複数のルートを設定する場合は「追加」をク リックします。 CIDR 形式の宛先(Destination)と、その宛先 へ接続するルータの IP アドレス(Nexthop)を 設定します。 -5. これまでの設定内容を確認します。問題が無ければ[作成]ボタンをクリックします。

図 2-8 [確認]画面例

6. 以下の画面が表示されます。[閉じる]ボタンをクリックします。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

29

仮想ネットワークとサブネットが作成できました。作成した仮想ネットワークの状態が「ACTIVE」

であることを確認してください。

図 2-10 仮想ネットワークおよびサブネットの作成結果の画面2.2.1.2 仮想ルータの作成

外部ネットワークと仮想ネットワーク、または複数の仮想ネットワークを接続するための仮想ルータを作 成します。 図 2-11 仮想ルータの作成以下の手順で作成します。 1. [仮想ルータ作成]画面を表示させます。 図 2-12 [仮想ルータ一覧]画面 a. IaaS サービスポータルのサイドバーから「ネットワーク」-「仮想ルータ」をクリックします。 b. [仮想ルータ一覧]画面が表示されます。画面右上の作成ボタン([+])をクリックします。 [仮想ルータ作成]画面が表示されます。 2. 仮想ルータを作成します。 図 2-13 [仮想ルータ作成]画面 a. 仮想ルータを設定します。設定内容は表 2-6 を参照してください。 b. [作成]ボタンをクリックします。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

31

表 2-6 [仮想ルータ]設定項目 No 項目 説明 本書での設定値 1 AZ リソースを作成する AZ を選択します。 例: リージョンごとの AZ 名 西日本 2 の AZ1:jp-west-2a 西日本 2 の AZ2:jp-west-2b jp-west-2a AZ 2 仮想ルータ名 任意の名称を 1-255 バイト以内で入力しま す。 使用可能な文字については、『IaaS 機能説 明書』の「A.21 命名時に使用可能な文字」 を参照してください。 Test-Router 3. 以下の画面が表示されます。[閉じる]ボタンをクリックします。 図 2-14 仮想ルータ作成依頼受付の画面 仮想ルータが作成できました。作成した仮想ルータの状態が「ACTIVE」であることを確認してください。 図 2-15 仮想ルータ作成結果の画面2.2.1.3 外部ネットワークと仮想ルータの接続

仮想サーバからのインターネットアクセス、サービスのインターネット公開、共通ネットワークサービス の利用(Satellite サーバ、DNS など)などを行うために、仮想サーバの外部ネットワークアクセスが必 要になります。このため、仮想サーバを接続するサブネットのゲートウェイになる仮想ルータを外部ネッ トワークに接続します。 図 2-16 外部ネットワークと仮想ルータの接続FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

33

以下の手順で外部ネットワークと仮想ルータの接続を行います。 1. [仮想ルータ一覧]画面において、作成した仮想ルータの行の[アクション]-[ゲートウェイ設定]をク リックします。 図 2-17 [仮想ルータ一覧]画面 2. [ゲートウェイ設定]画面が表示されます。 図 2-18 [ゲートウェイ設定]画面 a. ゲートウェイを設定します。設定内容は、表 2-7 を参照ください。 b. [設定]ボタンをクリックします。表 2-7 [ゲートウェイ設定]設定項目 No 項目 説明 本書での設定値 1 外部仮想ネット ワーク 接続したい外部ネットワークを選択します。 「inf_az1_ext_net01」や 「inf_az2_ext_net01」などのネットワ ークは外部ネットワークです。外部ネッ トワークは、あらかじめ AZ ごとに複数用 意されています。 外部ネットワークは利用者が作成するこ とはできません。 外部ネットワークの IP アドレスは、K5 が提供するアドレスプールから自動で割 り当てられます。割り当てられるグロー バル IP アドレスの範囲を指定や任意のグ ローバル IP アドレスを指定して取得する ことはできません。 inf_az1_ext-net04 3. 以下の画面が表示されます。[設定]ボタンをクリックします。 図 2-19 ゲートウェイ設定確認の画面 外部ネットワークと仮想ルータを接続できました。対象の仮想ルータに、指定した外部仮想ネットワーク が設定されていることを確認してください。 図 2-20 外部ネットワークと仮想ルータの接続完了後の画面

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

35

2.2.1.4 仮想ルータとサブネットの接続

仮想ルータへ K5 IaaS 上の既存のサブネットを接続させます。 図 2-21 仮想ルータとサブネットの接続 以下の手順で作成します。 1. [仮想ルータ一覧]画面を表示させます。 図 2-22 [仮想ルータ一覧]画面a. IaaS サービスポータルのサイドバーから「ネットワーク」-「仮想ルータ」をクリックします。 b. [仮想ルータ一覧]画面が表示されます。作成した仮想ルータ名をクリックします。 2. [仮想ルータ詳細]画面が表示されます。[インターフェース]欄の作成ボタン([+])をクリックします。 図 2-23 [仮想ルータ詳細]画面 3. [インターフェース追加]画面が表示されます。インターフェースを設定します。 図 2-24 [インターフェース追加]画面 a. インターフェース追加の設定を行います。設定内容は表 2-8 を参照してください。 b. [追加]

ボタン

をクリックします。FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

37

表 2-8 [インターフェース追加]設定項目 No 項目 説明 本書での設定値 1 サブネット 接続したいサブネットを選択します。 Test-Subnet 2 IP アドレス サブネット作成時に指定したゲートウェイ IP と同じ値を入力します。 (表 2-4参照) 192.168.0.1 「サブネットのゲートウェイ IP」と仮想ルータのインターフェースの「(プラ イベート)IP アドレス」が一致していないと SSL-VPN 接続ができません。また、 VPN サービスを作成した後で、これら IP アドレスを一致させても SSL-VPN 接続ができない場合があります。その場合は、SSL-SSL-VPN サービスやルー タの作り直しなどが発生しますのでご注意ください。必ず、SSL-VPN サービス 作成よりも先に、「サブネットのゲートウェイ IP」と仮想ルータのインターフ ェースの「 (プライベート) IP アドレス」と一致させてください。 4. 以下の画面が表示されます。[追加]ボタンをクリックします。 図 2-25 インターフェース追加確認の画面仮想ルータとサブネットが接続できました。仮想ルータのインターフェースにエントリが追加され、指定 した IP アドレスがプライベート IP として表示されていることを確認してください。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

39

2.2.2 セキュリティグループ

仮想サーバに接続されたポートには通信を遮断するデフォルトのセキュリティグループが自動的に設定さ れています。そこで、必要に応じて新たにセキュリティグループを作成し、通信を許可するルールを設定 します。 セキュリティグループを用いると、仮想サーバに接続されたポートに対してパケットフィルタリングを行 うため、ルール設定をグルーピングして定義および設定することができます。 セキュリティグループには複数のルールを設定でき、1 つのポートに設定されたセキュリティグループの うち、どれか 1 つでもルールにマッチしたパケットは通信が許可され、それ以外の通信は遮断されます。 表 2-9 参照ドキュメント ドキュメント 参照箇所 『IaaS 機能説明書』 「5.1.3 セキュリティグループ機能」 『IaaS FAQ』 「セキュリティグループとファイアーウォールの違いについて 教えてください。」 『設計・構築ガイド』 実装作業(3) セキュリティグループ参考:セキュリティグル ープとファイアーウォールの概略 参考:セキュリティグループとファイアーウォールの違い 参考:セキュリティグループとファイアーウォールの機能配 置 セキュリティグループ数、セキュリティグループに設定可能なルール数に関する制限は、 『IaaS 機能説明書』の「A.1 制限値」ページ内の「ネットワークに関する制限値」-「表 233 : ネットワークに関する制限値一覧」を参照してください。2.2.2.1 通信を許可するポート

コンテナアプリケーションプラットフォームを構築するために、仮想サーバに接続されたポートでのアク セスを許可する必要があります。アクセスを許可するポートは次の通りです。 a) コンテナアプリケーションプラットフォームを構成する仮想サーバへのアクセス Master/Infra/Node サーバと通信する際に使用するポート ロードバランサーと通信する際に使用するポート b) コンテナアプリケーションプラットフォームを運用するために必要なサーバへのアクセス Satellite サーバと通信する際に使用するポート DNS サーバと通信する際に使用するポート c) クライアント端末から仮想サーバへアクセス SSL-VPN 接続のネットワークアドレスから通信する際に使用するポート アクセスを許可するポートを次のセキュリティグループに設定します。 a) 標準構成の場合 Master サーバ Infra/Node サーバ ロードバランサー(Master 用) ロードバランサー(Infra-http 用) ロードバランサー(Infra-https 用) b) 最小構成の場合 Master サーバ Node サーバ ポート番号の詳細は以下のとおりです。 a) Master/Infra/Node サーバと通信する際に使用するポートRHOCP3『Installation and Configuration』の 2.2.2.2.3. Required Ports を参照してください。 Infra サーバで使用するポートは、Node サーバで使用するポートと同じです。また、最小構成のシ ステムを構築する場合、Master サーバで使用するポートに、Node サーバで使用するポートを追加 してください。 b) ロードバランサーと通信する際に使用するポート 表 2-10 に使用するポートを示します。 c) Satellite サーバと通信する際に使用するポート

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

41

『IaaS 機能説明書』の「A.4 共通ネットワークサービス」ページ内の「Red Hat Satellite サーバ」 を参照してください。 d) DNS サーバと通信する際に使用するポート 『IaaS 機能説明書』の「A.4 共通ネットワークサービス」ページ内の「DNS サーバ」を参照してく ださい。 e) SSL-VPN 接続のネットワークアドレスから通信する際に使用するポート SSH を利用して各サーバに接続するために TCP 22 番ポートを許可してください。 表 2-10 ロードバランサーが使用するポート ロードバランサー種別 From To ロードバランサー (Master 用) any:8443 ロードバランサー:8443 ロードバランサー:8443 Master サーバ:8443 ロードバランサー (Infra-http 用) any:80 ロードバランサー:80 ロードバランサー:80 Infra サーバ:80 ロードバランサー (Infra-https 用) any:443 ロードバランサー:443 ロードバランサー:443 Infra サーバ:443

any は Master サーバ、Node サーバ、Infra サーバ、および外部ネットワークと読み 替えることができます。

2.2.2.2 セキュリティグループの作成

通信を許可するルールを設定するため、次のセキュリティグループを作成します。 a) 標準構成の場合 Master サーバ Infra/Node サーバ ロードバランサー(Master 用) ロードバランサー(Infra-http 用) ロードバランサー(Infra-https 用) b) 最小構成の場合 Master サーバ Node サーバ 図 2-27 セキュリティグループの作成 東日本リージョン 3/西日本リージョン 3 をご利用の場合、ロードバランサーの作成時 にロードバランサーのセキュリティグループは自動的に作成されます。そのため、ロー ドバランサーのセキュリティグループの作成は不要です。FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

43

以下の手順で作成します。 1. [セキュリティグループ作成]画面を表示させます。 図 2-28 [セキュリティグループ一覧]画面 a. IaaS サービスポータルのサイドバーから「ネットワーク」-「セキュリティグループ」をクリ ックします。 b. [セキュリティグループ一覧]画面が表示されます。右上の([+])をクリックします。 2. [セキュリティグループ作成]画面が表示されます。作成するセキュリティグループの設定を行います。 図 2-29 [セキュリティグループ詳細設定]画面 a. セキュリティグループを作成します。設定内容は表 2-11 を参照してください。 b. [次へ]ボタンをクリックします。 [確認]画面が表示されます。表 2-11 [セキュリティグループ作成]設定項目 No 項目 説明 本書での設定値 1 セキュリティグ ループ名 任意の名称を 1-255 バイト以内で入力しま す。 使用可能な文字については、『IaaS 機能説明 書』の「A.21 命名時に使用可能な文字」を参 照してください。 Test-Securitygroup 2 説明 セキュリティグループの使用目的などの説明 事項を、1-255 バイト以内で入力してくださ い(任意)。 - 3. 内容を確認し、問題なければ[作成]ボタンをクリックします。 図 2-30 [セキュリティグループ作成確認]画面 4. 以下の画面が表示されます。[OK]ボタンをクリックします。 図 2-31 セキュリティグループ作成完了の画面 [セキュリティグループ一覧]画面に戻ります。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

45

5. 作成したセキュリティグループ情報を確認します。 [セキュリティグループ一覧]画面で、詳細を確認したいセキュリティグループ名をクリックします。 図 2-32 [セキュリティグループ一覧]画面 6. [セキュリティグループ詳細]画面が表示されます。内容を確認します。 [セキュリティグループ詳細]画面には、「セキュリティグループ詳細」と「適用ルール」が表示され ます。「セキュリティグループ詳細」では、セキュリティグループ ID、「適用ルール」では、デフ ォルトで作成される適用ルール(表 2-13 参照)が設定されていることを確認します。 図 2-33 [セキュリティグループ詳細]画面2.2.2.3 セキュリティグループのルール作成

セキュリティグループのルールを作成します。 図 2-34 セキュリティグループのルール作成 以下の手順で作成します。 1. セキュリティグループの[ルール管理]画面を表示させます。 i. [セキュリティグループ一覧]画面を表示させます。 ii. ルール管理を行うセキュリティグループ名の欄の右端にある[アクション]-[ルール管理]をクリ ックします。FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

47

図 2-35 [セキュリティグループ一覧]画面ルール管理 [セキュリティグループ ルール管理]画面が表示されます。 2. [ルールの追加]ボタンをクリックします。 図 2-36 [ルール管理]画面 [ルールの追加]画面が表示されます。 3. SSL-VPN 接続のネットワークアドレスから仮想サーバへのアクセスを許可するために、以下のセキ ュリティグループルールを設定します。図 2-37 [ルールの追加]画面 a. セキュリティグループルールを追加します。設定内容は表 2-12 を参照してください。 b. [追加]ボタンをクリックします。 表 2-12 [ルールの追加]設定項目 No 項目 説明 本書での設定値 1 ルール プロトコルを選択します。 SSH 2 接続先 「CIDR/セキュリティグループ」を選択しま す。 CIDR 3 CIDR 送信元の IP アドレスを CIDR 形式で入力し ます。 特定の IP アドレスを入力する場合は 「xxx.xxx.xxx.xxx/32」の形式で入力しま す。 「SSL-VPN 接続の作成」で 設定した「SSL-VPN 接続のクライアント IP プール(CIDR)」の値を入力します。 192.168.246.0/24 SSH や DNS などを[ルール]欄で選択し画面項目に[方向]欄が表示されていない場合、 通信の方向はすべて「ingress」で設定されます。 [ルール]欄で指定する内容により、[ルールの追加]画面の項目が変化します。

a

b

a

b

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

49

図 2-38 [ルールの追加]画面 4. 以下の画面が表示されます。[OK]ボタンをクリックします。 図 2-39 セキュリティグループルール追加確認の画面 [セキュリティグループ ルール管理]画面に戻ります。 5. 設定したセキュリティグループのルールが追加されているか確認します。 以下の設定例では、SSH のルールとして TCP の 22 番ポートを許可するルールが追加されています。 図 2-40[ルールの追加]画面設定後の表示例表 2-13 は、セキュリティグループの新規作成時にデフォルトで作成されるルールで す。セキュリティを高めたい場合はこのルールをセキュリティグループから削除し、 個別にルールの追加を行ってください。 表 2-13 セキュリティグループのルール(新規作成時) 方向 IP バージョン プロトコル種別 ポート範囲 Egress (アウトバウンド) IPv6 すべて すべて Egress (アウトバウンド) IPv4 すべて すべて 仮想サーバはキーペア等のメタデータを K5 内部の特別なサーバから取得しています。 仮想サーバから仮想ルータを経由して「http://169.254.169.254」との通信ができ るように、セキュリティグループとルーティングを設定する必要があります。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

51

2.2.3 ファイアーウォール作成

K5 IaaS ではファイアーウォールは細かな設定をすることが出来ますが、本節では構築に必要となるル ールの作成方法を扱っています。実際の導入および運用に関しましてはお客様のセキュリティポリシーを 踏まえ設定してください。 詳細は、以下を参照してください。 表 2-14 参照ドキュメント ドキュメント 参照箇所 『IaaS 機能説明書』 「5.6.1 ファイアーウォールサービス」 『設計・構築ガイド』 実装作業(4) 仮想ルータ参考:セキュリティグループと ファイアーウォールの概略 参考:セキュリティグループとファイアーウォールの違 い 参考:セキュリティグループとファイアーウォールの機 能配置 『IaaS サービスポータルユーザ ーズガイド』 「第 17 章 ファイアーウォール」 『IaaS API ユーザーズガイド』 「3.4 ファイアーウォール作成」2.2.3.1 ファイアーウォール設定手順

ファイアーウォールの設定は次の要素から構成されます。 1. ファイアーウォールルールの作成 2. ファイアーウォールポリシーを作成し、ルール群を登録 3. ポリシーを指定してファイアーウォールを作成し、仮想ルータに関連付け 上記のとおり順番にフィルタリング情報を構成していき、ファイアーウォールを仮想ルータに関連付ける ことで、設定したフィルタリングが行われるようにします。 デフォルトではすべてのトラフィックを遮断するようになっています。(ホワイトリスト形式) 許可ルール(AC=allow)によって定義されたトラフィックのみファイアーウォールを通過します。 自プロジェクト以外のファイアーウォールポリシー、またはルールが設定されたファイ アーウォールは利用者自身での削除ができなくなり、K5 基盤の管理者による削除が必要 になります。ファイアーウォールおよびそのポリシー/ルールは必ず RHOCP を構築する 対象のプロジェクト内で作成してください。2.2.3.2 ファイアーウォールルールの作成

ファイアーウォールルールを作成します。 図 2-41 ファイアーウォールルールの作成 ファイアーウォール数、ルール数、ポリシー数に関する制限は、『IaaS 機能説明書』の 「A.1 制限値」ページ内の「ネットワークに関する制限値」-「表 233 : ネットワークに 関する制限値一覧」を参照してください。 実際の導入に際しては、所属する組織等のセキュリティポリシーに必ず従い、ルールの 作成を行ってください。FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

53

以下の手順で作成します。 1. [ファイアーウォールルール作成]画面を表示させます。 i. [ファイアーウォール一覧]画面を表示させます。 図 2-42 [ファイアーウォール一覧]画面 a. IaaS サービスポータルのサイドバーから「ネットワーク」-「ファイアーウォール」をク リックします。 b. 画面右上の[ルール一覧]ボタンをクリックします。 ii. [ファイアーウォールルール一覧]画面が表示されます。画面右上の作成ボタン([+])をクリック します。 図 2-43 [ファイアーウォールルール一覧]画面 [ファイアーウォールルール作成]画面が表示されます。2. ファイアーウォールルールを作成します。

図 2-44 [ファイアーウォールルール作成 ルール詳細]画面

a. ファイアーウォールルールを作成します。設定内容は表 2-15 を参照してください。 b. [次へ]ボタンをクリックします。[確認]画面が表示されます。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

55

表 2-15 [ファイアーウォールルール作成]設定項目 No 項目 説明 本書での設定値 1 ルール名 任意の名称を 255 バイト以内で入力します。 使用可能な文字については、『IaaS 機能説明 書』の「A.21 命名時に使用可能な文字」を参 照してください。 Test-firewallRule 2 有効 「true/false」を選択します。 true 3 AZ リソースを作成する AZ を選択します。 例: リージョンごとの AZ 名 西日本 2 の AZ1:jp-west-2a 西日本 2 の AZ2:jp-west-2b jp-west-2a 4 allow/deny 許可ルール(allow)を作成するのか、拒否ルー ル(deny)を作成するのか選択します。 allow 5 プロトコル 「TCP/UDP/ICMP/null」を選択します。 tcp 6 送信元 IP アドレ ス 使用可能な IPv4 アドレス(CIDR 指定可)を入 力します。 何も入力しない場合は 0.0.0.0/0 が設定され ます(不可視) 192.168.0.0/24 7 送信元ポート 「1-65535」(半 角数 字 )また は「 開 始:終 了」(範囲指定)で入力します。 何 も 入 力 し な い 場 合 は 「 1-65535( 全 ポ ー ト)」が設定されます(不可視) - 8 宛先 IP アドレス 使用可能な IPv4 アドレス(CIDR 指定可)を入 力します。 何も入力しない場合は 0.0.0.0/0 が設定され ます(不可視) 192.168.246.0/24 9 宛先ポート 「1-65535」(半 角数 字 )また は「 開 始:終 了」(範囲指定)で入力します。 何 も 入 力 し な い 場 合 は 「 1-65535( 全 ポ ー ト)」が設定されます(不可視) 22 10 説明 1024 バイト以内で入力します。(任意) -3. 設定内容を確認し、問題なければ[作成]ボタンをクリックします。 図 2-45 [ファイアーウォールルール作成 確認]画面 4. 以下の画面が表示されます。[OK]ボタンをクリックします。 図 2-46 ファイアーウォールルール作成完了の画面

2.2.3.3 ファイアーウォールポリシーの作成およびルールの登録

ファイアーウォールポリシーの作成およびルールの登録を行います。 複数のファイアーウォールルールのリストを、ファイアーウォールポリシーとして定義します。 優先順 位に従いリスト内のルールが順次検証され、通信の可否を制御します。FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

57

図 2-47 ファイアーウォールポリシーの作成およびルールの登録 ポリシー内で自動的に「DENY ALL」ルールが最後尾に追加されます。これにより、許 可ルールの定義されないトラフィックはデフォルトで遮断されます。(ホワイトリスト方 式) この自動的に追加される「DENY ALL」ルールは暗黙ルールとなっており、ポリシー の作成画面や編集画面には表示されません。 ファイアーウォール数、ルール数、ポリシー数に関する制限は、『IaaS 機能説明書』の 「A.1 制限値」ページ内の「ネットワークに関する制限値」-「表 233 : ネットワークに 関する制限値一覧」を参照してください。 以下の手順で作成します。 1. [ファイアーウォール一覧]画面を表示させます。 2. [ファイアーウォール一覧]画面の画面右上の[ポリシー一覧]ボタンをクリックします。図 2-48 [ファイアーウォール一覧]画面 [ファイアーウォールポリシー一覧]画面が表示されます。 3. 画面右上の作成ボタン([+])をクリックします。 図 2-49 [ファイアーウォールポリシー一覧]画面 [ファイアーウォールポリシー作成]画面が表示されます。 4. ファイアーウォールポリシーの作成およびルールの登録を行います。 図 2-50 [ファイアーウォールポリシー作成 ポリシー詳細]画面 a. ファイアーウォールポリシーを作成します。設定内容は表 2-16 を参照してください。 b. [次へ]ボタンをクリックします。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

59

表 2-16 [ファイアーウォールポリシー作成]設定項目 No 項目 説明 本書での設定 1 ポリシー名 任意の名称を 255 バイト以内で入力します。 使用可能な文字については、『IaaS 機能説明 書』の「A.21 命名時に使用可能な文字」を参 照してください。 Test-policy 2 AZ リソースを作成する AZ を選択します。 例: リージョンごとの AZ 名 西日本 2 の AZ1:jp-west-2a 西日本 2 の AZ2:jp-west-2b jp-west-2a 3 ルール名 [設定]ボタンをクリックすると、[ファイアー ウォールルールの選択]画面が表示されます。 ( 図2-51

参照) 適用するルール名をチェックしてください。 SSH(22)と SSL(443) を 許 可 す るルールを選択しま す。 4 説明 1024 バイト以内で入力してください。 - 図 2-51 [ファイアーウォールルールの選択]画面 ファイアーウォールルールにおいて送信元や宛先の IP アドレスやポート番号 が未設定の場合、送信元 IP[ポート]欄や宛先 IP[ポート]欄には「(any)」が表 示されます。 5. 以下の画面が表示されます。[作成]ボタンをクリックします。図 2-52 [ファイアーウォールポリシー作成 確認]画面 6. 以下の画面が表示されます。[OK]ボタンをクリックします。 図 2-53 ファイアーウォールポリシー作成完了の画面 ファイアーウォールポリシーの作成およびルールの登録が完了しました。 7. 必要に応じてファイアーウォールルールの並び替えを行います。以下はファイアーウォールポリシ ー作成後にファイアーウォールルールの並び替えを行う手順です。 ファイアーウォールポリシーに登録したルールは通信に対して上から順番にルールの 検証を行います。 i. [ファイアーウォールポリシー一覧]画面を表示させます。該当するファイアーウォールポリシ ーの[アクション]ボタン-[編集]をクリックします。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

61

図 2-54 [ファイアーウォールポリシー一覧]画面 ii. [ファイアーウォールポリシー編集]画面が表示されます。[ルール名]欄にある[並び替え]ボタ ンをクリックします。 図 2-55 [ファイアーウォールポリシー編集]画面 iii. [ファイアーウォールルールの並び替え]画面が表示されます。変更したい並び順に数字を修正 し、[確定]ボタンをクリックします。図 2-56 [ファイアーウォールルールの並び替え]画面 [並び順]欄に表示されている番号が現在の適用順です。 並び順の初期値(整数)は本ポータル上で定義した順序です。ルールの上限 値とは関係ありません。 並び順を 1 より優先順位を高く設定したい場合は、マイナスの数値を指定 して並び順を変更することが可能です。[設定可能な値]は-999(高)~ 999(低)の整数です。 複数のルールに対して同じ値を設定した場合、これらのルール間の並び替 えは行われません。

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

63

iv. [ファイアーウォールポリシー編集]画面が再度表示されます。[ルール名]欄に表示された並び 順が変更後の並び順です。内容を確認し、問題なければ、画面右上の更新ボタン( )をクリ ックします。 図 2-57 [ファイアーウォールポリシー編集]画面 ファイアーウォールルールの並び替えは完了です。2.2.3.4 ファイアーウォールの作成

ファイアーウォールポリシーを指定してファイアーウォールを作成し、仮想ルータを関連づけます。図 2-58 ファイアーウォールの作成 ファイアーウォール数、ルール数、ポリシー数に関する制限は、『IaaS 機能説明書』の 「A.1 制限値」ページ内の「ネットワークに関する制限値」-「表 233 : ネットワークに 関する制限値一覧」を参照してください。 以下の手順で作成します。 1. [ファイアーウォール作成]画面を表示させます。 i. IaaS サービスポータルのサイドバーから「ネットワーク」-「ファイアーウォール」をクリッ クします。 ii. [ファイアーウォール一覧]画面が表示されます。画面右上の作成ボタン([+])をクリックします。 図 2-59 [ファイアーウォール一覧]画面

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

65

2. [ファイアーウォール作成]画面が表示されます。 図 2-60 [ファイアーウォール作成]画面 a. ファイアーウォールを作成します。設定内容は表 2-17 を参照してください。 b. [次へ]ボタンをクリックします。 [確認]画面が表示されます。表 2-17 [ファイアーウォール作成]設定項目 No 項目 説明 本書での設定値 1 ファイアーウォ ール名 任意の名称を 255 バイト以内で入力します。 使用可能な文字については、『IaaS 機能説明 書』の「A.21 命名時に使用可能な文字」を参 照してください。 Test-FW 2 管理状態 「true(up)/false(down)」を選択します。 true(up) 3 AZ リソースを作成する AZ を選択します。 例: リージョンごとの AZ 名 西日本 2 の AZ1:jp-west-2a 西日本 2 の AZ2:jp-west-2b jp-west-2a 4 ポリシー名 [設定]ボタンをクリックすると、[ファイアー ウォールポリシーの選択]画面が表示されま す。(図 2-61参照) ファイアーウォールを関連づけるポリシー名 をチェックし、[設定]ボタンをクリックして ください。 Test-policy 5 仮想ルータ名 [設定]ボタンをクリックすると、[仮想ルータ の選択]画面が表示されます。(図 2-62参照) 適用する仮想ルータ名をチェックし、[設定] ボタンをクリックしてください。 Test-Router 6 説明 1024 バイト以内で入力します(任意)。 - [ファイアーウォールポリシーの選択]画面 図 2-61 [ファイアーウォールポリシーの選択]画面

FUJITSU Cloud Service K5 IaaS - Red Hat OpenShift Container Platform スタートガイド

![図 2-6 [サブネット作成]画面](https://thumb-ap.123doks.com/thumbv2/123deta/6716506.708585/24.918.157.829.132.476/図26サブネット作成画面.webp)

![図 2-7 [サブネット詳細設定]画面](https://thumb-ap.123doks.com/thumbv2/123deta/6716506.708585/26.918.164.836.130.540/図27サブネット詳細設定画面.webp)

![図 2-8 [確認]画面 例](https://thumb-ap.123doks.com/thumbv2/123deta/6716506.708585/28.918.146.752.122.962/図28確認画面例.webp)

![表 2-7 [ゲートウェイ設定]設定項目 No 項目 説明 本書での設定値 1 外部仮想ネット ワーク 接続したい外部ネットワークを選択します。 「inf_az1_ext_net01」や 「inf_az2_ext_net01」などのネットワ ークは外部ネットワークです。外部ネッ トワークは、あらかじめ AZ ごとに複数用 意されています。 外部ネットワークは利用者が作成するこ とはできません。 外部ネットワークの IP アドレスは、K5 が提供するアドレスプールから自動](https://thumb-ap.123doks.com/thumbv2/123deta/6716506.708585/34.918.189.857.92.495/ゲートウェイネットワークネットワークアドレスプール.webp)

![表 2-11 [セキュリティグループ作成]設定項目 No 項目 説明 本書での設定値 1 セキュリティグ ループ名 任意の名称を 1-255 バイト以内で入力します。 使用可能な文字については、『IaaS 機能説明 書』の「A.21 命名時に使用可能な文字」を参 照してください。 Test-Securitygroup 2 説明 セキュリティグループの使用目的などの説明 事項を、1-255 バイト以内で入力してくださ い(任意)。 - 3](https://thumb-ap.123doks.com/thumbv2/123deta/6716506.708585/44.918.123.817.70.1016/セキュリティグループセキュリティグセキュリティグループ.webp)

![図 2-37 [ルールの追加]画面 a. セキュリティグループルールを追加します。設定内容は表 2-12 を参照してください。 b. [追加]ボタンをクリックします。 表 2-12 [ルールの追加]設定項目 No 項目 説明 本書での設定値 1 ルール プロトコルを選択します。 SSH 2 接続先 「CIDR/セキュリティグループ」を選択しま す。 CIDR 3 CIDR 送信元の IP アドレスを CIDR 形式で入力し ます。 特定の IP アドレスを入力する場](https://thumb-ap.123doks.com/thumbv2/123deta/6716506.708585/48.918.158.829.110.423/セキュリティグループルールプロトコルセキュリティグループ.webp)

![図 2-44 [ファイアーウォールルール作成 ルール詳細]画面](https://thumb-ap.123doks.com/thumbv2/123deta/6716506.708585/54.918.162.825.200.736/図244ファイアーウォールルール作成ルール詳細画面.webp)